Qubes, Whonix czy Tails: której dystrybucji Linuksa powinieneś użyć, aby pozostać anonimowym?

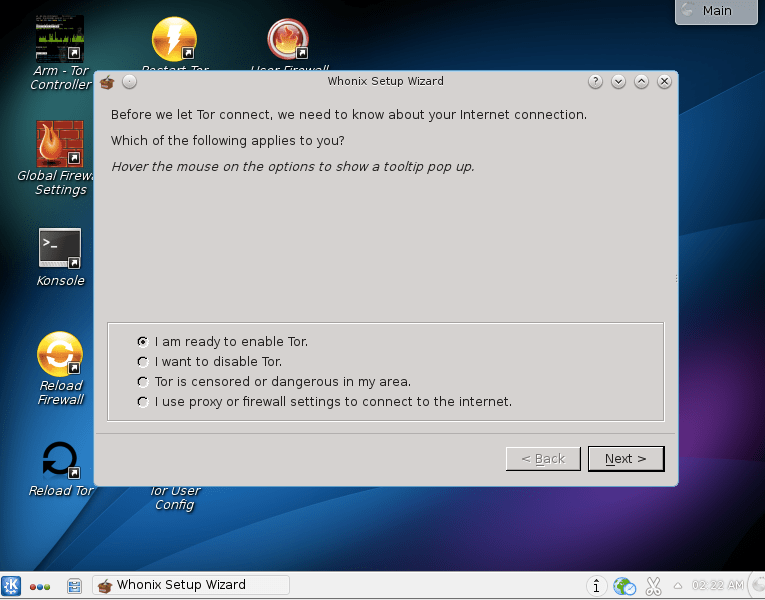

Dostępnych jest wiele systemów operacyjnych skoncentrowanych na prywatności. Większość z nich oparta jest na Linuksie i, podobnie jak w przypadku samego Linuksa, trudno jest znaleźć różnice pomiędzy tak szeroką gamą opcji. Ogólnie rzecz biorąc, istnieją dwa główne typy systemów operacyjnych bezpieczeństwa/prywatności: te, które koncentrują się na zapewnieniu anonimowości i te, które zawierają narzędzia penetracyjne do badań komputerowych. Ten artykuł koncentruje się na aspekcie prywatności i będzie badał trzy główne sposoby osiągnięcia tego: dwa, które używają wirtualizacji do stworzenia izolacji, oraz starą wypróbowaną metodę używania Live CD.

A Live CD jest bootowalną płytą CD (lub dyskiem USB), którą wkłada się do komputera przed uruchomieniem. Live CD nie instaluje niczego na systemie hosta i nie pozostawia żadnych dokumentów ani innych śladów po zamknięciu komputera. Zapewnia to, że nie ma możliwości, aby jakiekolwiek złośliwe oprogramowanie lub oprogramowanie śledzące mogło przetrwać wiele sesji. W tym artykule użyjemy TAILS Live CD.

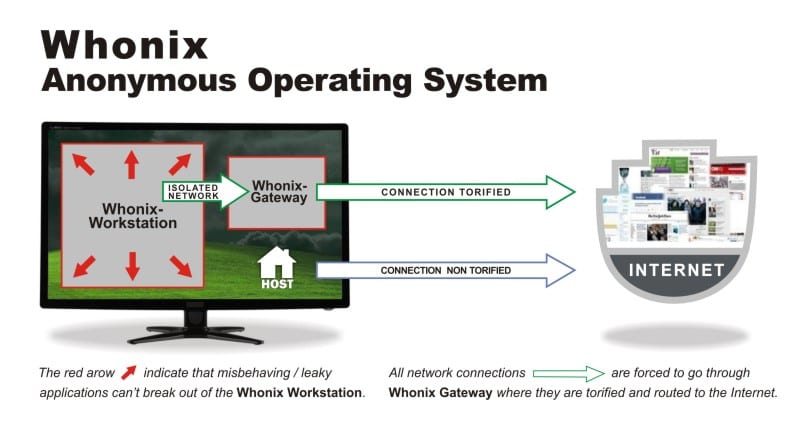

W zakresie wirtualizacji przyjrzymy się Qubes OS i Whonix. Qubes OS tworzy serię coraz bardziej zaufanych maszyn wirtualnych, dzięki czemu działania odbywające się w niezaufanej maszynie wirtualnej nie mogą wpływać na aplikacje w innych. Whonix ma dwuczęściowy system, w którym użytkownik wykonuje całą swoją pracę w stacji roboczej maszyny wirtualnej. Kieruje cały ruch sieciowy przez drugą bramę maszyny wirtualnej, która łączy się z siecią Tor.

Wszystkie trzy metody mają swoje wady i zalety.

Qubes OS – W miarę bezpieczny system operacyjny

Qubes OS jest najlepiej opisany jako dystrybucja Xen uruchamiająca wirtualne domeny Linuksa. Xen jest bardzo stabilnym i dojrzałym hypervisorem typu bare-metal 1. Ten typ wirtualizacji jest analogiczny do tego, co możesz sobie wyobrazić używając produktu takiego jak VirtualBox z jedną ważną różnicą. Hiperwizor typu 1 nie ma systemu operacyjnego działającego pod nim, który może być zagrożony. Xen jest instalowany na gołym metalu, a następnie może tworzyć i zarządzać maszynami wirtualnymi.

Ta architektura pozwala Qubes tworzyć oddzielne maszyny wirtualne (domeny, w języku Xen), w których uruchamiać aplikacje. Zapewnia to, że ryzykowne aplikacje nie mogą wpływać na zaufane aplikacje, a nawet zapisywać do bazowego systemu plików. Taki stopień separacji sam w sobie nie zapewnia dużej anonimowości, ale zapewnia znaczny stopień ochrony przed rozprzestrzenianiem się złośliwego oprogramowania. Jeśli w końcu zostaniesz zainfekowany złośliwym oprogramowaniem ze złej strony internetowej lub padniesz ofiarą oszustwa phishingowego, trudno będzie temu złośliwemu oprogramowaniu rozprzestrzenić się poza domenę, w której się znajduje.

Qubes nazywa te domeny Xen qubes. Tworzy on szereg qubes, w których można przypisać instancje aplikacji. Na przykład, surfowanie po różnych stronach internetowych, którym nie masz powodu ufać, prawdopodobnie najlepiej jest wykonywać w niezaufanej domenie qube. Działania związane z pracą na zaufanych stronach internetowych i aplikacjach mogą być wykonywane w strefie zaufanej. Chodzi o to, że każdy qube ma tylko potencjał, aby wpłynąć na aplikacje w tym samym qube.

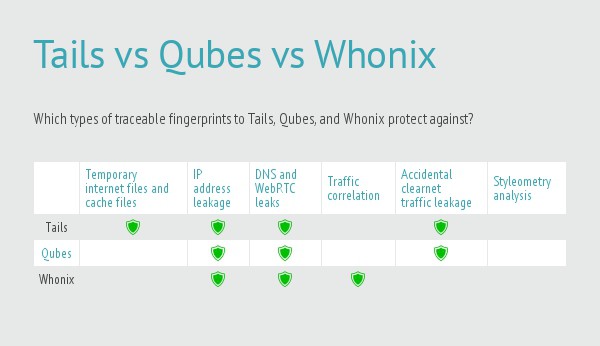

Aby ułatwić utrzymanie qubes prosto podczas ich używania, każde okno ma „nie do podrobienia” kolorowe obramowanie okna, które wskazuje poziom bezpieczeństwa każdego qube. Zespół Qubes wskazuje, że granice okien są nie do podrobienia, ponieważ są one skonstruowane na poziomie domeny Xen domain zero (dom0), która jest uprzywilejowaną domeną uruchamianą przez Xen podczas startu systemu i zarządza wszystkimi innymi domenami, czyli w tym przypadku qubes. Domeny qubes nie są w stanie współdziałać z dom0, a domeny qubes są nieuprzywilejowane, co oznacza, że nie mają dostępu do funkcji systemowych niskiego poziomu.

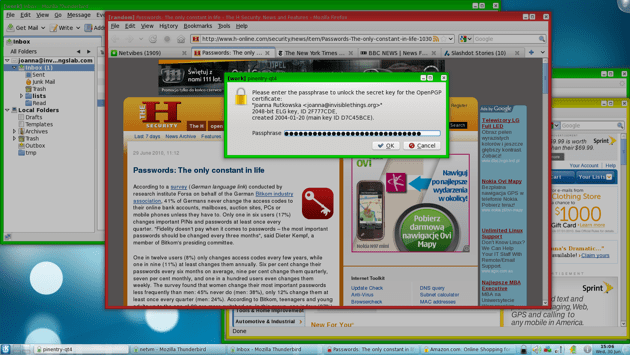

Kolorowanie obramowania okna zapewnia dość natychmiastowy sposób na sprawdzenie poziomu zaufania każdego okna. Na tym zrzucie ekranu widzimy czerwone (niezaufane), zielone (zaufane) i żółte (gdzieś pośrodku) granice okien. Łatwo też zauważyć, że monit o hasło pochodzi z aplikacji w zaufanej (zielonej) domenie, mimo że jest nałożony na niezaufaną (czerwoną) aplikację. Bardzo częstą techniką phishingu jest wykorzystanie strony internetowej do stworzenia bardzo realistycznego okienka logowania do jakiejś usługi i próba nakłonienia ludzi do wprowadzenia swoich danych uwierzytelniających. Gdyby tak było w tym przypadku, pole hasła miałoby czerwoną obwódkę, co byłoby sygnałem, że może się dziać coś ryzykownego.

Doskonałym sposobem na zaadoptowanie dobrej warstwy anonimowości na już solidny model bezpieczeństwa jest użycie Whonixa, omówionego później, z Qubes. Ponieważ Qubes OS uruchamia każdą aplikację w osobnym qube, brama Whonix i stacja robocza będą działać w osobnych qubes. To jeszcze bardziej odizolowuje je od siebie. Jeśli bramka Whonix lub stacja robocza są uruchomione w swoim własnym qube i zostaną w jakiś sposób skompromitowane, nie będą miały dostępu do żadnej innej aplikacji na komputerze. Tutaj znajdują się instrukcje, jak utworzyć niezbędne szablony Qubes OS dla Whonix.

QubesOS plus

- Oddzielenie aplikacji poprzez użycie maszyn wirtualnych z piaskownicą zapewnia, że wykorzystana aplikacja lub złośliwy javascript nie mogą być przekazane do innych aplikacji lub do systemu operacyjnego hosta.

- Użycie Whonix w QubesOS zapewnia kolejny poziom separacji od Internetu poprzez wymuszenie całego ruchu internetowego przez bramę Whonix Tor

QubesOS cons

- Qubes OS jest trudny do przetestowania, ponieważ nie działa dobrze, lub w ogóle, w maszynie wirtualnej.

- Na stronie pobierania znajduje się nieobsługiwany Live CD. Może, ale nie musi działać dla twojego systemu. A ponieważ jest niewspierany, nie spełnia zadania Live CD, pozwalając ci użyć go do zdobycia pewności, jak będzie działać pełna instalacja. W związku z tym, utknąłeś z instalacją Qubes na swoim komputerze, aby zobaczyć, jak się sprawuje.

Whonix – Anonimowość w dwóch częściach

Whonix został zaprojektowany specjalnie w celu zapewnienia anonimowości podczas korzystania z Internetu. Składa się on z dwóch maszyn wirtualnych, bramy i stacji roboczej. Stacja robocza może rozmawiać tylko z bramą, a brama łączy się z internetem przez Tor. Oba urządzenia są maszynami wirtualnymi VirtualBox, więc można je uruchomić na dowolnym systemie operacyjnym, który obsługuje VirtualBox.

Stacja robocza i brama Whonix są skonfigurowane do korzystania z sieci prywatnej na komputerze głównym. Stacja robocza kieruje cały swój ruch do bramy, która używa sieci Tor, aby uzyskać dostęp do Internetu. Cała aktywność sieciowa wykonywana na stacji roboczej odbywa się za pośrednictwem sieci Tor.

Maszyna hosta nie uczestniczy w sieci prywatnej Whonix i dlatego nadal korzysta z normalnego połączenia internetowego.

Oprócz prostego pośredniczenia we wszystkich żądaniach stacji roboczej przez sieć Tor, brama Whonix chroni również przed identyfikacją, wykorzystując obwody Tor do różnych zastosowań. Brama implementuje funkcję Stream Isolation, aby zapewnić, że różne aplikacje na stacji roboczej korzystają z różnych ścieżek przez sieć Tor. Chociaż jest to skonfigurowane domyślnie, możesz dowiedzieć się więcej o izolacji Tor na wiki Whonix.

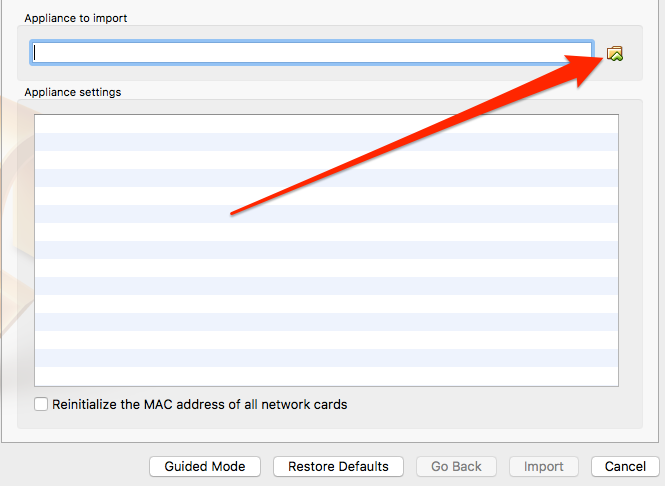

Pobierz dwa urządzenia z witryny Whonix tutaj, a następnie zaimportuj je po kolei do VirtualBox.

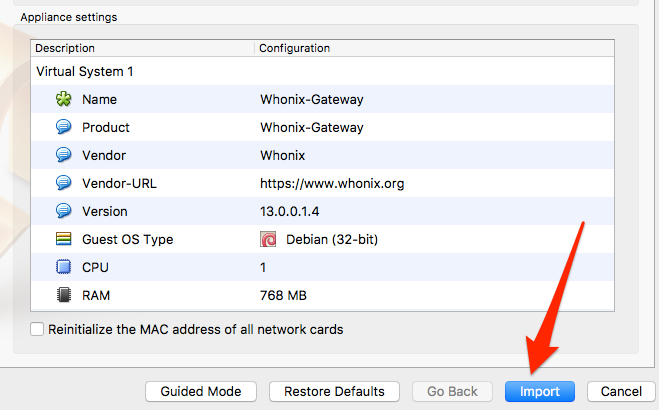

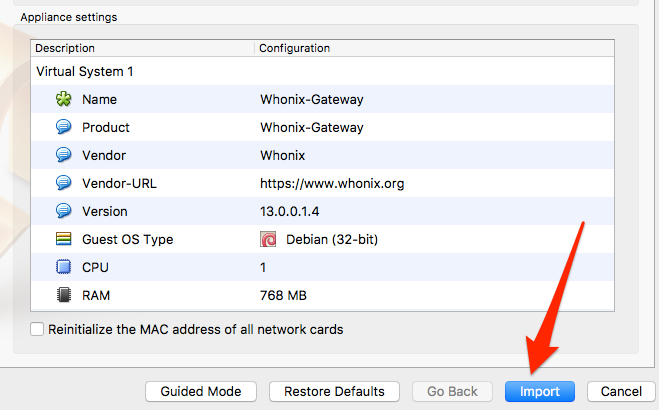

Wybierz File -> Import Appliance:

VirtualBox zajmie kilka minut, aby przeczytać urządzenie, a następnie wyświetlić jego ustawienia. Kliknij przycisk Import, aby je sfinalizować, a następnie kliknij przycisk Start, aby uruchomić maszynę wirtualną bramy.

Whonix Gateway

Bramę można uruchomić z wiersza poleceń. Jeśli twój system ma mniej niż 2GB RAM, uruchomienie dwóch pełnych pulpitów może być bolesne, więc możesz zdecydować się na uruchomienie gateway bez głowy. W tym artykule użyję pulpitu zarówno dla stacji roboczej, jak i dla bramy, ponieważ łatwiej jest zademonstrować te koncepcje.

Kreator pierwszego uruchomienia wyświetla dwa ekrany pełne ostrzeżeń o tym, że Whonix nie powinien zapewniać anonimowości:

Whonix is experimental software. Do not rely on it for strong anonymity.To trochę niepokojące, ponieważ główna strona witryny Whonix wyraźnie stwierdza, że zapewnia anonimowość bezawaryjną:

It makes online anonymity possible via fail-safe, automatic, and desktop-wide use of the Tor network.Sądzę, że podstawowym przesłaniem jest tutaj to, że istnieje wiele sposobów, w jaki można zdradzić swoją tożsamość, które nie mają nic wspólnego z zabezpieczeniami technicznymi.

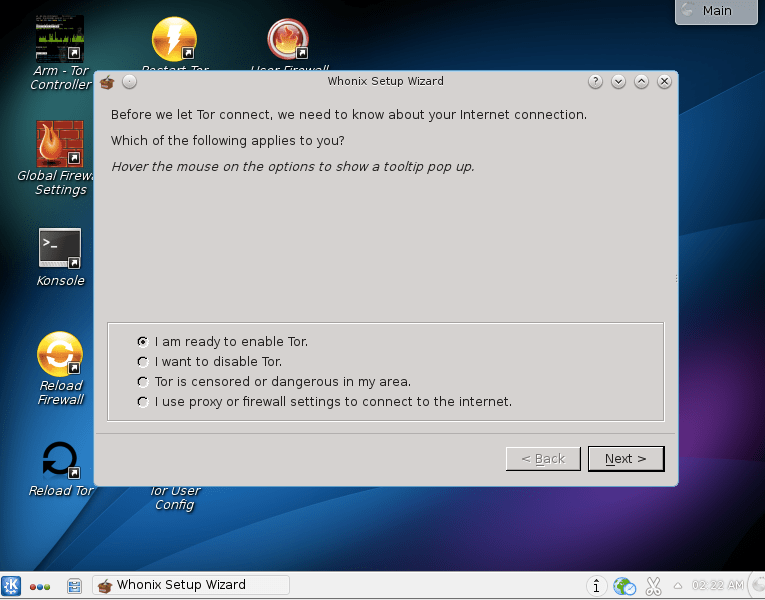

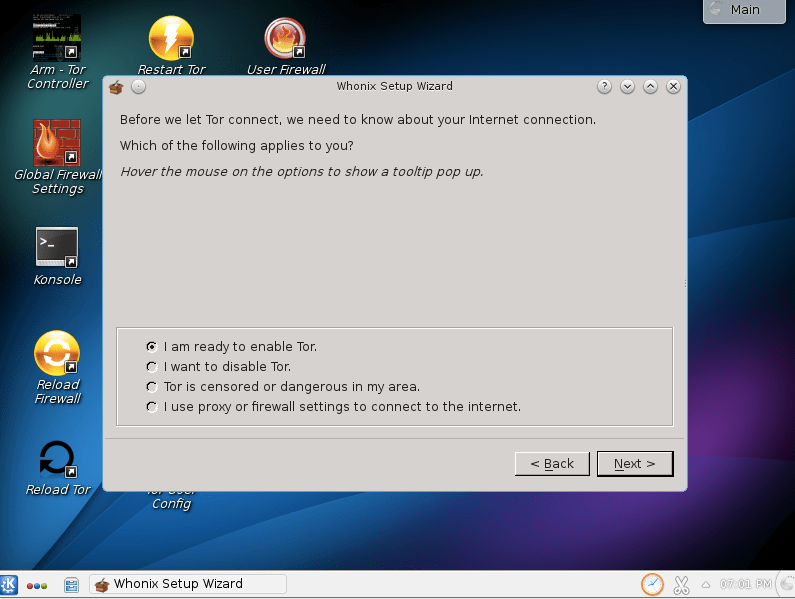

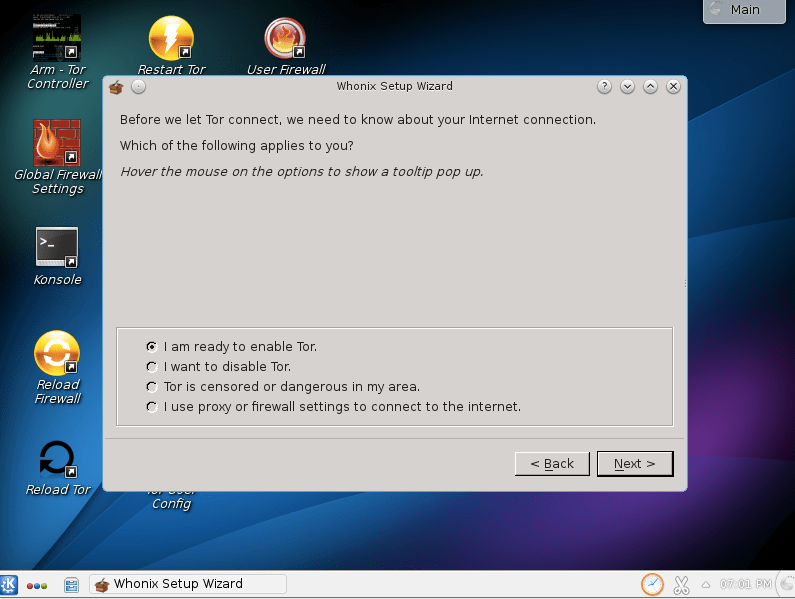

Kolejnym krokiem jest skonfigurowanie sposobu, w jaki brama ma się łączyć z siecią Tor. Opcje tutaj naśladują normalne opcje konfiguracji Tor dotyczące mostów i serwerów proxy. Kiedy najedziesz na którąkolwiek z tych opcji, Whonix wyświetli zmiany, które są potrzebne w twoim pliku torrc, aby osiągnąć tę zmianę. Nie wprowadzi żadnych zmian automatycznie za ciebie.

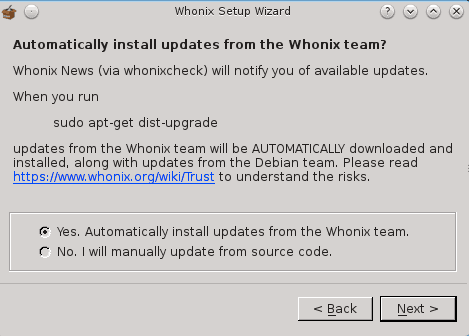

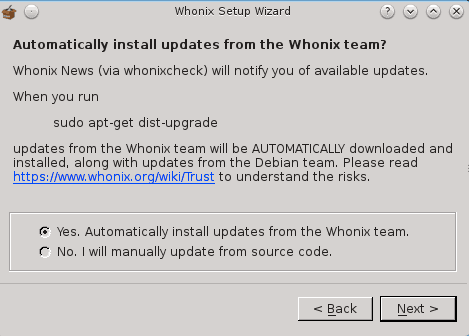

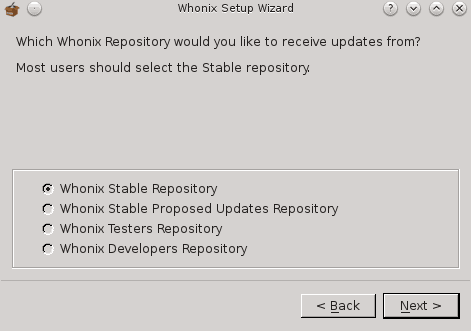

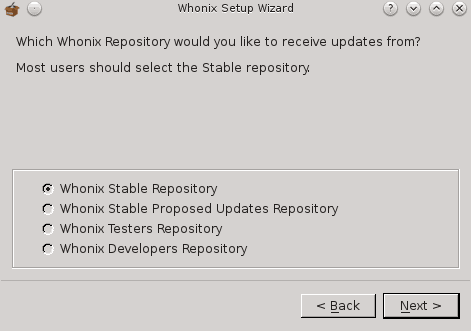

Następnym krokiem jest skonfigurowanie sposobu aktualizacji.

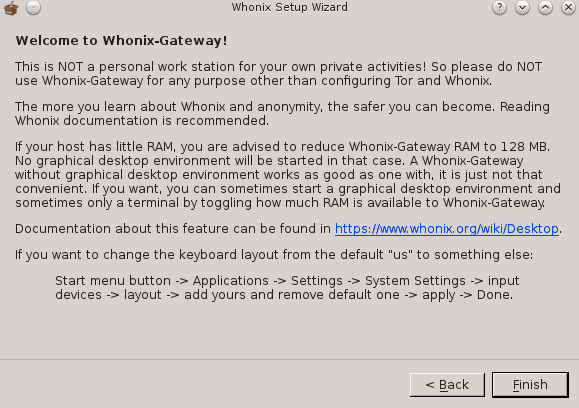

Na koniec przypomnienie, że jest to brama Whonixa i nie powinna być używana jako stacja robocza.

Whonix Workstation

Teraz, gdy brama Whonix jest zainstalowana i podłączona do sieci Tor, nadszedł czas na uruchomienie stacji roboczej. Zaimportuj maszynę wirtualną stacji roboczej, tak jak zrobiłeś to z bramą i uruchom ją. Wyświetlane są te same warunki i zasady. Następnie możesz skonfigurować swoje preferencje dotyczące aktualizacji.

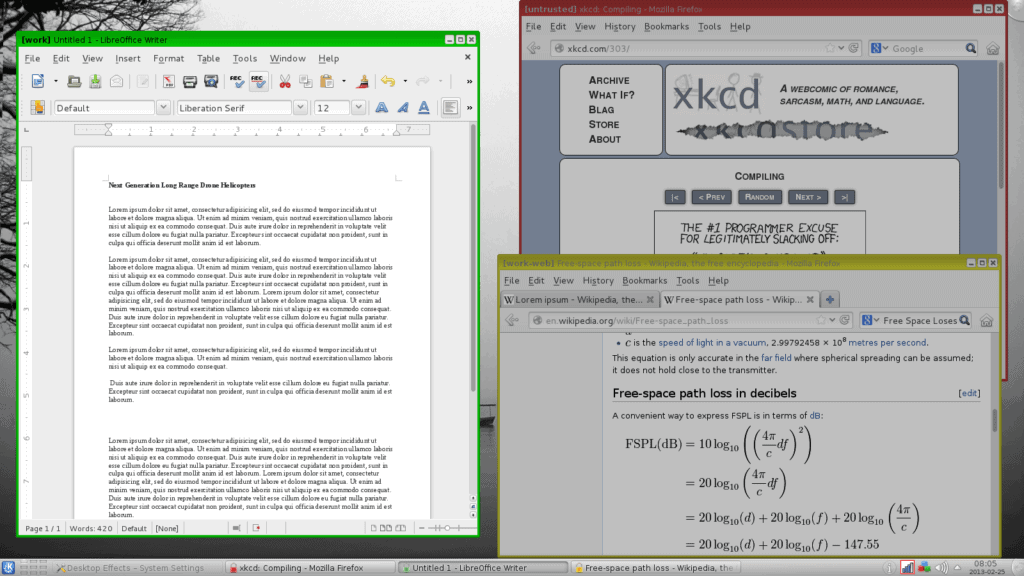

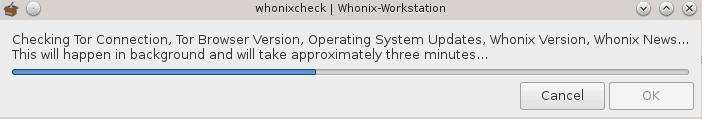

Niech pierwsza aktualizacja zostanie zakończona i stacja robocza będzie gotowa do użycia:

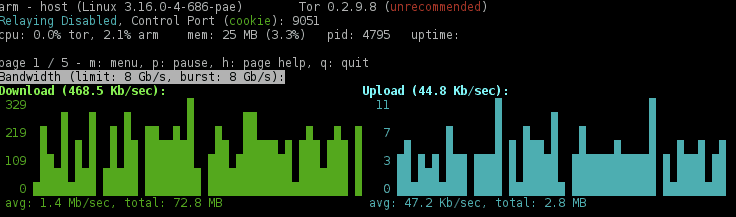

Jeśli chcesz zobaczyć swoją bramę w akcji, uruchom przeglądarkę Tor na stacji roboczej, a następnie uruchom program Tor Anonymizing Relay Monitor (ARM). Zobaczysz ruch ze stacji roboczej przechodzący przez bramę.

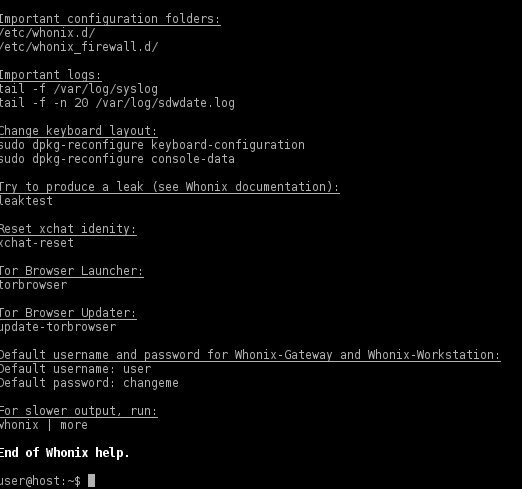

Aby uzyskać podstawową pomoc, otwórz okno terminala i wpisz whonix. Pojawi się ekran pomocy, który zawiera domyślne dane uwierzytelniające użytkownika. Można ich użyć do sudo do roota, aby zobaczyć interfejsy sieciowe.

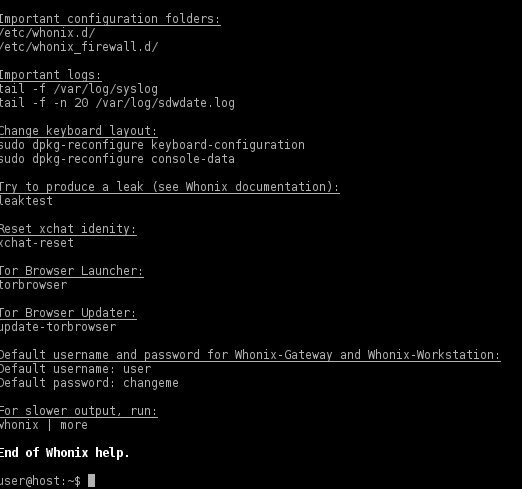

Szybkie sprawdzenie interfejsów sieciowych pokazuje, że stacja robocza używa prywatnego adresu IP zgodnie z oczekiwaniami i kieruje cały swój ruch przez bramę.

Wyłączenie bramy powoduje, że stacja robocza w ogóle nie jest w stanie połączyć się z Internetem.

Whonix plus

- Użycie technologii VirtualBox zapewnia, że z Whonixa może korzystać jak największa liczba osób. VirtualBox jest dostępny dla każdego głównego systemu operacyjnego i jest darmowy.

- Domyślna instalacja i użytkowanie jest niezwykle proste. Nie jest wymagana żadna specjalna wiedza ani konfiguracja, aby rozpocząć pracę.

Whonix cons

- Podczas gdy stacja robocza Whonix jest oddzielona od komputera głównego, nie ma dalszej separacji. Wykonywanie zarówno ryzykownych jak i nieryzykownych zachowań na stacji roboczej jest tak samo niebezpieczne jak na komputerze-hoście.

- Ponieważ anonimowość jest zapewniona tylko w maszynie wirtualnej stacji roboczej, można łatwo zapomnieć o jej użyciu i skończyć używając maszyny hosta przez przypadek.

Tails – The Amnesic Incognito Live System

Tails jest systemem operacyjnym zbudowanym na bazie Debian GNU/Linux. Nie ma procesu instalacji. Uruchamiasz nim swój komputer, a on uruchamia się z tymczasowego nośnika, z którego został uruchomiony. Kiedy go wyłączasz, zapomina o tym (amnesic) i pomaga zachować anonimowość podczas korzystania z niego (incognito).

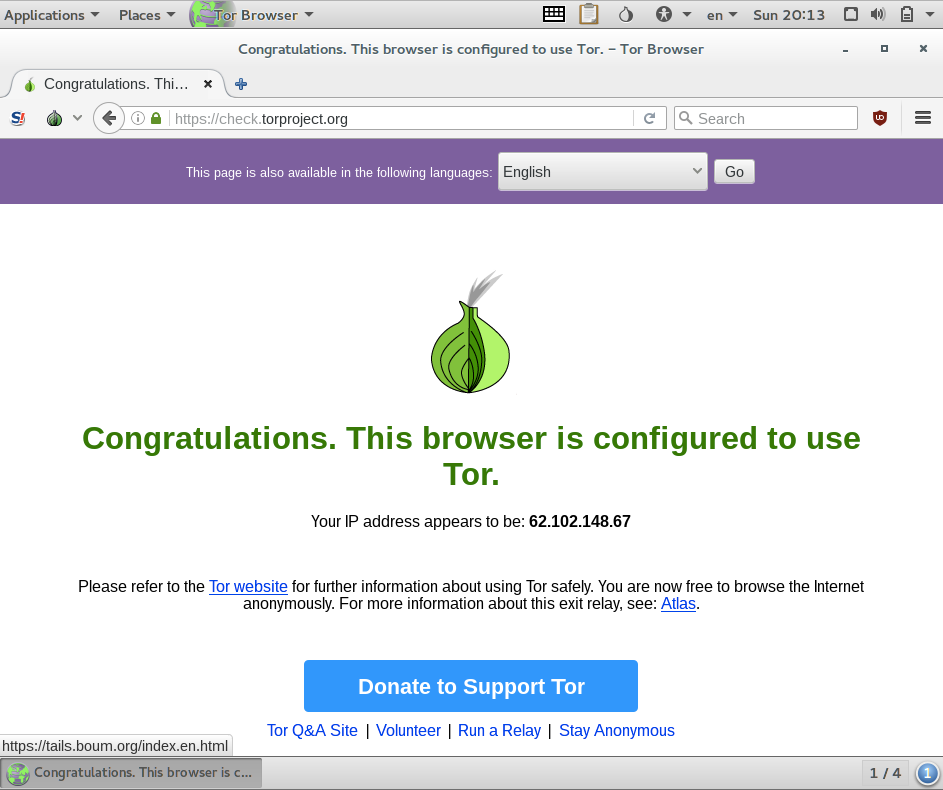

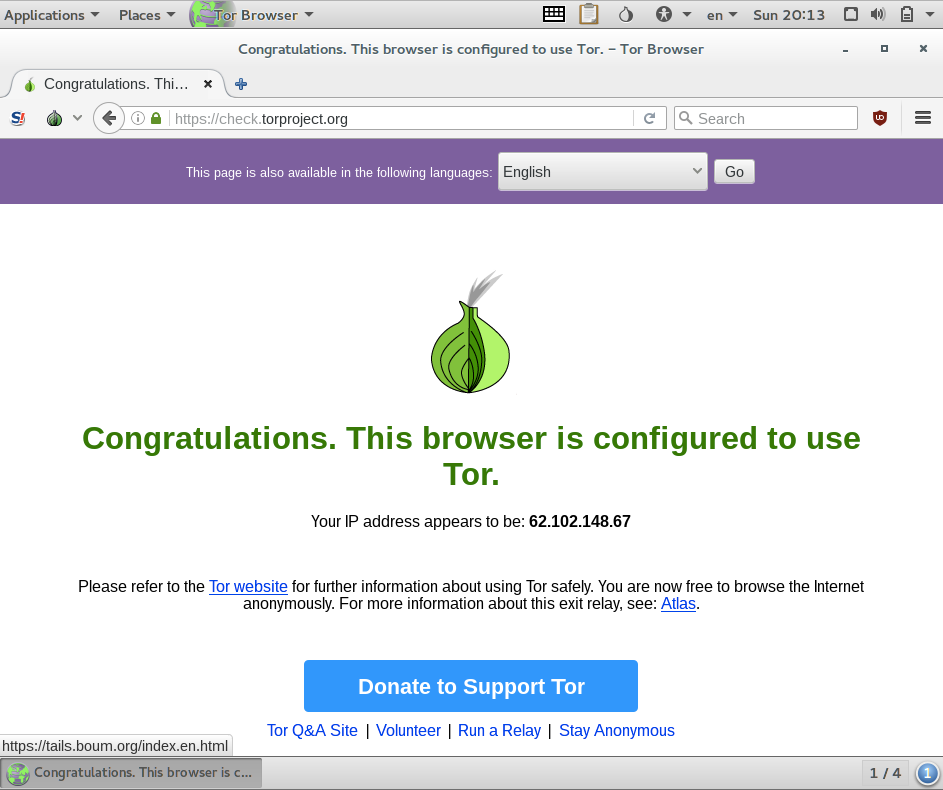

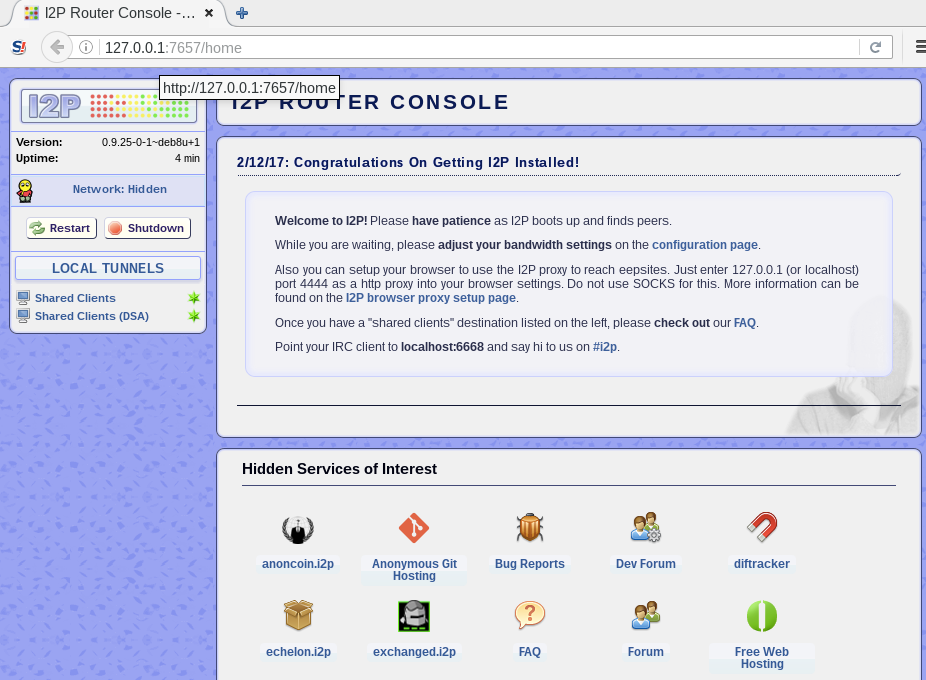

Wszystkie połączenia sieciowe są kierowane przez sieć Tor, a aplikacje próbujące uzyskać bezpośredni dostęp do Internetu są blokowane. Tor jest ustawiony domyślnie, ale Tails może być również skonfigurowany do korzystania z anonimowej sieci I2P.

Start here to kick off the download process: https://tails.boum.org/install/index.en.html. Instrukcje wydają się być nieco skomplikowane; nie jestem pewien, dlaczego zawierają potrzebę posiadania wielu pamięci USB lub telefonu komórkowego do czytania instrukcji. Ja po prostu pobrałem plik ISO Tails i załadowałem go do VirtualBoxa, tak jak każdy inny. Jeśli zamierzasz używać Tails prawidłowo, będziesz musiał nagrać ISO na jakiś nośnik, z którego możesz uruchomić komputer; zwykle jest to CD/DVD lub pamięć USB.

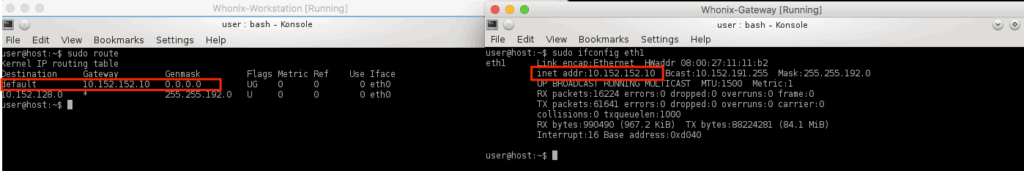

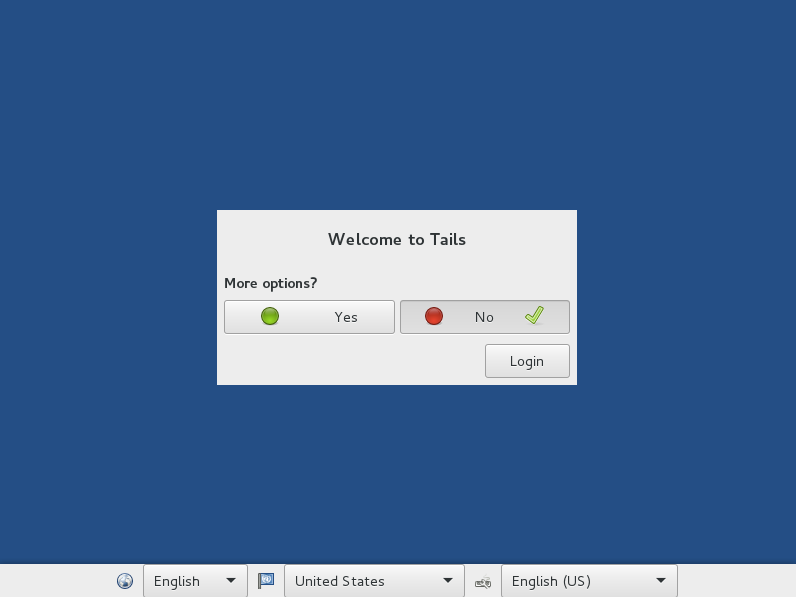

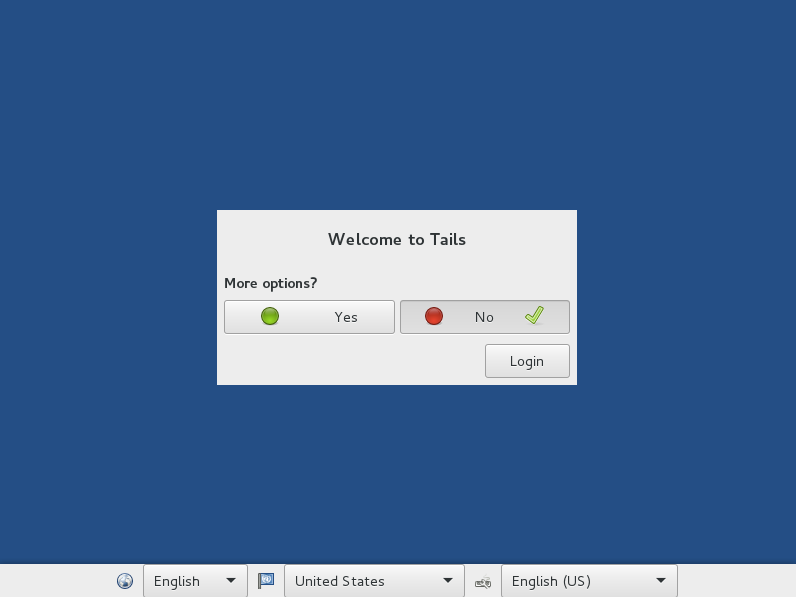

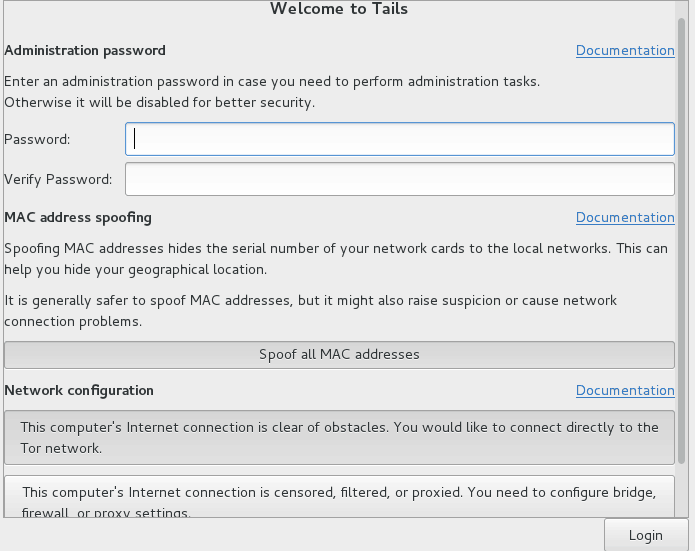

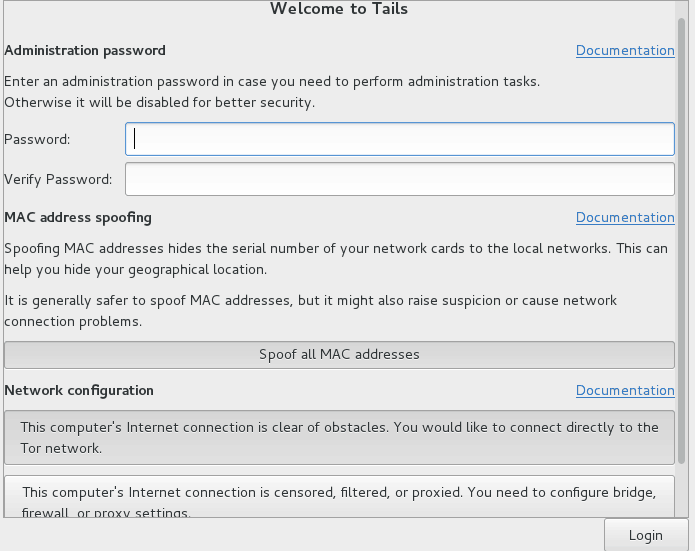

Pierwszy start wyświetli Tails Greeter, gdzie możesz opcjonalnie skonfigurować niektóre opcje, zanim załaduje się pulpit.

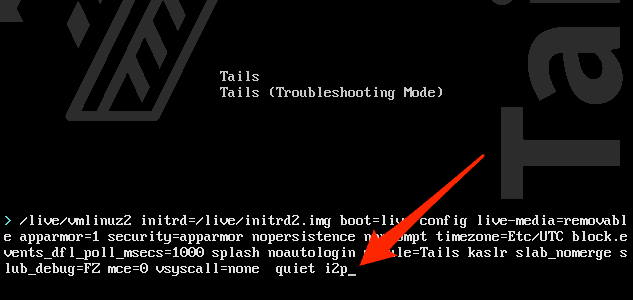

Aby używać Tails z I2P zamiast Tor, trzeba będzie zrestartować komputer. Kiedy pojawi się menu bootloadera, naciśnij klawisz Tab, aby wyświetlić bieżące opcje bootowania. Naciśnij klawisz spacji, a następnie dodaj i2p do istniejących opcji. Naciśnij Enter, aby kontynuować rozruch.

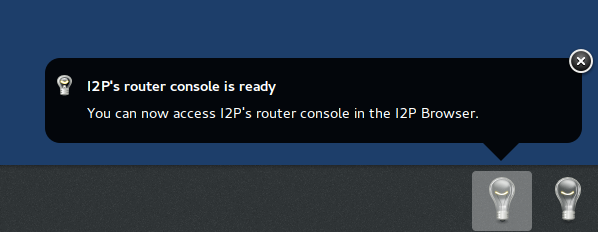

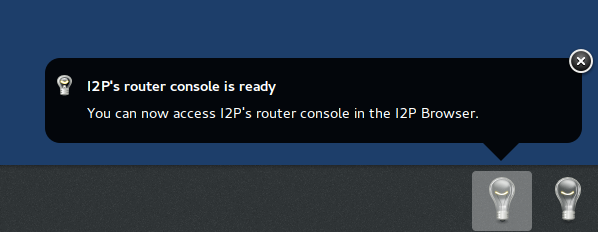

Panel powiadomień na dole pulpitu poinformuje Cię, czy Tor lub I2P są skonfigurowane:

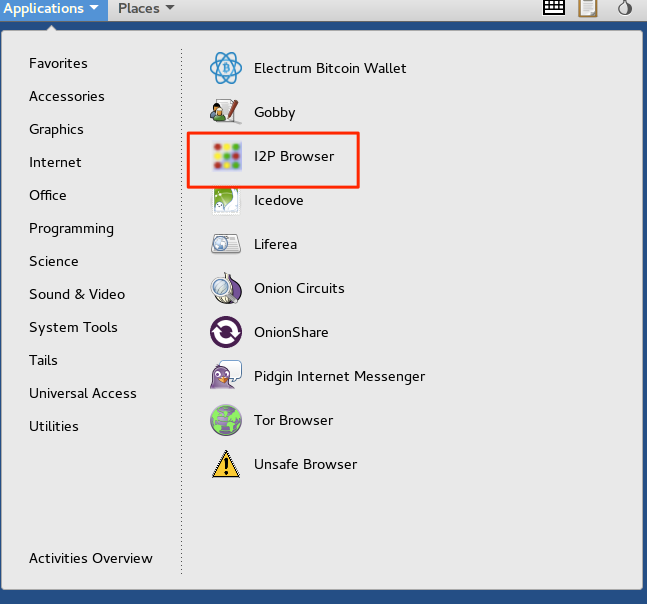

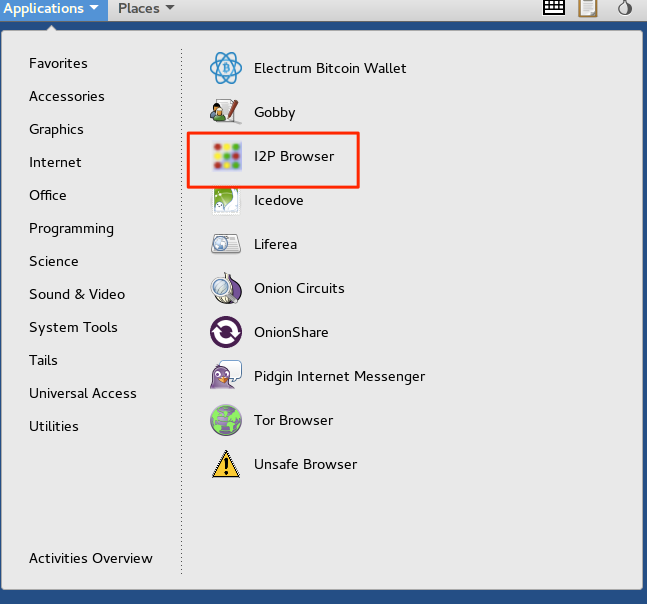

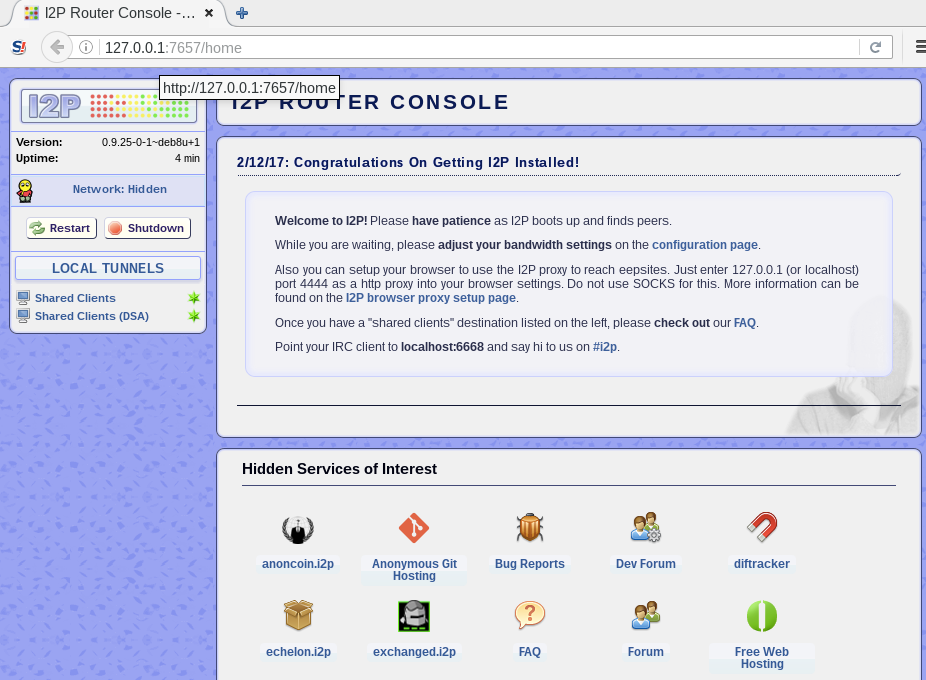

Uruchom przeglądarkę I2P, aby zobaczyć stan połączenia I2P, wybierając opcję menu Aplikacja -> Internet.

Poczekaj, aż się załaduje:

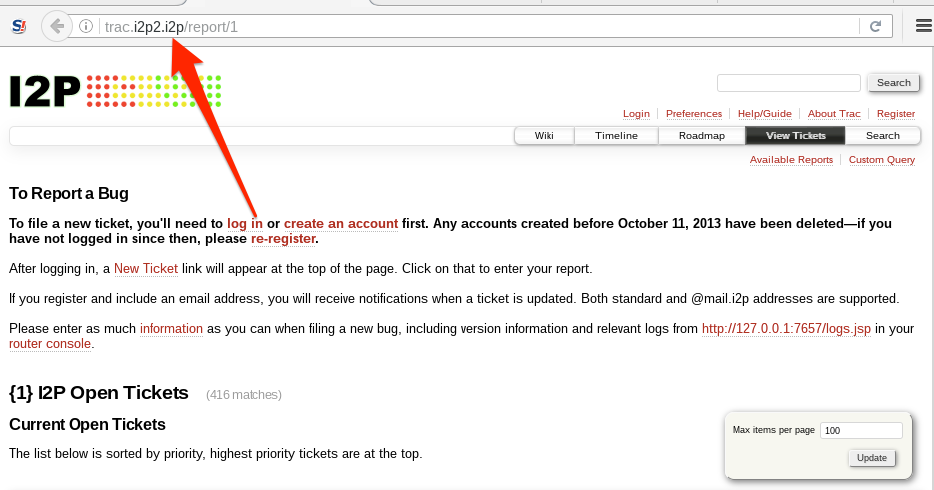

Podobnie jak Tor ma wewnętrzne strony, które używają rozszerzenia .onion, I2P ma swoje własne ukryte usługi, które używają rozszerzenia .i2p.

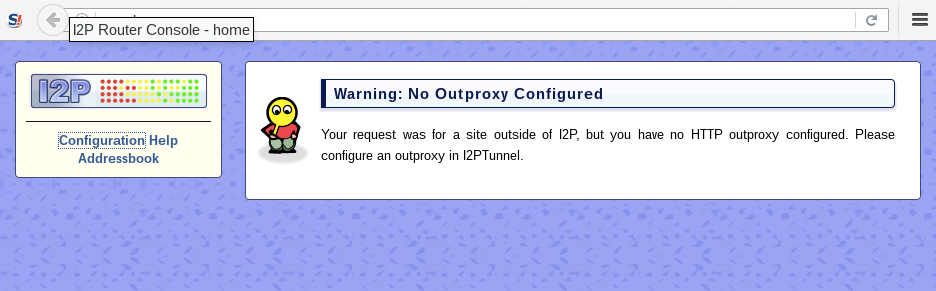

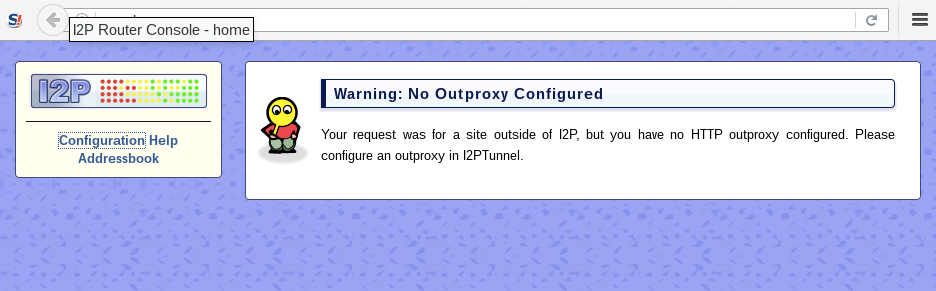

W przeciwieństwie do Tor, router I2P domyślnie nie pozwala na dostęp do witryn clear net. Będziesz musiał skonfigurować Outproxy w celu uzyskania dostępu do zwykłych stron internetowych podczas korzystania z I2P.

Dostępne są tylko Outproxy HTTP, HTTPS i email. Jeśli potrzebujesz SOCKS outproxy aby zrobić więcej, to powinieneś trzymać się Tor.

Tails Pros

- Żywe CD w ogólności są bardzo łatwe w użyciu. Możesz wypalić raz, użyć gdziekolwiek, co jest bardzo przydatne, jeśli korzystasz z wielu niezaufanych komputerów.

- Domyślna konfiguracja do korzystania z Tora zapewnia anonimowość out-of-the-box, w zakresie, w jakim Tor ją zapewnia.

Tails Cons

- Tails domyślnie nie szyfruje dokumentów utworzonych podczas sesji, ale ma zaszyfrowaną funkcję persistent volume, której możesz użyć do tego celu.

- Wszystkie Live CD nie rozwiązują problemu monolitu; system operacyjny nie ma segregacji, więc ryzykowne działania w jednej aplikacji mogą wpłynąć na inne.

Inne dystrybucje Live CD

Płyta Live CD jest postrzegana jako jeden z najprostszych sposobów na zapewnienie bezpieczeństwa i anonimowości. Z tego powodu, istnieje szeroka gama dostępnych Live CD. Kilka innych, które wpadły mi w oko podczas pisania tego artykułu to IprediaOS i TENS.

IprediaOS

Ipredia OS używa sieci anonimizacji I2P zamiast sieci Tor, która jest powszechna wśród innych dystrybucji. I2P jest dostępny dla systemów Windows, Linux, macOS i Android. IprediaOS jest dostępny jako instalacyjny Live CD do pobrania przy użyciu pulpitu Gnome lub Lightweight X11 Desktop (LXDE).

Anonimowość pochodzi z użycia sieci I2P, jak również z preinstalowanych aplikacji. Dostarczone aplikacje obsługują anonimowy BitTorrent, e-mail, IRC i przeglądarkę internetową. Podobnie jak Tor ma wewnętrzne strony cebulowe, I2P ma wewnętrzne strony I2P o nazwie eepSites z rozszerzeniem .i2p.

Ściągnij instalacyjny Live CD z witryny Ipredia.

TENS – Trusted End Node Security

[Trusted End Node Security[(https://www.spi.dod.mil/lipose.htm). TENS został stworzony przez Departament Obrony Stanów Zjednoczonych (DoD). Co ciekawe, DoD podpisuje swoje własne certyfikaty SSL. Twoja przeglądarka najprawdopodobniej nie ma DoD na liście zaufanych urzędów certyfikacji, więc prawdopodobnie zobaczysz błędy SSL, gdy spróbujesz odwiedzić tę stronę. Na podstawie moich badań wydaje się to bezpieczne, ale twój poziom paranoi powinien rządzić twoimi działaniami.

TENS uruchamia się w pamięci RAM, nie zapisuje niczego na dysku, a zatem tworzy zaufany, tymczasowy węzeł końcowy na prawie każdym komputerze. Zauważ, że celem TENS jest stworzenie zaufanego węzła końcowego; został on stworzony, aby chronić komputer, z którym się łączysz; nie jest zaprojektowany, aby chronić ciebie, per se.

Istnieje kilka różnych wersji, z których dwie są dostępne publicznie. Public Deluxe jest dostarczany z Libre Office, podczas gdy standardowa wersja Public nie. Wersja Professional jest dostępna tylko dla personelu rządowego Stanów Zjednoczonych. Poszczególne departamenty mogą zażądać niestandardowych buildów i jest to jedyna zatwierdzona metoda łączenia się z systemami DoD na sprzęcie nierządowym.

Zobacz także: What are the best Linux VPN services?

.