Qubes, Whonix eller Tails: vilken Linux-distribution ska du använda för att vara anonym?

Det finns en mängd olika operativsystem med fokus på integritet. De flesta av dem är Linuxbaserade och, precis som Linux självt, kan det vara svårt att ta reda på skillnaderna mellan så många olika alternativ. I allmänhet finns det två huvudtyper av operativsystem för säkerhet/integritet: de som fokuserar på att ge anonymitet och de som innehåller penetrationsverktyg för datorforskning. Den här artikeln fokuserar på integritetsaspekten och kommer att undersöka tre huvudsakliga sätt att uppnå detta: två som använder virtualisering för att skapa isolering och den gamla beprövade metoden att använda Live CDs.

En Live CD är en startbar CD (eller USB-enhet) som du stoppar in i en dator innan du startar upp. Live CD-skivor installerar ingenting på värdsystemet och den lämnar inga dokument eller andra spår efter sig när den stängs av. Detta säkerställer att det inte finns något sätt för skadlig kod eller spårningsprogram att överleva flera sessioner. Vi kommer att använda TAILS Live CD i den här artikeln.

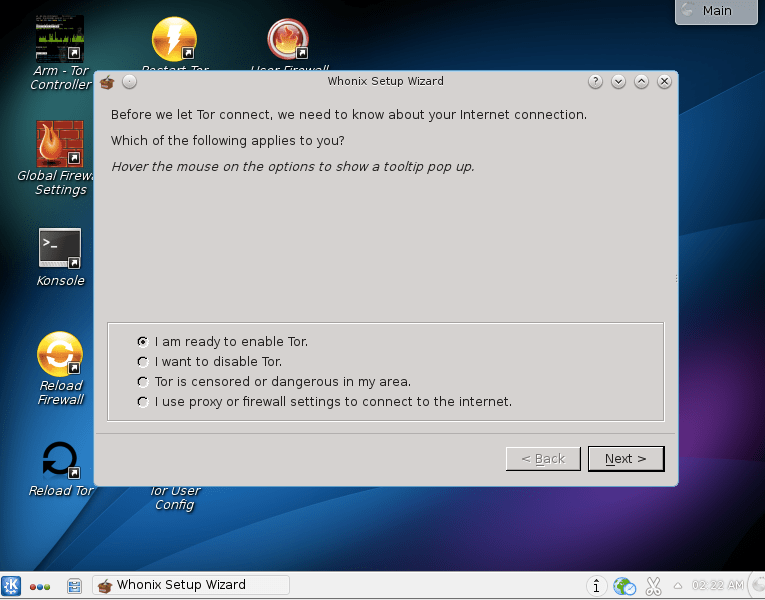

För virtualisering kommer vi att titta på Qubes OS och Whonix. Qubes OS skapar en serie alltmer betrodda virtuella maskiner så att aktiviteter som äger rum i en icke betrodd virtuell maskin inte kan påverka program i andra. Whonix har ett tvådelat system där man utför allt arbete i en arbetsstation i en virtuell maskin. Den dirigerar all din nätverkstrafik genom den andra virtuella maskinens gateway som ansluter till Tor-nätverket.

Alla tre metoder har sina för- och nackdelar.

Qubes OS – ett någorlunda säkert operativsystem

Qubes OS beskrivs bäst som en Xen-distribution som körs på virtuella Linuxdomäner. Xen är en mycket stabil och mogen bare-metal typ 1 hypervisor. Denna typ av virtualisering är analog med vad du kanske föreställer dig när du använder en produkt som VirtualBox med en viktig skillnad. En hypervisor av typ 1 har inget operativsystem som körs under den och som kan äventyras. Xen installeras på bare metal och kan sedan skapa och hantera virtuella maskiner.

Denna arkitektur gör det möjligt för Qubes att skapa separata virtuella maskiner (domäner, i Xen-språk) i vilka man kan köra program. Detta säkerställer att riskfyllda program inte kan påverka betrodda program eller ens skriva till det underliggande filsystemet. Denna grad av separation ger inte mycket anonymitet i sig själv, men den ger ett betydande skydd mot spridning av skadlig programvara. Om det slutar med att du infekteras med skadlig kod från en dålig webbplats, eller genom att du faller offer för en nätfiskebedrägeri via e-post, blir det svårt för skadlig kod att spridas utanför den domän den befinner sig i.

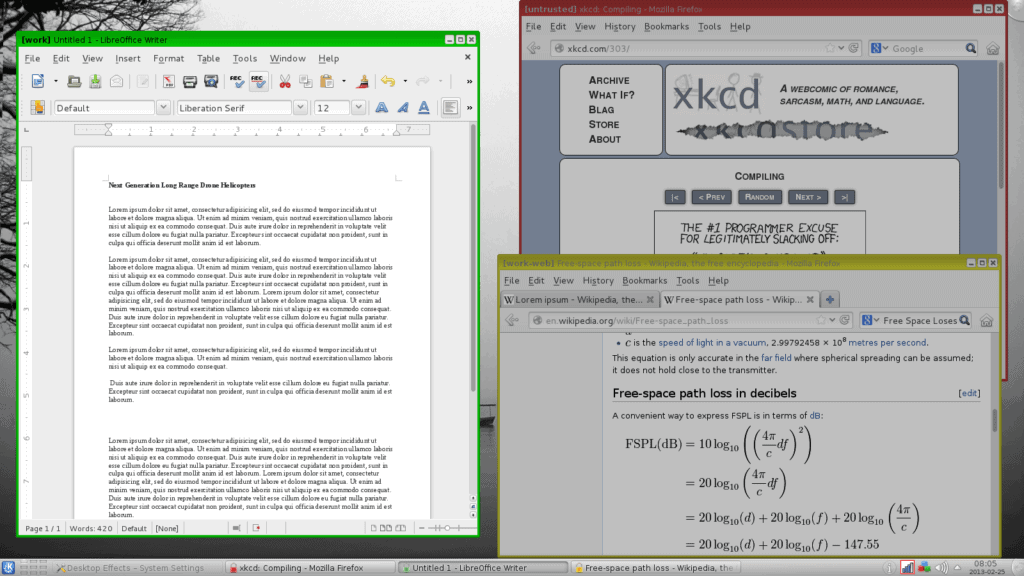

Qubes kallar dessa Xen-domäner för qubes. Den skapar ett antal qubes i vilka den tilldelar programinstanser. Att till exempel surfa på diverse webbplatser som du inte har någon anledning att lita på är förmodligen bäst att göra i den icke betrodda qube. Arbetsrelaterade aktiviteter på betrodda webbplatser och program kan göras i den betrodda zonen. Poängen är att varje qube endast har potential att påverka program i samma qube.

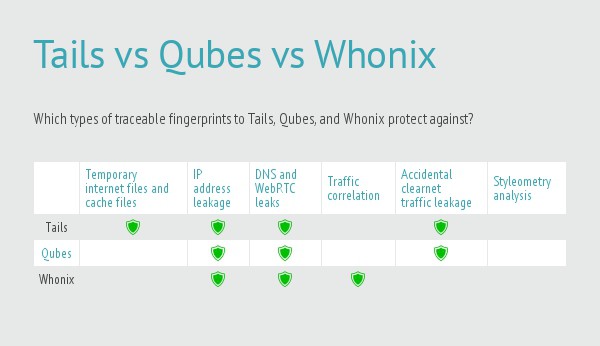

För att göra det lätt att hålla ordning på qubes när du använder dem har varje fönster en ”oförfalskbar” färgad fönstergräns som anger säkerhetsnivån för varje qube. Qubes-teamet anger att fönstergränserna är oförfalskbara eftersom de är konstruerade på nivån Xen domain zero (dom0), som är den privilegierade domän som Xen startar vid uppstart och som hanterar alla andra domäner, eller qubes i det här fallet. Qubes kan inte interagera med dom0 och qubes är oprivilegierade, vilket innebär att de inte har tillgång till systemfunktioner på låg nivå.

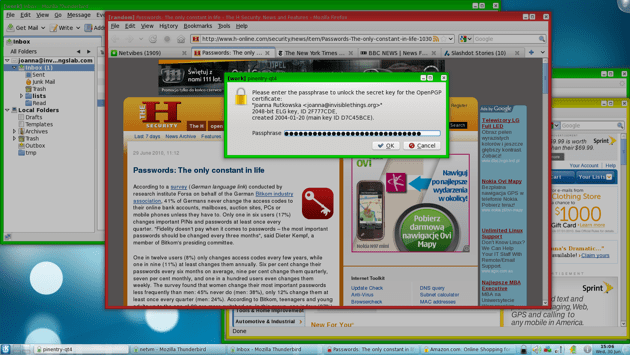

Fönstergränsernas färgning ger ett ganska omedelbart sätt att se förtroendenivån för varje fönster. I den här skärmdumpen kan vi se röda (opålitliga), gröna (betrodda) och gula (någonstans i mitten) fönstergränser. Det är också lätt att se att lösenordsprompten kommer från ett program i den betrodda (gröna) domänen även om den råkar vara överlagrad på ett program som inte är betrodd (röd). En mycket vanlig phishingteknik är att använda en webbplats för att skapa en mycket realistisk inloggningsruta för någon tjänst och försöka få folk att ange sina inloggningsuppgifter. Om det var fallet här skulle lösenordsrutan ha en röd kant, vilket skulle vara din signal om att något riskabelt kan vara på gång.

Ett utmärkt sätt att lägga ett bra anonymitetslager på den redan robusta säkerhetsmodellen är att använda Whonix, som diskuteras senare, tillsammans med Qubes. Eftersom Qubes OS kör varje program i en separat qube kommer Whonix-gatewayen och arbetsstationen att köras i separata qubes. Detta gör att de ytterligare abstraheras från varandra. Om Whonix-gatewayen eller arbetsstationen körs i sin egen qube och på något sätt äventyras, kan de inte få tillgång till något annat program på datorn. Här finns instruktioner om hur man skapar de nödvändiga Qubes OS-mallarna för Whonix.

QubesOS pros

- Ansökningsseparation genom användning av virtuella maskiner med sandlådor säkerställer att en exploaterad applikation, eller skadlig javascript, inte kan skickas vidare till andra applikationer eller till värdoperativsystemet.

- Användningen av Whonix inom QubesOS ger ytterligare en nivå av separation från internet genom att tvinga all din internettrafik genom Whonix Tor-gateway

QubesOS nackdelar

- Qubes OS är svårt att testa eftersom det inte presterar bra, eller överhuvudtaget, i en virtuell maskin.

- Det finns en Live CD som inte stöds på nedladdningssidan. Den kanske eller kanske inte fungerar för ditt system. Och eftersom den inte stöds uppfyller den inte riktigt Live CD:ns uppgift, nämligen att låta dig använda den för att få förtroende för hur en fullständig installation kommer att fungera. Därför är du i stort sett fast med en allt eller inget-installation av Qubes på din maskin för att se hur det går.

Whonix – Anonymitet i två delar

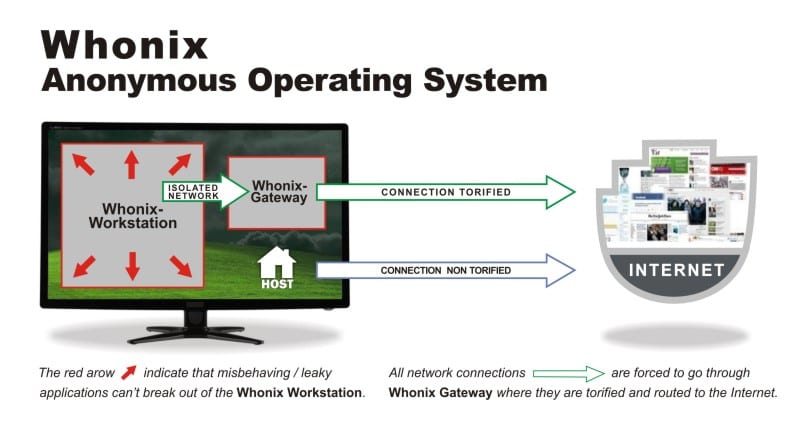

Whonix är särskilt utformad för att ge anonymitet när du använder Internet. Det består av två virtuella maskiner, gatewayen och arbetsstationen. Arbetsstationen kan endast prata med gatewayen och gatewayen ansluter till internet via Tor. Båda är virtuella maskiner i VirtualBox, så du kan köra den på alla operativsystem som kör VirtualBox.

Arbetsstationen och gatewayen i Whonix är konfigurerade för att använda ett privat nätverk på din värddator. Arbetsstationen dirigerar all sin trafik till gatewayen, som använder Tor-nätverket för att få tillgång till internet. All nätverksaktivitet som utförs på arbetsstationen sker via Tor.

Värdmaskinen deltar inte i Whonix privata nätverk och fortsätter därför att använda sin normala internetanslutning.

Förutom att helt enkelt skicka alla arbetsstationsförfrågningar via Tor skyddar Whonix-gatewayen också mot att bli identifierad genom att använda Tor-kretsar för olika tillämpningar. Gatewayen implementerar Stream Isolation för att se till att olika program på arbetsstationen tar olika vägar genom Tor. Detta är konfigurerat som standard, men du kan lära dig mer om Tor-isolering på Whonix-wikin.

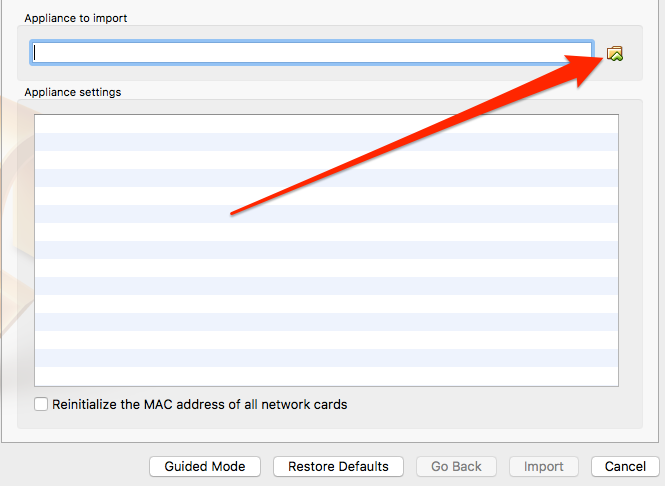

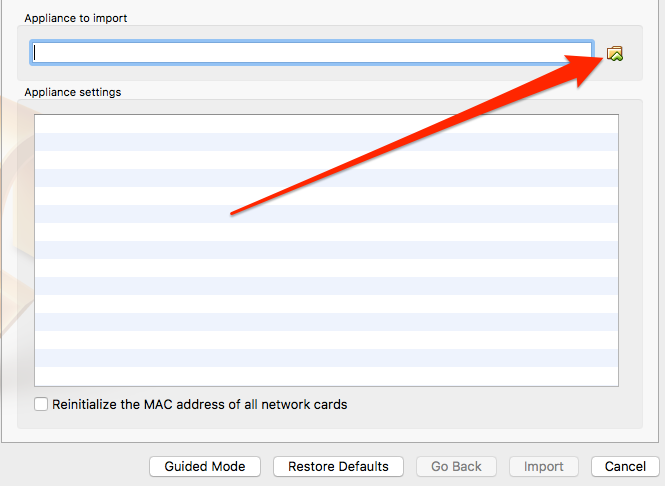

Ladda ner de två apparaterna från Whonix-webbplatsen här och importera dem sedan en efter en till VirtualBox.

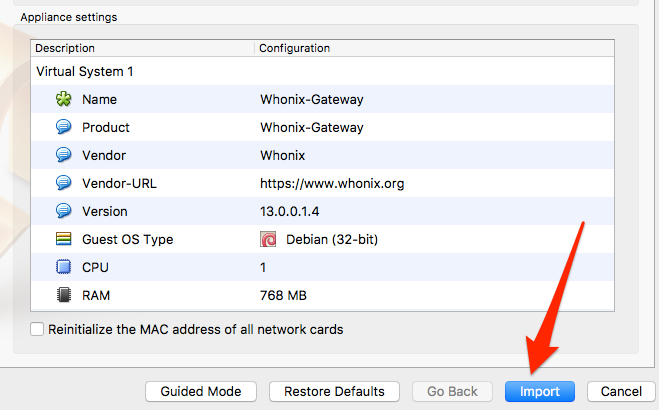

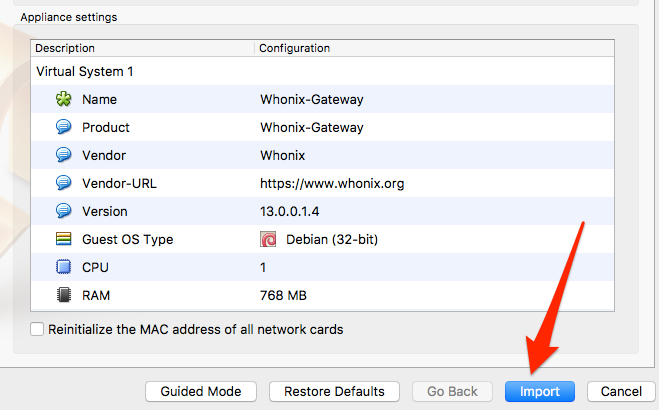

Välj fil -> Importera apparat:

VirtualBox kommer att ta några minuter på sig att läsa apparaten och sedan visa dess inställningar. Klicka på knappen Importera för att slutföra den och klicka sedan på knappen Starta för att starta den virtuella gateway-maskinen.

Whonix Gateway

Gatewayen kan köras från kommandoraden. Om ditt system har mindre än 2 GB RAM-minne kan det vara smärtsamt att köra två fullfjädrade skrivbordsprogram, så du kan välja att köra gatewayen headless. Jag kommer att använda skrivbordet för både arbetsstationen och gatewayen i den här artikeln eftersom det är lättare att demonstrera koncepten.

Den första körningsguiden visar två skärmar fulla av varningar om att Whonix inte ska ge anonymitet:

Whonix is experimental software. Do not rely on it for strong anonymity.Det är lite förvirrande eftersom det på huvudsidan på Whonix webbplats uttryckligen står att den ger felsäker anonymitet:

It makes online anonymity possible via fail-safe, automatic, and desktop-wide use of the Tor network.Jag tror att det underliggande budskapet här är att det finns många sätt på vilka man kan förråda sin identitet som inte har något att göra med tekniska skyddsåtgärder.

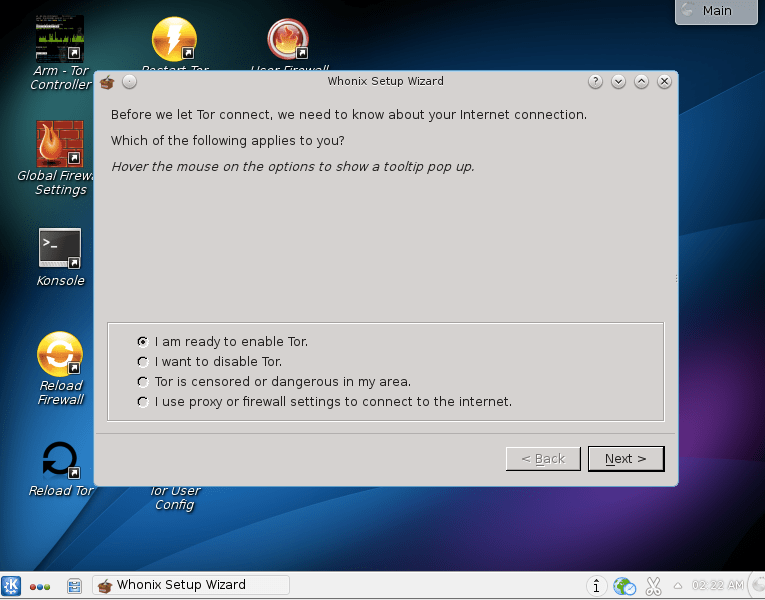

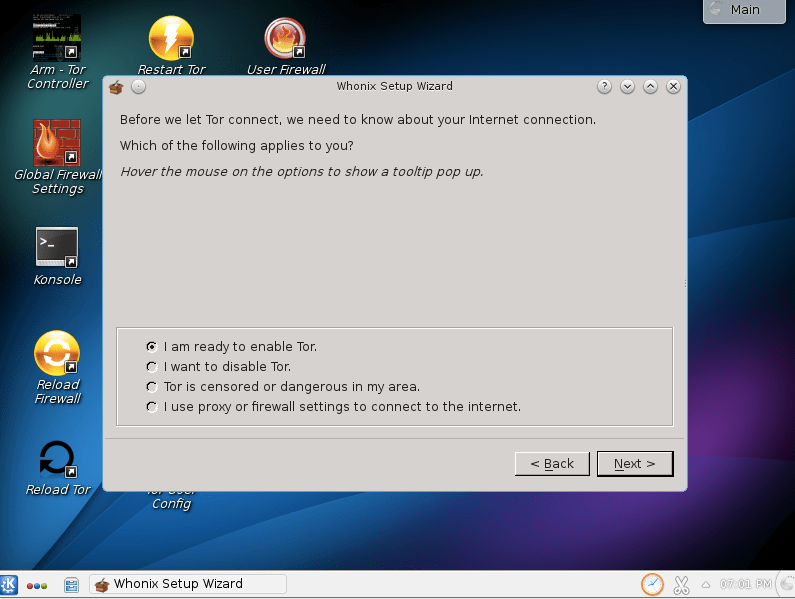

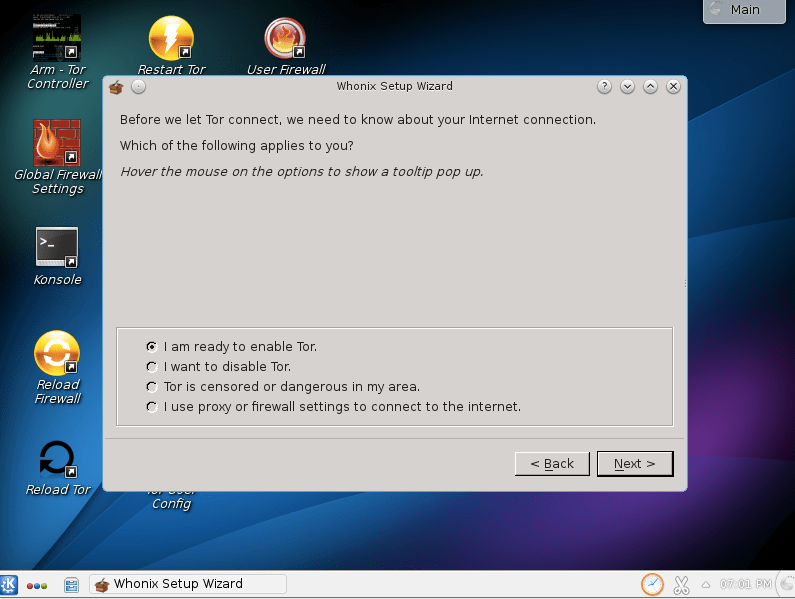

Nästa steg är att konfigurera hur gatewayen ska ansluta till Tor-nätverket. Alternativen här efterliknar de normala inställningsalternativen för Tor när det gäller broar och proxies. När du håller muspekaren över något av dessa alternativ kommer Whonix att visa de ändringar som krävs i din torrc-fil för att uppnå ändringen. Den kommer inte att göra några ändringar automatiskt åt dig.

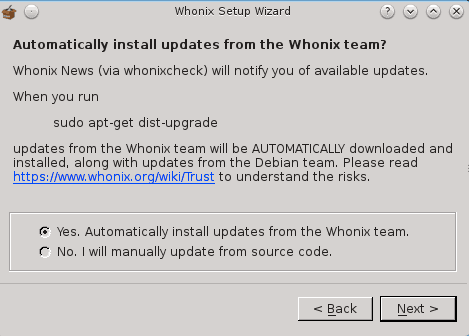

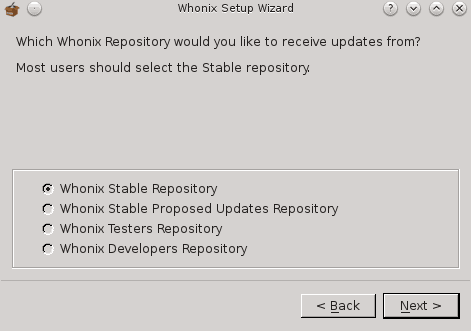

Nästa steg är att konfigurera hur du vill att uppdateringar ska göras.

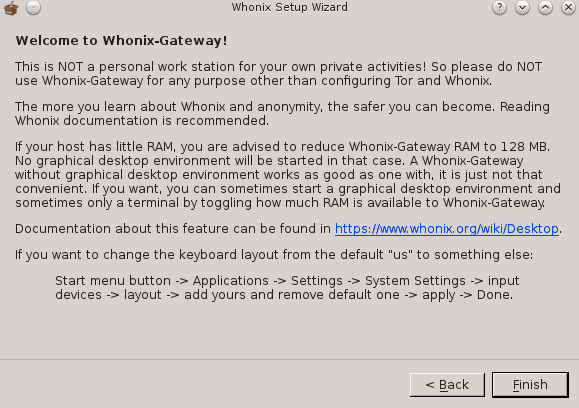

Och till sist en förmaning om att detta är Whonix-gatewayen och att den inte ska användas som arbetsstation.

Whonix Workstation

Nu när din Whonix-gateway är installerad och ansluten till Tor är det dags att starta arbetsstationen. Importera den virtuella arbetsstationen på samma sätt som du gjorde med gatewayen och starta upp den. Samma villkor och villkor doom och glut visas. Du kan sedan konfigurera dina uppdateringsinställningar.

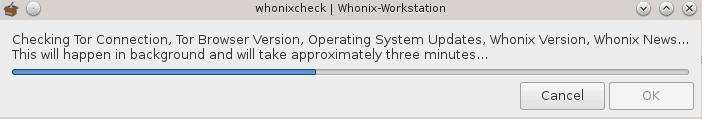

Låt den första uppdateringen avslutas och arbetsstationen är redo att användas:

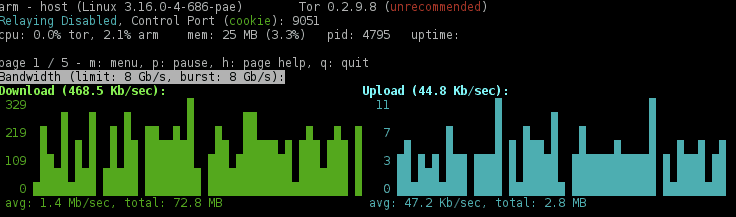

Om du vill se din gateway i aktion startar du Tor-webbläsaren i arbetsstationen och startar sedan Tor Anonymizing Relay Monitor (ARM). Du kommer att se hur trafiken från arbetsstationen går genom din gateway.

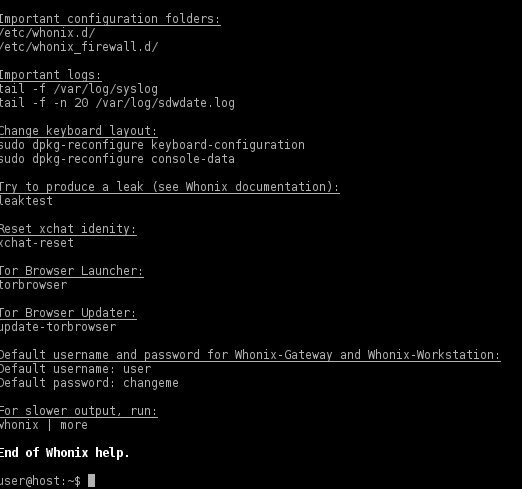

För grundläggande hjälp kan du öppna ett terminalfönster och bara skriva whonix för sig själv. En hjälpskärm visas med standardanvändaruppgifter. Du kan använda dessa för att sudo till root för att se dina nätverksgränssnitt.

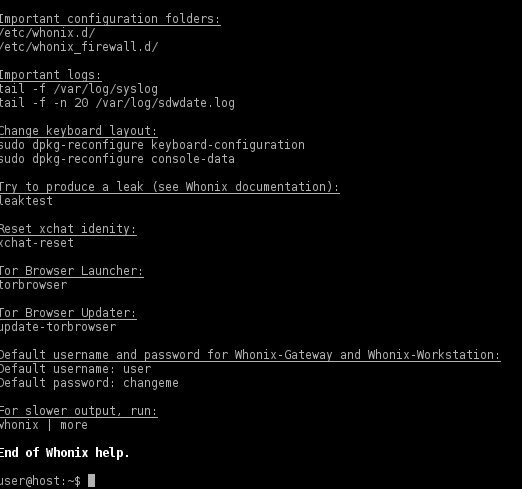

En snabb kontroll av nätverksgränssnitten visar att arbetsstationen använder en privat IP-adress som förväntat och dirigerar all sin trafik genom gatewayen.

Om man stänger av gatewayen upphör arbetsstationen att kunna ansluta till internet överhuvudtaget.

Whonix pros

- Användningen av VirtualBox-tekniken säkerställer att så många som möjligt kan använda Whonix. VirtualBox finns för alla större operativsystem och är gratis.

- Standardinstallationen och användningen är extremt enkel. Inga särskilda kunskaper eller konfigurationer krävs för att komma igång.

Whonix nackdelar

- Men även om Whonix-arbetsstationen är separerad från värddatorn finns det ingen ytterligare separation. Att utföra både riskfyllda och icke-riskfyllda beteenden i arbetsstationen är lika farligt som att göra båda på värddatorn.

- Då anonymiteten endast tillhandahålls i den virtuella maskinen i arbetsstationen kan det vara lätt att glömma att använda den och hamna på värddatorn av misstag.

Tails – The Amnesic Incognito Live System

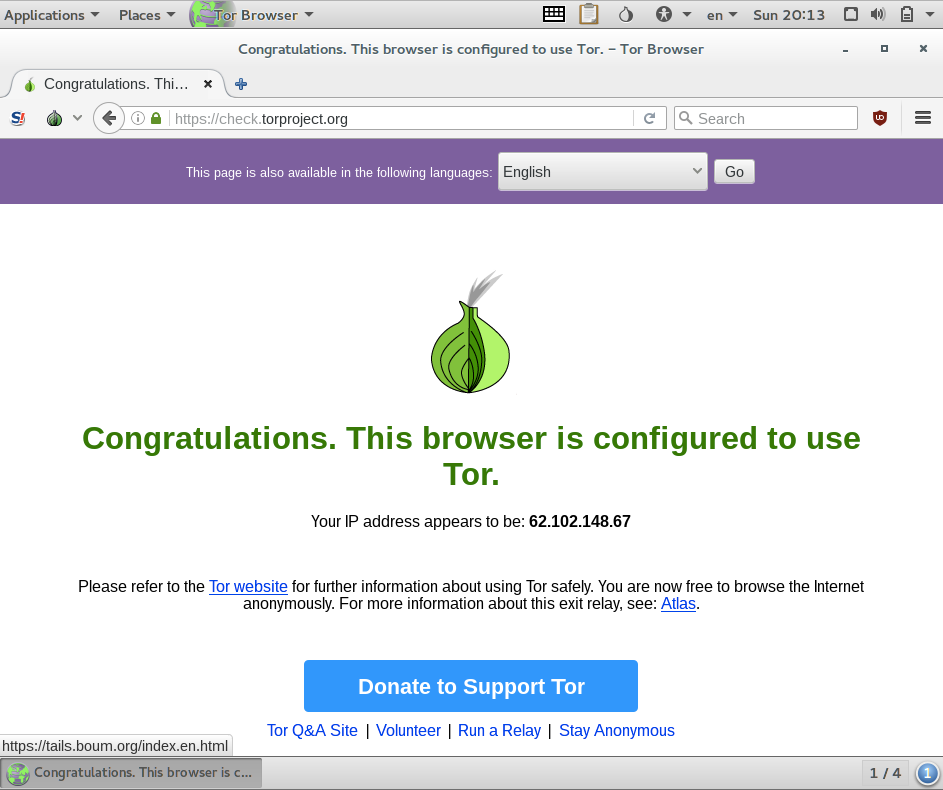

Tails är ett live-operativsystem som byggs upp av Debian GNU/Linux. Det finns ingen installationsprocess. Du startar upp din dator med det, och det körs från det tillfälliga media som du startade från. När du stänger av det glömmer det (amnesic) och hjälper till att hålla dig anonym när du använder det (incognito).

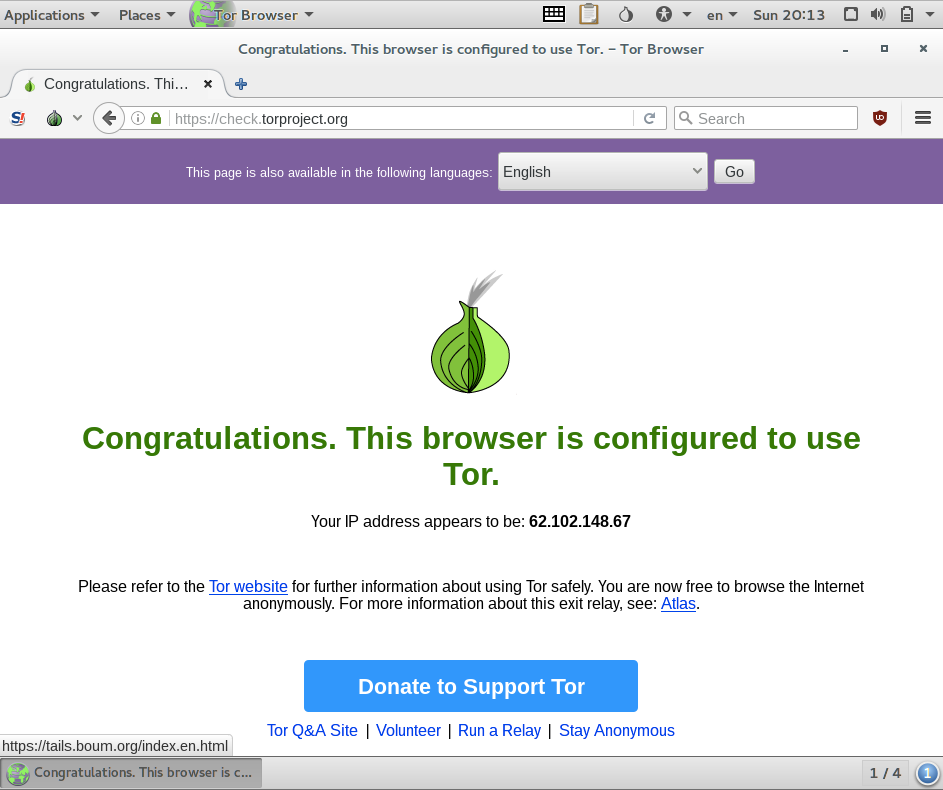

Alla nätverksanslutningar dirigeras genom Tor-nätverket och program som försöker få direkt tillgång till internet blockeras. Tor är inställt som standard, men Tails kan också konfigureras för att använda det anonyma nätverket I2P.

Start här för att påbörja nedladdningen: https://tails.boum.org/install/index.en.html. Instruktionerna verkar vara lite komplicerade; jag är inte säker på varför de inkluderar behovet av flera USB-minnen eller en mobiltelefon för att läsa instruktionerna. Jag hämtade helt enkelt Tails ISO-fil och laddade den i VirtualBox som jag skulle göra med vilken annan fil som helst. Om du ska använda Tails ordentligt måste du bränna ISO-filen till något medium som du kan starta upp från; vanligtvis en CD/DVD eller ett USB-minne.

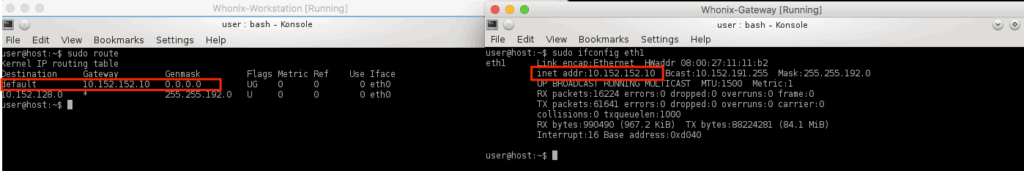

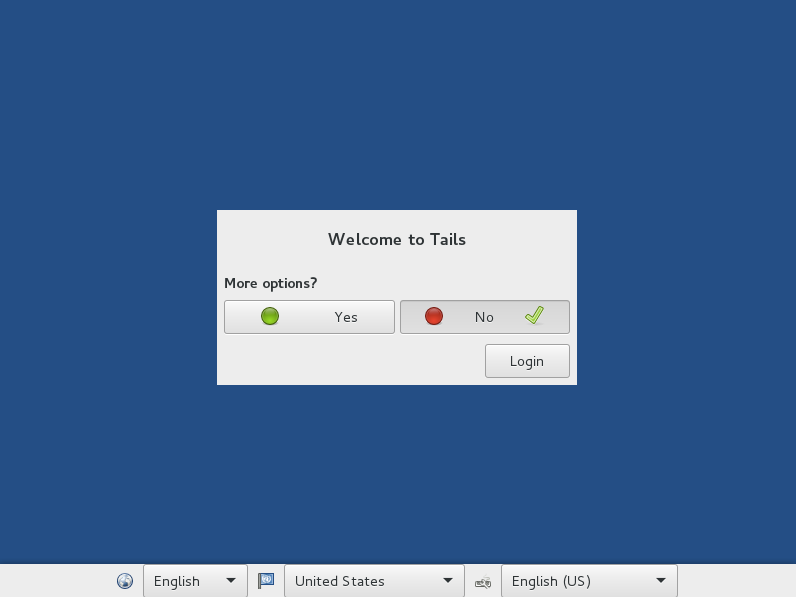

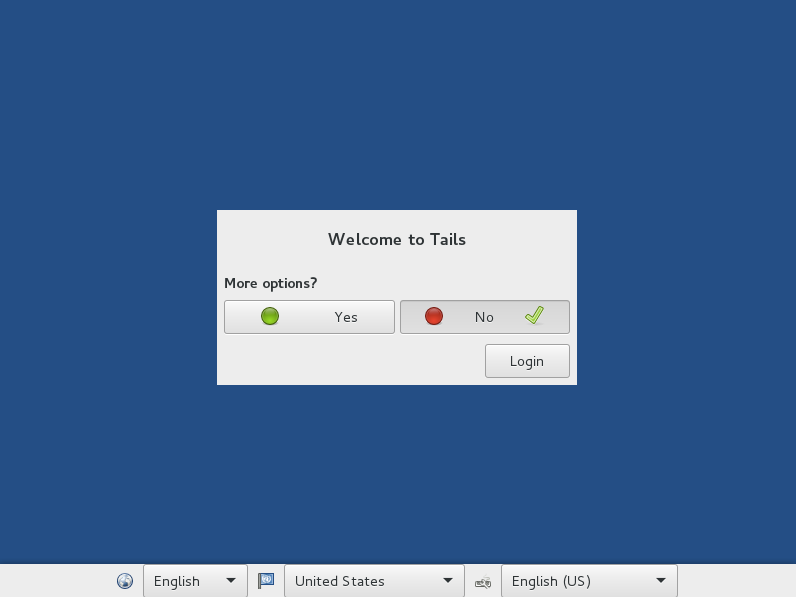

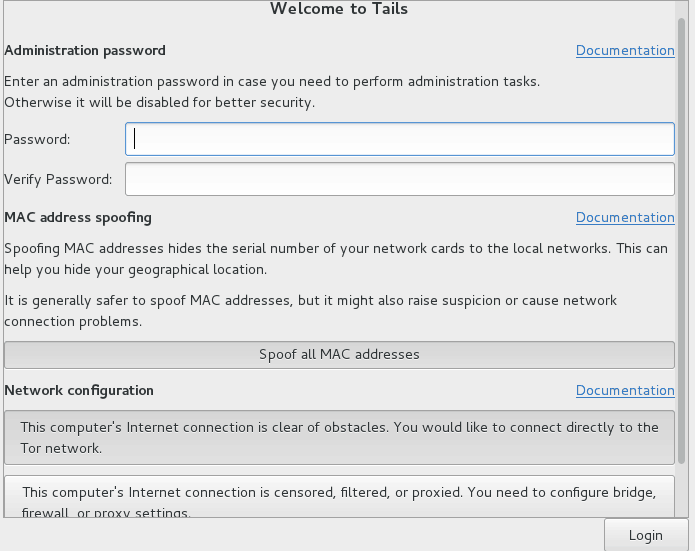

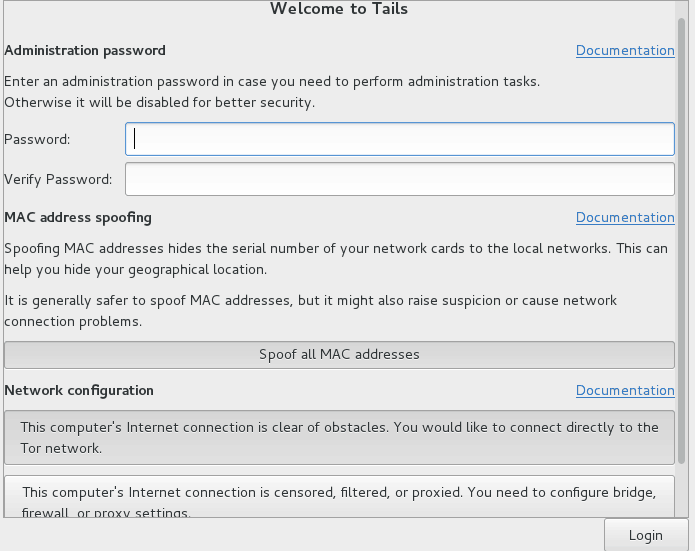

Den första uppstarten visar Tails Greeter där du kan konfigurera några alternativ innan skrivbordet laddas.

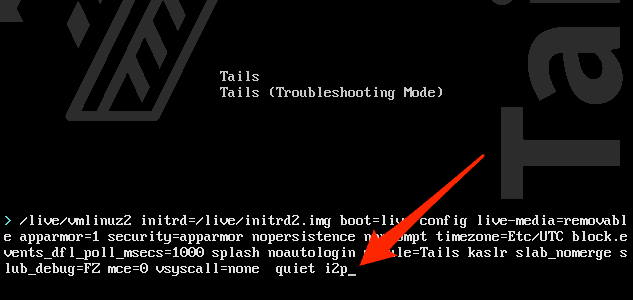

För att använda Tails med I2P istället för Tor måste du starta om. När menyn för starthanteraren visas trycker du på tab-knappen för att visa de aktuella startalternativen. Tryck på mellanslagstangenten och lägg sedan till i2p till de befintliga alternativen. Tryck på Enter för att fortsätta uppstarten.

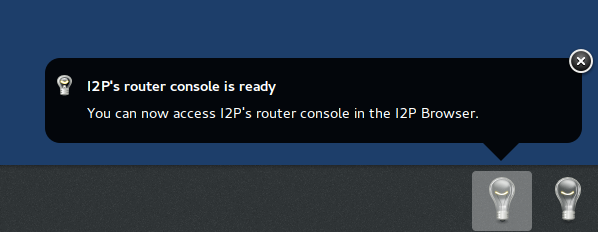

Notifikationspanelen längst ner på skrivbordet talar om för dig om Tor eller I2P är konfigurerat:

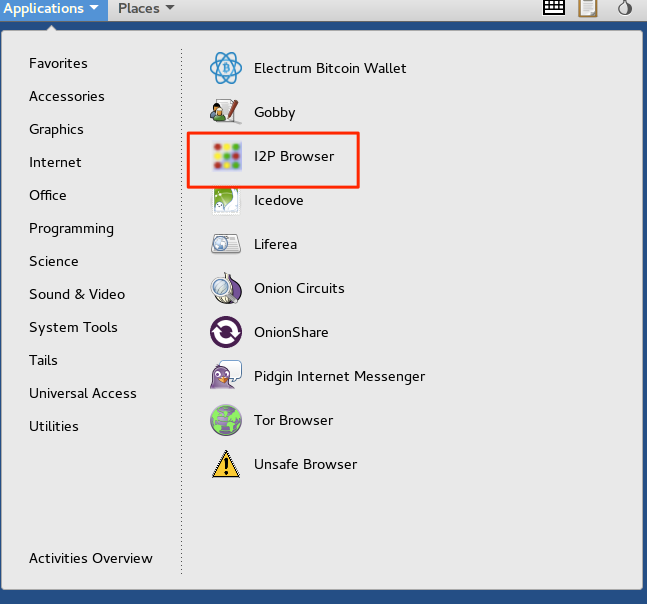

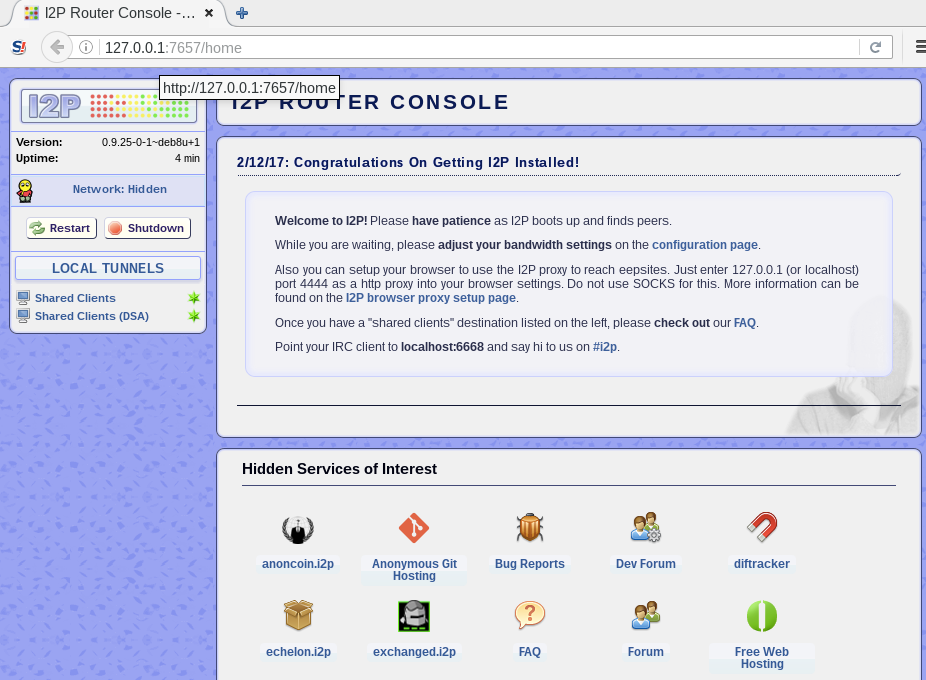

Lansera I2P-webbläsaren för att se statusen för I2P-anslutningen genom att välja menyalternativet Program -> Internet.

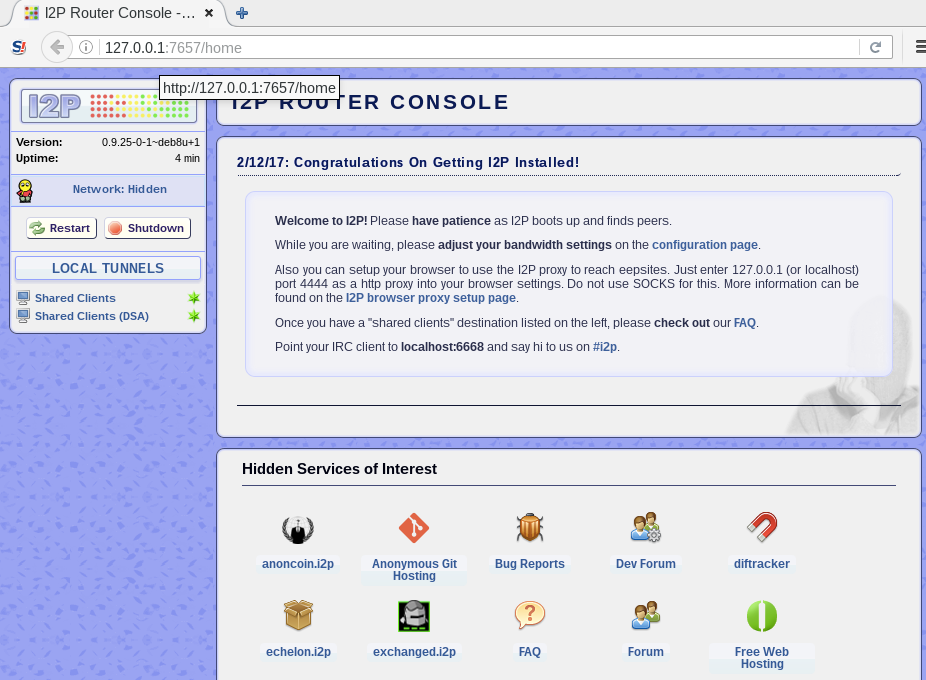

Vänta medan den laddas:

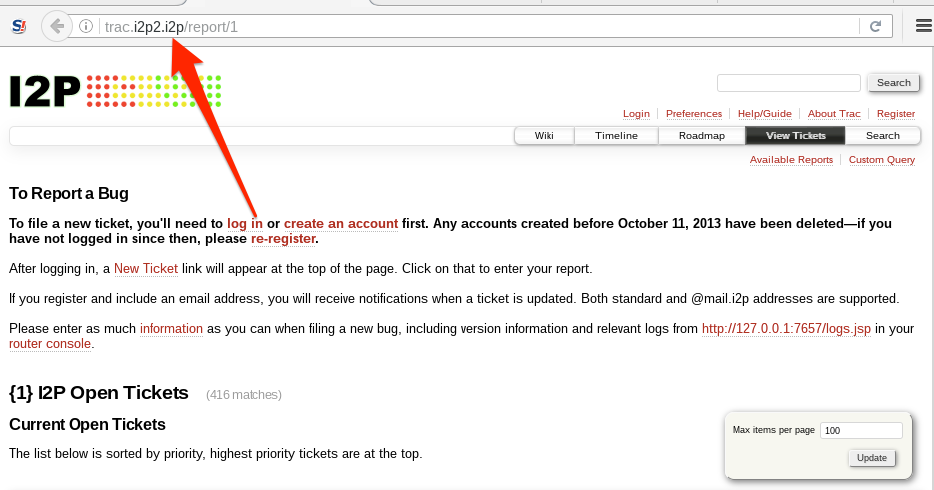

Som Tor har interna webbplatser som använder .onion-tillägget har I2P sina egna dolda tjänster som använder tillägget .i2p.

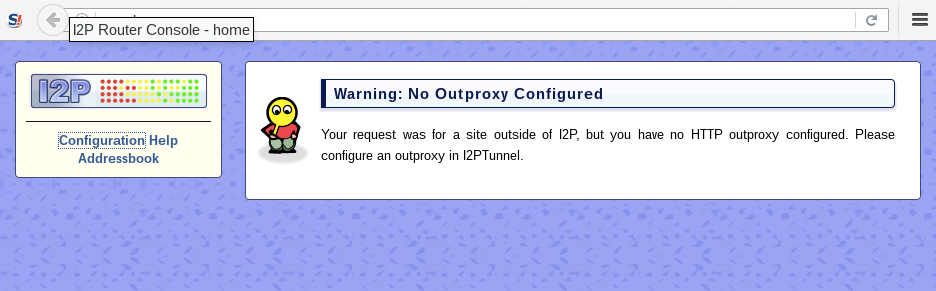

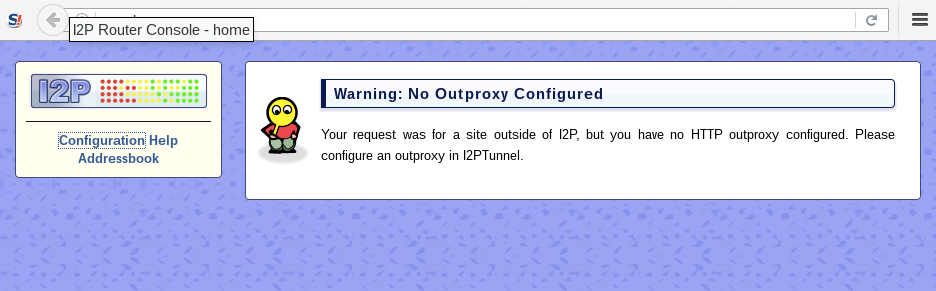

Till skillnad från Tor tillåter I2P-routern inte att du får tillgång till clear net-sidor som standard. Du måste konfigurera en Outproxy för att få tillgång till vanliga internetsidor när du använder I2P.

Det finns endast HTTP-, HTTPS- och e-post Outproxies tillgängliga. Om du behöver en SOCKS outproxy för att göra mer med bör du hålla dig till Tor.

Tails Pros

- Live CDs i allmänhet är mycket enkla att använda. Du kan bränna en gång och använda var som helst, vilket är mycket praktiskt om du sitter på flera opålitliga datorer.

- Standardkonfigurationen för att använda Tor ger anonymitet utan att behöva använda den, i den utsträckning som Tor ger den.

Tails nackdelar

- Tails krypterar inte dokument som skapats under sessionen som standard, men har en funktion för krypterad persistent volym som du kan använda för detta.

- Alla Live CDs löser inte monolitproblemet; operativsystemet har ingen segregering så riskfyllda aktiviteter i ett program kan påverka andra.

Andra Live CD-distros

Live CD ses som ett av de enklaste sätten att ge viss säkerhet och anonymitet. Av den anledningen finns det en mängd olika Live CD-distributioner tillgängliga. Några andra som fångade mitt intresse när jag skrev den här artikeln är IprediaOS och TENS.

IprediaOS

Ipredia OS använder I2P-nätverket för anonymisering istället för Tor-nätverket, vilket är vanligt bland andra distributioner. I2P finns tillgängligt för Windows, Linux, macOS och Android. IprediaOS finns som en nedladdningsbar Live CD som kan installeras med skrivbordet Gnome eller Lightweight X11 Desktop (LXDE).

Anonymiteten kommer från användningen av I2P-nätverket samt från de förinstallerade programmen. De medföljande programmen stöder anonymt BitTorrent, e-post, IRC och webbläsare. På samma sätt som Tor har interna lökwebbplatser har I2P interna I2P-webbplatser som heter eepSites med tillägget .i2p.

Hämta en installerbar Live CD från Ipredias webbplats.

TENS – Trusted End Node Security

[Trusted End Node Security[(https://www.spi.dod.mil/lipose.htm). TENS skapades av det amerikanska försvarsdepartementet (DoD). Intressant nog undertecknar det amerikanska försvaret sina egna SSL-certifikat. Din webbläsare har troligen inte DoD listat som en betrodd certifikatutfärdare, så du kommer troligen att se SSL-fel när du försöker besöka webbplatsen. Det verkar säkert att göra det baserat på min forskning, men din nivå av paranoia bör styra dina handlingar.

TENS startar i RAM, skriver inget till disken och skapar därför en betrodd, tillfällig slutnod på nästan vilken dator som helst. Observera att syftet med TENS är att skapa en betrodd slutnod; den skapades för att skydda datorn som du ansluter till; den är inte utformad för att skydda dig i sig.

Det finns några olika versioner, varav två är tillgängliga för allmänheten. Public Deluxe levereras med Libre Office, medan den offentliga standardversionen inte gör det. Professional-versionen är endast tillgänglig för personal från den amerikanska regeringen. Enskilda avdelningar kan begära specialbyggda versioner och det är den enda godkända metoden för att ansluta till DoD-system på utrustning som inte tillhör regeringen.

Se även: Vilka är de bästa VPN-tjänsterna för Linux?