Konfiguracja reguły Zapory systemu Windows przy użyciu Zasad Grupy

Każdy system operacyjny Windows posiada natywną zaporę sieciową jako podstawową ochronę przed złośliwymi programami. Zapora systemu Windows kontroluje ruch przychodzący i wychodzący z i do lokalnego systemu na podstawie kryteriów zdefiniowanych w regułach. Kryteriami tymi mogą być: nazwa programu, protokół, port lub adres IP. W środowisku domenowym administrator może centralnie skonfigurować reguły zapory Windows Firewall za pomocą Zasad Grupy. W ten sposób reguły zostaną automatycznie zastosowane do wszystkich docelowych komputerów w domenie, co zwiększy bezpieczeństwo.

Jak skonfigurować regułę Zapory systemu Windows przy użyciu Zasad grupy

Istnieją dwa sposoby skonfigurowania reguły Zapory systemu Windows przy użyciu Zasad grupy:

- Używanie starszej konfiguracji

Ustawienia można znaleźć w sekcji Konfiguracja komputera > Szablony administracyjne > Sieć > Połączenia sieciowe > Zapora systemu Windows. Ustawienia w tej sekcji były przeznaczone dla wersji systemu Windows przed wydaniem systemu Windows Vista i Windows Server 2008, ale nadal działają w nowszych wersjach systemu Windows. Jednak nie jest zalecane, aby go używać, chyba że nadal zarządzamy przestarzałym OS w domenie. - Korzystanie z nowej konfiguracji

Ustawienia można znaleźć w sekcji Computer Configuration > Windows Settings > Security Settings > Windows Firewall with Advanced Security. Ustawienia w tej sekcji zostały zoptymalizowane dla aktualnej wersji systemu Windows i mają ten sam interfejs graficzny kreatora podczas tworzenia reguły zapory bezpośrednio na komputerze klienckim, co ułatwia pracę administratorowi.

W tym przykładzie, zamierzamy utworzyć niestandardową regułę zapory używając nowej konfiguracji. Scenariuszem jest zezwolenie aplikacji o nazwie MustBeGeek.exe, która komunikuje się przy użyciu losowego portu TCP o numerach 60000-65535 dla połączeń przychodzących.

Konfiguracja krok po kroku jest następująca:

Definiowanie obiektu polityki

Otwórz konsolę Group Policy Management i zdecyduj, czy chcesz użyć istniejącego GPO lub stworzyć nowy. Po tym edytować GPO i przejść do konfiguracji w Computer Configuration > Windows Settings > Security Settings > Windows Firewall with Advanced Security

Set the firewall to be enabled

Kliknij na Windows Firewall with Advanced Security w lewym panelu, następnie to menu poniżej pojawi się w prawym panelu. Kliknij na Właściwości Zapory Windows.

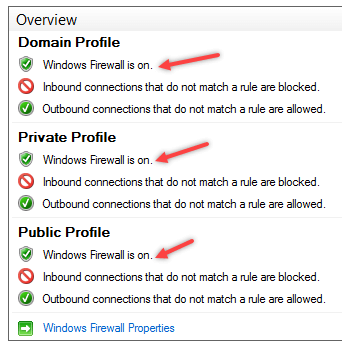

Na pierwszych trzech zakładkach, Profil domeny, Profil prywatny i Profil publiczny, upewnij się, że zapora jest ustawiona na Włączona (zalecane), a następująca konfiguracja jest stosowana. Pozwoli to upewnić się, że żaden komputer w domenie nie ma wyłączonej zapory. Kliknij OK, aby potwierdzić ustawienie.

Weryfikacja przeglądu wygląda teraz jak na poniższym zrzucie ekranu

Konfigurowanie reguł zapory

Teraz nadszedł czas na utworzenie reguły zapory. Czynności wykonywane w tym kroku mogą się różnić w zależności od tego, co ma być skonfigurowane. W tym przykładzie zostanie utworzona reguła przychodząca. Kliknij pozycję Reguły przychodzące w lewym panelu, a następnie kliknij prawym przyciskiem myszy pusty obszar w prawym panelu i wybierz opcję Nowa reguła.

Do utworzenia będą cztery typy reguł. Wybierz opcję Niestandardowa i kliknij przycisk Dalej.

W regule niestandardowej możemy określić program, porty i adres IP, jeśli jest to konieczne. Zgodnie z wymaganiami w tym przykładzie, konfiguracja będzie wyglądała jak na poniższych zrzutach ekranu.

Ścieżka programu

Protokół i porty

Zakres (adres IP)

Akcja

Po określeniu ścieżki programu, portów i adresu IP, wybierz teraz akcję, aby Zezwolić na połączenie.

Profile

Zaznacz wszystkie pola, aby zapewnić, że ta reguła jest stosowana na wszystkich profilach

Kończenie

Po zakończeniu wszystkich ustawień nadaj nazwę regule w celu identyfikacji.

Po wykonaniu, podsumowanie nowo utworzonej reguły można zobaczyć w konsoli Group Policy Management.

Weryfikacja wyników na kliencie

Zastosuj GPO do komputera OU, i zobacz wynik na konfiguracji firewalla klienta. Pojawi się baner informujący, że ustawienia są kontrolowane przez Group Policy, a stan zapory będzie taki sam, jak to, co zostało skonfigurowane wcześniej.

Użytkownik końcowy nie będzie już mógł modyfikować stanu zapory i akcji.

W sekcji reguł zobacz, że skonfigurowana reguła została dodana do listy.

Użyteczne wskazówki dotyczące zarządzania regułami zapory systemu Windows przy użyciu Group Policy

Reguła zapory zostanie dodana, gdy tylko Group Policy zostanie odświeżona, a ręczne odświeżenie może zostać wywołane przy użyciu polecenia gpupdate /force

Podczas konfigurowania reguł zapory w Group Policy nie jest zalecane ustawianie reguł zapory przy użyciu zarówno starej, jak i nowej konfiguracji w tym samym obiekcie Group Policy. Windows będzie próbował połączyć te ustawienia, ale rezultat może nie być zgodny z oczekiwaniami. Najlepszą praktyką jest oddzielenie obiektu zasad dla starszych komputerów.

Inna przydatna wskazówka, administrator może po prostu zaimportować reguły zapory utworzone na innych komputerach Windows do Zasad Grupy zamiast tworzyć je ponownie jedna po drugiej. W ten sposób można zaoszczędzić więcej czasu i wysiłku, aby utworzyć spójne reguły zapory w całej domenie.

I to jest właśnie przykład konfiguracji reguły Zapory Windows przy użyciu Zasad Grupy.

- Bio

- Najnowsze posty

Arranda Saputra

Latest posts by Arranda Saputra (see all)

- Jak przenieść folder Dokumenty w Windows 10 – 31 sierpnia, 2020

- Jak przenieść folder Desktop w Windows 10 – 31 sierpnia 2020

- Przywracanie serwera DHCP w Windows Server 2012 R2 – 9 stycznia 2020

.