Group Policy Central

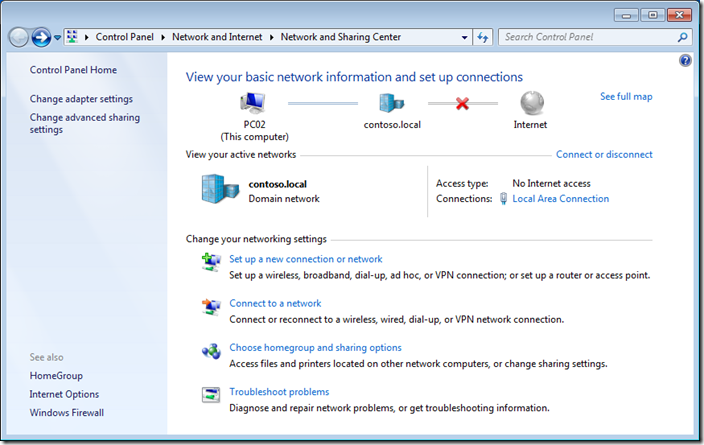

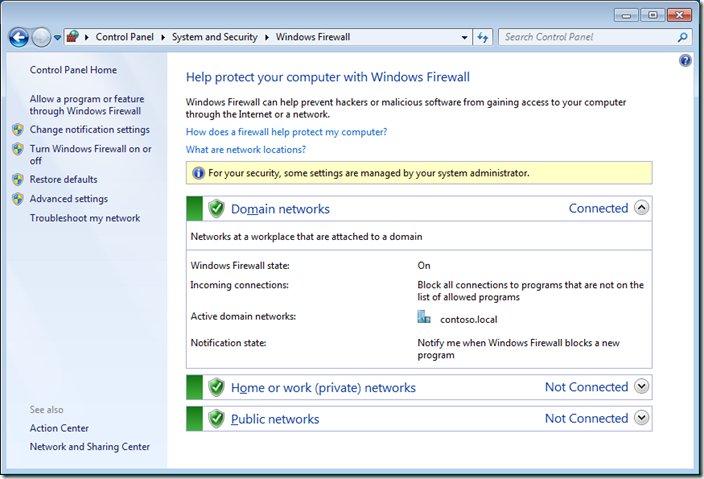

W tym artykule będę mówił o tym, jak można użyć Group Policy do kontroli zapory, która przychodzi z pudełka z systemem Windows, ale najpierw chcę dać ci trochę historii ewolucji zapory opartej na hoście w systemie Windows. Zapory sieciowe istnieją od dawna, chroniąc wewnętrzne sieci korporacyjne przed atakami z zewnątrz (patrz obrazek poniżej).

Wraz z eksplozją mobilnych pracowników w późnych latach 90-tych coraz więcej osób podłączało swoje laptopy bezpośrednio do Internetu bez korzyści płynących z ochrony korporacyjnego firewalla. W rezultacie, na początku lat 2000, produkty firewall innych firm, takie jak ZoneAlarm, stały się bardzo popularnym sposobem ochrony przed atakami. Microsoft dodał wtedy zaporę opartą na hoście wraz z wydaniem Windows XP/2003, która niestety była domyślnie wyłączona. W wyniku domyślnego wyłączenia firewalla pojawiło się wiele robaków komputerowych, z których najbardziej znanymi były robak Blaster i Sasser, które rozprzestrzeniały się jak ogień na prawie każdy komputer z systemem Windows, który nie był specjalnie zabezpieczony.

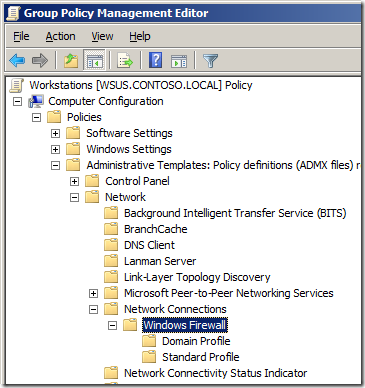

W rezultacie Microsoft postanowił dokonać poważnej zmiany w sposobie konfiguracji systemu Windows XP wraz z wydaniem Service Pack 2. Kiedy użytkownicy instalowali Service Pack 2, byli teraz proszeni o włączenie firewalla, co chroniło ich przed złośliwą komunikacją. Problem z włączeniem firewalla polega jednak na tym, że zazwyczaj domyślnie blokuje on cały ruch przychodzący, co oznacza, że produkty takie jak Skype i/lub Windows Messenger nie mogą już odbierać połączeń przychodzących lub wiadomości. Aby obejść ten problem, użytkownicy końcowi powinni być monitowani, gdy aplikacja chce otworzyć port przychodzący w sieci. Korporacyjny personel IT mógł kontrolować to dla użytkowników za pomocą Zasad Grupy poprzez sekcję Zapora systemu Windows w Szablonach administracyjnych > Sieć > Połączenia sieciowe.

To był dobry pierwszy krok, jednak stworzenie zestawu reguł firewalla przy użyciu natywnych ustawień polityki grupowej pod Windows Firewall było w najlepszym wypadku wyzwaniem, ponieważ większość ustawień musiała być skonfigurowana ręcznie.

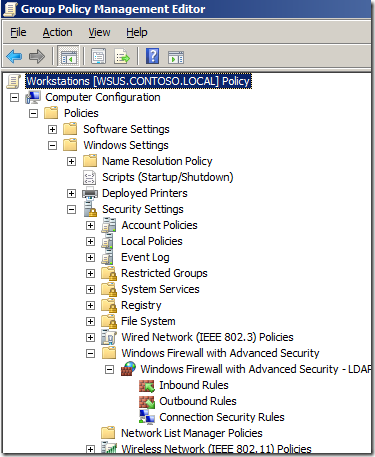

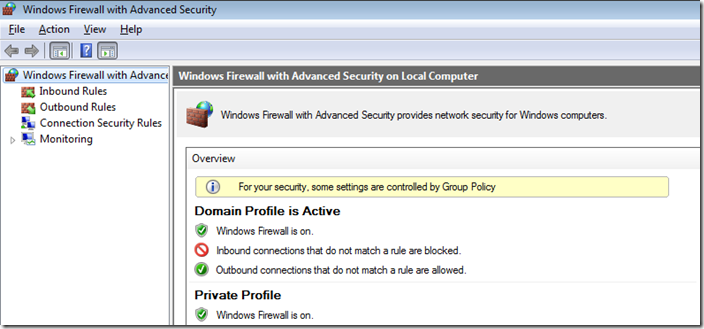

Wraz z wydaniem Windows Vista/2008 Microsoft całkowicie zmienił Windows Firewall, aby umożliwić znacznie łatwiejsze zarządzanie. Administratorzy IT mają teraz dużo większą kontrolę nad tym, jak mogą zarządzać regułami zapory i mają teraz możliwość kontrolowania zarówno komunikacji przychodzącej, jak i wychodzącej, a także możliwość selektywnego włączania reguł w zależności od tego, do jakiej sieci komputer jest podłączony. Zmienili również gdzie skonfigurować zaporę poprzez politykę grupy do Ustawienia systemu Windows > Ustawienia zabezpieczeń > Zapora systemu Windows z zaawansowanymi zabezpieczeniami, który umożliwił kilka fajnych funkcji, takich jak importowanie i eksportowanie reguł zapory, które pójdę do później.

Poniżej pójdę choć przykład administratora IT, który chce skonfigurować domyślny zestaw reguł zapory dla Windows 7 laptopów i z regułą, aby umożliwić Skype, gdy podłączony w domu i w Internecie, ale nie, gdy podłączony do domeny. Normalnie w prawdziwym świecie miałbyś o wiele więcej wyjątków przychodzących, ale powinieneś być w stanie użyć tego jako przewodnika, aby zacząć budować konfigurację reguł zapory specjalnie dla twojego środowiska.

Zanim zaczniesz: Jeśli masz już skonfigurowane ustawienia zapory w starszej sekcji „Windows Firewall”, te reguły również będą miały zastosowanie i oba zestawy reguł będą próbowały się połączyć z nieprzewidywalnymi rezultatami. Zalecam, aby upewnić się, że żadne ustawienia „Zapory systemu Windows” nie są stosowane na komputerach z systemem Vista/2008 lub nowszych i że wyłącznie stosujesz ustawienia zapory do tych nowszych komputerów poprzez opcję bezpieczeństwa zasad grupy „Zapora systemu Windows z zaawansowanymi zabezpieczeniami”.

Konfigurowanie reguł zapory systemu Windows

Najpierw skonfigurujemy komputer referencyjny z regułą zapory w sposób, w jaki chcemy, a następnie zbadamy je, abyśmy mogli zaimportować je do zasad grupy. Konfiguracja reguł firewall na komputerze referencyjnym daje nam możliwość przetestowania reguł przed ich wdrożeniem na innych komputerach. Pozwala to również na wyeksportowanie wszystkich reguł w jednej akcji, dzięki czemu nie trzeba przechodzić przez długi proces ręcznego konfigurowania wszystkich reguł jedna po drugiej.

W tym przykładzie komputer pracuje pod kontrolą systemu Windows 7 i ma już zainstalowanego Skype’a 4.2.

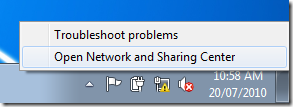

Krok 1. Kliknij prawym przyciskiem myszy na ikonę stanu sieci w zasobniku systemowym i kliknij na „Otwórz Centrum sieci i udostępniania”

Krok 2. Kliknij na „Windows Firewall” w lewym dolnym rogu.

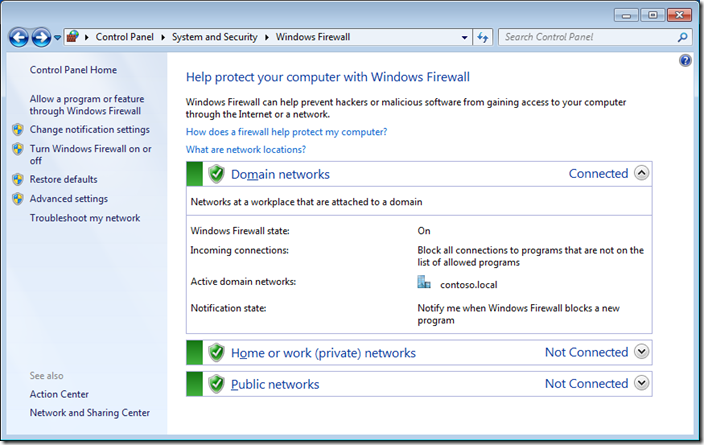

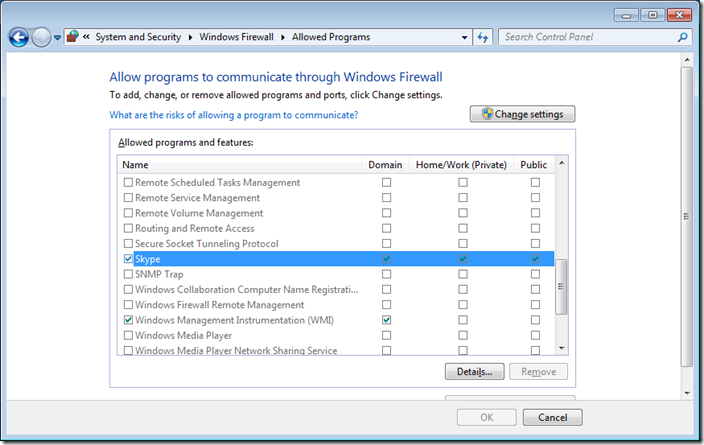

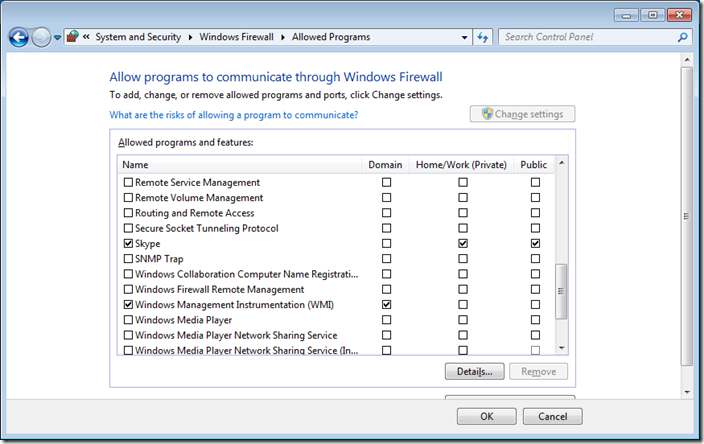

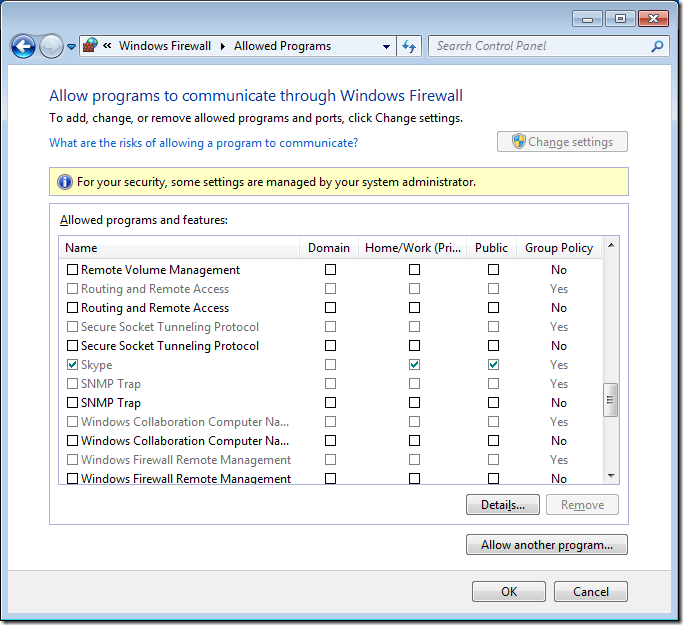

Krok 3 opcjonalnie. Klikamy na „Allow a program or feature through Windows Firewall” (Zezwalaj na program lub funkcję przez Zaporę systemu Windows) w okienku po lewej stronie.

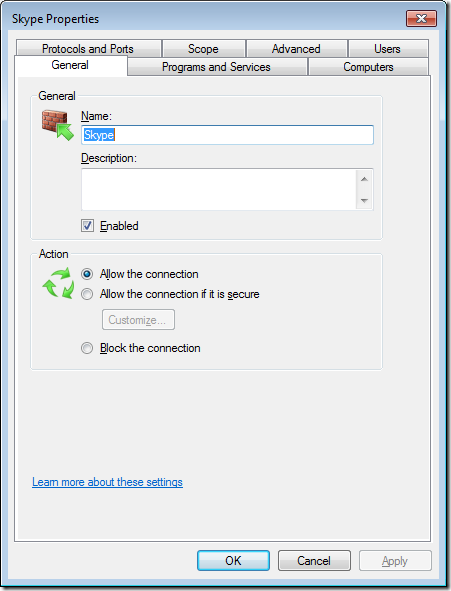

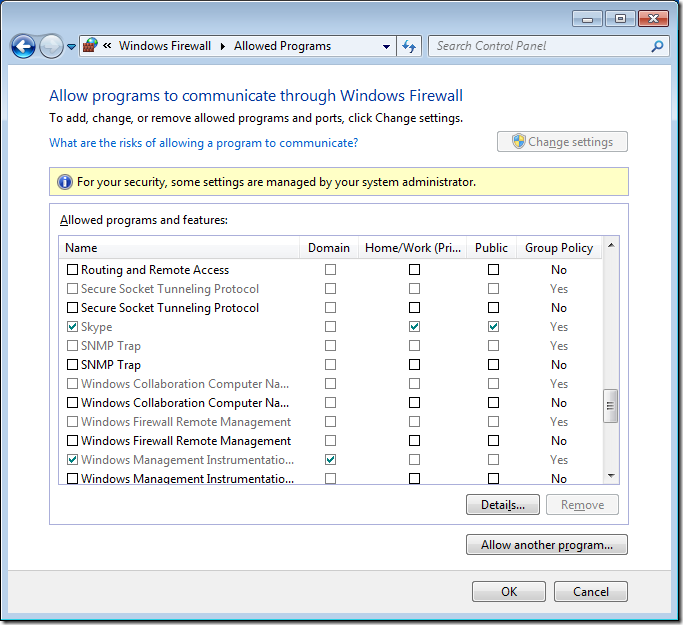

Jak widać, Skype został skonfigurowany do pracy w profilach Domena, Prywatny i Publiczny. W tym przykładzie skonfigurujemy go tak, aby działał tylko w profilach Dom/Praca i Publiczny, aby użytkownicy nie mogli używać Skype’a, gdy są podłączeni do domeny korporacyjnej przez sieć LAN.

Uwaga: opcje w tym miejscu są zablokowane, ponieważ nie podniosłeś jeszcze swoich danych uwierzytelniających.

Krok 4 opcjonalny. Kliknij Anuluj

Krok 5. Kliknij na „Ustawienia zaawansowane” w lewym panelu.

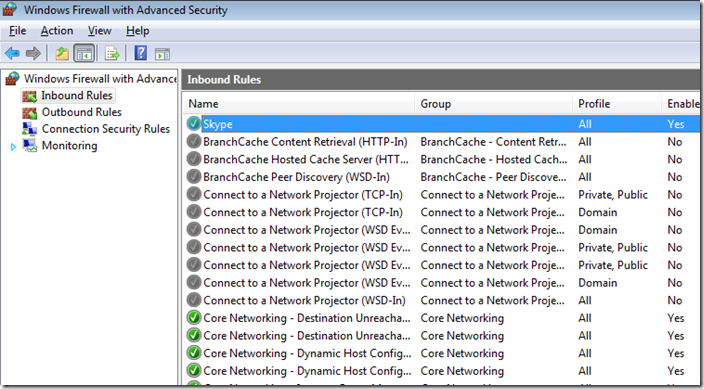

Krok 6. Kliknij na „Reguły przychodzące”, a następnie kliknij dwukrotnie na regułę zapory „Skype” w prawej kolumnie.

Uwaga: Aktualnie skonfigurowany profil jest ustawiony na „Wszystkie”

Teraz skonfigurujemy regułę Skype, aby była wyłączona przy użyciu profilu domeny, jednak możesz również użyć tego okna dialogowego właściwości, aby skonfigurować inne ustawienia granularne. Zalecam, abyś przeszedł przez wszystkie te zakładki i zapoznał się ze wszystkimi ustawieniami, które możesz kontrolować za pomocą tego okna dialogowego.

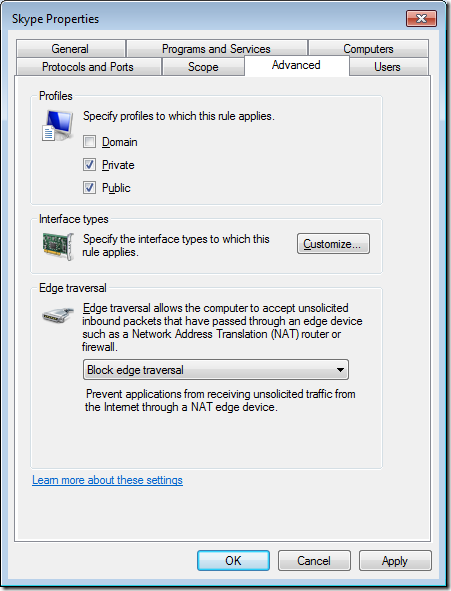

Krok 7. Kliknij na zakładkę „Zaawansowane”

Krok 8. Usuń zaznaczenie pola wyboru „Domena”, a następnie kliknij przycisk „OK”

Uwaga: Profil jest teraz skonfigurowany jako „Prywatny, publiczny”

Jeśli wrócisz do opcji „Zezwalaj programom na komunikację przez Zaporę systemu Windows”, zobaczysz, że opcje domeny dla Skype’a zostały usunięte.

Teraz musisz przetestować zestaw reguł zapory, aby upewnić się, że zachowuje się on zgodnie z twoimi oczekiwaniami. Zakładając, że wszystko jest w porządku, należy wyeksportować reguły firewalla, aby móc je zaimportować do Group Policy. Możesz również zapisać eksport zestawu reguł przed rozpoczęciem, aby mieć pewność, że będziesz miał do czego wracać w przypadku, gdy całkowicie zepsujesz zestaw reguł i uszkodzisz sieć.

Eksportowanie reguł zapory systemu Windows

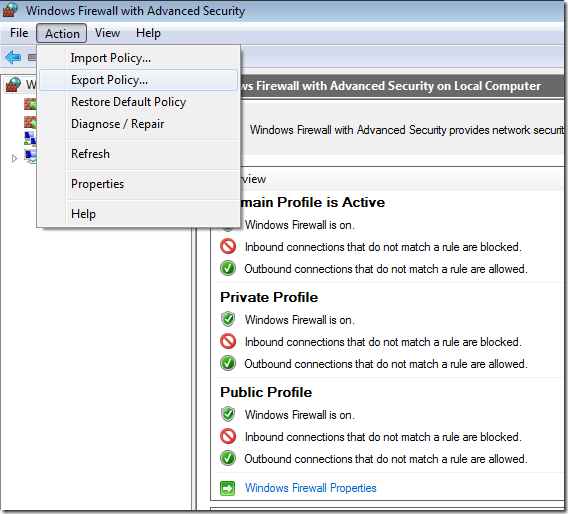

Krok 1. W sekcji Windows Firewall with Advance Security kliknij na „Action” w menu, a następnie „Export Policy”

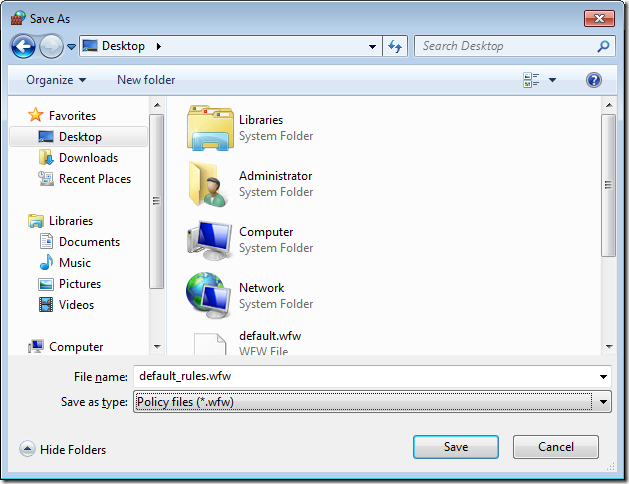

Krok 2. Wybierz lokalizację, w której chcesz zapisać reguły zapory, a następnie wpisz nazwę pliku, jako który chcesz je zapisać (np. default_rules.wfw) i kliknij „Zapisz”.

Uwaga: Jeśli musiałeś się podnieść jako inny użytkownik, aby zmodyfikować reguły zapory, to plik zostanie zapisany w profilu konta administratora.

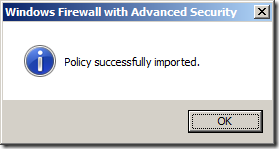

Krok 3. Kliknij przycisk „OK”

Importowanie reguł zapory systemu Windows do zasad grupy

Po wyeksportowaniu reguł zapory zaimportujemy wyeksportowany plik do zasad grupy, aby można było zastosować ten sam zestaw reguł na wszystkich stacjach roboczych w sieci.

Krok 1. Edytuj obiekt zasad grupy (GPO), który jest przeznaczony dla komputera, na którym chcesz zastosować te reguły zapory.

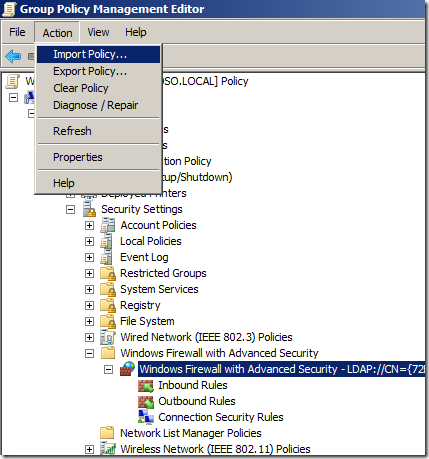

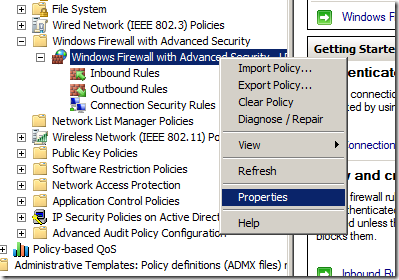

Krok 2. Otwórz Computer Configuration > Policies > Windows Settings > Security Settings > Windows Firewall with Advanced Security i kliknij na „Windows Firewall with Advanced Security”

Krok 3. W menu klikamy na „Akcja”, a następnie „Importuj politykę…”

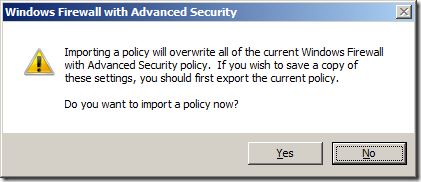

Krok 4. Kliknij „Tak”

Uwaga: Jeśli nie robiłeś tego wcześniej, możesz utworzyć nowe GPO i zaimportować do niego reguły, aby nie zniszczyć istniejących reguł.

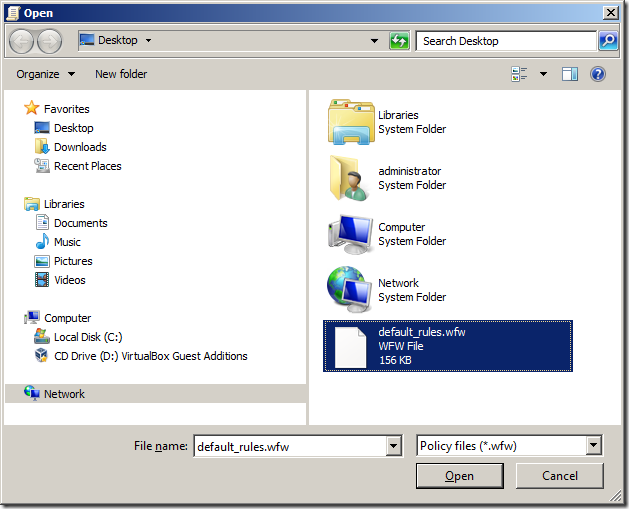

Krok 5. Wybierz plik eksportu reguł zapory sieciowej, który został utworzony wcześniej i kliknij „Otwórz”

Poczekaj…

Krok 6. Kliknij „OK”

Done.

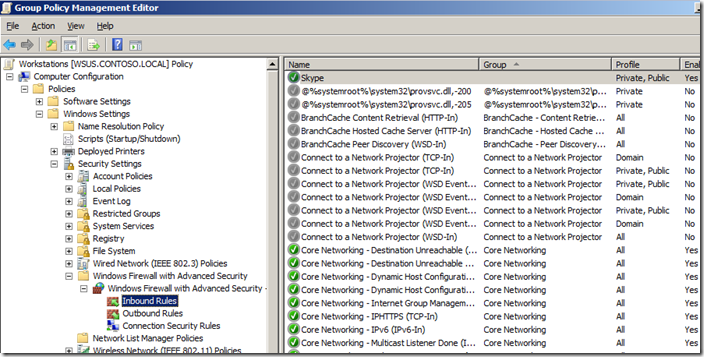

Możesz teraz przejrzeć reguły, które zostały zaimportowane do GPO.

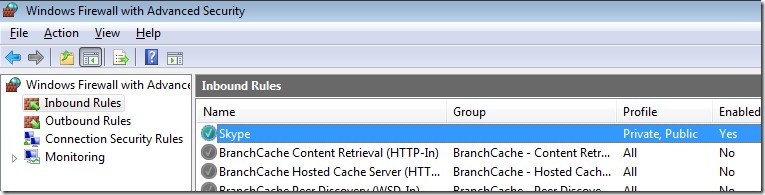

Uwaga: Można zobaczyć, jak reguła Skype jest skonfigurowana jako Prywatny, Publiczny, jak skonfigurowaliśmy wcześniej na komputerze lokalnym. Jeśli chcesz zmienić ponownie możesz po prostu dwukrotnie kliknąć na regułę i dostosować ją jak chcesz stąd.

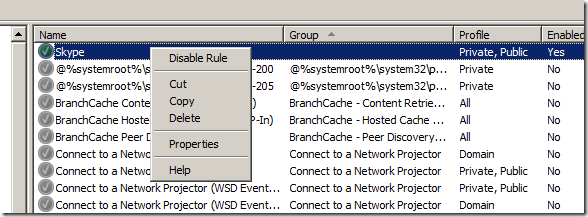

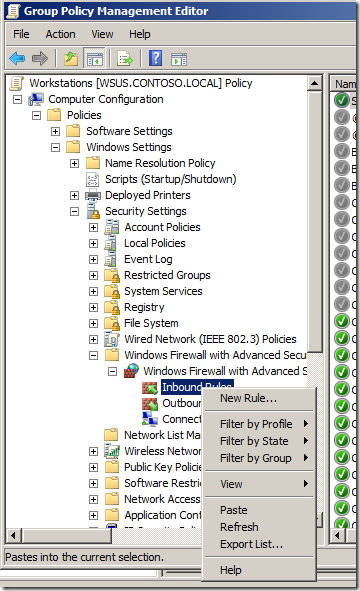

Możesz również selektywnie wyłączać reguły i wycinać, kopiować & wklejać reguły pomiędzy oddzielnymi GPO. W ten sposób można scalić reguły, jeśli zaimportowano zestaw reguł z nowego GPO w kroku 4.

Jak skopiować, usunąć lub wyłączyć regułę…

Jak wkleić regułę do istniejącej polityki…

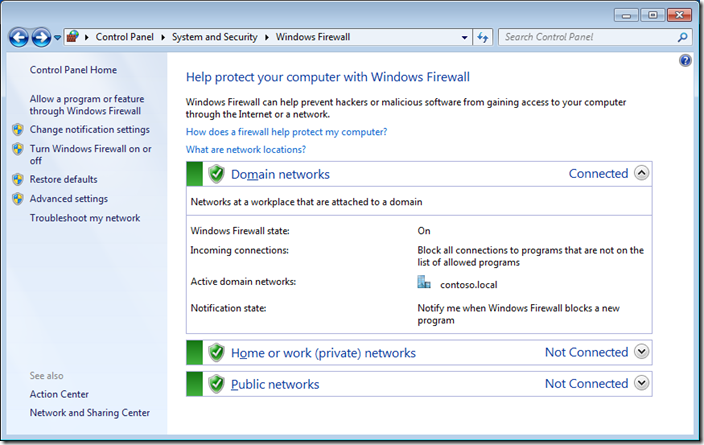

Wszystkie okna dialogowe zapory (patrz obrazki poniżej) na stacji roboczej powinny być teraz powiadomione, że polityka zapory jest teraz kontrolowana za pomocą zasad grupy.

Zauważ nową kolumnę, która mówi, że pogoda jest skonfigurowana przez Zasady grupy. Każda reguła jest wymieniona dwukrotnie – jedna reprezentuje regułę firewalla kontrolowaną przez Group Policy, która nie może być skonfigurowana, a druga reprezentuje regułę lokalną, która może być włączona przez lokalnego administratora.

Jak stosować wyłącznie reguły Group Policy Firewall

Jeśli nie chcemy aby lokalny administrator mógł stosować dodatkowe reguły firewall w sieci to możemy również skonfigurować to tak aby reguły Group Policy były stosowane wyłącznie do lokalnego firewall’a.

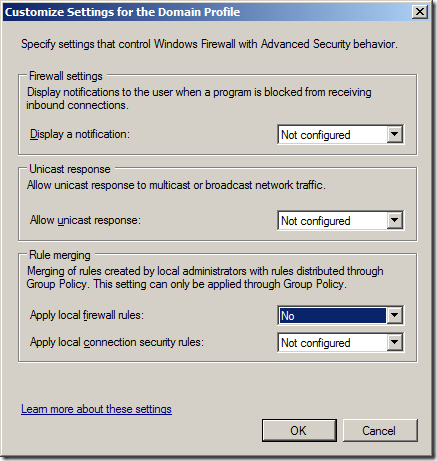

Krok 1. Ponownie otwórz to samo GPO, które ma zastosowane reguły zapory i przejdź do Konfiguracji komputera > Zasady > Ustawienia systemu Windows > Ustawienia zabezpieczeń > Zapora systemu Windows z zaawansowanymi zabezpieczeniami i kliknij prawym przyciskiem myszy na „Zapora systemu Windows z zaawansowanymi zabezpieczeniami” i kliknij „Właściwości”

Krok 2. Kliknij przycisk „Dostosuj…” w sekcji Ustawienia

Krok 3. Zmień opcję „Zastosuj lokalne reguły zapory:” na „Nie” i kliknij OK

Teraz, jeśli wrócisz do „Dozwolonych programów” w sekcji „Zapora systemu Windows” zauważysz, że kolumna Domena jest teraz całkowicie wyszarzona i żadne reguły nie mogą być zastosowane do profilu domeny, nawet jeśli jesteś lokalnym administratorem.

Mam nadzieję, że to wystarczy, aby zacząć kontrolować zaporę systemu Windows za pomocą zasad grupy.

Jeśli czujesz się naprawdę odważny, możesz również zrobić to samo dla swoich serwerów, aby utrzymać je bezpieczne, ponieważ są one o wiele bardziej statyczne z wymaganiami reguł zapory, co czyni je jeszcze łatwiejszymi do zarządzania. Na przykład można wyeksportować reguły zapory sieciowej serwera SQL, a następnie zaimportować je do GPO, które jest stosowane do wszystkich innych serwerów SQL. W ten sposób, gdy kiedykolwiek przeniesiesz obiekt komputerowy do OU serwera SQL, reguły zapory będą automatycznie ustawiane i egzekwowane… Ładnie…