Czyszczenie przestarzałych łat z WSUS DB

Podsumowanie

Artykuł opisuje kroki niezbędne do usunięcia starych pakietów stron trzecich utworzonych przez Software Vulnerability Manager z lokalnego serwera WSUS. Chociaż ten odnośnik jest pomocny w instalacji SVM, powinieneś przekierować wszelkie pytania dotyczące WSUS na forum Microsoftu.

Synopsis

Przy użyciu SVM2018 z czasem liczba utworzonych pakietów zaczyna się piętrzyć i zajmować cenną przestrzeń dyskową na serwerze, który ułatwia rolę WSUS.

Niestety, zwykłe deklinowanie i usuwanie pakietów nie usuwa pakietów z folderu \UpdateServicePackages, w którym rezydują pakiety SVM.

Dyskusja

Metoda 1

Wyczyść wszystkie stare lub nieistotne pakiety z interfejsu sieciowego SVM pod menu Patching > Available.

- Przejrzyj się utworzonym pakietom i określ, które pakiety nie są już istotne.

- 1 Każdy pakiet niższy niż najnowsza „Patched Version” jest teraz podatny na ataki i musi zostać usunięty.

- Odrzuć, a następnie usuń stare lub nieistotne pozycje pakietów, które widzisz na liście Dostępne menu.

Jeśli używasz SCUP, może być konieczne uruchomienie kreatora czyszczenia dla SCUP oprócz tych początkowych kroków:

- Wyczyść bazę danych WSUS ze starych informacji metadanych pakietów.

- Otwórz konsolę WSUS z poziomu Menedżera serwera i przejdź do obszaru Opcje.

- Wybierz Kreator czyszczenia serwera.

- Uruchom Kreatora czyszczenia serwera.

Uruchom WsusUtil z parametrem listunreferencedpackagefolders i spakuj wynik do pliku.

- Otwórz CMD jako Administratorcd „C:\Program Files\Update Services\Tools”

- WsusUtil.exe listunreferencedpackagefolders > c:\test\deletefolders.txt

- Otwórz 'C:\test\deletefolders.txt’ i zobacz odrzucone i usunięte z SVM pakiety.

- Usuń początkowe linie pliku, które brzmią:

- „Następujące foldery nie są przywoływane przez żadne aktualizacje w twoim serwerze WSUS.”

- Przed każdym wpisem dodaj następujące: Rmdir/q/s

- e.g : Rmdir /q/s C:\Sources\WSUS\UpdateServicesPackages\598ecbc7-2208-401b-9f0c-8eb57488aee

- Gdy wszystkie wpisy mają przed sobą Rmdir /q/s, zapisz plik z rozszerzeniem .cmd.

- Kliknij dwukrotnie plik deletefolders.cmd, aby go uruchomić.

Metoda 2

Odszukaj załączony skrypt PowerShell, który usunie wszystkie pakiety innych firm z Twojego WSUS. Proszę zalogować się na swój serwer WSUS i uruchomić PowerShell jako administrator. Możesz po prostu wykonać skrypt w PowerShell, który usunie wszystkie pakiety innych firm z Twojego WSUS.

Workaround

Pakiety, które do tej pory usunąłeś to poprawki, które usunąłeś z interfejsu SVM2018, poprawki nieużywane przez WSUS i poprawki, które są oznaczone statusem Declined.

Czasami jednak nie będzie to wystarczające.

- W przypadku, gdy zainstalowałeś nowy WSUS na starym i skonfigurowałeś nowe certyfikaty dla nowej instalacji, możesz skończyć „zostawiając” aktualizacje, które są nadal aktywne.

- Ponieważ Pakiety Aktualizacji są podpisywane certyfikatami, poprawki opublikowane wcześniej, które zostały podpisane starszym (obecnie nieużywanym certyfikatem):

- Mogą one nie być widoczne w SVM2018

- Te same poprawki nie będą również widoczne w Konsoli Serwera WSUS.

- Pakiety te są fizycznie obecne w \UpdateServicesPackages i mogą pozostać Zatwierdzone.

- Mogą być również dystrybuowane przez WSUS do Klientów (lub synchronizowane z serwerami Downstream) tak długo, jak Klienci są odpowiedni dla tych aktualizacji i żądają tego.

- Te poprawki zostały podpisane certyfikatem, który nie jest już używany.

- W związku z tym, nie można ponownie użyć tych poprawek. Nie można ich też odrzucić. Nie można ich nawet zobaczyć w SVM2018. Stały się bezużyteczne (a niedługo i tak będą nowe wersje)

- Musisz wymusić usunięcie wszystkich łatek, fizycznie przechodząc do C:\Program Files\Update Services\UpdateServicesPackages\UpdateServicesPackages i usuwając te.

- Jeśli masz wątpliwości, które łatki (siedzące w folderach o długich numerycznych nazwach ID) mają być usunięte, to:

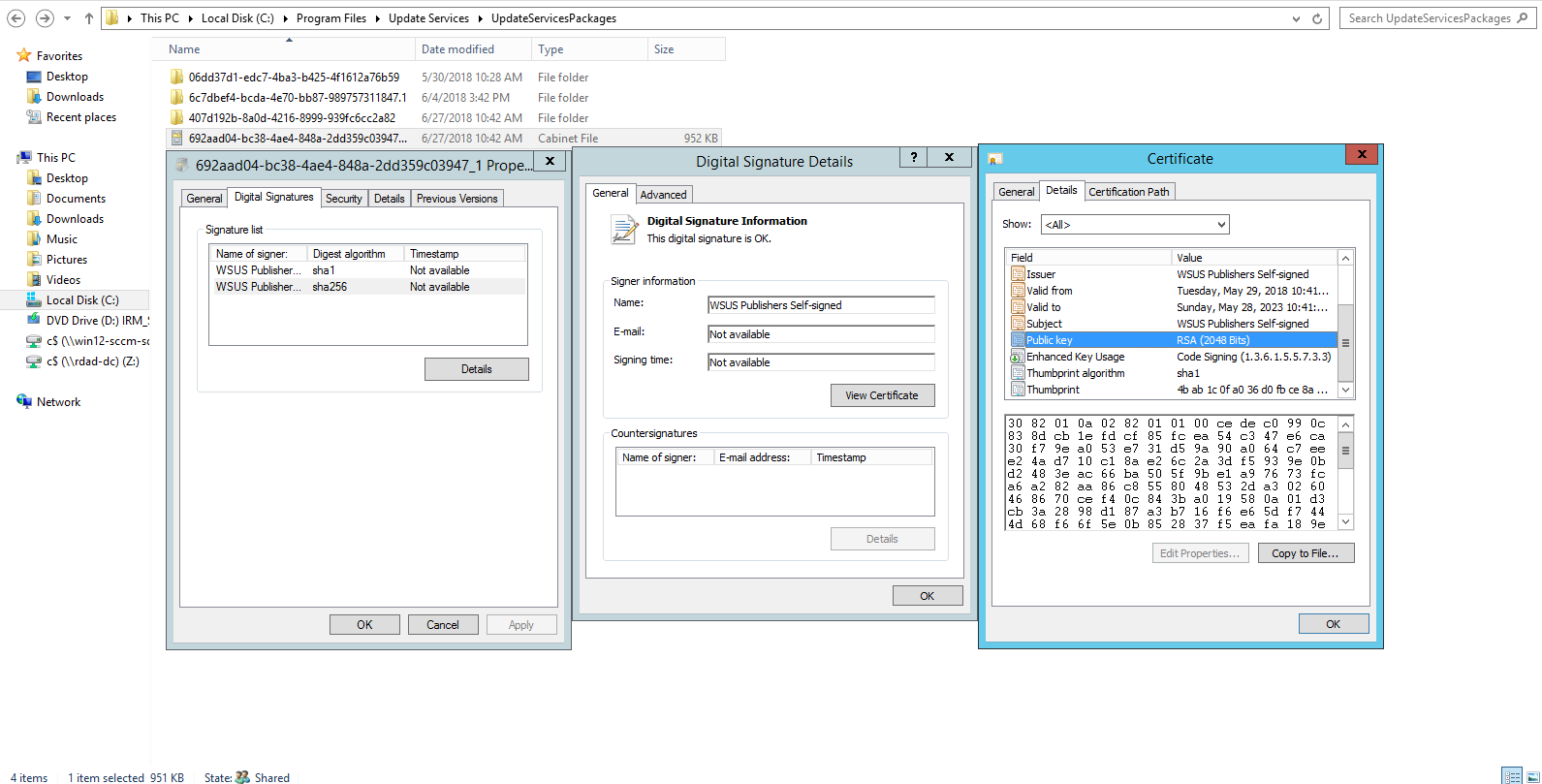

- Wejdź do jednego z folderów GUID

- Znajdź plik.CAB, który ma taką samą nazwę jak GUID

- Kliknij prawym przyciskiem myszy i wybierz właściwości

- Otwórz 'Digital Signatures’ TAB

- Kliknij dwukrotnie na certyfikat w środkowym oknie

- Wybierz 'View Certificate’ w nowym oknie

- Wybierz 'Details’ w nowym (trzecim) oknie i znajdź pole Serial Key.

- Klucz seryjny’ jest unikalny i pokaże Ci, czy certyfikat, który podpisał kod tego pakietu jest tym, którego używasz w swojej domenie aktywnie.

- Możesz otworzyć MMC > File > Add or Remove Snap-In > Certificates > Local Computer na WSUS.

- Wejdź do folderu 'WSUS’ i sprawdź tam klucz seryjny certyfikatu. Jest to obecnie używany certyfikat.

- Nie usuwaj żadnych poprawek podpisanych aktualnym certyfikatem – usuń poprawki podpisane certyfikatem, którego nie ma w magazynie certyfikatów WSUS.

- Jeśli masz wątpliwości, które łatki (siedzące w folderach o długich numerycznych nazwach ID) mają być usunięte, to:

- Musisz wymusić usunięcie wszystkich łatek, fizycznie przechodząc do C:\Program Files\Update Services\UpdateServicesPackages\UpdateServicesPackages i usuwając te.

- W związku z tym, nie można ponownie użyć tych poprawek. Nie można ich też odrzucić. Nie można ich nawet zobaczyć w SVM2018. Stały się bezużyteczne (a niedługo i tak będą nowe wersje)

.

- Ponieważ Pakiety Aktualizacji są podpisywane certyfikatami, poprawki opublikowane wcześniej, które zostały podpisane starszym (obecnie nieużywanym certyfikatem):