13 Best Vulnerability Assessment and Penetration Testing (VAPT) Tools

Vulnerability Assessment and Penetration Testing (VAPT) to proces zabezpieczania systemów komputerowych przed napastnikami poprzez ich ocenę w celu znalezienia luk i słabych punktów w zabezpieczeniach.

Niektóre narzędzia VAPT oceniają kompletny system informatyczny lub sieć, podczas gdy niektóre przeprowadzają ocenę dla konkretnej niszy. Istnieją narzędzia VAPT do testowania bezpieczeństwa sieci wi-fi, jak również do testowania aplikacji internetowych. Narzędzia, które wykonują ten proces nazywane są narzędziami VAPT.

Oto nasza lista najlepszych narzędzi do oceny podatności i testów penetracyjnych:

- Netsparker Security Scanner EDITOR’S CHOICE Zautomatyzowane narzędzie do skanowania podatności i testów penetracyjnych dostępne z chmury lub do instalacji w systemie Windows.

- Acunetix Web Vulnerability Scanner (GET DEMO) Skaner podatności stron internetowych i system testów penetracyjnych dla stron internetowych, który może być zainstalowany na miejscu lub dostępny jako usługa w chmurze.

- Intruder (FREE TRIAL) Oparty na chmurze skaner podatności z możliwością przeprowadzania testów penetracyjnych z udziałem ludzi.

- ManageEngine Vulnerability Manager Plus (FREE TRIAL) Rozwiązanie zawierające skaner podatności i zautomatyzowane systemy łatania wykrytych słabości. Instaluje się w systemach Windows i Windows Server.

- Metasploit Program do testów penetracyjnych o otwartym kodzie źródłowym, który jest dostępny za darmo lub w płatnej wersji Pro, zawierającej profesjonalne wsparcie. Instaluje się w systemach Windows, Windows Server, RHEL i Ubuntu.

- Nmap Darmowy skaner podatności sieciowych z nakładką o nazwie Zenmap. Oba są instalowane w systemach Windows, Linux, BSD Unix i Mac OS.

- Wireshark Popularny sniffer pakietów dla sieci przewodowych i bezprzewodowych. Instaluje się w systemach Windows, Linux, Unix i Mac OS.

- John the Ripper Darmowy, open-source’owy program do łamania haseł i wykrywania typów hash. Instaluje się na systemach Unix, macOS, Windows, DOS, BeOS i OpenVMS.

- Nessus Program do oceny podatności aplikacji dostępny w wersji darmowej i płatnej. Instaluje się na systemach Windows, Windows Server, Linux, Mac OS i Free BSD.

- Aircrack-ng Znany sniffer pakietów sieci bezprzewodowej, który jest szeroko wykorzystywany przez hakerów. Działa na Linuksie.

- Burp Suite Platforma do testowania słabych punktów aplikacji internetowych. Instaluje się w systemie Linux.

- Probely Skaner podatności aplikacji internetowych, który jest przeznaczony do użytku podczas opracowywania aplikacji. Dostarczany jako usługa w chmurze.

- W3af Darmowy, open-source’owy skaner aplikacji internetowych napisany dla systemów Windows, Linux, Mac OS i Free BSD.

Dlaczego potrzebujemy narzędzi VAPT?

W miarę jak stajemy się coraz bardziej zależni od systemów IT, zagrożenia bezpieczeństwa również rosną zarówno pod względem ilości, jak i zakresu. Obowiązkiem stała się proaktywna ochrona ważnych systemów IT, aby nie dochodziło do naruszeń bezpieczeństwa danych. Testy penetracyjne są najbardziej użyteczną techniką stosowaną przez firmy w celu zabezpieczenia ich infrastruktur IT.

„Przy tak szybko zmieniającym się krajobrazie cyberbezpieczeństwa, konieczne jest, aby organizacje każdej wielkości regularnie testowały swoją obronę. Testy VAPT, przeprowadzane przez doświadczonych specjalistów ds. bezpieczeństwa, pomagają zidentyfikować i wyeliminować luki na poziomie sieci i aplikacji, zanim zostaną wykorzystane przez przestępców.

„Unikaj kupowania specjalistycznych narzędzi VAPT lub zlecania ocen osobom trzecim bez pełnego rozważenia potrzeb Twojej firmy. Testy różnią się pod względem ostrości, oddechu i czasu trwania, więc upewnij się, że poświęcisz czas na pełny zakres swoich wymagań, aby uzyskać największe korzyści i stosunek jakości do ceny.” – Mark Nicholls, CTO, Redscan.

Related post: Alternatives to Microsoft Baseline Security Analyzer

Najlepsze narzędzia VAPT

Ten artykuł przechodzi przez dziesięć najlepszych narzędzi VAPT, ze starannym uwzględnieniem wydajności i skuteczności. Niektóre z nich są dostępne za darmo, podczas gdy inne będą wymagały od Ciebie poluzowania strun finansowych.

Netsparker Security Scanner (GET DEMO)

Netsparker Security Scanner jest systemem bezpieczeństwa aplikacji internetowych, który zawiera narzędzia do skanowania podatności i testów penetracyjnych. Skaner podatności obejmuje trzy fazy: pre-execution, skanowanie i weryfikację podatności. Sprawdzanie podatności wykorzystuje „skanowanie oparte na dowodach”, które nie tylko bada odpowiedzi na żądania sieciowe, ale przeszukuje kod aplikacji internetowych.

Sprawdzanie podatności obejmuje standardowe aplikacje internetowe, takie jak HTML5, oraz aplikacje treściowe, w tym WordPress i Drupal. Systemy kontroli dostępu, takie jak metody uwierzytelniania, są również uwzględnione w skanowaniu podatności.

Skaner może być ustawiony na ciągłe działanie i może przekazywać alerty o podatnościach do systemów śledzenia błędów i problemów, w tym Jira, Fogbugz i Github. Skaner może być ustawiony do testowania nowych aplikacji podczas fazy testowej rozwoju, jak również.

Skaner luk będzie działał stale, więc nowe luki w twoich stronach internetowych mogą być zauważone, gdy system jest w produkcji. System sprawdza błędne konfiguracje w technologii wspierającej, takiej jak .NET, oraz wszelkie aktualizacje w dołączonym kodzie, który dociera z innych źródeł, takich jak systemy dostarczania treści.

Narzędzia do testów penetracyjnych w pakiecie obejmują ataki wykorzystujące wstrzykiwanie kodu SQL i cross-site scripting. Testy mogą być uruchamiane automatycznie i wielokrotnie jako część harmonogramu skanowania podatności. Ta automatyzacja testów bezpieczeństwa eliminuje ryzyko błędu ludzkiego i pozwala na tworzenie regulowanych skryptów testowych.

Dokumentacja tworzona przez Netsparker jest zgodna z PCI DSS, więc zachowanie biblioteki dokumentacji ze skanów jest ważnym czynnikiem zgodności ze standardami.

Netsparker jest dostępny w trzech edycjach i może być zainstalowany na miejscu lub dostępny jako usługa hostowana. System oprogramowania onsite działa w systemie Windows. Można uzyskać dostęp do bezpłatnego systemu demonstracyjnego Netsparkera, aby ocenić jego możliwości przed zakupem.

EDITOR’S CHOICE

Netsparker Security Scanner to nasz pierwszy wybór. Prostota tego narzędzia ukrywa to, jak potężne jest ono w wykrywaniu najnowszych luk i błędów. Interfejs jest łatwy w użyciu, a całe doświadczenie użytkownika wykracza poza wykrywanie. Narzędzia do testów penetracyjnych wzmacniają pozycję użytkownika i oferują prawdziwe poczucie kontroli.

Dostęp do BEZPŁATNEGO demo: netsparker.com/product/standard/

OS: Windows

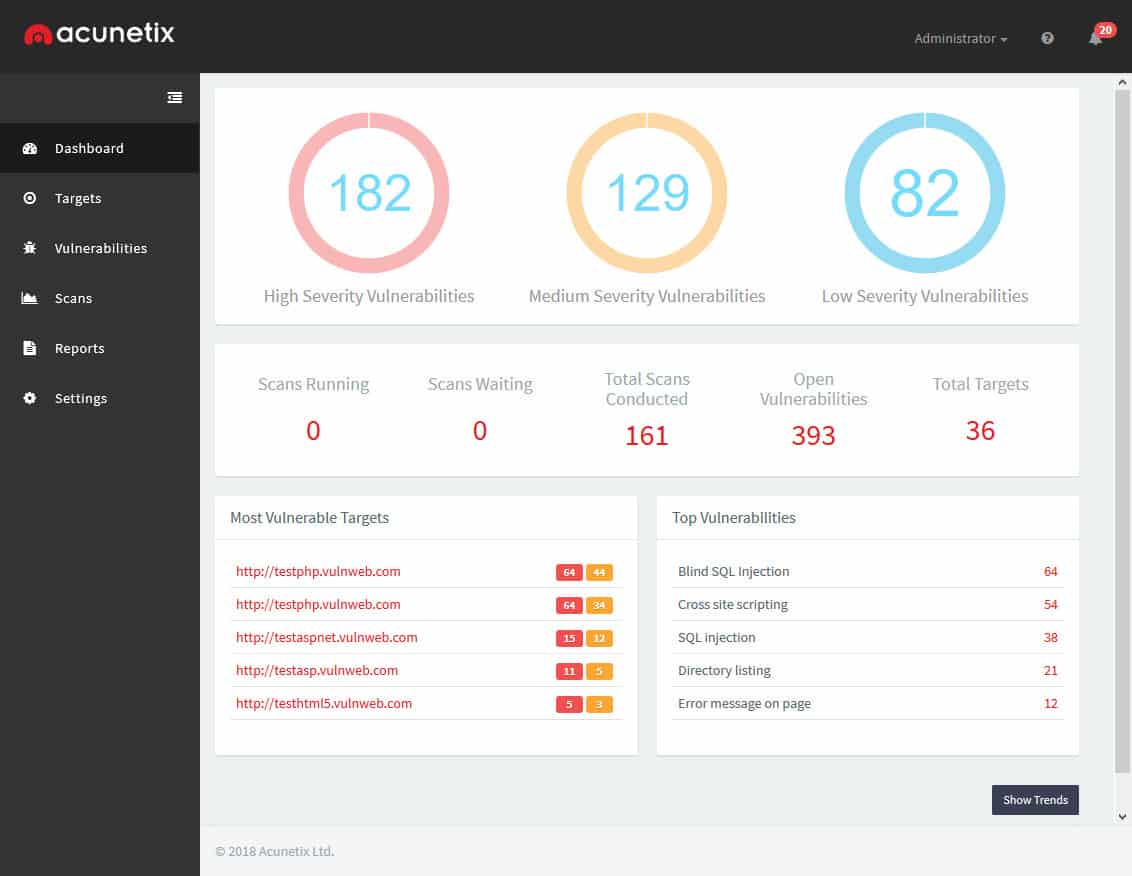

Acunetix Web Vulnerability Scanner (GET DEMO)

Acunetix Web Vulnerability Scanner łączy swoje procedury testów penetracyjnych ze skanerem podatności, aby stworzyć ciągłe automatyczne wykrywanie zagrożeń dla stron internetowych. System skanuje witryny zbudowane w oparciu o HTML5, JavaScript i RESTful API w celu wykorzenienia słabych punktów bezpieczeństwa. Usługa skanuje również zewnętrzne źródła kodu, takie jak system zarządzania i dostarczania treści, WordPress. Procedury testów penetracyjnych w pakiecie obejmują SQL injection oraz cross-site scripting. Raporty bezpieczeństwa tworzone przez narzędzie są zgodne z normami HIPAA, PCI-DSS oraz ISO/IEC 27001.

Niektóre ze skanowań polegają na umieszczeniu czujników w kodzie strony internetowej i jej aplikacji. To włączenie może być trudne do zarządzania dla wielu organizacji, które nie mają własnego zespołu zajmującego się tworzeniem stron internetowych. Włączenie funkcji zbierania danych, które komunikują się z zewnętrznym systemem, może samo w sobie stać się słabym punktem bezpieczeństwa informacji. Jednak ta potencjalna podatność nie wydaje się martwić bardzo imponującą listą klientów Acutanix, która obejmuje US Air Force, AVG i AWS.

Jeśli masz zespół programistów, a Twoja witryna zawiera dużo niestandardowego kodu, będziesz w stanie zintegrować Acutanix z systemem wsparcia zarządzania rozwojem. System wykrywania stanowi część oprogramowania testującego nowy kod i będzie produkować listę luk, nieefektywności i podatności w wyniku swoich procedur testowych, wysyłając zalecenia dotyczące ulepszeń z powrotem przez system zarządzania projektem.

System Acunetix jest dostępny do instalacji on-premises lub jako usługa w chmurze. Możesz sprawdzić, jak system działa na Twoich witrynach, uzyskując dostęp do bezpłatnego demo.

Prominentne cechy obejmują:

- Detekcja wstrzyknięć do bazy danych, która jest najbardziej notorycznym typem ataku na stronę internetową

- Możliwość oceny 4,500+ typów podatności

- Bardzo płynne działanie, które może szybko skanować setki stron

- Niezrównana wydajność

- Kompatybilność z WAF-ami i możliwość integracji z SDLC (Software Development Life Cycle)

- Dostępność w wersji desktopowej lub w chmurze

Acunetix Web Vulnerability Scanner Register for a FREE Demo

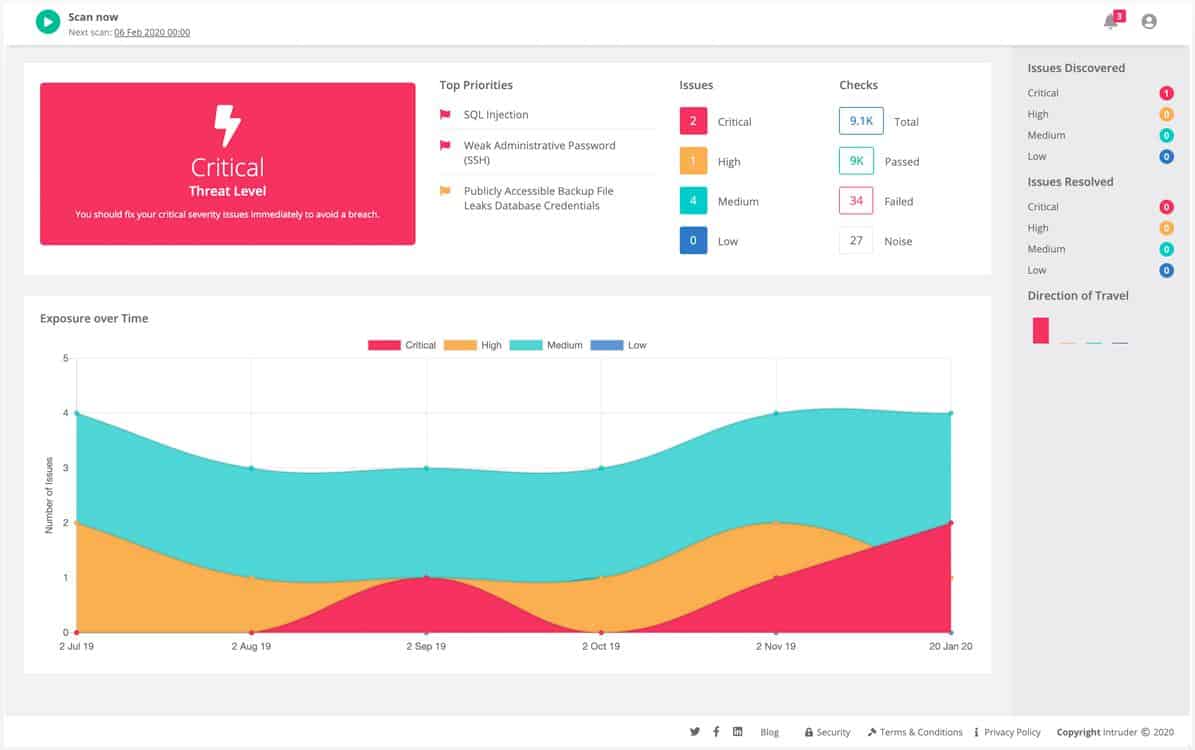

Intruder (FREE TRIAL)

Intruder jest skanerem podatności opartym na chmurze.skanerem podatności na ataki. Usługa jest stałym narzędziem bezpieczeństwa, które może być również uruchomione na żądanie.

Usługa wykonuje wstępne skanowanie podatności, gdy klient zakłada nowe konto. Po zakończeniu tego audytu, system Intruder czeka na aktualizację bazy danych ataków. Po zidentyfikowaniu nowego zagrożenia, usługa ponownie skanuje system, skupiając się na elementach, które stanowią exploity dla nowej techniki ataku. Jeśli do monitorowanego systemu zostaną dodane nowe urządzenia lub usługi, administrator systemu będzie musiał uruchomić nowe skanowanie, aby upewnić się, że dodawane elementy nie posiadają żadnych luk w zabezpieczeniach.

Intruder jest usługą subskrypcyjną. Subskrybenci mają możliwość wyboru jednego z trzech planów. Są to Essential, Pro, i Verified. Skanowanie odbywa się automatycznie raz w miesiącu w planie Essential. Skanowanie na żądanie nie jest dostępne w tym planie, ale są one zawarte w planie Pro. Plan Verified ma wszystkie funkcje planu Pro i zawiera również usługi ludzkich testerów penetracyjnych. Usługa Intruder jest dostępna dla 30-dniowej bezpłatnej próby.

Intruder Start 30-day FREE Trial

ManageEngine Vulnerability Manager Plus (FREE TRIAL)

ManageEngine Vulnerability Plus jest skanerem podatności, który jest dołączony do systemów, aby pomóc Ci naprawić problemy, które skanowanie ujawnia. Jest to oprogramowanie typu on-premises, które instaluje się w systemach Windows i Windows Server. Kontaktuje się ono z innymi punktami końcowymi w sieci poprzez komunikację z agentami zainstalowanymi na każdym monitorowanym urządzeniu. Agenci ci są dostępni dla systemów Windows, macOS, Linux i Windows Server.

Głównym modułem tego pakietu jest skaner podatności. Sprawdza on wszystkie podłączone komputery okresowo zgodnie z harmonogramem lub na żądanie. Sprawdza błędy w konfiguracji systemu, nieaktualne wersje oprogramowania, nieautoryzowane i ryzykowne oprogramowanie oraz słabe punkty systemu operacyjnego i usług.

System zawiera menedżera poprawek, który może być ustawiony na automatyczne uruchamianie akcji po zidentyfikowaniu luki. Proces wprowadzania poprawek może być również wstrzymany do zatwierdzenia i ręcznego uruchomienia. Usługa zawiera również system egzekwowania bezpieczeństwa, który wdraża silne hasła i zarządzanie dostępem.

Vulnerability Manager Plus jest dostępny w trzech edycjach, a najniższa z nich jest darmowa. Wersja darmowa jest ograniczona do monitorowania 25 komputerów. Dwie płatne edycje nazywają się Professional i Enterprise. Główną różnicą między tymi dwiema wersjami jest to, że edycja Professional obejmuje jedną witrynę, podczas gdy edycja Enterprise jest przeznaczona dla sieci WAN. Oba płatne systemy są oferowane na 30-dniowej bezpłatnej próbie.

ManageEngine Vulnerability Plus Start 30-day FREE Trial

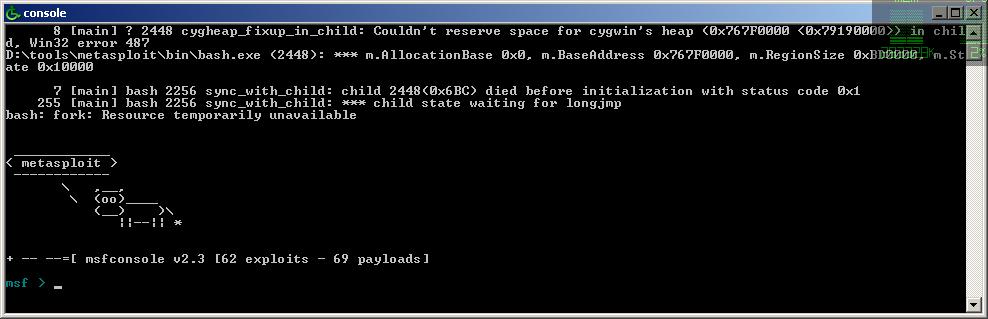

Metasploit

Metasploit jest dobrze znaną kompilacją różnych narzędzi VAPT. Znajduje się na szczycie tej listy ze względu na swoją popularność i niezawodność. Eksperci ds. bezpieczeństwa cyfrowego i inni specjaliści IT wykorzystywali je przez długi czas, aby osiągnąć różne cele, w tym znalezienie luk w zabezpieczeniach, nadzorowanie oceny ryzyka bezpieczeństwa i definiowanie podejść barierowych.

Narzędzie Metasploit można wykorzystać na serwerach, aplikacjach internetowych, systemach i innych obszarach. W przypadku odkrycia słabości bezpieczeństwa lub luki w zabezpieczeniach, narzędzie zapisuje ją i naprawia. W przypadku, gdy musisz ocenić bezpieczeństwo swojego systemu przed bardziej ugruntowanymi lukami, Metasploit również będzie miał cię na oku.

W naszym doświadczeniu narzędzie to okazało się najlepszym narzędziem do testów penetracyjnych przeciwko atakom na dużą skalę. Metasploit jest szczególnie dobry w lokalizowaniu starych podatności, które są ukryte i nie mogą być zlokalizowane ręcznie.

Metasploit jest dostępny zarówno w wersji darmowej, jak i komercyjnej; możesz wybrać jedną z nich w oparciu o swoje wymagania.

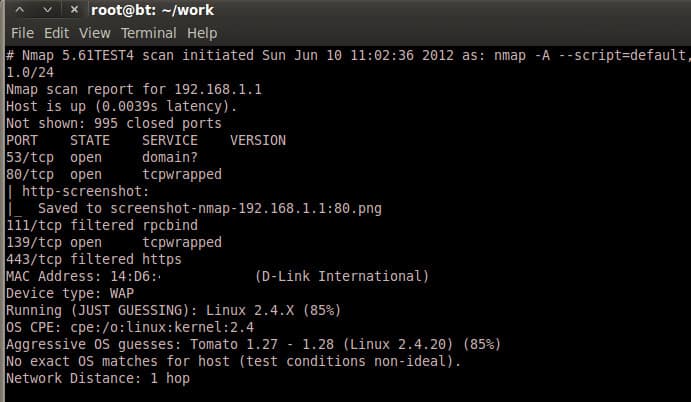

Nmap

Nmap, skrót od Network Mapper, jest całkowicie darmowym i open-source’owym narzędziem do sprawdzania systemów IT pod kątem szeregu podatności. Nmap jest przydatny przy wykonywaniu różnych zadań, w tym obserwowaniu czasu pracy hostów lub administracji oraz mapowaniu powierzchni ataku sieciowego.

Nmap działa na wszystkich głównych systemach operacyjnych i jest odpowiedni do sprawdzania zarówno dużych, jak i małych sieci. Nmap jest kompatybilny ze wszystkimi głównymi systemami operacyjnymi, w tym Windows, Linux i Macintosh.

Z tym narzędziem, możesz zrozumieć różne atrybuty każdej obiektywnej sieci, w tym hosty dostępne w sieci, rodzaj działającego frameworka i rodzaj połączonych kanałów lub firewalli, które są ustawione.

Możesz pobrać go z ich oficjalnej strony internetowej na Nmap.

Zobacz także: Definitive Guide to Nmap

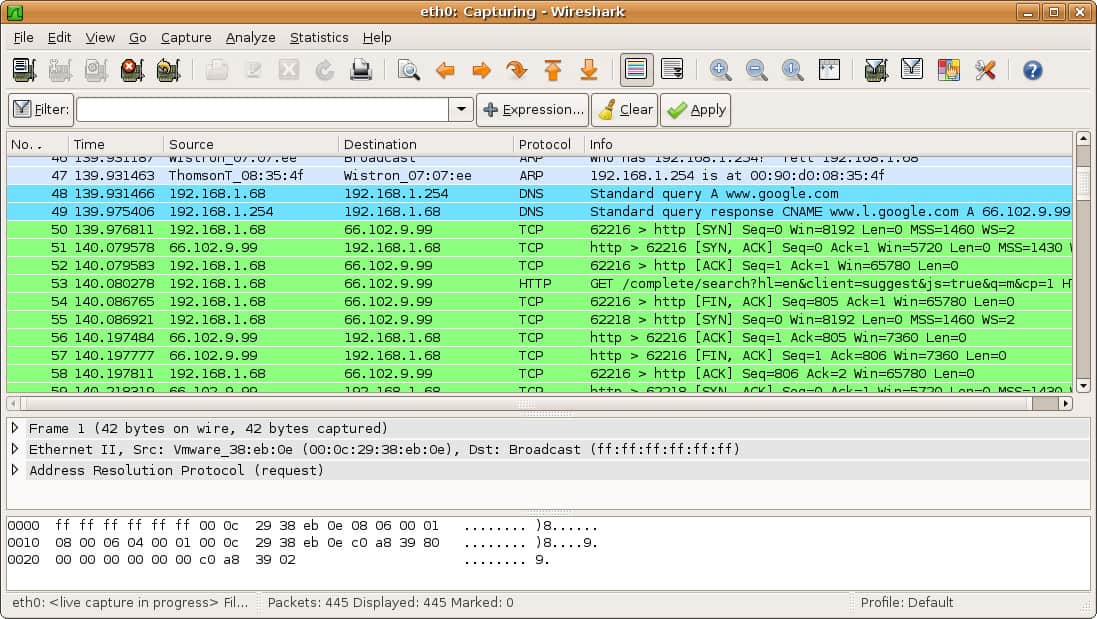

Wireshark

Wireshark jest open-source’owym analizatorem systemu i narzędziem do rozwiązywania problemów. Posiada usprawnione funkcje, które pozwalają na monitorowanie tego, co dzieje się w sieci systemowej. Jest to de facto standard zarówno dla korporacji, jak i małych agencji. Wireshark jest również używany przez instytuty akademickie i urzędy państwowe. Jego rozwój został zapoczątkowany w 1998 roku przez Geralda Combsa. Można go pobrać ze strony Wireshark.

Prominentne funkcje są wymienione poniżej:

- Dokładne badanie kilku konwencji, z kolejnymi włączanymi stale, jak również ciągłe aktualizacje

- Testy i ocena na żywo i offline

- Zgodność międzyplatformowa z Windows, Linux, macOS, Solaris, FreeBSD, NetBSD, i wieloma innymi

- Ocenione informacje sieciowe mogą być przeglądane za pomocą interfejsu użytkownika, lub poprzez narzędzie TShark działające w trybie TTY

- Bogate badanie VoIP

- Odczyt/zapis szerokiej gamy formatów plików przechwytywania, takich jak tcpdump (libpcap), Pcap NG, Catapult DCT2000, Cisco Secure IDS iplog, Microsoft Network Monitor, Network General Sniffer® (skompresowany i nieskompresowany), Sniffer Pro, Visual UpTime, WildPackets’ EtherPeek/TokenPeek/AiroPeek, i wielu innych

- Złapane dokumenty spakowane za pomocą gzip można łatwo zdekompresować

- Obsługa niektórych konwencji, w tym IPsec, ISAKMP, Kerberos, SNMPv3, SSL/TLS, WEP i WPA/WPA2

- Zasady cieniowania można zastosować do listy paczek, aby uzyskać szybkie, naturalne śledztwo.

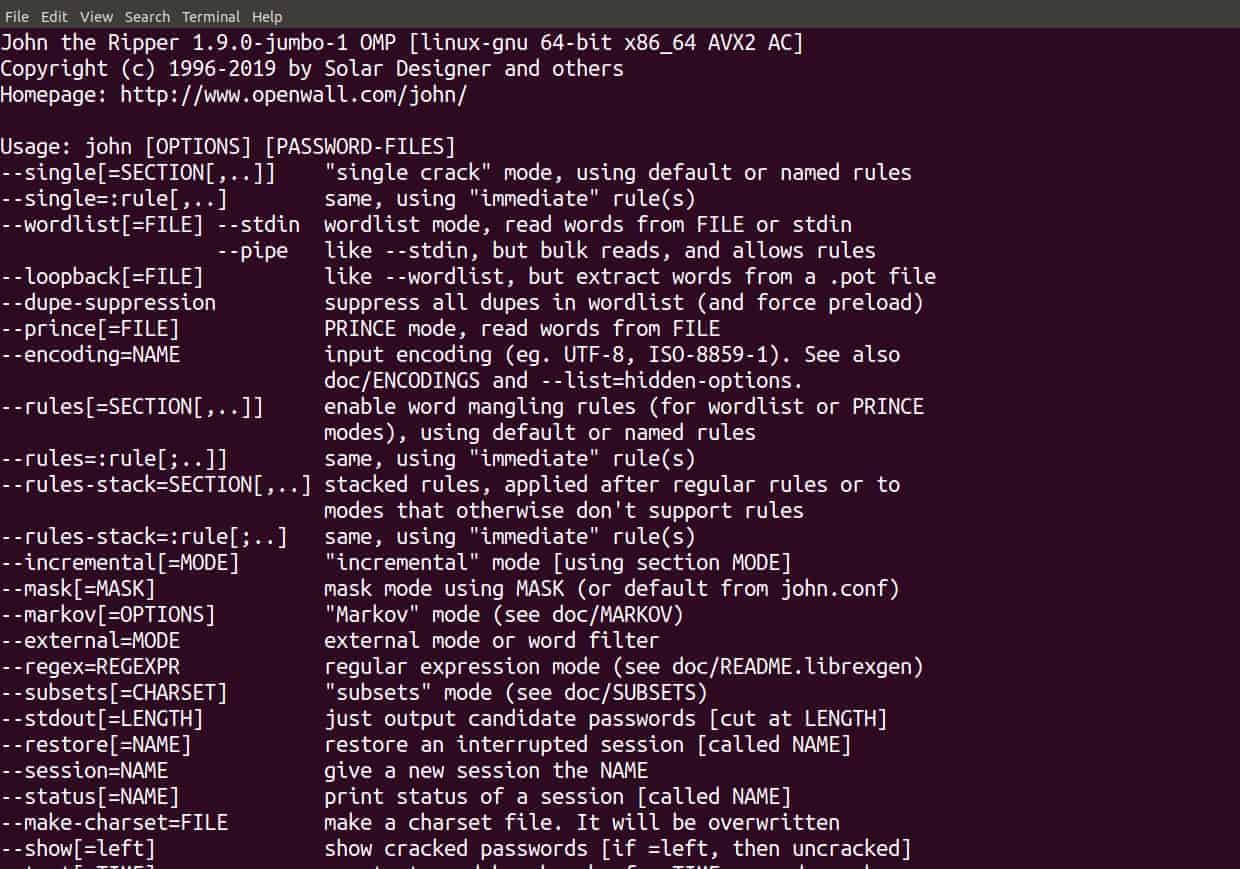

John the Ripper

Niepokojąco, wiele osób używa łatwych do odgadnięcia haseł, takich jak admin123, password, 123545 itp. Łamanie haseł jest najczęstszym naruszeniem cyberbezpieczeństwa, a zwykle dzieje się tak z powodu miękkich haseł, które mogą być trywialnie złamane w mniej niż sekundę przez nowoczesną maszynę do łamania haseł działającą na dobrym sprzęcie. Konta z takimi hasłami są zatem łatwą zdobyczą dla hakerów; mogą oni zagłębić się z bezmyślną rezygnacją w sieć Twojego systemu i ukraść informacje takie jak numery kart kredytowych, hasła bankowe i wrażliwe media.

John the Ripper jest najlepszym narzędziem do analizy całego systemu pod kątem łatwych do odgadnięcia/łamliwych haseł. It actually launches a simulated attack on the proposed system to identify password vulnerabilities.

Its free version comes in the shape of source code, which you will obviously need a developer to integrate for your company’s use. Wersja pro, jest jednak łatwa do osadzenia. Rozprowadzana jest w natywnych pakietach (unikalnych dla każdego systemu operacyjnego) i jest łatwa do zainstalowania.

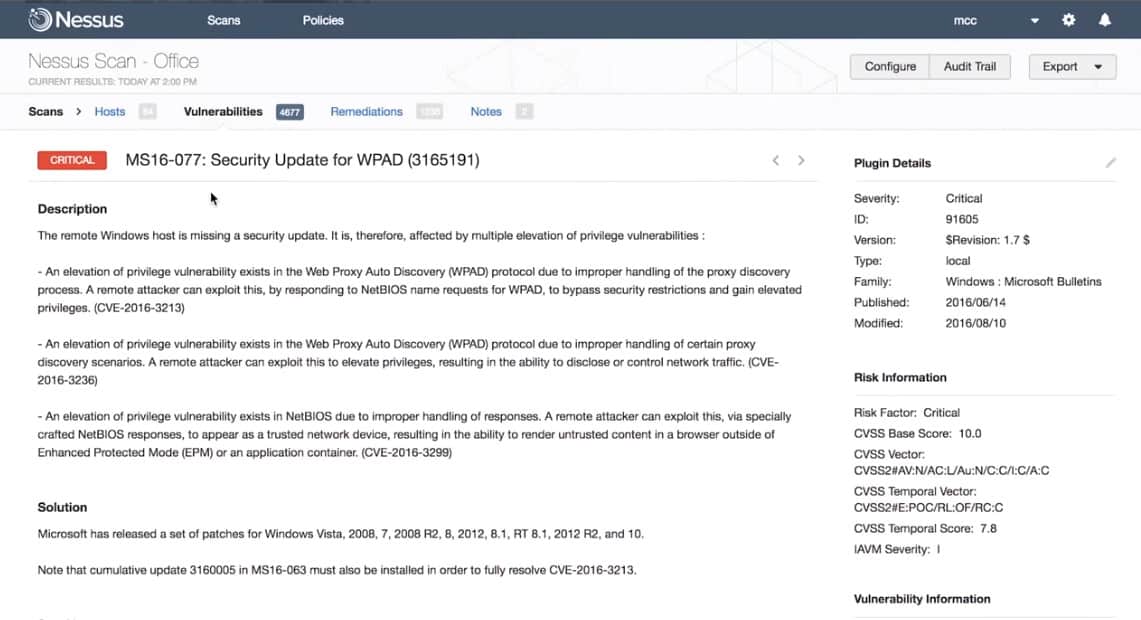

Nessus

Nessus jest kolejnym narzędziem do wyszukiwania luk, ale jest to również narzędzie płatne. Jest bardzo łatwy w użyciu i działa bezproblemowo. Możesz go użyć do oceny swojej sieci, co da Ci szczegółowe podsumowanie podatności w Twojej sieci.

Prominentne podatności, w których specjalizuje się Nessus, to błędy w konfiguracji, popularne hasła i otwarte porty.

Od tego czasu używa go 27 000 organizacji na całym świecie. Ma trzy wersje – pierwsza jest darmowa i ma mniej funkcji, z oceną tylko na poziomie podstawowym. Sugerujemy, abyś wybrał płatną wersję, jeśli możesz, aby Twoja sieć lub system były odpowiednio chronione przed cyberzagrożeniami.

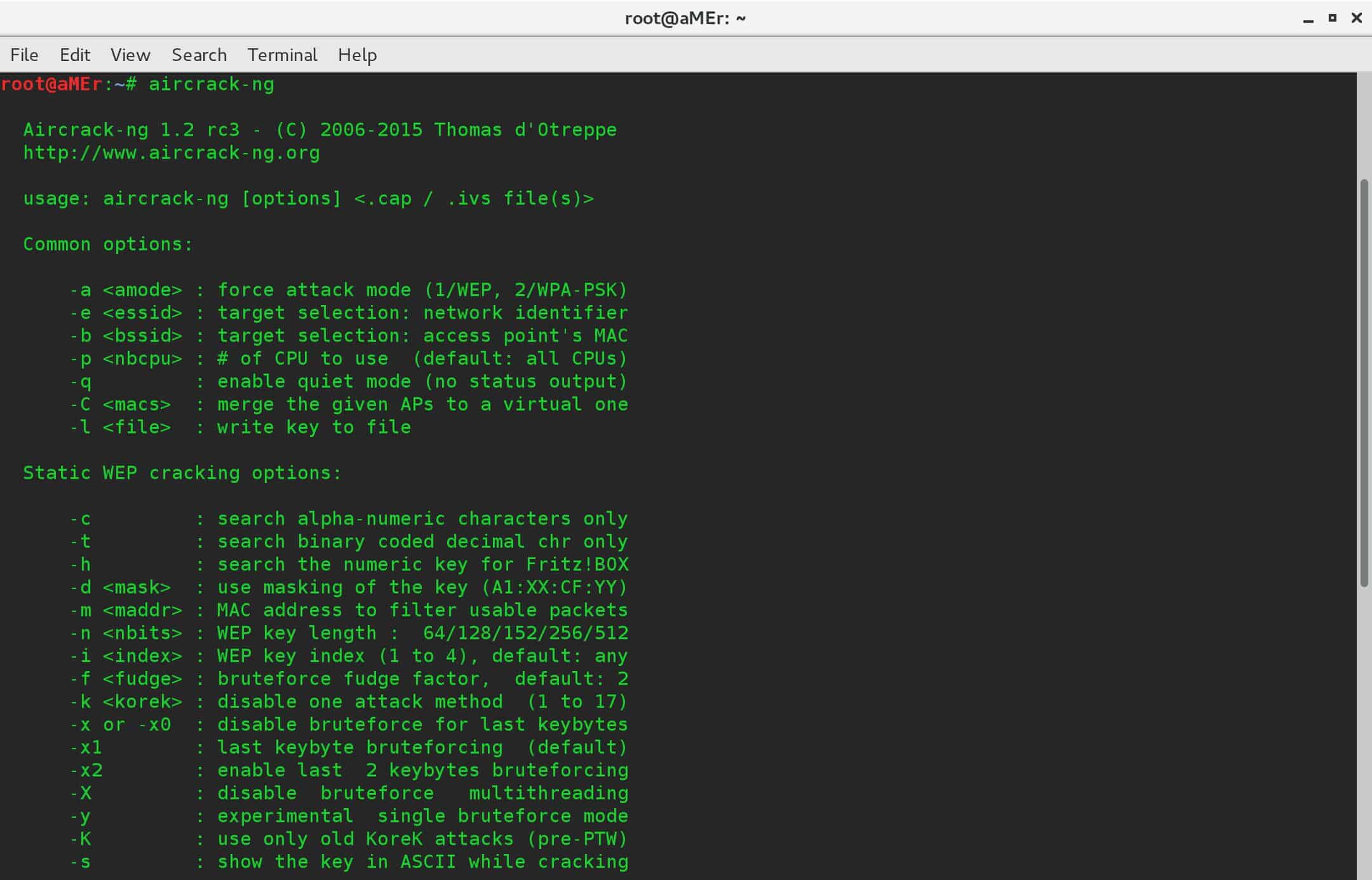

Aircrack-ng

Aircrack-ng specjalizuje się w ocenie luk w zabezpieczeniach Twojej sieci wi-fi. Kiedy uruchamiasz to narzędzie na swoim systemie komputerowym, uruchamia ono pakiety do oceny i daje ci wyniki w pliku tekstowym. Może również złamać klucze WEP & WPA-PSK.

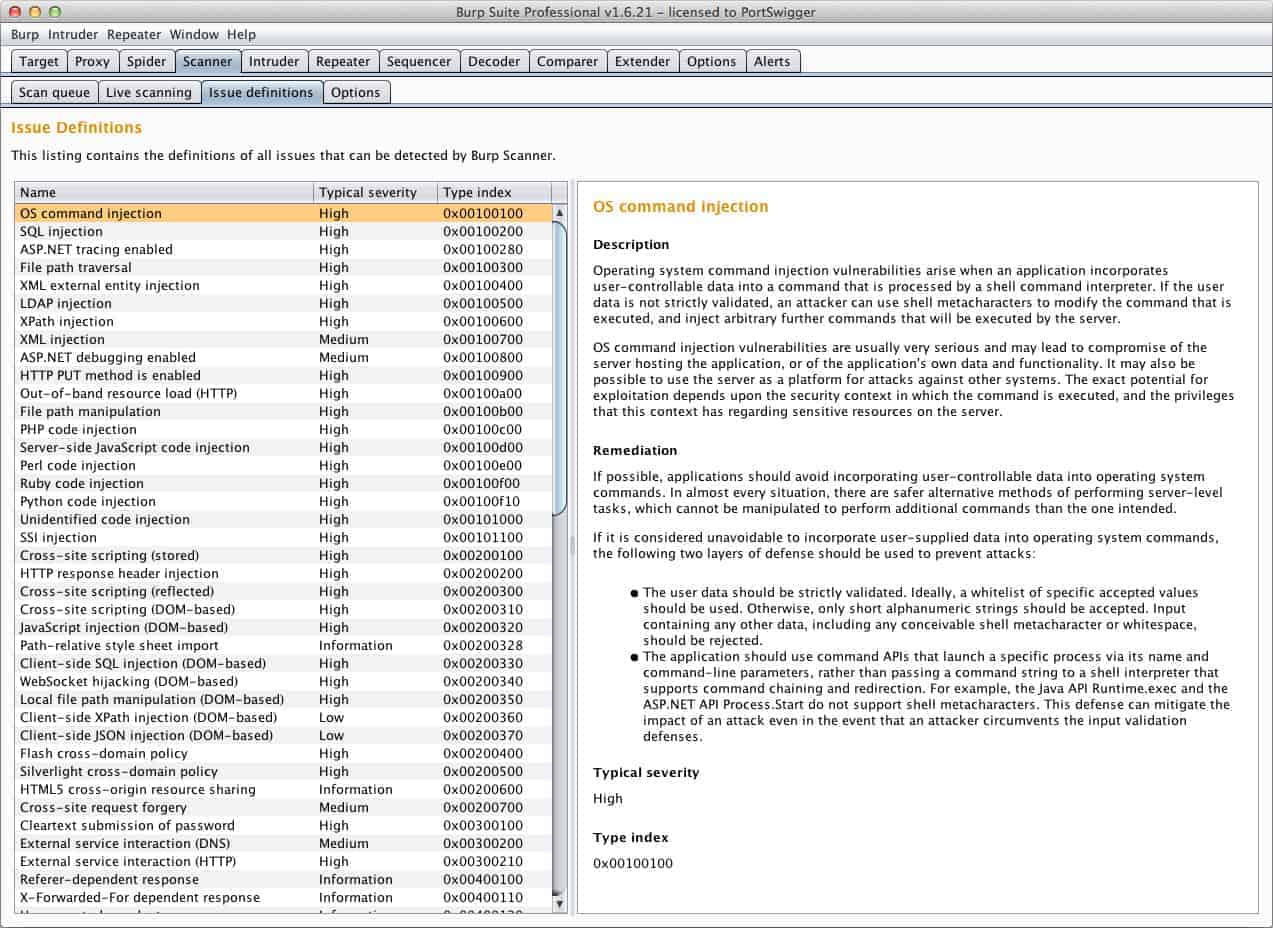

Burp Suite

Burp Suite jest popularnym narzędziem do sprawdzania bezpieczeństwa aplikacji online. Składa się z różnych urządzeń, które mogą być wykorzystywane do przeprowadzania różnych testów bezpieczeństwa, w tym mapowania powierzchni ataku aplikacji, badania żądań i reakcji zachodzących między programem a serwerami docelowymi oraz sprawdzania aplikacji pod kątem potencjalnych zagrożeń.

Burp Suite jest dostępny zarówno w wersji darmowej, jak i płatnej. Darmowa posiada podstawowe urządzenia manualne do przeprowadzania ćwiczeń sprawdzających. Możesz przejść na wersję płatną w przypadku, gdy potrzebujesz możliwości testowania sieci.

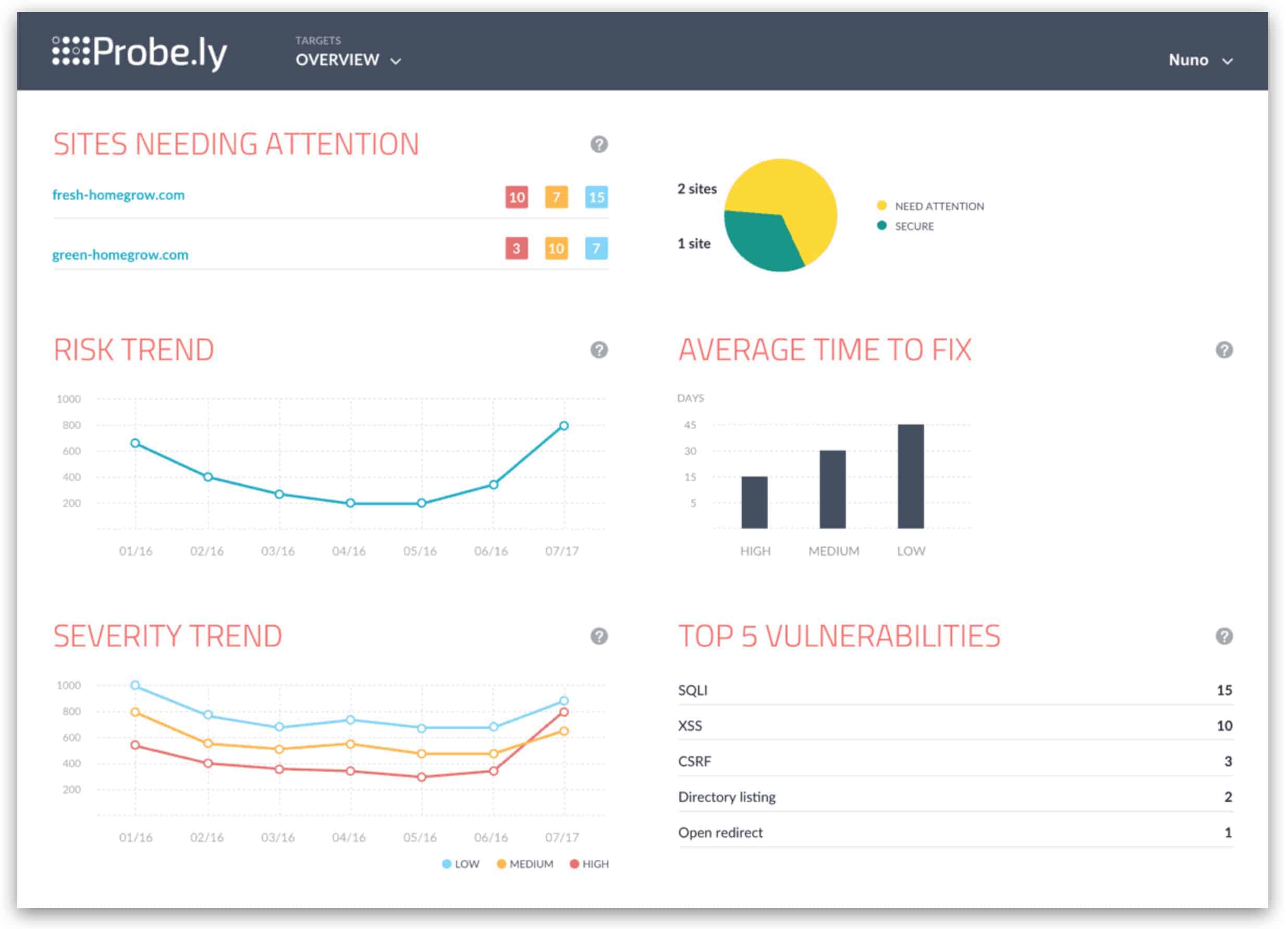

Probely

Probely jest również asesorem aplikacji internetowych; firmy używają go do znajdowania luk w swoich aplikacjach internetowych w fazie rozwoju. Umożliwia klientom poznanie cyklu życia luk, a także oferuje wskazówki dotyczące naprawy problemów. Probely jest prawdopodobnie najlepszym narzędziem testującym dla programistów.

Kluczowe cechy obejmują zdolność do:

- Skanowania pod kątem wstrzyknięć SQL i XSS

- Sprawdzania 5000 typów luk

- Możliwości wykorzystania w systemach zarządzania treścią, takich jak WordPress i Joomla

- Możliwości pobrania jako API (Uwaga: wszystkie funkcje są dostępne w formie API)

- Pobieraj wyniki w formacie PDF

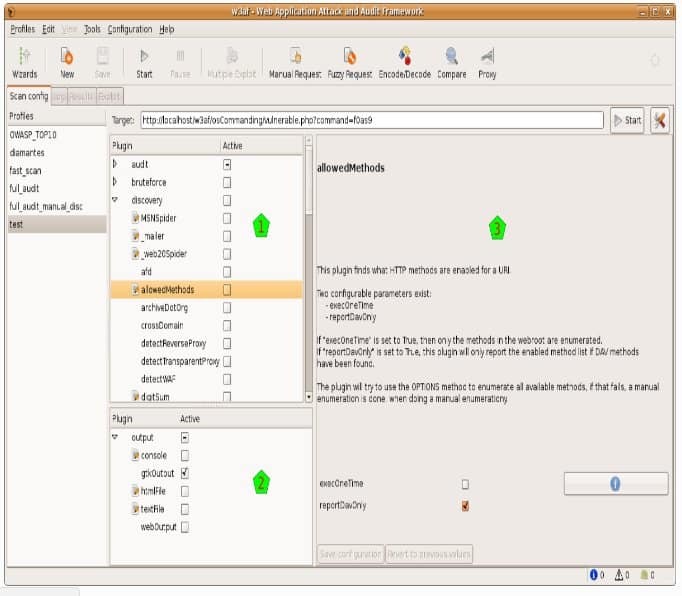

W3af

W3af jest aplikacją internetową znaną ze swojego systemu „hack and review”. Posiada ona trzy rodzaje modułów – ujawnianie, przeglądanie i atak – które działają odpowiednio dla każdej luki w danej witrynie. Na przykład, wtyczka discovery w w3af wyszukuje różne adresy URL w celu sprawdzenia luk w zabezpieczeniach, a następnie przekazuje je do modułu przeglądania, który w tym momencie wykorzystuje te adresy do skanowania w poszukiwaniu luk w zabezpieczeniach.

Może być również zaprojektowany do działania jako pośrednik MITM. Każde wezwanie, które zostanie złapane może zostać wysłane do generatora wezwań; po tym, ręczne testowanie aplikacji internetowej może zostać wykonane przy użyciu różnych parametrów. Wskazuje również na znalezione przez siebie luki w zabezpieczeniach i opisuje, jak te luki mogłyby zostać wykorzystane przez złośliwe podmioty.

Kilka wyróżniających się cech w3af:

- Proxy

- DNS i buforowanie HTTP

- Obsługa cookies i sesji

- Uwierzytelnianie HTTP i digest

- Agent fałszywych użytkowników

- Niestandardowe nagłówki dla żądań

Wybór odpowiedniego narzędzia

Cóż, to naprawdę zależy od twoich dokładnych potrzeb. Wszystkie narzędzia mają swoje mocne strony oparte na typach użytkowników, dla których są przeznaczone. Niektóre są dedykowane do konkretnego zadania, podczas gdy inne starają się być szersze w zakresie. Jako takie, należy zdecydować się na narzędzie zgodnie z wymaganiami. Jeśli chcesz ocenić cały system, to Metasploit lub Nmap będą najlepiej pasować. Do oceny sieci wi-fi służy Aircrack-ng. Probely i Acunetix są również solidnym wyborem do skanowania aplikacji internetowych.

Narzędzia VAPT FAQs

Jak często powinienem przeprowadzać audyt VAPT?

Wykonuj audyt VAPT raz w miesiącu. Większość narzędzi VAPT zawiera harmonogram, więc to zadanie może być powtarzane bez konieczności pamiętania o jego ręcznym uruchomieniu.

Jak długo trwa test penetracyjny?

Nie ma określonego czasu trwania testu penetracyjnego, ponieważ niektóre systemy są większe od innych i dlatego mają więcej testów, które muszą być wykonane. Harmonogram testów może rozciągać się od tygodnia do miesiąca, ale małe firmy skończą swoje testy o wiele szybciej.

Jak przygotować się do testu penetracyjnego?

Określ jasne cele i ograniczenia testu, sporządzając dokument określający zakres i wyszczególniający oczekiwane rezultaty. Przekaż te informacje wszystkim osobom zaangażowanym w test.

- Ustal datę testu penetracyjnego i przydziel zasoby ludzkie do tego zadania.

- Ustabilizuj bieżące środowisko, stosując wszystkie oczekujące poprawki.

- Wykonaj kopię zapasową bieżących ustawień sprzętu, plików i danych.

.