13 Best Vulnerability Assessment and Penetration Testing (VAPT) Tools

Vulnerability Assessment and Penetration Testing (VAPT) è un processo di protezione dei sistemi informatici dagli aggressori valutandoli per trovare falle e vulnerabilità di sicurezza.

Alcuni strumenti VAPT valutano un sistema informatico completo o una rete, mentre altri eseguono una valutazione per una nicchia specifica. Ci sono strumenti VAPT per i test di sicurezza delle reti wi-fi e per i test delle applicazioni web. Gli strumenti che eseguono questo processo sono chiamati strumenti VAPT.

Ecco la nostra lista dei migliori strumenti di valutazione della vulnerabilità e penetration testing:

- Netsparker Security Scanner EDITOR’S CHOICE Scansione automatica delle vulnerabilità e strumento di penetration testing disponibile dal cloud o per l’installazione su Windows.

- Acunetix Web Vulnerability Scanner (GET DEMO) Uno scanner di vulnerabilità per siti web e un sistema di penetration testing per siti web che può essere installato in loco o accessibile come servizio cloud.

- Intruder (FREE TRIAL) Uno scanner di vulnerabilità basato sul cloud con l’opzione di test di penetrazione umano.

- ManageEngine Vulnerability Manager Plus (FREE TRIAL) Un che include uno scanner di vulnerabilità e sistemi automatizzati per patchare le debolezze scoperte. Si installa su Windows e Windows Server.

- Metasploit Un framework di penetration testing open-source che è disponibile gratuitamente o in una versione Pro a pagamento che include supporto professionale. Si installa su Windows, Windows Server, RHEL e Ubuntu.

- Nmap Uno scanner di vulnerabilità di rete gratuito con un front-end, chiamato Zenmap. Entrambi si installano su Windows, Linux, BSD Unix, e Mac OS.

- Wireshark Un popolare sniffer di pacchetti per reti cablate e wireless. Si installa su Windows, Linux, Unix, e Mac OS.

- John the Ripper Free, open-source password cracker, e rilevatore di tipo hash. Si installa su Unix, macOS, Windows, DOS, BeOS e OpenVMS.

- Nessus Valutatore di vulnerabilità delle applicazioni disponibile in versione gratuita e a pagamento. Si installa su Windows, Windows Server, Linux, Mac OS e Free BSD.

- Aircrack-ng Ben noto sniffer di pacchetti di rete wireless che è ampiamente utilizzato dagli hacker. Funziona su Linux.

- Burp Suite Una piattaforma per testare le debolezze delle applicazioni web. Si installa su Linux.

- Probely Uno scanner di vulnerabilità delle applicazioni web che è destinato ad essere utilizzato durante lo sviluppo. Fornito come servizio cloud.

- W3af Uno scanner di applicazioni web gratuito e open-source scritto per Windows, Linux, Mac OS e Free BSD.

Perché abbiamo bisogno di strumenti VAPT?

Come diventiamo sempre più dipendenti dai sistemi IT, anche i rischi di sicurezza stanno aumentando in termini di quantità e portata. È diventato obbligatorio proteggere proattivamente i sistemi IT importanti in modo che non ci siano violazioni della sicurezza dei dati. Il test di penetrazione è la tecnica più utile adottata dalle aziende per salvaguardare le loro infrastrutture IT.

“Con il panorama della sicurezza informatica che cambia così rapidamente, è imperativo che le organizzazioni di tutte le dimensioni testino regolarmente le loro difese. I test VAPT, condotti da professionisti della sicurezza esperti, aiutano a identificare e affrontare le vulnerabilità a livello di rete e di applicazione prima che possano essere sfruttate dai criminali.

“Evitare di acquistare strumenti VAPT specializzati o commissionare valutazioni a terzi senza considerare appieno le esigenze della propria azienda. I test variano per focus, respiro e durata, quindi assicuratevi di prendervi il tempo necessario per valutare appieno le vostre esigenze per ricevere il massimo beneficio e il miglior rapporto qualità-prezzo.” – Mark Nicholls, CTO, Redscan.

Related post: Alternative a Microsoft Baseline Security Analyzer

I migliori strumenti VAPT

Questo articolo esamina dieci dei migliori strumenti VAPT, con un’attenta considerazione dell’efficienza ed efficacia. Alcuni sono disponibili gratuitamente, mentre altri richiedono di allentare i cordoni della borsa.

Netsparker Security Scanner (GET DEMO)

Netsparker Security Scanner è un sistema di sicurezza per applicazioni web che include strumenti di scansione delle vulnerabilità e di penetration testing. Lo scanner di vulnerabilità include tre fasi: pre-esecuzione, scansione e verifica della vulnerabilità. I controlli di vulnerabilità utilizzano la “scansione basata sulla prova”, che non esamina solo le risposte alle richieste web, ma cerca attraverso il codice delle applicazioni web.

I controlli di vulnerabilità coprono le applicazioni web standard, come HTML5, più le applicazioni di contenuto, tra cui WordPress e Drupal. Anche i sistemi di controllo dell’accesso, come i metodi di autenticazione, sono inclusi nella scansione delle vulnerabilità.

Lo scanner può essere impostato per essere eseguito costantemente e può alimentare gli avvisi di vulnerabilità attraverso bug e tracker di problemi, tra cui Jira, Fogbugz e Github. Lo scanner può essere impostato per testare le nuove applicazioni anche durante la fase di test dello sviluppo.

Lo scanner di vulnerabilità verrà eseguito costantemente, quindi le nuove vulnerabilità nei vostri siti web possono essere individuate una volta che il sistema è in produzione. Il sistema controlla le configurazioni errate nella tecnologia di supporto, come .NET e qualsiasi aggiornamento nel codice incluso che arriva da altre fonti, come i sistemi di consegna dei contenuti.

Gli strumenti di penetration testing nel pacchetto includono attacchi che utilizzano SQL injection e cross-site scripting. I test possono essere eseguiti automaticamente e ripetutamente come parte del programma di scansione delle vulnerabilità. Questa automazione dei test di sicurezza elimina il rischio di errore umano e produce script di test regolamentati.

La documentazione prodotta da Netsparker è conforme a PCI DSS, quindi mantenere una libreria di documentazione dalle scansioni è un fattore importante per la conformità agli standard.

Netsparker è disponibile in tre edizioni e può essere installato in loco o accessibile come servizio ospitato. Il sistema software onsite funziona su Windows. È possibile ottenere l’accesso a un sistema demo gratuito di Netsparker per valutare le sue capacità prima di acquistarlo.

SCELTA DELL’EDITORE

Netsparker Security Scanner è la nostra prima scelta. La semplicità di questo strumento nasconde quanto sia potente nel rilevare le ultime vulnerabilità e bug. L’interfaccia è facile da usare, e l’intera esperienza utente va oltre il rilevamento. Gli strumenti di pen test potenziano l’utente e offrono un vero senso di controllo.

Accedi a una demo gratuita: netsparker.com/product/standard/

OS: Windows

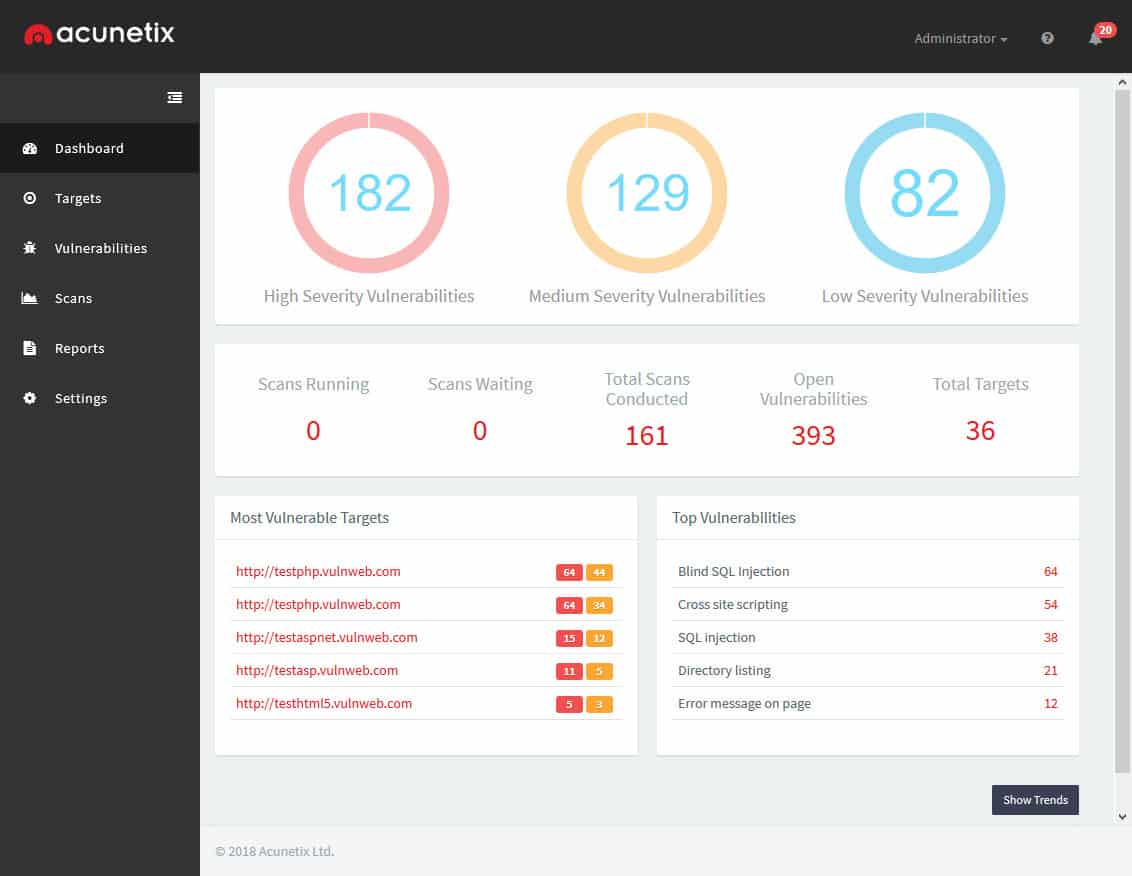

Acunetix Web Vulnerability Scanner (GET DEMO)

Acunetix Web Vulnerability Scanner combina le sue procedure di penetration testing con il suo scanner di vulnerabilità per creare un rilevamento automatico continuo delle minacce sulle pagine web. Il sistema analizza i siti web costruiti attraverso HTML5, JavaScript e API RESTful per estirpare le debolezze della sicurezza. Il servizio analizza anche le fonti esterne di codice, come la gestione dei contenuti e il sistema di consegna, WordPress. Le procedure di test di penetrazione nel pacchetto includono SQL injection e cross-site scripting. I rapporti di sicurezza prodotti dallo strumento sono conformi agli standard HIPAA, PCI-DSS e ISO/IEC 27001.

Alcune delle scansioni si basano su sensori inseriti nel codice di un sito web e delle sue applicazioni. Questa inclusione potrebbe essere difficile da gestire per molte organizzazioni che non hanno un proprio team di sviluppo web. L’inclusione di funzioni di raccolta dati che comunicano con un sistema esterno potrebbe diventare essa stessa una debolezza della sicurezza delle informazioni. Tuttavia, questa potenziale vulnerabilità non sembra preoccupare la lista di clienti molto impressionante di Acutanix, che include la US Air Force, AVG e AWS.

Se avete un team di sviluppo web e il vostro sito include molto codice personalizzato, allora sarete in grado di integrare Acutanix nel vostro sistema di supporto alla gestione dello sviluppo. Il sistema di rilevamento fa parte del software di test del nuovo codice e produrrà una lista di scappatoie, inefficienze e vulnerabilità come risultato delle sue procedure di test, inviando raccomandazioni sui miglioramenti attraverso il sistema di gestione del progetto.

Il sistema Acunetix è disponibile per l’installazione in sede o come servizio cloud. Puoi dare un’occhiata a come il sistema funziona sui tuoi siti web accedendo alla demo gratuita.

Le caratteristiche principali includono:

- Rilevamento dell’iniezione SQL, che è il tipo più noto di attacco a un sito web

- La capacità di valutare 4,500+ tipi di vulnerabilità

- Un funzionamento molto fluido che può scansionare centinaia di pagine velocemente

- Efficienza impeccabile

- Compatibilità con WAFs e la capacità di integrarsi con SDLC (Software Development Life Cycle)

- Disponibilità come versione desktop o cloud

Acunetix Web Vulnerability Scanner Registrati per una demo gratuita

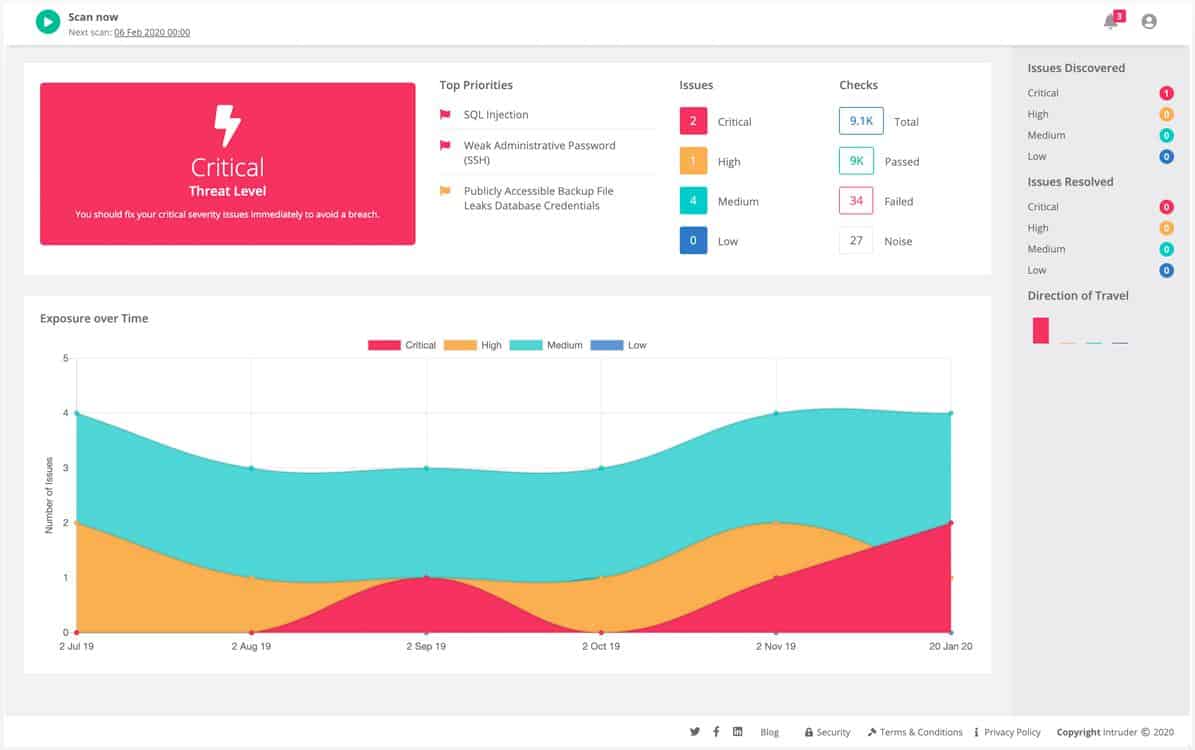

Intruder (FREE TRIAL)

Intruder è un cloud-basato su cloud per la scansione delle vulnerabilità. Il servizio è uno strumento di sicurezza permanente che può anche essere lanciato su richiesta.

Il servizio esegue una scansione iniziale delle vulnerabilità quando un cliente imposta un nuovo account. Una volta che tale verifica è stata completata, il sistema Intruder attende che arrivi un aggiornamento del suo database di attacchi. Una volta che una nuova minaccia è stata identificata, il servizio scansiona nuovamente il sistema, concentrandosi sugli elementi che forniscono exploit per la nuova tecnica di attacco. Se nuove attrezzature o servizi vengono aggiunti al sistema monitorato, l’amministratore di sistema dovrà lanciare una nuova scansione per assicurarsi che l’aggiunta non abbia vulnerabilità.

Intruder è un servizio in abbonamento. Gli abbonati hanno la possibilità di scegliere tra tre piani. Questi sono Essential, Pro e Verified. Le scansioni avvengono automaticamente una volta al mese con il piano Essential. Le scansioni su richiesta non sono disponibili con questo piano, ma sono incluse nel piano Pro. Il piano Verified ha tutte le caratteristiche del piano Pro e include anche i servizi di penetration tester umani. Il servizio Intruder è disponibile per una prova gratuita di 30 giorni.

Intruder Start 30-day FREE Trial

ManageEngine Vulnerability Manager Plus (FREE TRIAL)

ManageEngine Vulnerability Plus è uno scanner di vulnerabilità che viene fornito insieme a sistemi che ti aiutano a risolvere i problemi che la scansione rivela. Questo è un software on-premises che si installa su Windows e Windows Server. Contatta altri endpoint in una rete comunicando con gli agenti installati su ogni dispositivo monitorato. Questi agenti sono disponibili per Windows, macOS, Linux e Windows Server.

Il modulo principale di questo pacchetto è uno scanner di vulnerabilità. Questo controllerà tutti i computer iscritti periodicamente su un programma o su richiesta. Controlla gli errori di configurazione del sistema, le versioni obsolete del software, il software non autorizzato e rischioso, e le debolezze del sistema operativo e dei servizi.

Il sistema include un patch manager, che può essere impostato per attivare automaticamente l’azione una volta che una vulnerabilità è stata identificata. Il processo di rollout delle patch può anche essere trattenuto per l’approvazione e il lancio manuale. Il servizio include anche un sistema di applicazione della sicurezza, che implementa una forte gestione delle password e degli accessi.

Vulnerability Manager Plus è disponibile in tre edizioni e la più bassa di queste è gratuita. La versione gratuita è limitata al monitoraggio di 25 computer. Le due edizioni a pagamento sono chiamate Professional ed Enterprise. La differenza principale tra queste due versioni è che l’edizione Professional copre un sito, mentre l’edizione Enterprise è progettata per le WAN. Entrambi i sistemi a pagamento sono offerti in prova gratuita per 30 giorni.

ManageEngine Vulnerability Plus Start 30-day FREE Trial

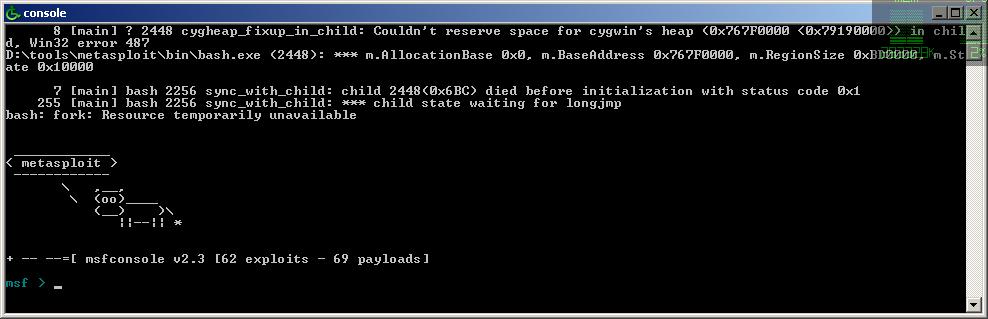

Metasploit

Metasploit è una nota compilation di diversi strumenti VAPT. Viene in cima a questa lista a causa della sua importanza e affidabilità. Gli esperti di sicurezza digitale e altri specialisti IT lo hanno utilizzato per un tempo considerevole per raggiungere diversi obiettivi, tra cui trovare le vulnerabilità, supervisionare le valutazioni del rischio di sicurezza e definire approcci di barriera.

È possibile utilizzare lo strumento Metasploit su server, applicazioni online, sistemi e altre aree. Se si scopre una debolezza o una falla nella sicurezza, l’utilità fa una registrazione e la corregge. Nel caso in cui dobbiate valutare la sicurezza del vostro framework contro vulnerabilità più consolidate, Metasploit vi coprirà anche.

Nella nostra esperienza, questo strumento ha dimostrato di essere il miglior strumento di penetration testing contro gli attacchi su larga scala. Metasploit è particolarmente abile nel localizzare vecchie vulnerabilità che sono nascoste e non possono essere localizzate manualmente.

Metasploit è disponibile sia in versione gratuita che commerciale; potete sceglierne una in base alle vostre esigenze.

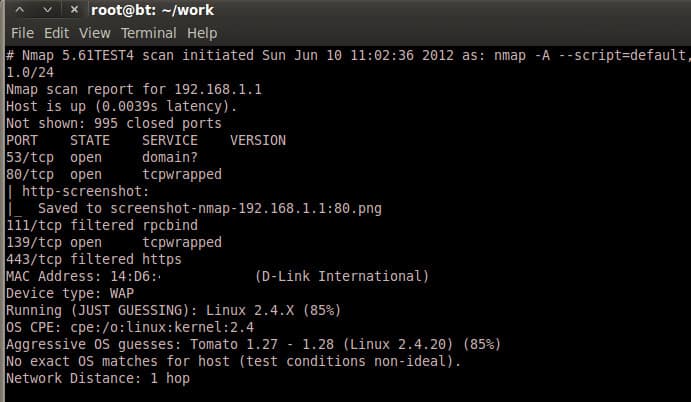

Nmap

Nmap, abbreviazione di Network Mapper, è uno strumento totalmente gratuito e open-source per controllare i vostri sistemi IT per una serie di vulnerabilità. Nmap è utile per superare diversi compiti, tra cui l’osservazione del tempo di attività dell’host o dell’amministrazione e l’esecuzione della mappatura delle superfici di assalto della rete.

Nmap continua a funzionare su tutti i principali quadri di lavoro ed è ragionevole per controllare sia reti grandi che piccole. Nmap è compatibile con tutti i principali sistemi operativi, tra cui Windows, Linux e Macintosh.

Con questa utility, è possibile comprendere i diversi attributi di qualsiasi rete oggettiva, compresi gli host accessibili sulla rete, il tipo di framework in esecuzione, e il tipo di canali in bundle o firewall che sono impostati.

Si può scaricare dal loro sito ufficiale su Nmap.

Vedi anche: Guida definitiva a Nmap

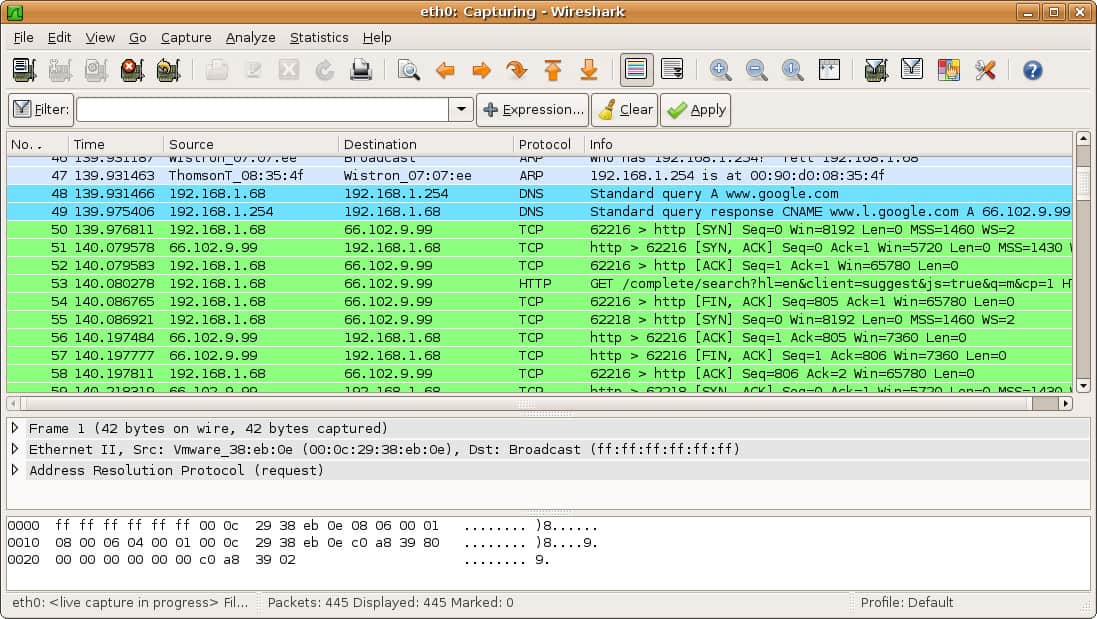

Wireshark

Wireshark è un analizzatore di sistema open-source e risolutore di problemi. Ha una funzione semplificata che consente di monitorare ciò che viene fatto sulla rete del sistema. È lo standard de facto per l’uso aziendale così come per le piccole agenzie. Wireshark viene utilizzato anche da istituti accademici e uffici governativi. Il suo sviluppo è stato iniziato nel 1998 da Gerald Combs. Potete scaricarlo da Wireshark.

Le caratteristiche principali sono elencate di seguito:

- Indagine approfondita di diverse convenzioni, con altre che vengono incluse costantemente, così come i continui aggiornamenti

- Test e valutazione live e offline

- Compatibilità multipiattaforma con Windows, Linux, macOS, Solaris, FreeBSD, NetBSD, e numerosi altri

- Le informazioni di rete valutate possono essere visualizzate per mezzo di un’interfaccia utente, o attraverso l’utilità TShark in modalità TTY

- Ricche indagini VoIP

- Leggere/scrivere una vasta gamma di formati di file di cattura come tcpdump (libpcap), Pcap NG, Catapult DCT2000, Cisco Secure IDS iplog, Microsoft Network Monitor, Network General Sniffer® (compresso e non compresso), Sniffer Pro, Visual UpTime, WildPackets’ EtherPeek/TokenPeek/AiroPeek, e numerosi altri

- I documenti catturati compressi con gzip possono essere decompressi facilmente

- Supporto non compresso per alcune convenzioni, tra cui IPsec, ISAKMP, Kerberos, SNMPv3, SSL/TLS, WEP e WPA/WPA2

- I principi di ombreggiatura possono essere applicati alla lista dei pacchi per un’indagine veloce e naturale.

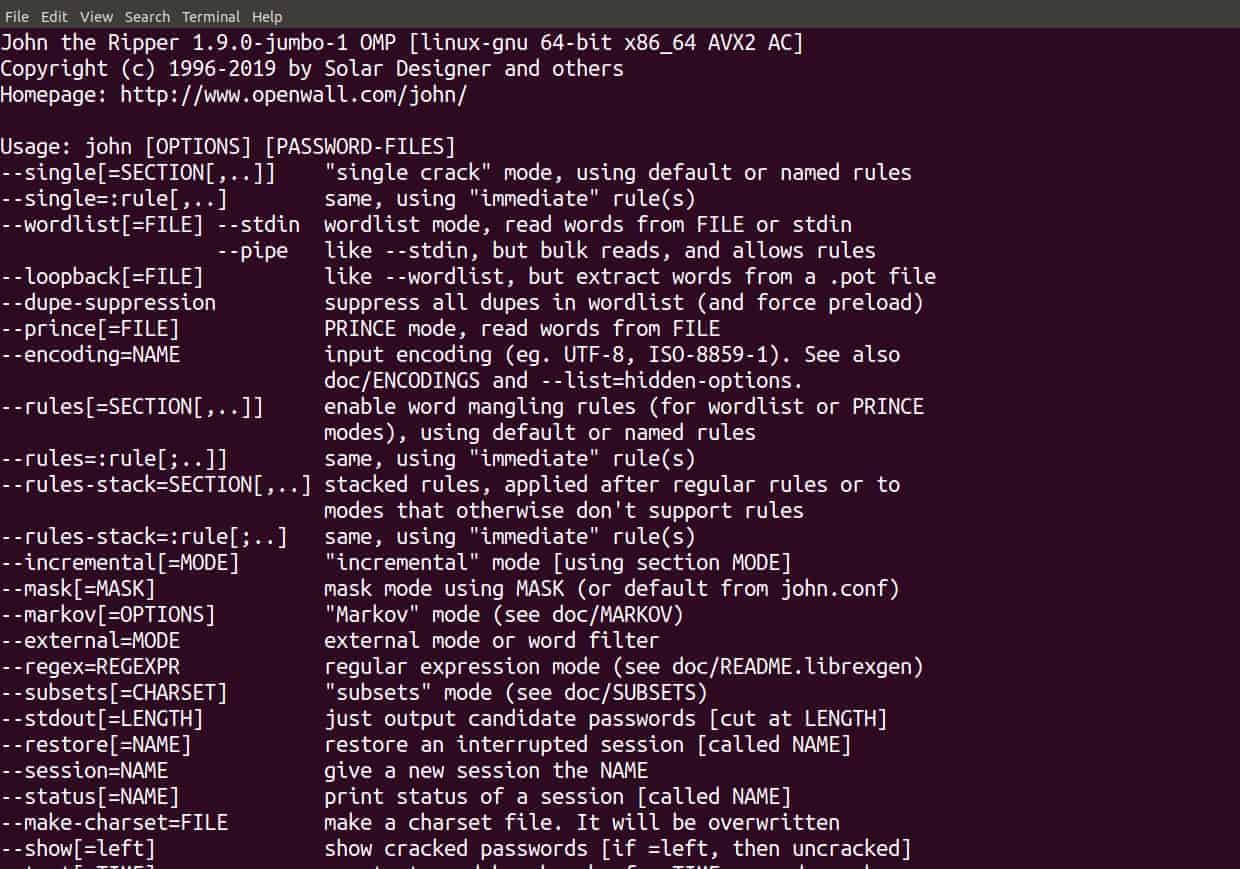

John the Ripper

Inquietante, molte persone usano password facili da indovinare come admin123, password, 123545, ecc. Il cracking delle password è la violazione più comune della cybersicurezza, e di solito, questo avviene a causa di password soft che possono essere banalmente decifrate in meno di un secondo da un moderno password cracker con un buon hardware. Gli account con tali password sono quindi una facile preda per gli hacker, che possono scavare con sconsiderato abbandono nella rete del vostro sistema e rubare informazioni come numeri di carte di credito, password bancarie e supporti sensibili.

John the Ripper è il miglior strumento per analizzare l’intero sistema per le password facilmente indovinabili/craccabili. In realtà lancia un attacco simulato sul sistema proposto per identificare le vulnerabilità delle password.

La sua versione gratuita si presenta sotto forma di codice sorgente, che ovviamente avrete bisogno di uno sviluppatore per integrare per l’uso della vostra azienda. La versione pro, tuttavia, è facile da incorporare. È distribuito in pacchetti nativi (unici per ogni sistema operativo) ed è facile da installare.

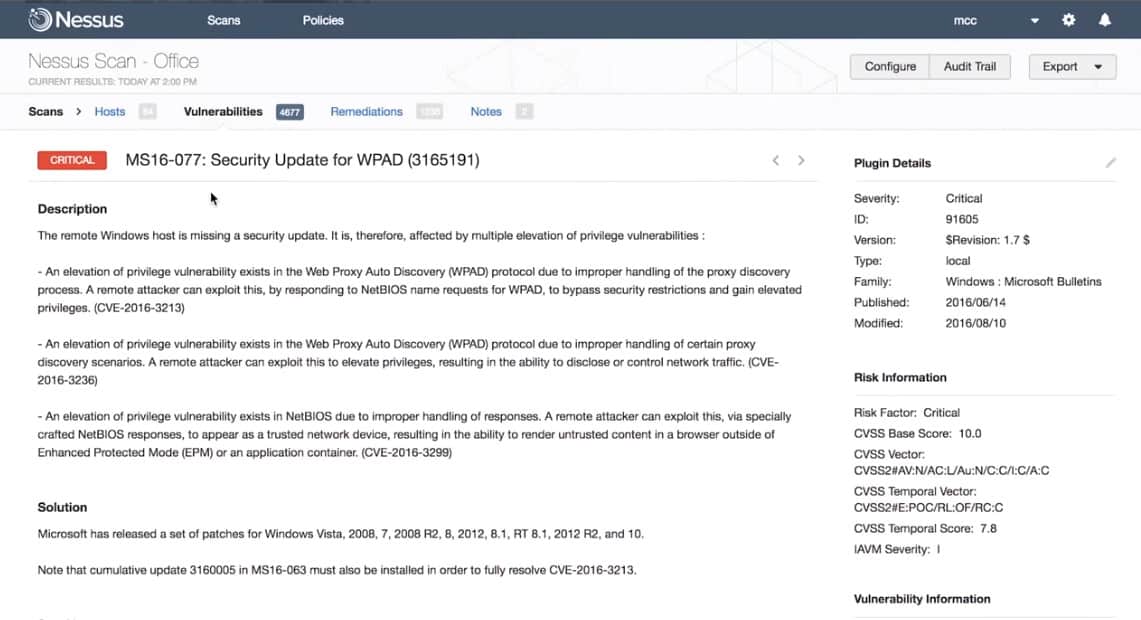

Nessus

Nessus è un altro strumento di ricerca delle vulnerabilità, ma è anche uno strumento a pagamento. È molto facile da usare e funziona senza problemi. È possibile utilizzarlo per valutare la vostra rete, che vi darà un riepilogo dettagliato delle vulnerabilità nella vostra rete.

Le vulnerabilità principali in cui Nessus è specializzato includono errori di configurazione, password comuni e porte aperte.

Al momento della scrittura, 27.000 organizzazioni lo stanno utilizzando in tutto il mondo. Ha tre versioni: la prima è gratuita e ha meno caratteristiche, con solo valutazioni di livello base. Vi suggeriamo di optare per le versioni a pagamento se potete, in modo che la vostra rete o sistema sia adeguatamente protetto contro le minacce informatiche.

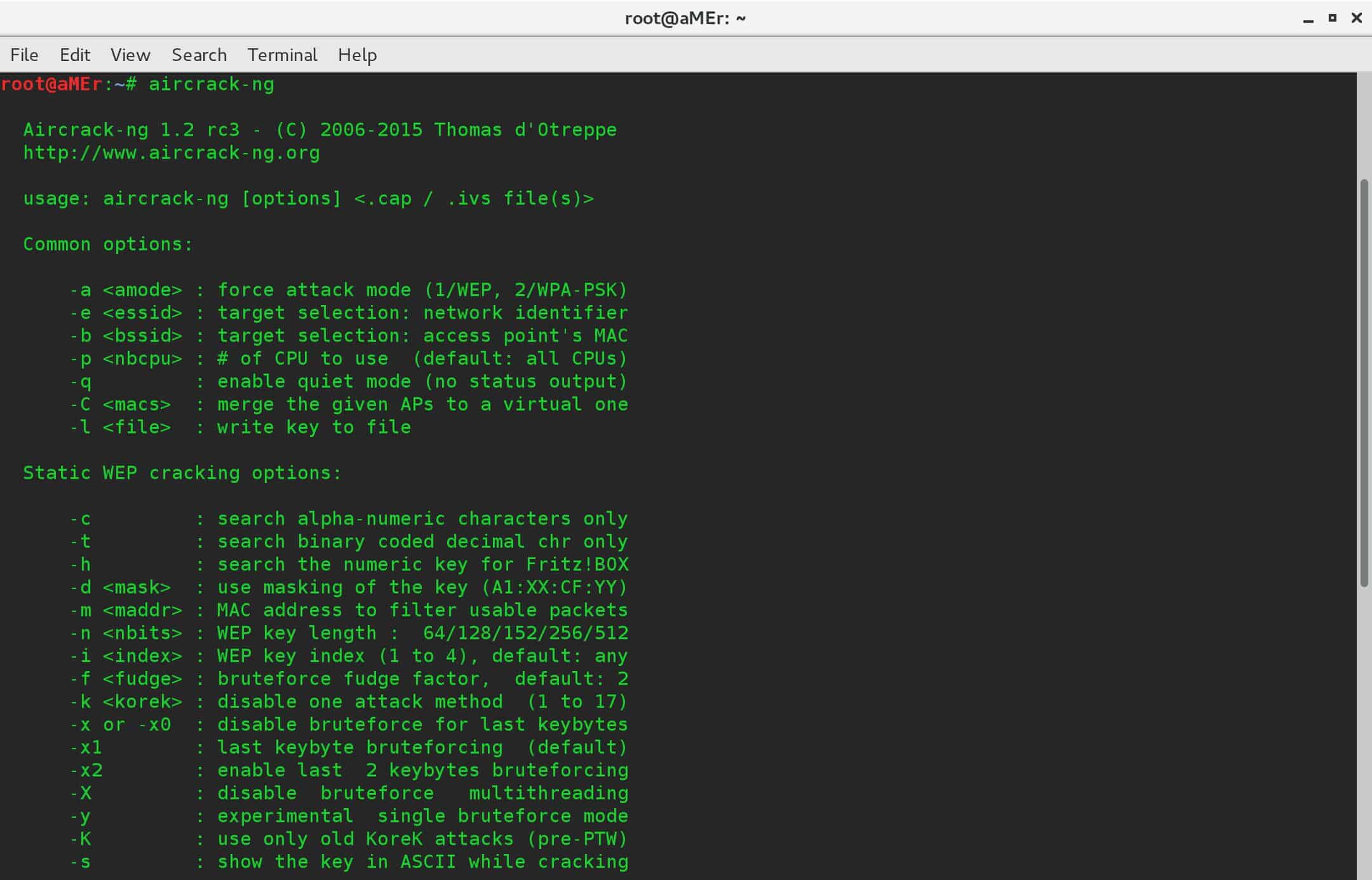

Aircrack-ng

Aircrack-ng è specializzato nella valutazione delle vulnerabilità nella vostra rete wi-fi. Quando si esegue questo strumento sul vostro sistema informatico, esegue i pacchetti per la valutazione e vi dà i risultati in un file di testo. Può anche craccare le chiavi WEP & WPA-PSK.

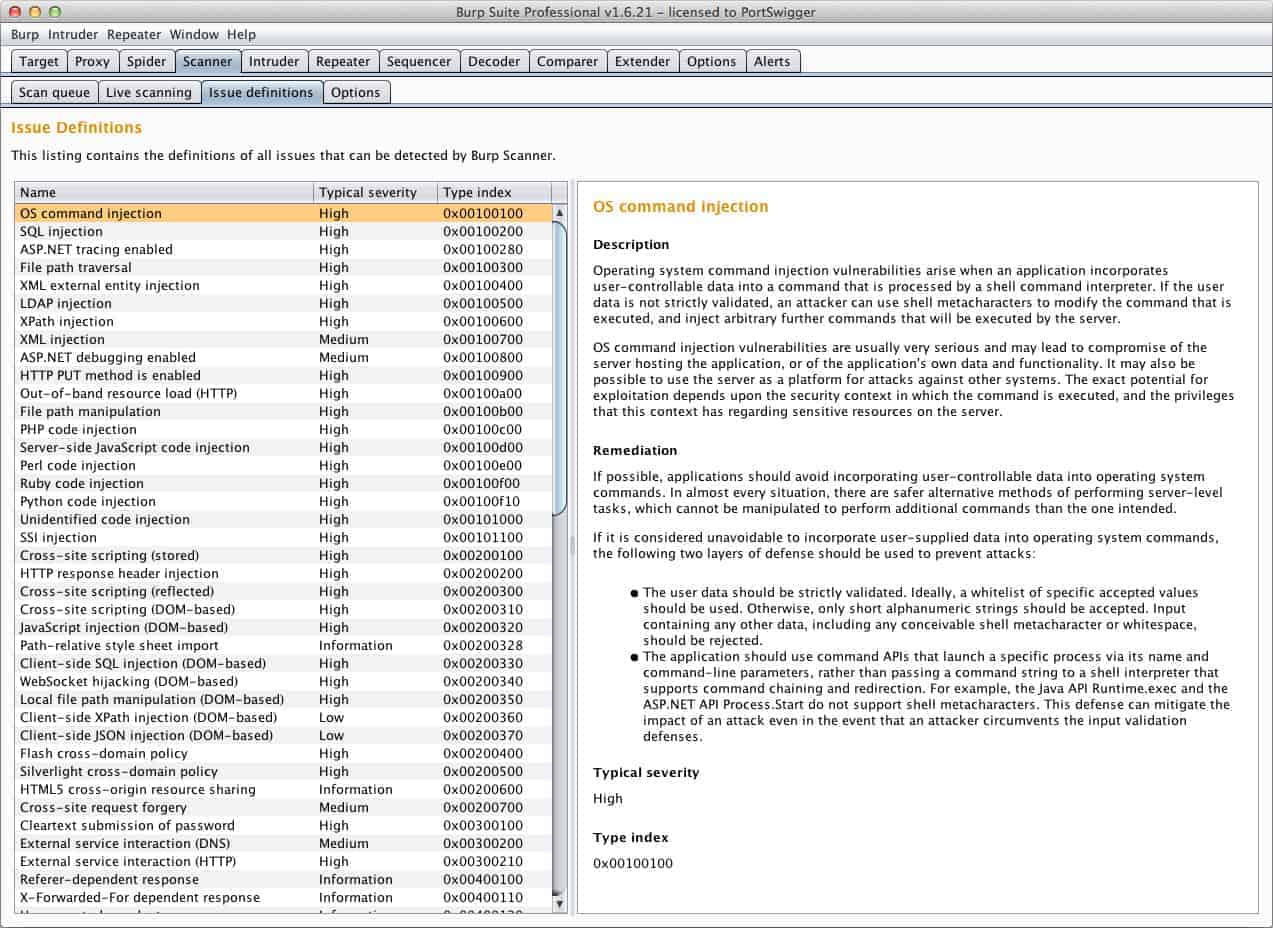

Burp Suite

Burp Suite è uno strumento popolare per controllare la sicurezza delle applicazioni online. Comprende diversi dispositivi che possono essere utilizzati per completare diversi test di sicurezza, tra cui la mappatura della superficie di attacco dell’applicazione, l’indagine delle sollecitazioni e delle reazioni che avvengono tra il programma e i server dell’obiettivo, e il controllo delle applicazioni per potenziali minacce.

Burp Suite è disponibile sia in versione gratuita che a pagamento. Quella gratuita ha dispositivi manuali di base per eseguire esercizi di controllo. Puoi scegliere la versione a pagamento nel caso in cui tu abbia bisogno di capacità di web-testing.

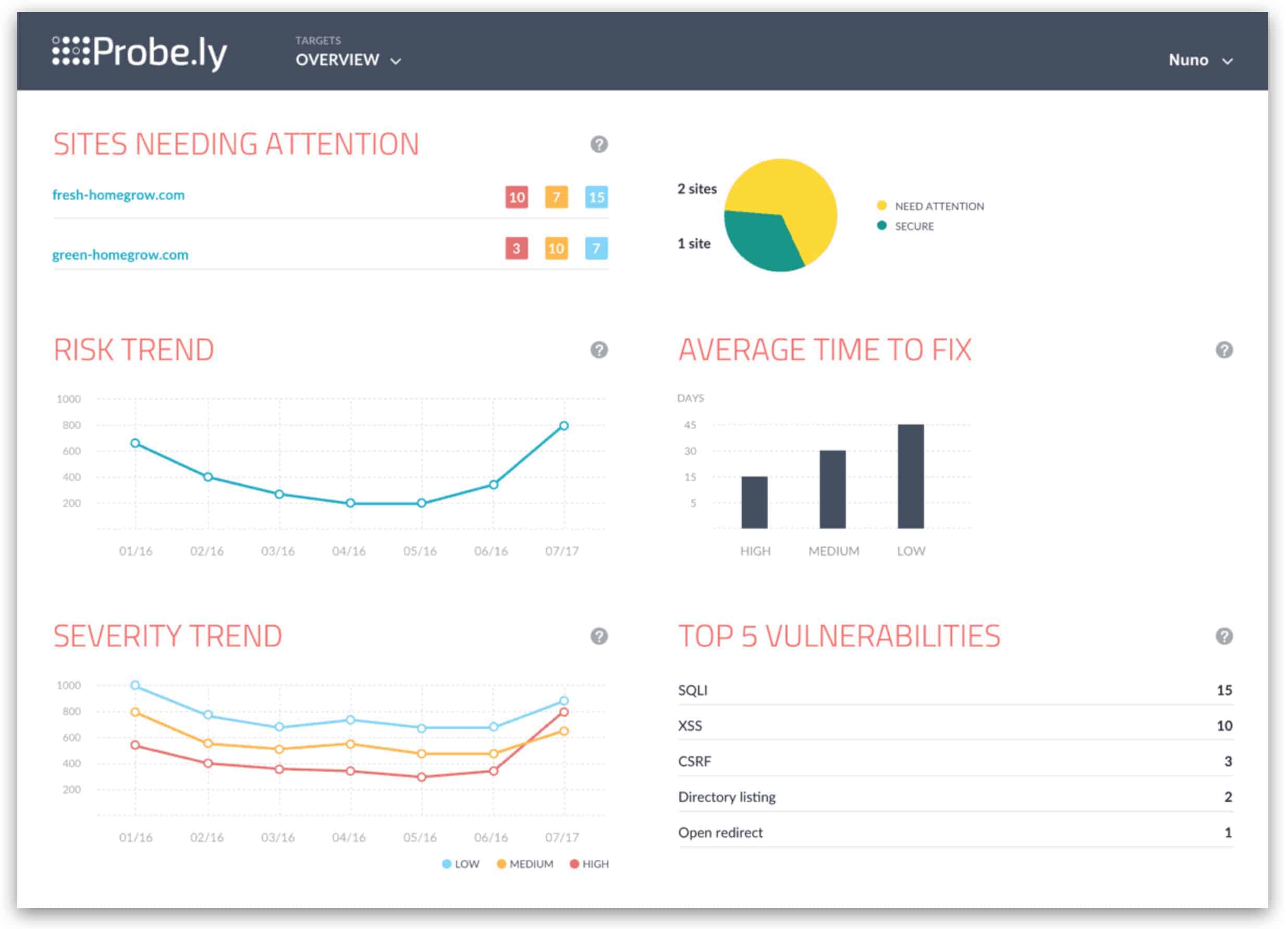

Probely

Probely è anche un valutatore di applicazioni web; le aziende lo usano per trovare vulnerabilità nelle loro applicazioni web in fase di sviluppo. Permette ai clienti di conoscere il ciclo di vita delle vulnerabilità e offre anche una guida per risolvere i problemi. Probely è probabilmente il miglior strumento di test per gli sviluppatori.

Le caratteristiche principali includono la capacità di:

- Scansionare SQL Injections e XSS

- Controllare 5.000 tipi di vulnerabilità

- Essere usato per sistemi di gestione dei contenuti come WordPress e Joomla

- Essere scaricato come API (Nota: tutte le caratteristiche sono disponibili in forma di API)

- Cattura i risultati in formato PDF

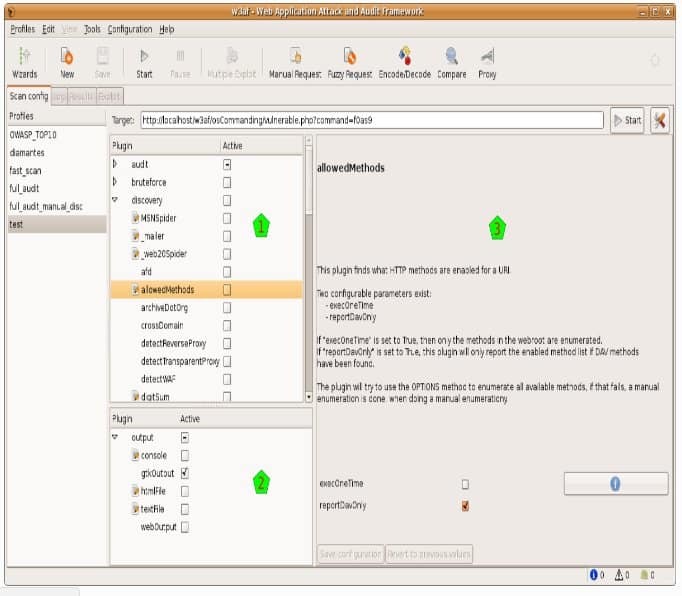

W3af

W3af è un’applicazione web nota per il suo sistema “hack and review”. Ha tre tipi di moduli – scoperta, revisione e assalto – che lavorano in modo corrispondente per qualsiasi vulnerabilità in un dato sito web. Per esempio, un plugin di scoperta in w3af cerca vari URL per testare le vulnerabilità e poi li inoltra al modulo di revisione, che a quel punto utilizza questi URL per la scansione delle vulnerabilità.

Può anche essere progettato per continuare a funzionare come un intermediario MITM. Ogni sollecitazione che viene catturata potrebbe essere inviata al generatore di sollecitazioni; dopo di che, il test manuale dell’applicazione web può essere eseguito utilizzando vari parametri. Indica anche le vulnerabilità che trova e descrive come queste vulnerabilità potrebbero essere sfruttate da entità malevole.

Alcune caratteristiche importanti di w3af:

- Proxy

- DNS e HTTP Caching

- Gestione di cookie e sessioni

- HTTP e autenticazione digest

- Fake Users agent

- Intestazioni personalizzate per le richieste

Scegliere lo strumento giusto

Beh, questo dipende davvero dalle vostre esigenze precise. Tutti gli strumenti hanno i loro punti di forza in base ai tipi di utenti a cui si rivolgono. Alcuni sono dedicati a un compito specifico, mentre altri cercano di avere una portata più ampia. Come tale, dovreste optare per uno strumento in base alle vostre esigenze. Se volete valutare il vostro sistema completo, allora Metasploit o Nmap sarebbero tra i più adatti. Per la valutazione della rete wi-fi, c’è Aircrack-ng. Probely e Acunetix sono anche scelte solide per la scansione delle applicazioni web.

FAQ sugli strumenti VAPT

Quanto spesso dovrei eseguire un controllo VAPT?

Esegui un controllo VAPT una volta al mese. La maggior parte degli strumenti VAPT include uno scheduler, quindi questo compito può essere ripetuto senza che qualcuno debba ricordarsi di lanciarlo manualmente.

Quanto dura un test di penetrazione?

Non c’è una durata prestabilita per un test di penetrazione perché alcuni sistemi sono più grandi di altri e quindi hanno più test da eseguire. Un programma di test può estendersi ovunque da una settimana a un mese, ma le piccole imprese potrebbero finire i loro test molto più velocemente.

Come ci si prepara per un test di penetrazione?

Fissate obiettivi e limiti chiari per il test producendo un documento di portata ed elencando i deliverable previsti. Distribuisci queste informazioni a tutti coloro che sono coinvolti nel test.

- Fissa una data per il test di penetrazione e assegna risorse umane al compito.

- Stabilizza l’ambiente attuale applicando tutte le patch in sospeso.

- Fai un backup delle impostazioni, dei file e dei dati dell’attrezzatura corrente.