Qubes, Whonix vagy Tails: melyik Linux disztrót érdemes használni az anonimitáshoz?

Változatos, az adatvédelemre összpontosító operációs rendszerek állnak rendelkezésre. A legtöbbjük Linux-alapú, és akárcsak maga a Linux, nehéz lehet kitalálni a különbségeket a sokféle lehetőség között. Általánosságban két fő típusa van a biztonsági/magánéletvédelmi operációs rendszereknek: azok, amelyek az anonimitás biztosítására összpontosítanak, és azok, amelyek a számítógépes kutatáshoz szükséges behatolási eszközöket tartalmaznak. Ez a cikk az adatvédelmi aspektusra összpontosít, és három fő módszert fog megvizsgálni ennek elérésére: kettőt, amelyek virtualizációt használnak az elszigeteltség létrehozására, valamint a régi, jól bevált módszert, a Live CD-k használatát.

A Live CD egy bootolható CD (vagy USB-meghajtó), amelyet a számítógépbe dughatunk a rendszer indítása előtt. A Live CD-k nem telepítenek semmit a gazdarendszerre, és kikapcsoláskor nem hagynak hátra dokumentumokat vagy más nyomokat. Ez biztosítja, hogy semmilyen rosszindulatú program vagy nyomkövető szoftver ne élje túl a többszöri munkamenetet. Ebben a cikkben a TAILS Live CD-t fogjuk használni.

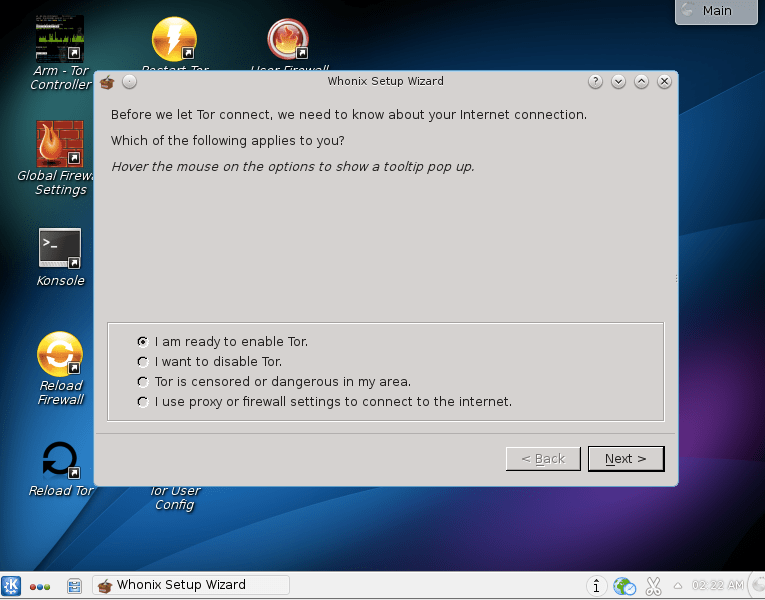

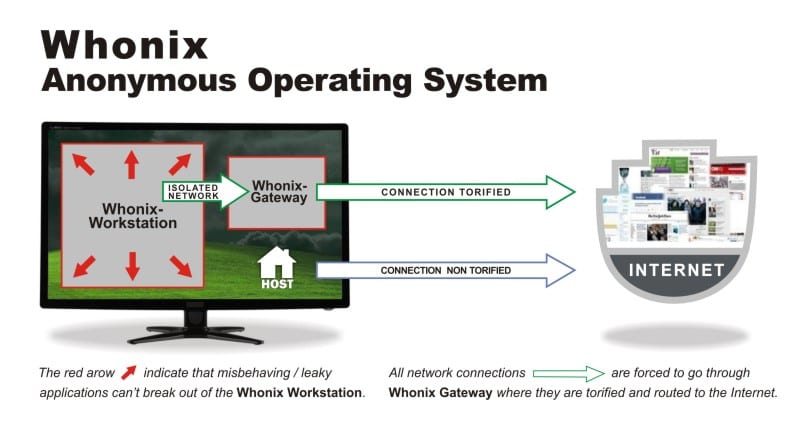

Virtualizáláshoz a Qubes OS-t és a Whonix-ot fogjuk megvizsgálni. A Qubes OS egyre megbízhatóbb virtuális gépek sorozatát hozza létre, így a nem megbízható virtuális gépen zajló tevékenységek nem befolyásolhatják a többi gépen lévő alkalmazásokat. A Whonix egy két részből álló rendszer, amelyben minden munkát egy virtuális gép munkaállomásán végzünk. Minden hálózati forgalmat a másik virtuális gép átjáróján keresztül irányít, amely a Tor hálózathoz csatlakozik.

Mindhárom módszernek megvannak az előnyei és hátrányai.

Qubes OS – Egy viszonylag biztonságos operációs rendszer

AQubes OS-t leginkább úgy lehet leírni, mint egy Xen disztribúciót, amely virtuális Linux tartományokat futtat. A Xen egy nagyon stabil és kiforrott bare-metal 1-es típusú hypervisor. Ez a fajta virtualizáció analóg azzal, amit egy olyan termék használatakor képzelhet el, mint a VirtualBox, egy fontos különbséggel. Az 1-es típusú hipervizor alatt nem fut olyan operációs rendszer, amely veszélyeztethető lenne. A Xen a csupasz fémre települ, majd képes virtuális gépeket létrehozni és kezelni.

Ez az architektúra lehetővé teszi a Qubes számára, hogy külön virtuális gépeket (Xen-nyelven tartományokat) hozzon létre, amelyekben az alkalmazások futtathatók. Ez biztosítja, hogy a kockázatos alkalmazások nem befolyásolhatják a megbízható alkalmazásokat, és még csak nem is írhatnak a mögöttes fájlrendszerbe. Ez a fokú elkülönítés önmagában nem nyújt nagy anonimitást, de jelentős védelmet nyújt a rosszindulatú programok terjedésével szemben. Ha végül egy rossz weboldalról vagy egy e-mailes adathalász átverés áldozatául esve rosszindulatú szoftverrel fertőződik meg, a rosszindulatú szoftver nehezen tudna a tartományon kívülre terjedni.

AQubes ezeket a Xen tartományokat qubes-nek nevezi. Számos qubes-t hoz létre, amelyekben alkalmazáspéldányokat rendelhetünk hozzá. Például a különféle weboldalak böngészése, amelyekben nincs okunk megbízni, valószínűleg a legjobban a nem megbízható qube-ban történik. A megbízható webhelyeken és alkalmazásokon végzett munkával kapcsolatos tevékenységeket a megbízható zónában lehet végezni. A lényeg az, hogy az egyes qube-ok csak az ugyanabban a qube-ban lévő alkalmazásokra lehetnek hatással.

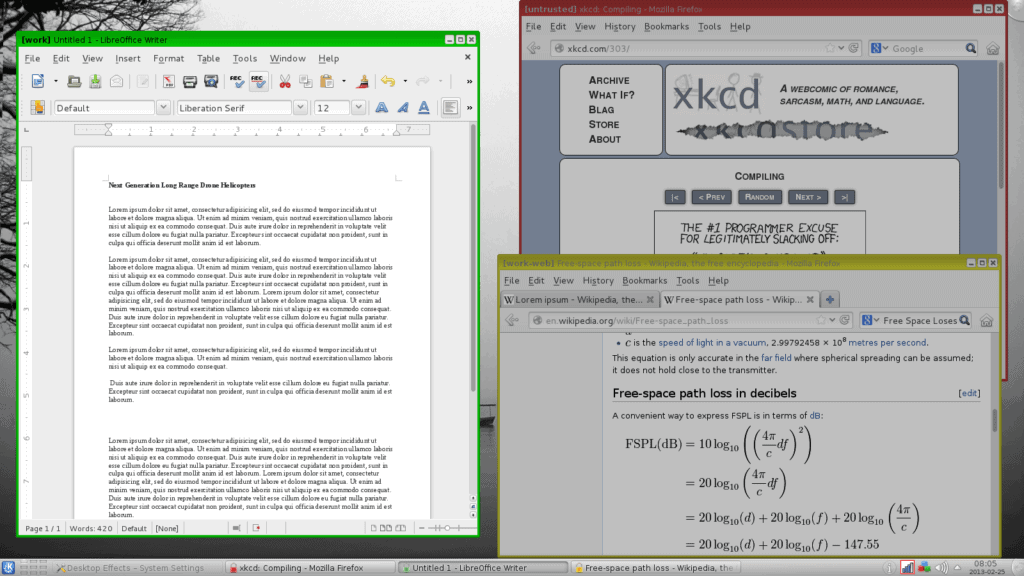

Azért, hogy a qube-ok használata közben könnyen áttekinthetőek legyenek, minden ablaknak van egy “hamisíthatatlan” színes ablakkerete, amely az egyes qube-ok biztonsági szintjét jelzi. A Qubes csapat jelzi, hogy az ablakhatárok azért hamisíthatatlanok, mert a Xen zéró tartomány (dom0) szintjén épülnek fel, amely a kiváltságos tartomány, amelyet a Xen indításkor elindít, és ez kezeli az összes többi tartományt, vagyis ebben az esetben a qubokat. A qubes nem képes interakcióba lépni a dom0-val, és a qubes nem privilegizált, ami azt jelenti, hogy ők maguk nem férnek hozzá az alacsony szintű rendszerfunkciókhoz.

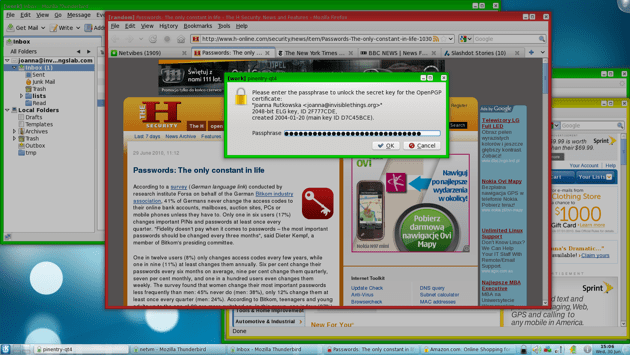

Az ablakhatárok színezése egy meglehetősen azonnali módot biztosít az egyes ablakok bizalmi szintjének megtekintésére. Ezen a képernyőképen piros (nem megbízható), zöld (megbízható) és sárga (valahol középen) ablakhatárokat láthatunk. Az is könnyen látható, hogy a jelszókérés egy megbízható (zöld) tartományba tartozó alkalmazásból származik, még akkor is, ha történetesen egy nem megbízható (piros) alkalmazás fölött helyezkedik el. Egy nagyon gyakori adathalász technika az, hogy egy weboldal segítségével egy nagyon valósághű bejelentkezési dobozt hoznak létre valamilyen szolgáltatáshoz, és megpróbálják rávenni az embereket a hitelesítő adatok megadására. Ha ez lenne itt a helyzet, akkor a jelszódoboz piros keretet kapna, ami jelezné, hogy valami kockázatos dolog történhet.

Egy kiváló módja annak, hogy egy jó anonimitási réteget ragasszunk az amúgy is robusztus biztonsági modellre, a később tárgyalt Whonix és a Qubes használata. Mivel a Qubes OS minden egyes alkalmazást külön qube-ban futtat, a Whonix gateway és a munkaállomás külön qube-ban fog futni. Ez tovább absztrahálja őket egymástól. Ha a Whonix gateway vagy a munkaállomás a saját qube-jukban fut, és valahogyan veszélybe kerül, akkor nem tudnak hozzáférni a számítógépen lévő más alkalmazásokhoz. Itt találhatók utasítások a Whonix számára szükséges Qubes OS sablonok létrehozásához.

QubesOS előnyei

- Az alkalmazások szétválasztása a homokdobozos virtuális gépek használatával biztosítja, hogy egy kizsákmányolt alkalmazás vagy rosszindulatú javascript nem juthat el más alkalmazásokhoz vagy a fogadó operációs rendszerhez.

- A Whonix használata a QubesOS-en belül az internettől való elkülönítés további szintjét biztosítja azáltal, hogy az összes internetes forgalmat a Whonix Tor átjárón keresztül kényszeríti

QubesOS hátrányai

- A Qubes OS-t nehéz tesztelni, mert nem működik jól, vagy egyáltalán nem működik virtuális gépben.

- A letöltési oldalon található egy nem támogatott Live CD. Lehet, hogy az Ön rendszerén működik, de az is lehet, hogy nem. És mivel nem támogatott, nem igazán tölti be a Live CD feladatát, mivel lehetővé teszi a használatát, hogy bizalmat szerezzen a teljes telepítés működésével kapcsolatban. Ezért nagyjából a Qubes mindent vagy semmit telepítésével maradsz a gépedre, hogy megnézd, hogyan működik.

Whonix – Anonimitás két részben

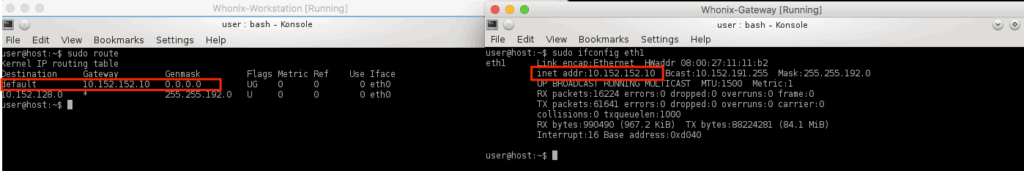

A Whonix kifejezetten arra lett tervezve, hogy anonimitást biztosítson az internet használata közben. Két virtuális gépből áll, az átjáróból és a munkaállomásból. A munkaállomás csak az átjáróval tud beszélni, az átjáró pedig a Toron keresztül csatlakozik az internethez. Mindkettő VirtualBox virtuális gép, így bármilyen VirtualBoxot futtató operációs rendszeren futtatható.

A Whonix munkaállomás és az átjáró úgy van konfigurálva, hogy privát hálózatot használjon a gazdaszámítógépen. A munkaállomás minden forgalmát az átjáróra irányítja, amely a Tor-hálózatot használja az internet eléréséhez. A munkaállomáson végzett minden hálózati tevékenység a Toron keresztül történik.

A gazdaszámítógép nem vesz részt a Whonix privát hálózatában, ezért továbbra is a normál internetkapcsolatát használja.

Amellett, hogy a Whonix átjáró a munkaállomás összes kérését egyszerűen a Toron keresztül közvetíti, a Whonix átjáró védelmet nyújt az azonosítás ellen is azáltal, hogy a különböző alkalmazásokhoz Tor-áramköröket használ. Az átjáró Stream Isolationt valósít meg annak biztosítására, hogy a munkaállomáson lévő különböző alkalmazások különböző utakat járjanak be a Toron keresztül. Bár ez alapértelmezés szerint be van állítva, a Whonix wikiben többet megtudhat a Tor izolációról.

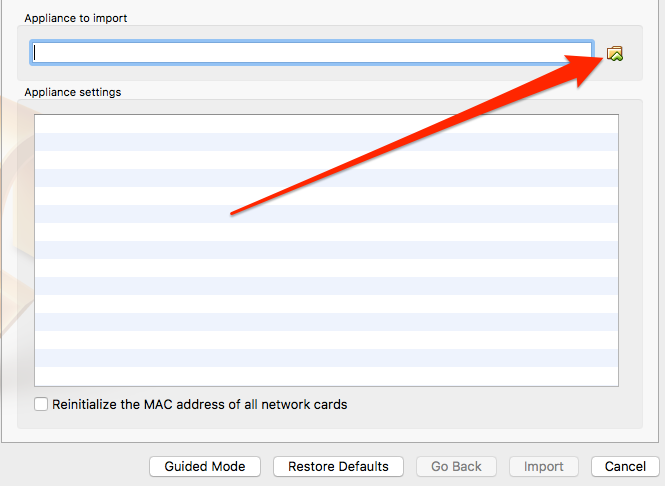

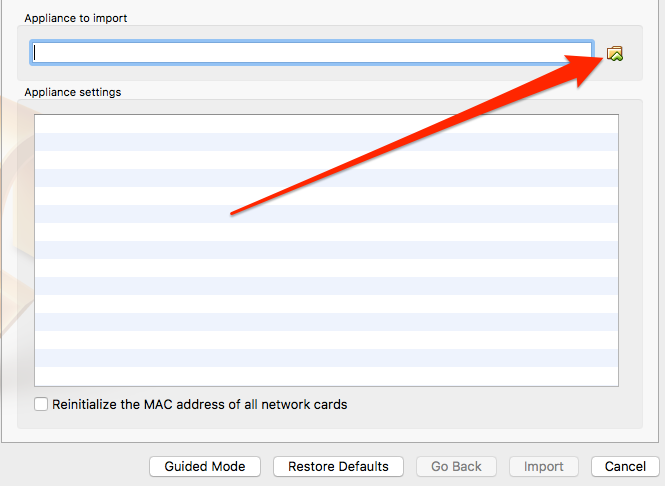

Töltse le a két készüléket a Whonix weboldaláról innen, majd importálja őket egyesével a VirtualBoxba.

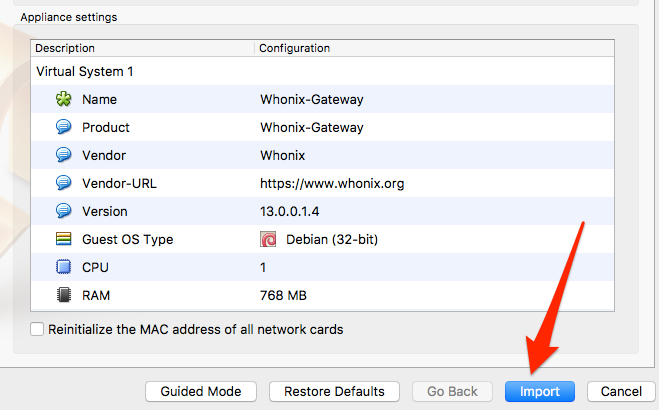

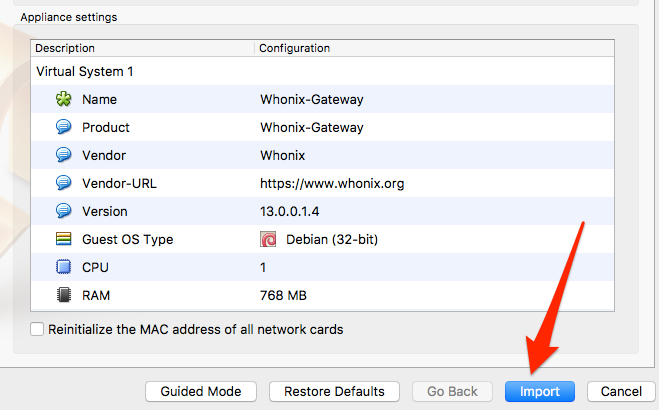

Válassza ki a Fájl -> Import Appliance:

A VirtualBoxnak néhány percig tart, amíg beolvassa a készüléket, majd megjeleníti a beállításait. Kattintson az Importálás gombra a véglegesítéshez, majd kattintson a Start gombra a gateway virtuális gép elindításához.

Whonix Gateway

A gateway parancssorból is futtatható. Ha a rendszere kevesebb, mint 2 GB RAM-mal rendelkezik, fájdalmas lehet két teljes értékű asztali gépet futtatni, ezért választhatja a gateway headless futtatását. Ebben a cikkben a munkaállomás és a gateway desktopját fogom használni, mivel így könnyebb bemutatni a fogalmakat.

Az első futtatási varázsló két képernyőt jelenít meg, tele figyelmeztetésekkel arról, hogy a Whonixra nem szabad támaszkodni az anonimitás biztosításában:

Whonix is experimental software. Do not rely on it for strong anonymity.Ez egy kicsit zavaró, mert a Whonix weboldalának főoldala kifejezetten azt állítja, hogy hibabiztos anonimitást biztosít:

It makes online anonymity possible via fail-safe, automatic, and desktop-wide use of the Tor network.Az alapüzenet szerintem az, hogy sokféleképpen elárulhatod az azonosításodat, aminek semmi köze a technikai biztosítékokhoz.

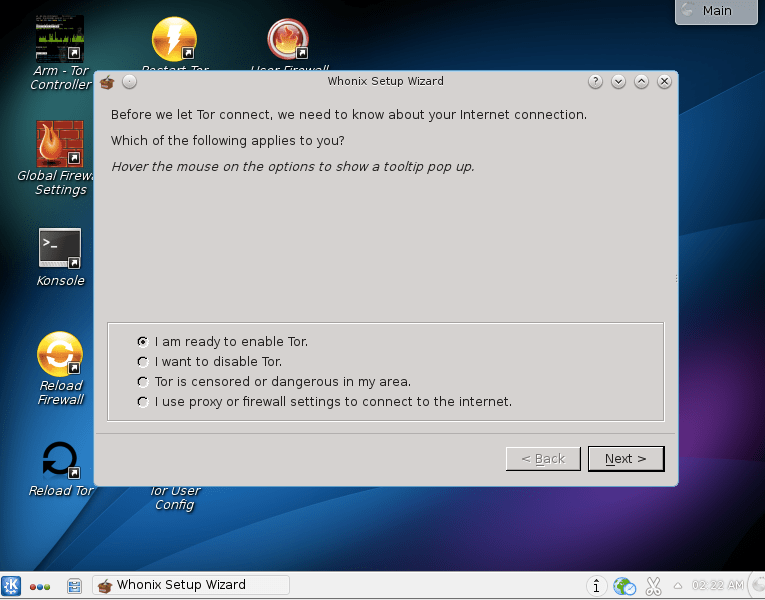

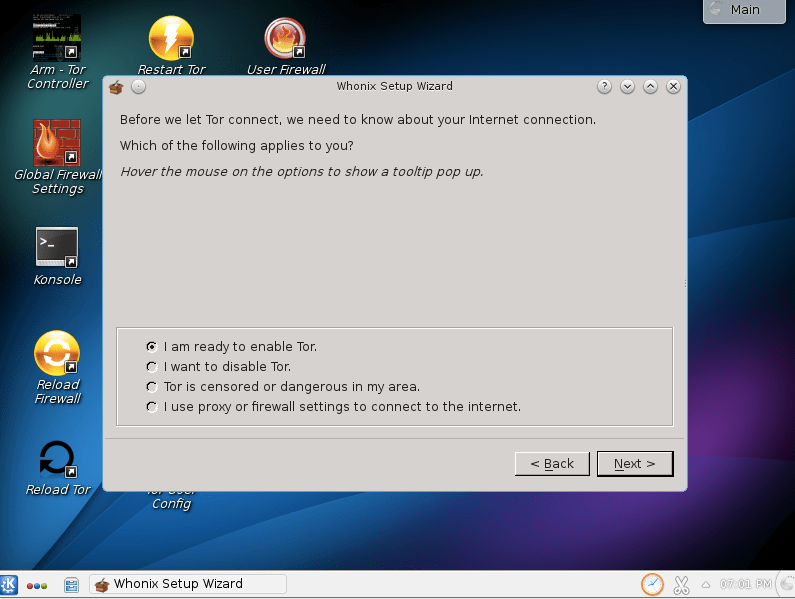

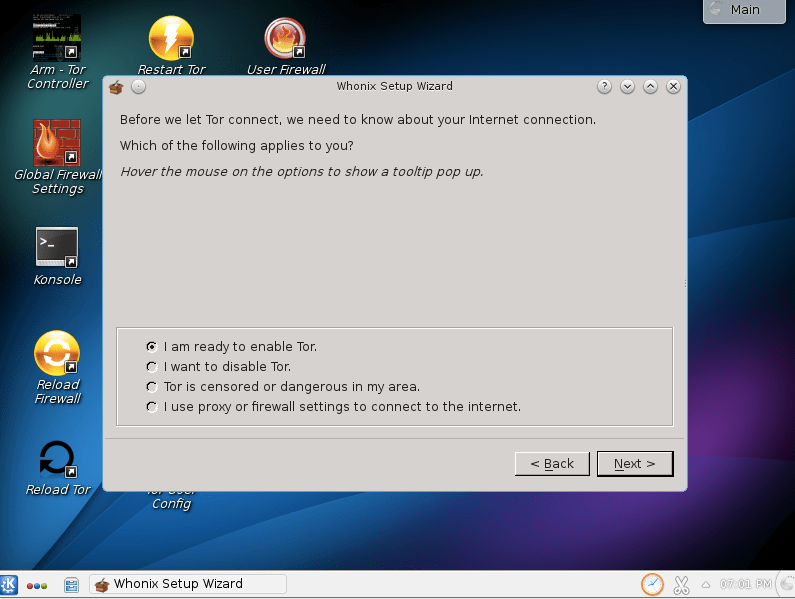

A következő lépés annak beállítása, hogy a gateway hogyan csatlakozzon a Tor hálózathoz. Az opciók itt a normál Tor beállítási lehetőségeket utánozzák a hidakra és proxykra vonatkozóan. Ha bármelyik opció fölé lépsz, a Whonix megjeleníti azokat a változtatásokat, amelyek a torrc fájlban szükségesek az adott változtatás eléréséhez. Nem fog automatikusan elvégezni helyetted semmilyen módosítást.

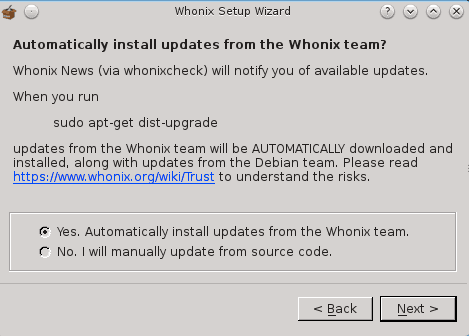

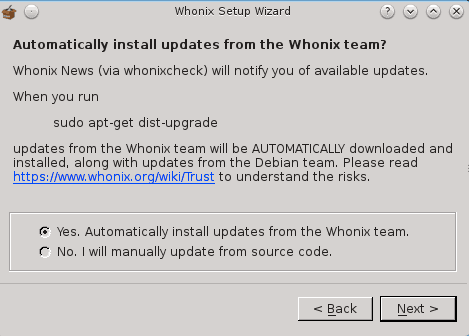

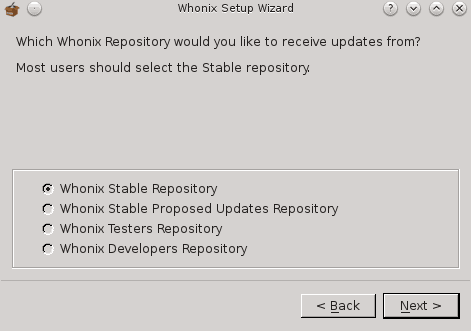

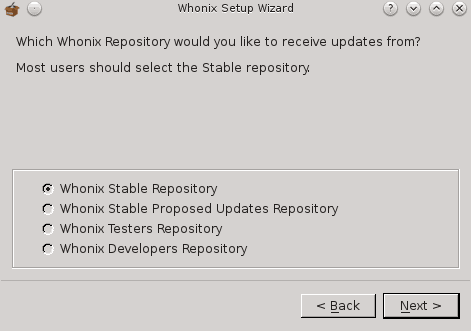

A következő lépés az, hogy beállítsd, hogyan szeretnéd, hogy a frissítések megtörténjenek.

Végül pedig egy figyelmeztetés, hogy ez a Whonix átjárója, és nem szabad munkaállomásként használni.

Whonix munkaállomás

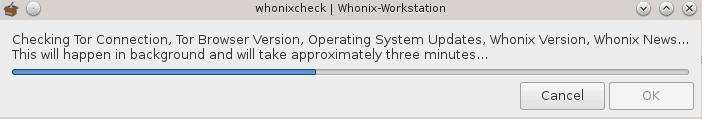

Most, hogy a Whonix gateway telepítve van és csatlakozik a Torhoz, ideje elindítani a munkaállomást. Importálja a munkaállomás virtuális gépét, ahogyan az átjárót is, és indítsa el. Ugyanazok a Feltételek és feltételek ítéletidő jelennek meg. Ezután beállíthatja a frissítési beállításokat.

Az első frissítés befejeződik, és a munkaállomás készen áll a használatra:

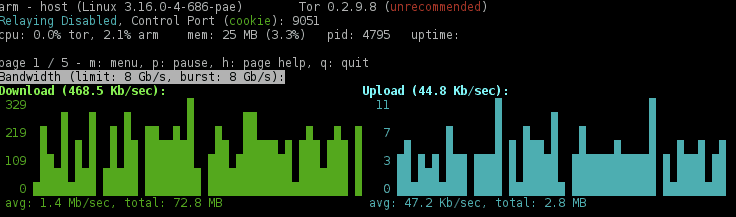

Ha látni szeretné az átjárót működés közben, indítsa el a Tor böngészőt a munkaállomáson, majd indítsa el a Tor Anonymizáló Relay Monitor (ARM) programot. Látni fogja, ahogy a munkaállomásról érkező forgalom áthalad az átjárón.

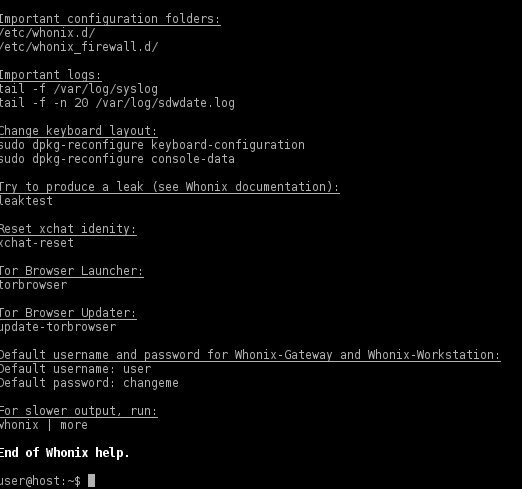

Az alapvető segítséghez nyisson egy terminálablakot, és csak írja be a whonix-t önmagában. Megjelenik egy súgó képernyő, amely tartalmazza az alapértelmezett felhasználói hitelesítő adatokat. Ezeket használhatja a sudo root jogosultsághoz, hogy láthassa a hálózati interfészeket.

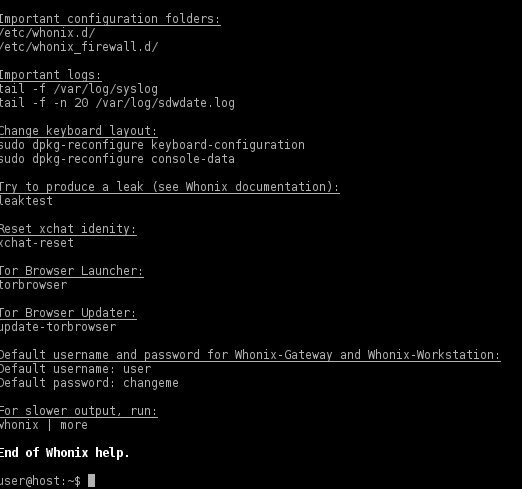

A hálózati interfészek gyors ellenőrzése azt mutatja, hogy a munkaállomás a várakozásoknak megfelelően privát IP-címet használ, és minden forgalmát az átjárón keresztül irányítja.

Az átjáró leállítása megakadályozza, hogy a munkaállomás egyáltalán csatlakozni tudjon az internethez.

Whonix előnyei

- A VirtualBox technológia használata biztosítja, hogy a Whonixot a legszélesebb kör használhassa. A VirtualBox minden nagyobb operációs rendszerhez elérhető és ingyenes.

- Az alapértelmezett telepítés és használat rendkívül egyszerű. A munkához nincs szükség különleges ismeretekre vagy konfigurációra.

Whonix hátrányai

- Míg a Whonix munkaállomás elkülönül a gazdaszámítógéptől, addig nincs további elkülönítés. A munkaállomáson kockázatos és nem kockázatos viselkedések végrehajtása ugyanolyan veszélyes, mintha mindkettőt a gazdaszámítógépen végeznénk.

- Mivel az anonimitás csak a munkaállomás virtuális gépén biztosított, könnyen előfordulhat, hogy elfelejtjük használni, és véletlenül a gazdaszámítógépet használjuk.

Tails – The Amnesic Incognito Live System

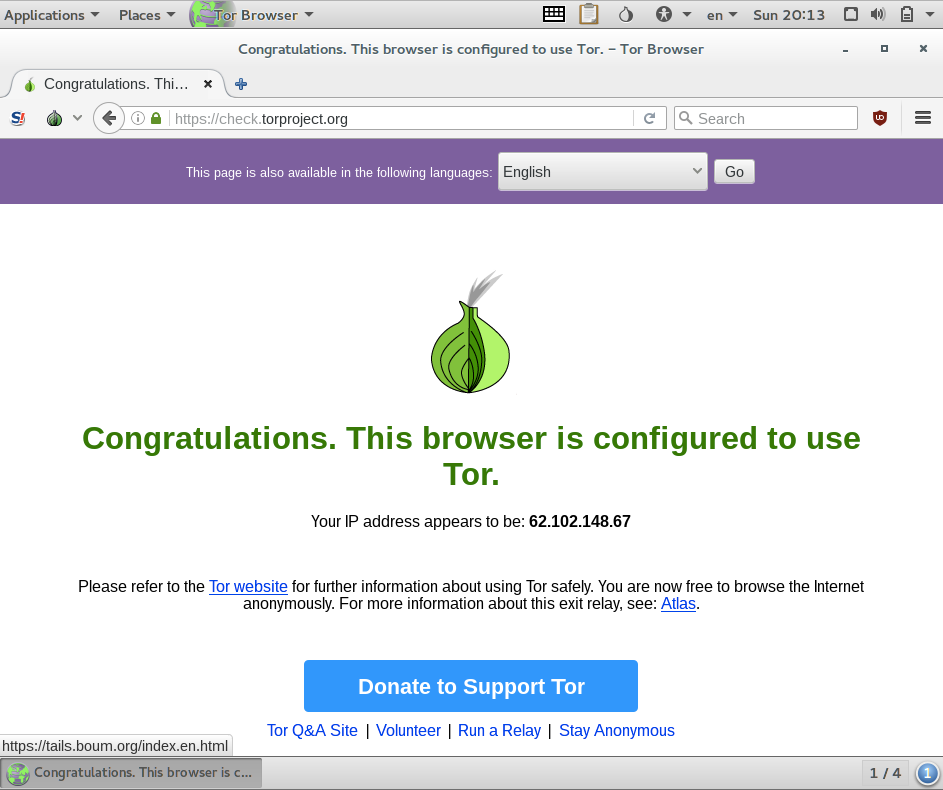

A Tails egy Debian GNU/Linuxra épülő élő operációs rendszer. Nincs telepítési folyamat. Elindítod vele a számítógépedet, és a rendszer az ideiglenes adathordozóról fut, amiről elindultál. Amikor kikapcsolod, elfelejti (amnéziás), és segít anonim maradni a használata közben (inkognitóban).

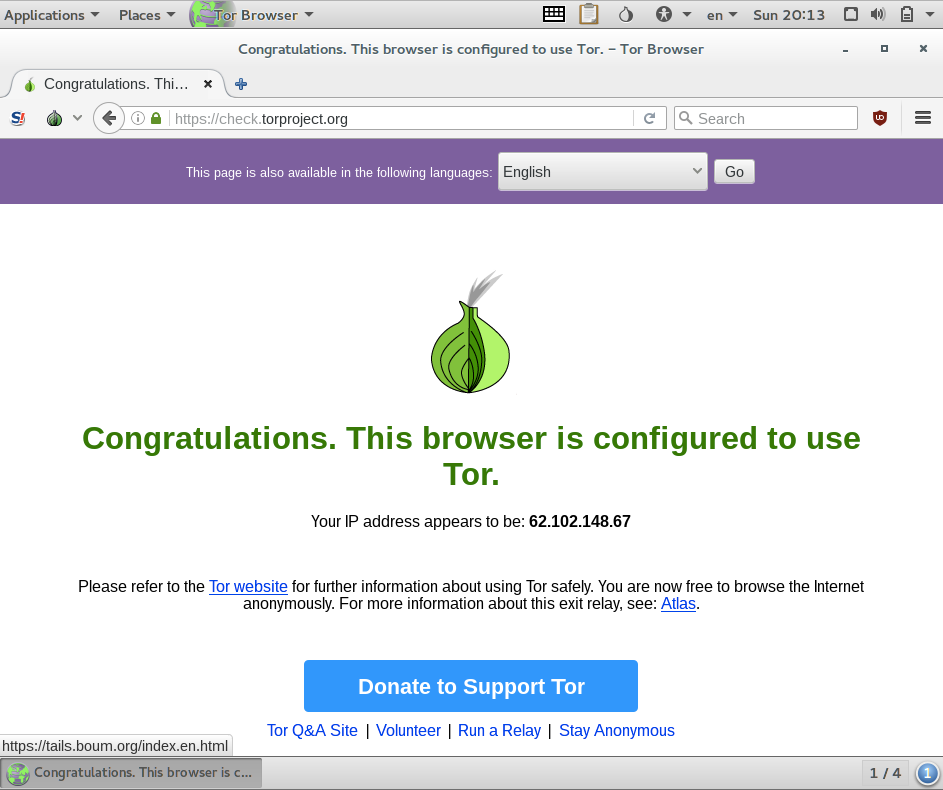

Minden hálózati kapcsolat a Tor-hálózaton keresztül kerül átirányításra, és az internetet közvetlenül elérni próbáló alkalmazások blokkolva vannak. A Tor alapértelmezés szerint be van állítva, de a Tails az I2P anonim hálózat használatára is beállítható.

A letöltési folyamat elindításához indítsa el itt: https://tails.boum.org/install/index.en.html. Az utasítások kissé bonyolultnak tűnnek; nem vagyok benne biztos, hogy miért van szükség több USB-stickre vagy mobiltelefonra az utasítások olvasásához. Egyszerűen letöltöttem a Tails ISO fájlt, és betöltöttem a VirtualBoxba, mint bármelyik másikat. Ha megfelelően akarja használni a Tails-t, akkor ezt az ISO-t valamilyen olyan adathordozóra kell égetnie, amelyről bootolni tud; általában egy CD/DVD vagy egy USB stick.

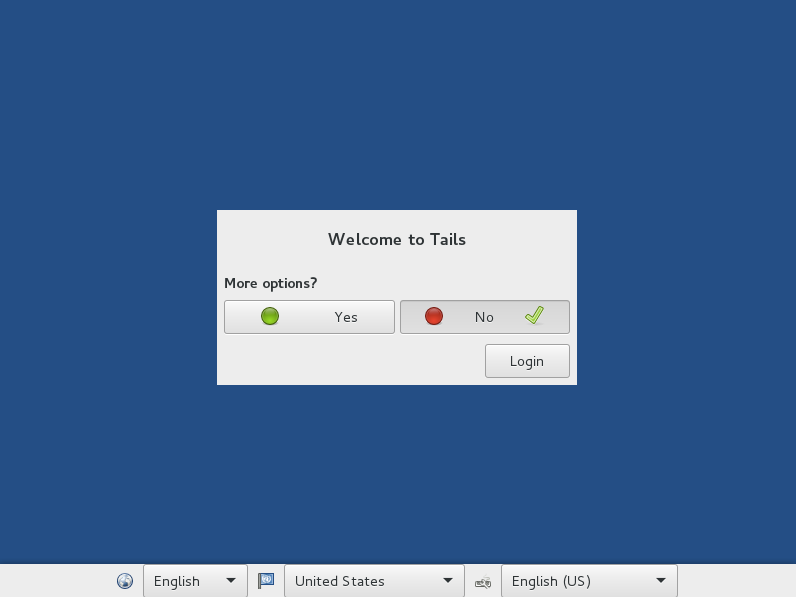

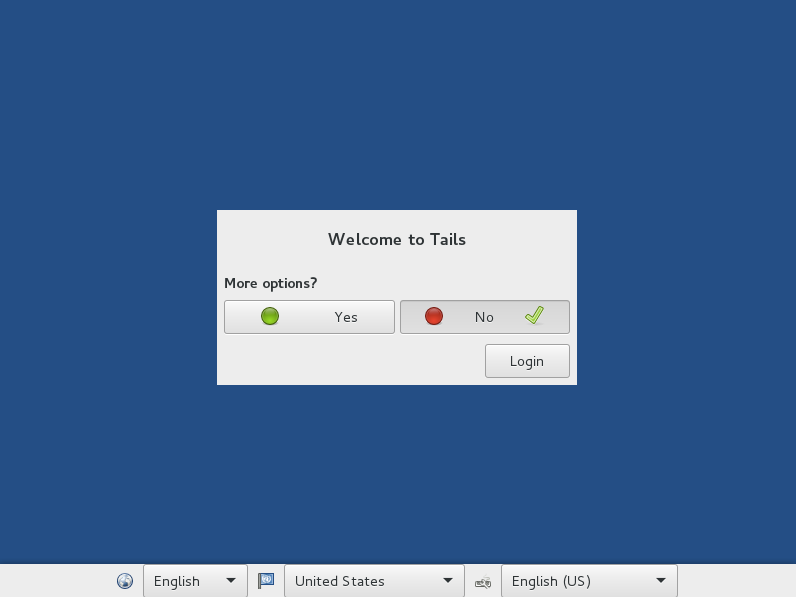

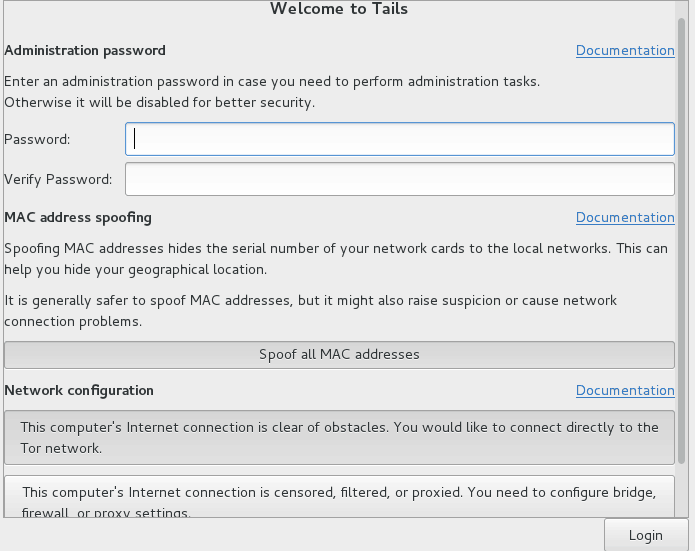

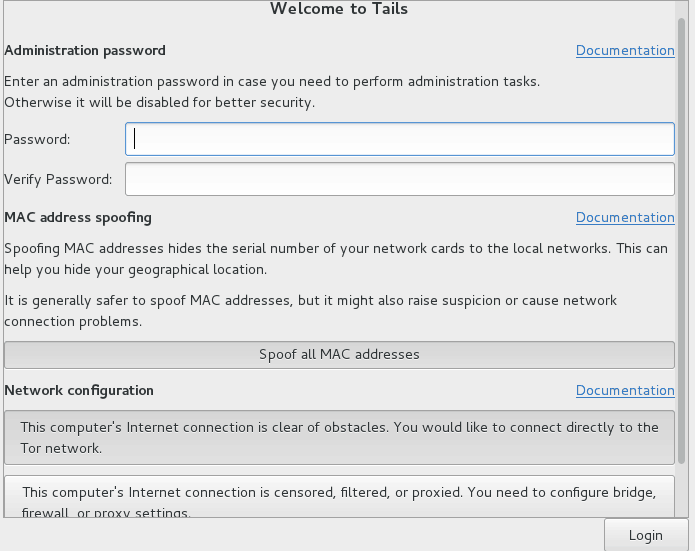

Az első bootoláskor megjelenik a Tails Greeter, ahol opcionálisan beállíthat néhány opciót, mielőtt az asztal betöltődik.

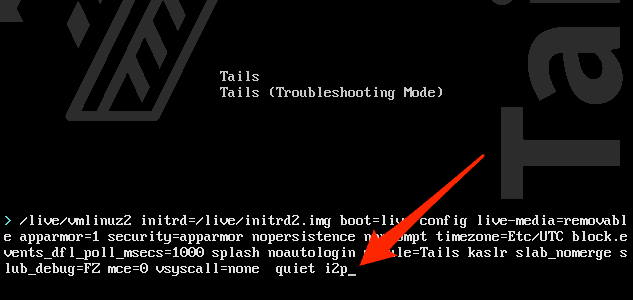

Ha a Tails-t Tor helyett I2P-vel szeretné használni, újra kell indítani. Amikor megjelenik a rendszerbetöltő menü, nyomja meg a Tab gombot az aktuális rendszerindítási lehetőségek megjelenítéséhez. Nyomja meg a szóköz billentyűt, majd adja hozzá a i2p-t a meglévő opciókhoz. A bootolás folytatásához nyomja meg az Enter billentyűt.

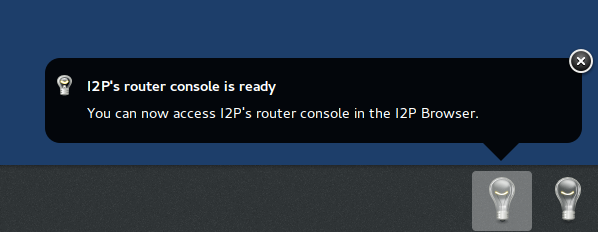

Az asztal alján található értesítési panel jelzi, hogy a Tor vagy az I2P van-e beállítva:

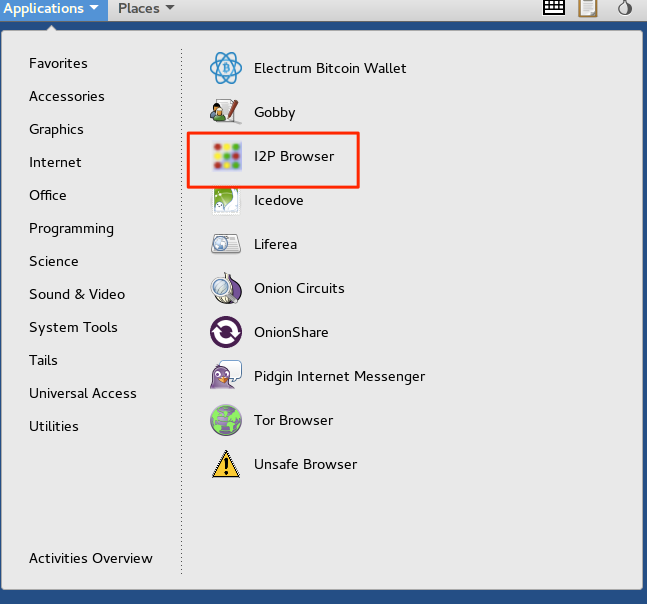

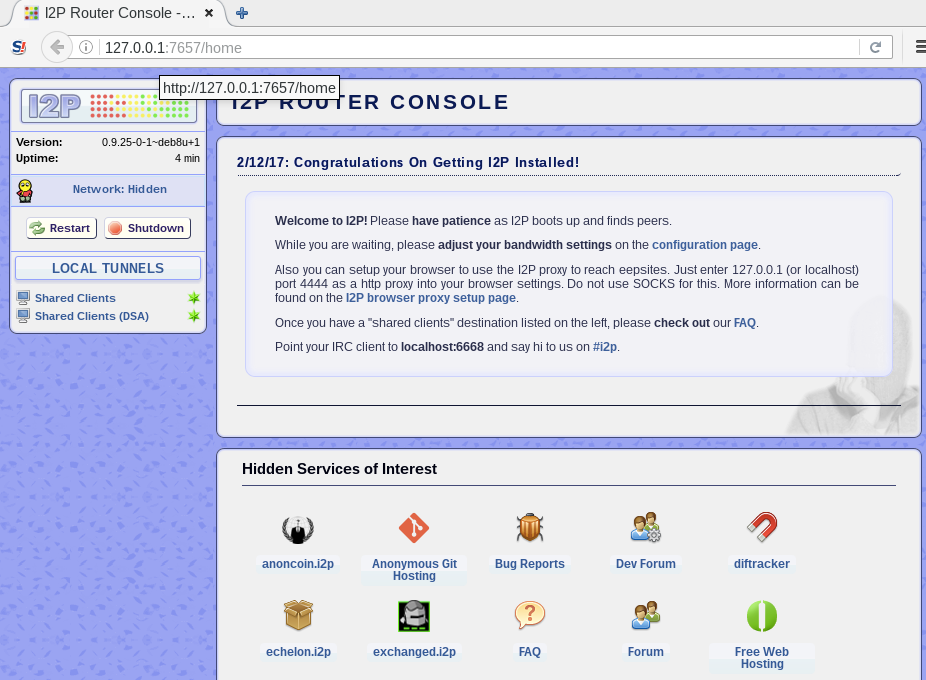

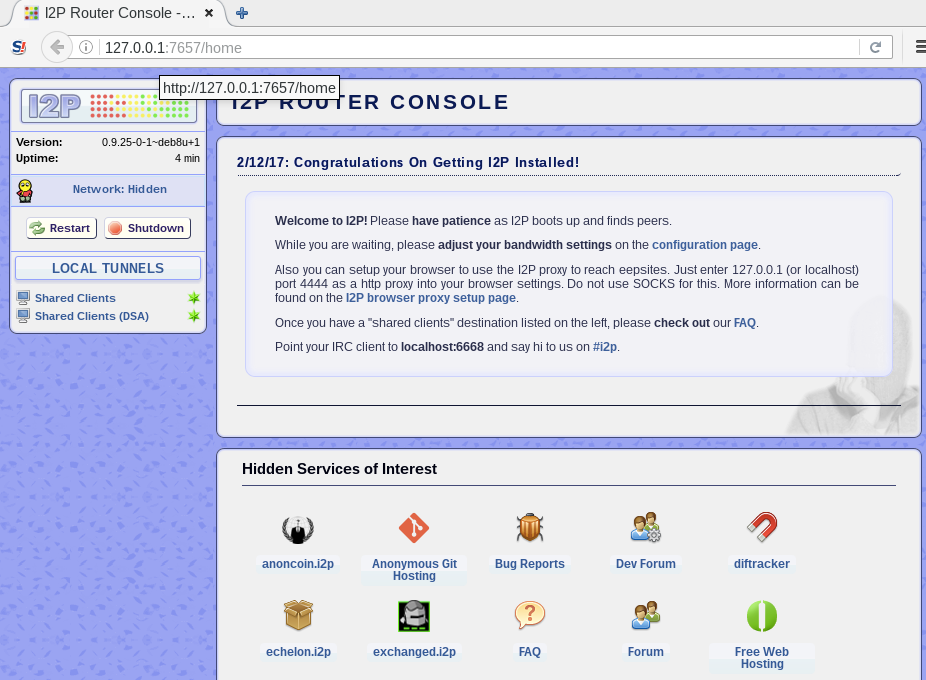

Az I2P böngésző elindításával az Alkalmazás -> Internet menüpont kiválasztásával megtekintheti az I2P kapcsolat állapotát.

Várjon, amíg betöltődik:

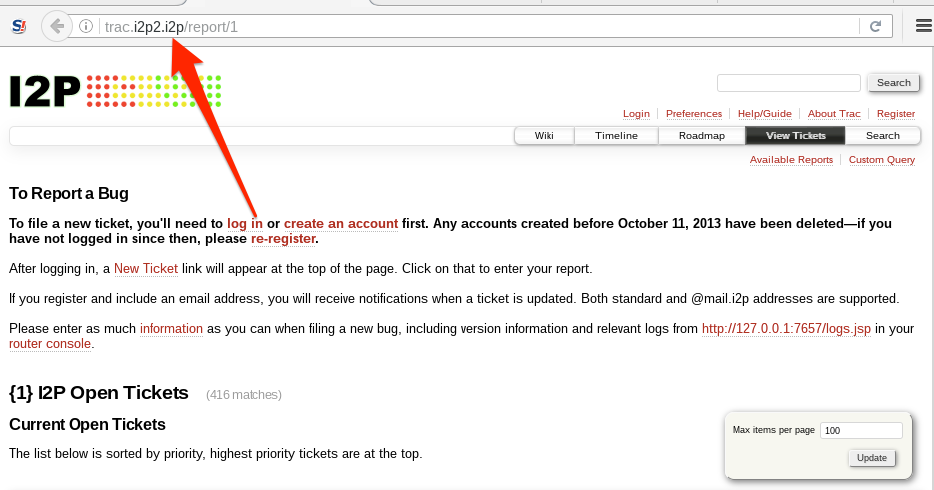

A Torhoz hasonlóan a belső oldalak is használják a .onion kiterjesztést használnak, az I2P-nek is vannak saját rejtett szolgáltatásai, amelyek az .i2p kiterjesztést használják.

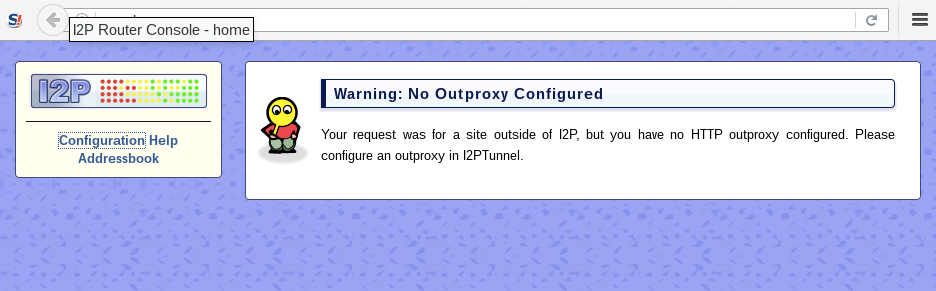

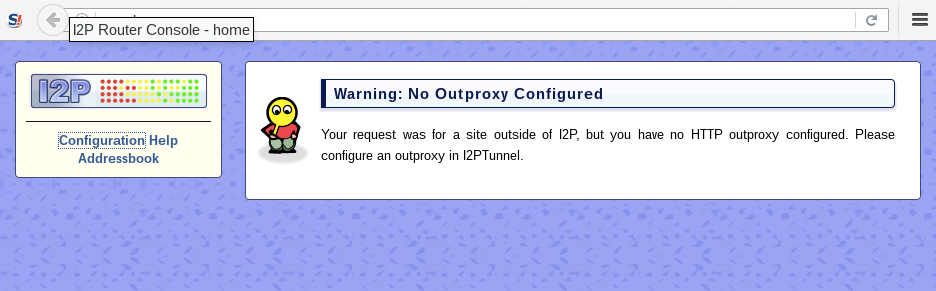

A Torral ellentétben az I2P router alapértelmezés szerint nem engedi a clear net oldalak elérését. Egy Outproxyt kell beállítania ahhoz, hogy az I2P használata közben normál internetes oldalakhoz férhessen hozzá.

Kizárólag HTTP, HTTPS és e-mail Outproxyk állnak rendelkezésre. Ha egy SOCKS outproxyra van szükséged, amivel többet tudsz csinálni, akkor maradj a Tor-nál.

Tails Pro

- Az élő CD-ket általában nagyon könnyű használni. Egyszer égetheted, bárhol használhatod, ami nagyon praktikus, ha több nem megbízható számítógépen dolgozol.

- A Tor használatának alapértelmezett konfigurációja out-of-the-box anonimitást biztosít, a Tor által biztosított mértékben.

Tails Hátrányok

- A Tails alapértelmezés szerint nem titkosítja a munkamenet során létrehozott dokumentumokat, de van egy titkosított állandó kötet funkció, amit használhatsz erre.

- A Live CD-k nem kezelik a monolit-problémát; az operációs rendszer nem rendelkezik elkülönítéssel, így az egyik alkalmazásban végzett kockázatos tevékenységek hatással lehetnek a többire is.

Más Live CD disztribúciók

A Live CD-t az egyik legegyszerűbb módszernek tartják a biztonság és az anonimitás biztosítására. Emiatt a Live CD-k széles választéka áll rendelkezésre. Néhány másik, ami e cikk írása közben megragadta a figyelmemet, az IprediaOS és a TENS.

IprediaOS

Az Ipredia OS az I2P anonimizáló hálózatot használja a többi disztró között elterjedt Tor hálózat helyett. Az I2P elérhető Windowsra, Linuxra, macOS-re és Androidra. Az IprediaOS telepíthető Live CD letöltésként érhető el a Gnome desktop vagy a Lightweight X11 Desktop (LXDE) használatával.

A névtelenséget az I2P hálózat használata, valamint az előre telepített alkalmazások biztosítják. A mellékelt alkalmazások támogatják az anonim BitTorrentet, az e-mailt, az IRC-t és a webböngészőt. Hasonlóan a Tor belső onion-oldalakhoz, az I2P belső I2P-oldalakkal rendelkezik, amelyek neve eepSites és .i2p kiterjesztésű.

Töltse le a telepíthető Live CD-t az Ipredia oldalról.

TENS – Trusted End Node Security

[Trusted End Node Security[(https://www.spi.dod.mil/lipose.htm). A TENS-t az amerikai védelmi minisztérium (DoD) hozta létre. Érdekes módon az amerikai védelmi minisztérium saját SSL-tanúsítványokat ír alá. Az Ön böngészőjében valószínűleg nem szerepel a DoD mint megbízható tanúsító hatóság, így valószínűleg SSL-hibákat fog látni, amikor megpróbálja meglátogatni az oldalt. Kutatásaim alapján biztonságosnak tűnik, de a paranoiája szintjének kell irányítania a cselekedeteit.

A TENS a RAM-ba bootol, nem ír semmit a lemezre, és ezért szinte bármilyen számítógépen létrehoz egy megbízható, ideiglenes végpontot. Vedd figyelembe, hogy a TENS célja egy megbízható végcsomópont létrehozása; azért hozták létre, hogy megvédje a számítógépet, amelyhez csatlakozol; nem arra tervezték, hogy önmagában téged védjen.

Van néhány különböző verzió, amelyek közül kettő elérhető a nyilvánosság számára. A Public Deluxe a Libre Office-t tartalmazza, míg a standard Public verzió nem. A Professional verzió csak az amerikai kormányzati személyzet számára érhető el. Az egyes részlegek kérhetnek egyedi készítményeket, és ez az egyetlen jóváhagyott módszer a DoD-rendszerekhez való csatlakozásra nem kormányzati eszközökön.

See also: