Qubes, Whonix oder Tails: Welche Linux-Distribution sollten Sie verwenden, um anonym zu bleiben?

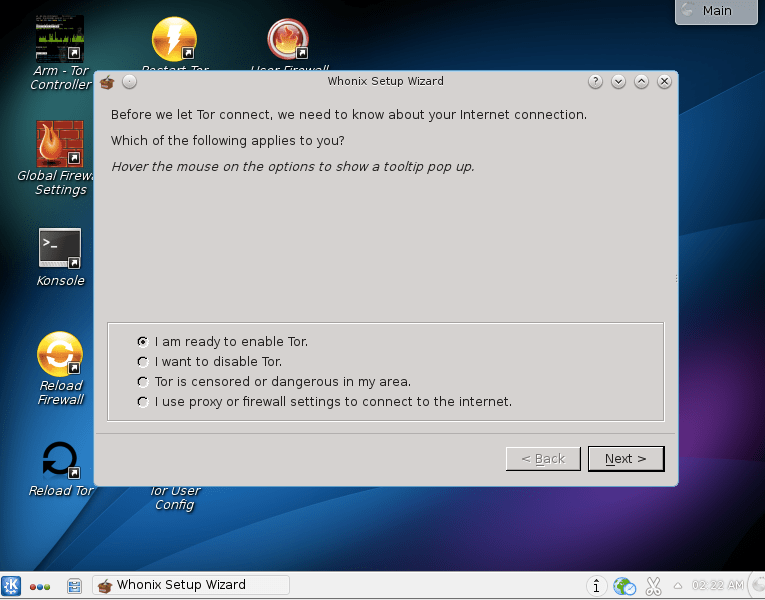

Es gibt eine Vielzahl von Betriebssystemen, die sich auf die Privatsphäre konzentrieren. Die meisten von ihnen basieren auf Linux, und ähnlich wie bei Linux selbst kann es schwierig sein, die Unterschiede zwischen einer so großen Vielfalt an Optionen herauszufinden. Im Allgemeinen gibt es zwei Haupttypen von Sicherheits-/Privatsphäre-Betriebssystemen: solche, die sich auf die Gewährleistung von Anonymität konzentrieren, und solche, die Penetrationswerkzeuge für die Computerforschung enthalten. Dieser Artikel konzentriert sich auf den Aspekt des Schutzes der Privatsphäre und befasst sich mit drei Hauptmethoden, um dies zu erreichen: zwei, die Virtualisierung verwenden, um Isolation zu schaffen, und die altbewährte Methode der Verwendung von Live-CDs.

Eine Live-CD ist eine bootfähige CD (oder ein USB-Laufwerk), die Sie vor dem Hochfahren in einen Computer stecken. Live-CDs installieren nichts auf dem Host-System und hinterlassen keine Dokumente oder andere Spuren, wenn sie heruntergefahren werden. Dadurch wird sichergestellt, dass keine Malware oder Tracking-Software mehrere Sitzungen überleben kann. Wir werden in diesem Artikel die TAILS Live CD verwenden.

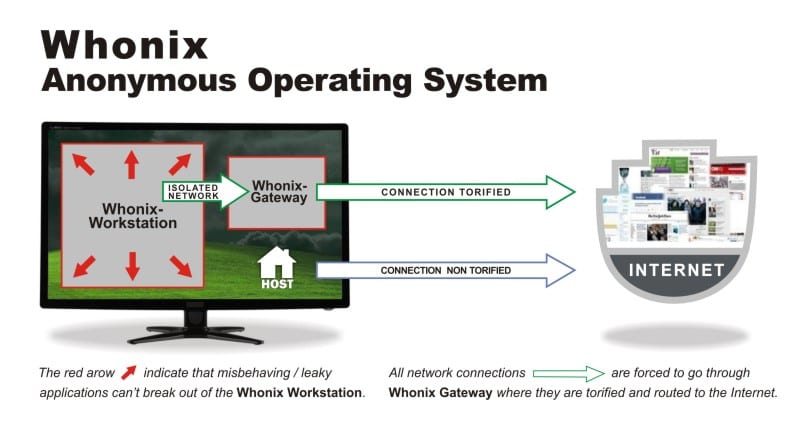

Für die Virtualisierung werden wir uns Qubes OS und Whonix ansehen. Qubes OS erstellt eine Reihe zunehmend vertrauenswürdiger virtueller Maschinen, so dass Aktivitäten, die in einer nicht vertrauenswürdigen virtuellen Maschine stattfinden, die Anwendungen in anderen nicht beeinflussen können. Whonix verfügt über ein zweiteiliges System, bei dem Sie Ihre gesamte Arbeit in einer Workstation mit virtueller Maschine durchführen. Es leitet Ihren gesamten Netzwerkverkehr durch das Gateway der anderen virtuellen Maschine, die mit dem Tor-Netzwerk verbunden ist.

Alle drei Methoden haben ihre Vor- und Nachteile.

Qubes OS – Ein einigermaßen sicheres Betriebssystem

Qubes OS lässt sich am besten als eine Xen-Distribution beschreiben, auf der virtuelle Linux-Domänen laufen. Xen ist ein sehr stabiler und ausgereifter Bare-Metal-Typ-1-Hypervisor. Diese Art der Virtualisierung entspricht dem, was Sie sich vielleicht vorstellen, wenn Sie ein Produkt wie VirtualBox verwenden, mit einem wichtigen Unterschied. Ein Hypervisor des Typs 1 verfügt über kein Betriebssystem, das darunter läuft und gefährdet werden kann. Xen wird auf dem nackten Metall installiert und kann dann virtuelle Maschinen erstellen und verwalten.

Diese Architektur ermöglicht es Qubes, separate virtuelle Maschinen (Domänen, in der Xen-Sprache) zu erstellen, in denen Anwendungen ausgeführt werden. Dadurch wird sichergestellt, dass risikoreiche Anwendungen keine Auswirkungen auf vertrauenswürdige Anwendungen haben oder sogar auf das zugrunde liegende Dateisystem schreiben können. Dieser Grad der Trennung bietet an sich keine große Anonymität, aber er bietet einen erheblichen Schutz vor der Verbreitung von Malware. Wenn Sie von einer schlechten Website mit Malware infiziert werden oder einem E-Mail-Phishing-Betrug zum Opfer fallen, ist es für die Malware schwierig, sich außerhalb der Domäne zu verbreiten, in der sie sich befindet.

Qubes nennt diese Xen-Domänen qubes. Es erstellt eine Reihe von qubes, in denen Anwendungsinstanzen zugewiesen werden können. Das Surfen auf verschiedenen Websites, denen man nicht trauen kann, ist zum Beispiel in der nicht vertrauenswürdigen qube am besten aufgehoben. Arbeitsbezogene Aktivitäten auf vertrauenswürdigen Websites und Anwendungen können in der vertrauenswürdigen Zone durchgeführt werden. Der Punkt ist, dass jede qube nur das Potential hat, Anwendungen in der gleichen qube zu beeinflussen.

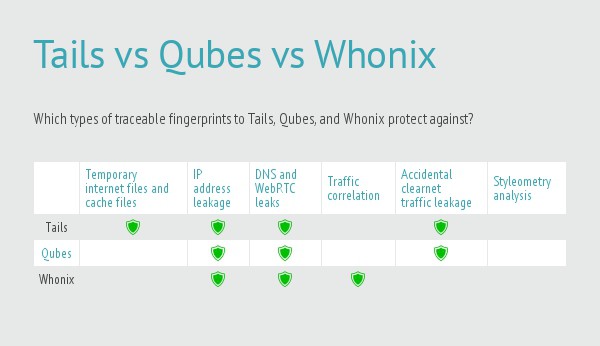

Um es einfach zu machen, die qubes bei der Benutzung auseinander zu halten, hat jedes Fenster einen „unauslöschlichen“ farbigen Fensterrand, der die Sicherheitsstufe jeder qube anzeigt. Das Qubes-Team weist darauf hin, dass die Fensterränder nicht fälschbar sind, weil sie auf der Ebene der Xen-Domäne Null (dom0) konstruiert werden, die die privilegierte Domäne ist, die Xen beim Booten startet, und die alle anderen Domänen, oder in diesem Fall qubes, verwaltet. Die qubes sind nicht in der Lage, mit dom0 zu interagieren, und qubes sind unprivilegiert, was bedeutet, dass sie selbst nicht auf Low-Level-Systemfunktionen zugreifen können.

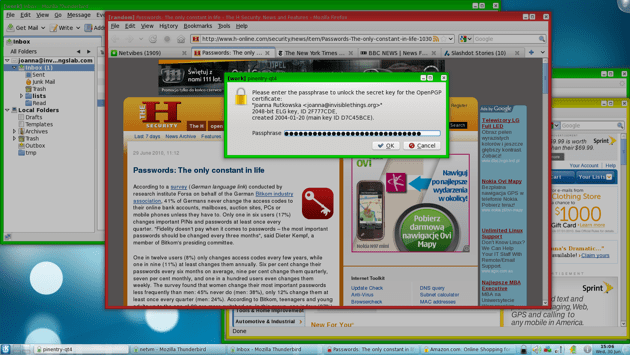

Die Einfärbung der Fensterränder bietet eine ziemlich schnelle Möglichkeit, den Vertrauensgrad jedes Fensters zu erkennen. In diesem Bildschirmfoto sehen wir rote (nicht vertrauenswürdige), grüne (vertrauenswürdige) und gelbe (irgendwo in der Mitte) Fensterränder. Es ist auch leicht zu erkennen, dass die Kennwortaufforderung von einer Anwendung in der vertrauenswürdigen (grünen) Domäne stammt, obwohl sie von einer nicht vertrauenswürdigen (roten) Anwendung überlagert wird. Eine sehr verbreitete Phishing-Technik besteht darin, eine Website zu verwenden, um ein sehr realistisches Anmeldefeld für einen Dienst zu erstellen und zu versuchen, die Benutzer zur Eingabe ihrer Anmeldedaten zu bewegen. In diesem Fall wäre das Passwortfeld rot umrandet, was Ihnen signalisieren würde, dass hier etwas Riskantes passiert.

Eine ausgezeichnete Möglichkeit, eine gute Anonymitätsschicht auf das bereits robuste Sicherheitsmodell aufzusetzen, ist die Verwendung von Whonix, das später besprochen wird, mit Qubes. Da Qubes OS jede Anwendung in einer separaten qube ausführt, laufen das Whonix-Gateway und die Workstation in separaten qubes. Dadurch werden sie weiter voneinander abstrahiert. Wenn der Whonix-Gateway oder die Workstation in ihrer eigenen qube laufen und irgendwie kompromittiert werden, können sie auf keine andere Anwendung auf dem Computer zugreifen. Hier finden Sie eine Anleitung, wie Sie die notwendigen Qubes OS-Vorlagen für Whonix erstellen können.

QubesOS-Vorteile

- Die Trennung der Anwendungen durch die Verwendung von virtuellen Maschinen mit Sandkästen stellt sicher, dass eine ausgenutzte Anwendung oder bösartiges Javascript nicht an andere Anwendungen oder an das Host-Betriebssystem weitergegeben werden kann.

- Die Verwendung von Whonix innerhalb von QubesOS bietet eine weitere Ebene der Trennung vom Internet, indem der gesamte Internetverkehr durch das Tor-Gateway von Whonix geleitet wird

QubesOS Nachteile

- Qubes OS ist schwer zu testen, da es in einer virtuellen Maschine nicht gut oder gar nicht funktioniert.

- Es gibt eine nicht unterstützte Live-CD auf der Download-Seite. Sie kann für Ihr System funktionieren oder auch nicht. Und da sie nicht unterstützt wird, erfüllt sie nicht wirklich die Aufgabe einer Live-CD, die es Ihnen ermöglicht, Vertrauen in die Funktionsweise einer vollständigen Installation zu gewinnen. Daher müssen Sie sich mit einer Alles-oder-Nichts-Installation von Qubes begnügen, um zu sehen, wie es funktioniert.

Whonix – Anonymität in zwei Teilen

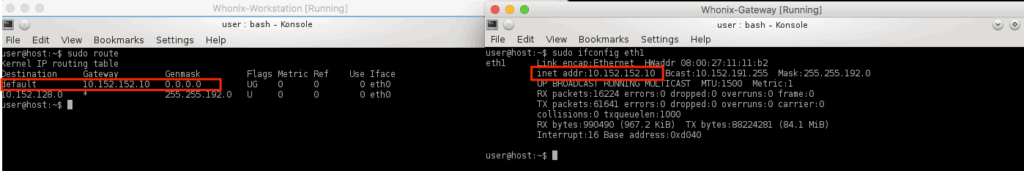

Whonix wurde speziell entwickelt, um Anonymität bei der Nutzung des Internets zu gewährleisten. Es besteht aus zwei virtuellen Maschinen, dem Gateway und der Workstation. Die Workstation kann nur mit dem Gateway kommunizieren und das Gateway verbindet sich über Tor mit dem Internet. Beide sind virtuelle Maschinen in VirtualBox, so dass du sie auf jedem Betriebssystem ausführen kannst, auf dem VirtualBox läuft.

Die Whonix Workstation und das Gateway sind so konfiguriert, dass sie ein privates Netzwerk auf deinem Host-Computer verwenden. Die Workstation leitet ihren gesamten Datenverkehr an das Gateway weiter, das das Tor-Netzwerk für den Zugriff auf das Internet nutzt. Alle Netzwerkaktivitäten, die auf der Workstation durchgeführt werden, laufen über Tor.

Der Host-Rechner nimmt nicht am privaten Netzwerk von Whonix teil und nutzt daher weiterhin seine normale Internetverbindung.

Das Whonix-Gateway leitet nicht nur alle Anfragen des Arbeitsplatzes durch Tor, sondern schützt auch davor, identifiziert zu werden, indem es Tor-Schaltungen für verschiedene Anwendungen verwendet. Der Gateway implementiert Stream Isolation, um sicherzustellen, dass verschiedene Anwendungen auf der Arbeitsstation verschiedene Wege durch Tor nehmen. Während dies standardmäßig konfiguriert ist, kannst du mehr über die Tor-Isolation im Whonix-Wiki erfahren.

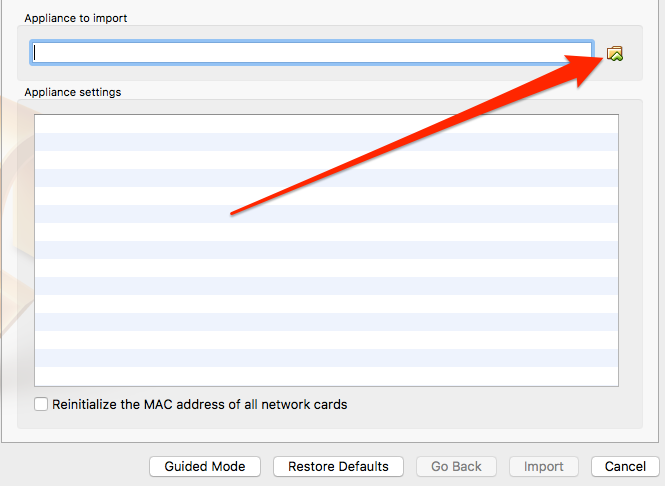

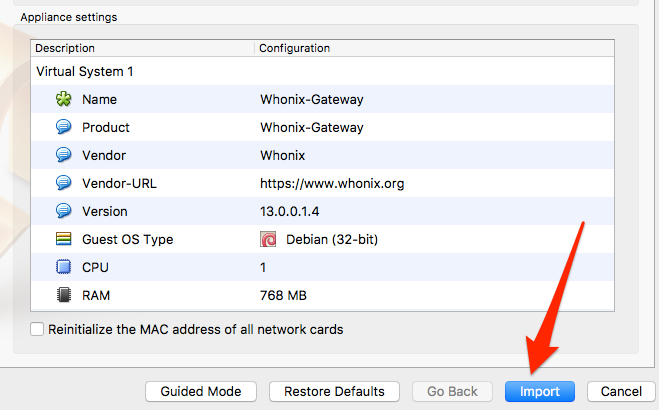

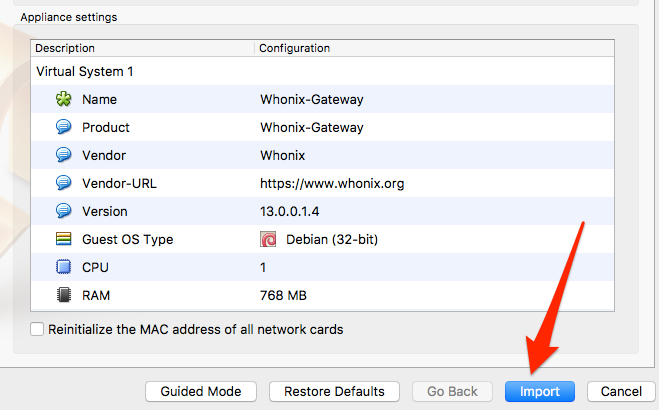

Lade die beiden Appliances von der Whonix-Website herunter und importiere sie dann einzeln in VirtualBox.

Wähle Datei -> Appliance importieren:

VirtualBox wird ein paar Minuten brauchen, um die Appliance zu lesen und dann ihre Einstellungen anzuzeigen. Klicken Sie auf die Schaltfläche Importieren, um den Vorgang abzuschließen, und klicken Sie dann auf die Schaltfläche Starten, um die virtuelle Maschine des Gateways zu starten.

Whonix Gateway

Das Gateway kann über die Befehlszeile ausgeführt werden. Wenn Ihr System weniger als 2 GB RAM hat, kann es mühsam sein, zwei vollwertige Desktops auszuführen, so dass Sie sich dafür entscheiden können, das Gateway headless auszuführen. Ich werde in diesem Artikel den Desktop sowohl für die Workstation als auch für das Gateway verwenden, da es einfacher ist, die Konzepte zu demonstrieren.

Der erste Startassistent zeigt zwei Bildschirme voller Warnungen darüber an, dass man sich nicht darauf verlassen sollte, dass Whonix Anonymität bietet:

Whonix is experimental software. Do not rely on it for strong anonymity.Das ist ein wenig beunruhigend, da auf der Hauptseite der Whonix-Website ausdrücklich darauf hingewiesen wird, dass es ausfallsichere Anonymität bietet:

It makes online anonymity possible via fail-safe, automatic, and desktop-wide use of the Tor network.Ich denke, die zugrundeliegende Botschaft hier ist, dass es viele Möglichkeiten gibt, wie man seine Identität verraten kann, die nichts mit technischen Sicherheitsvorkehrungen zu tun haben.

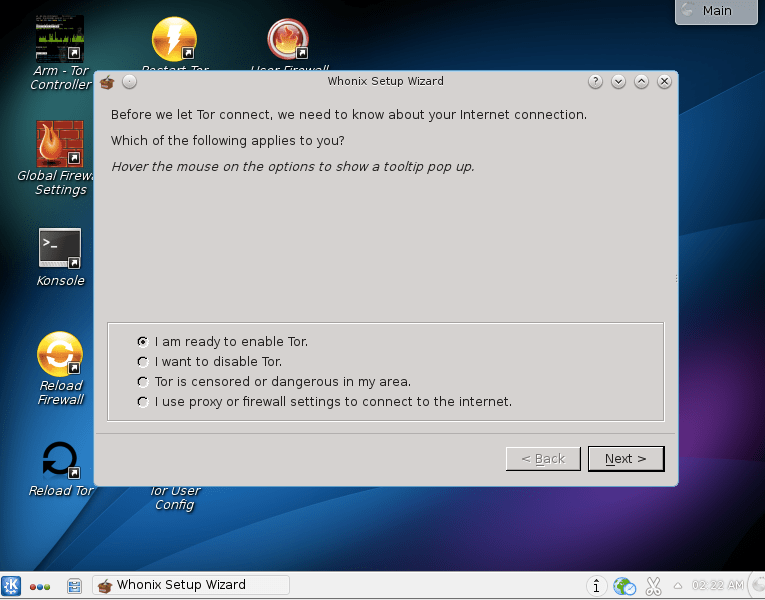

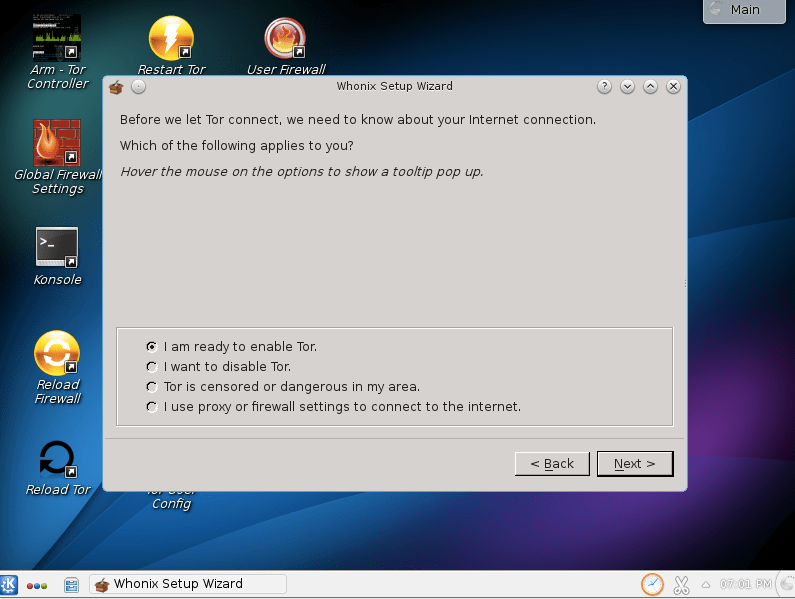

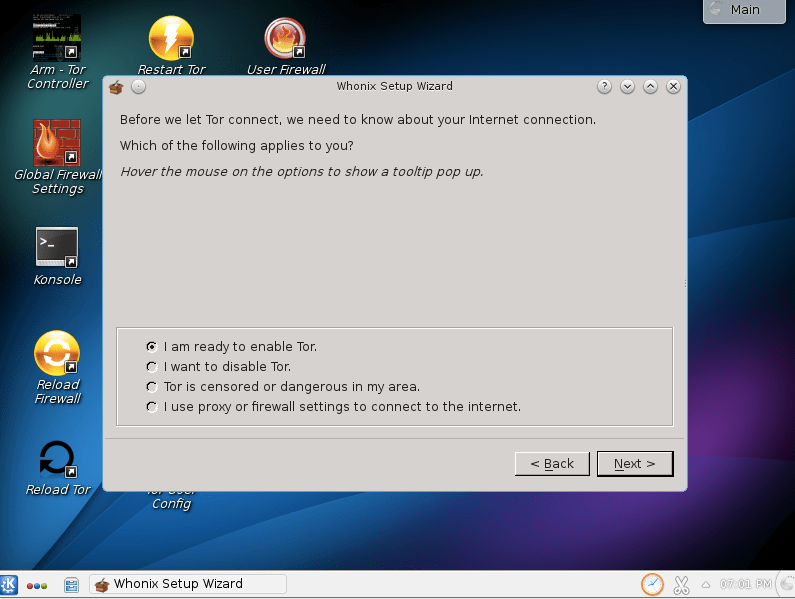

Der nächste Schritt ist die Konfiguration, wie sich das Gateway mit dem Tor-Netzwerk verbinden soll. Die Optionen hier ähneln den normalen Tor-Einstellungen für Brücken und Proxys. Wenn du mit dem Mauszeiger über eine dieser Optionen fährst, zeigt dir Whonix die Änderungen an, die in deiner torrc-Datei notwendig sind, um diese Änderung zu erreichen. Es wird keine Änderungen automatisch für dich vornehmen.

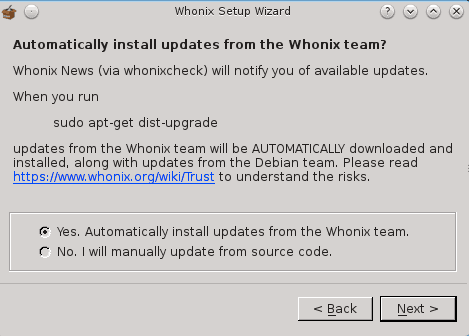

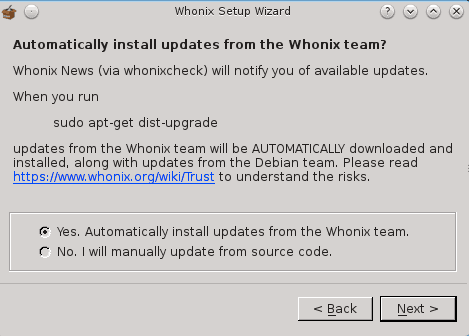

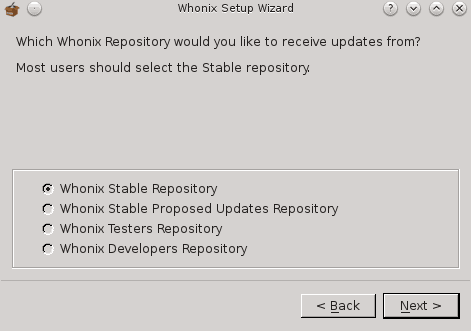

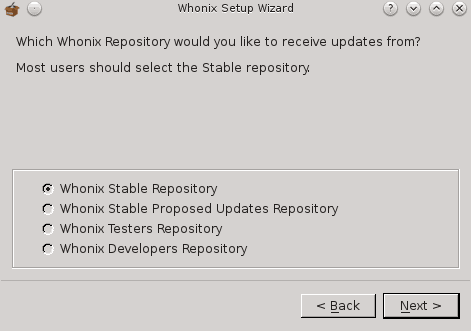

Der nächste Schritt besteht darin, zu konfigurieren, wie Updates durchgeführt werden sollen.

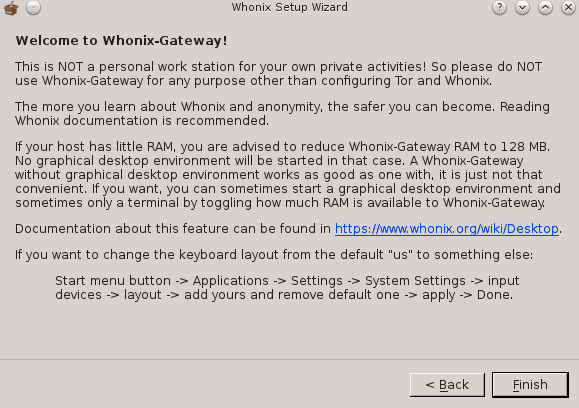

Und zum Schluss noch eine Ermahnung, dass dies der Whonix-Gateway ist und nicht als Arbeitsstation verwendet werden sollte.

Whonix Workstation

Nun, da dein Whonix-Gateway installiert und mit Tor verbunden ist, ist es Zeit, die Workstation zu starten. Importiere die virtuelle Maschine der Workstation wie das Gateway und starte sie. Die gleichen Allgemeinen Geschäftsbedingungen werden angezeigt. Du kannst dann deine Update-Einstellungen konfigurieren.

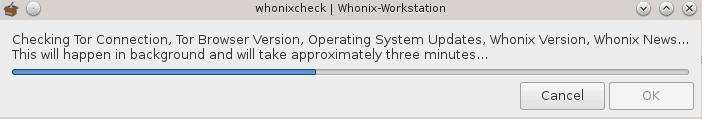

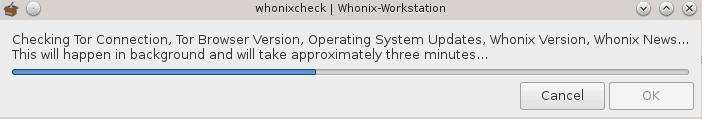

Lassen Sie das erste Update abschließen und die Workstation ist einsatzbereit:

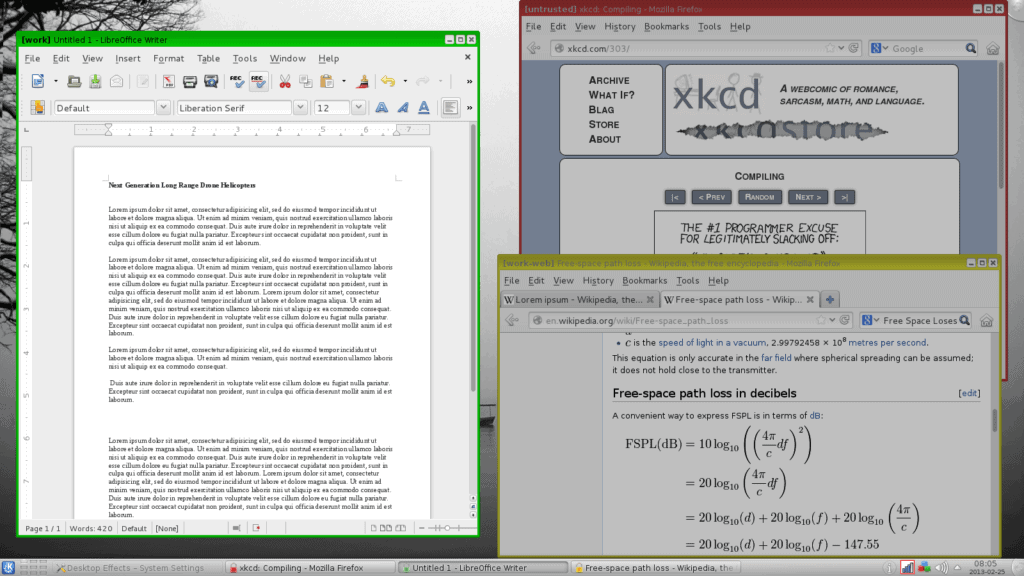

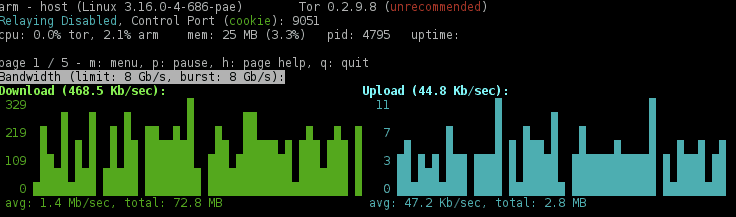

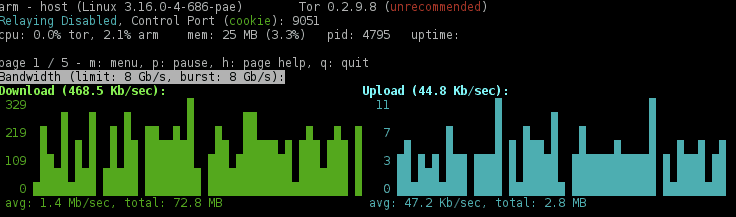

Wenn du dein Gateway in Aktion sehen willst, starte den Tor-Browser auf der Workstation und dann den Tor Anonymizing Relay Monitor (ARM). Du wirst sehen, wie der Verkehr von der Workstation durch deinen Gateway läuft.

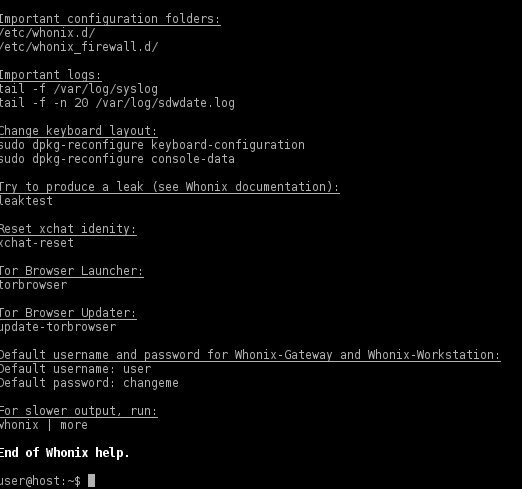

Für eine einfache Hilfe, öffne ein Terminalfenster und gib einfach whonix ein. Es erscheint ein Hilfebildschirm, der die Standard-Benutzeranmeldeinformationen enthält. Sie können diese verwenden, um sudo zu root zu machen, um Ihre Netzwerkschnittstellen zu sehen.

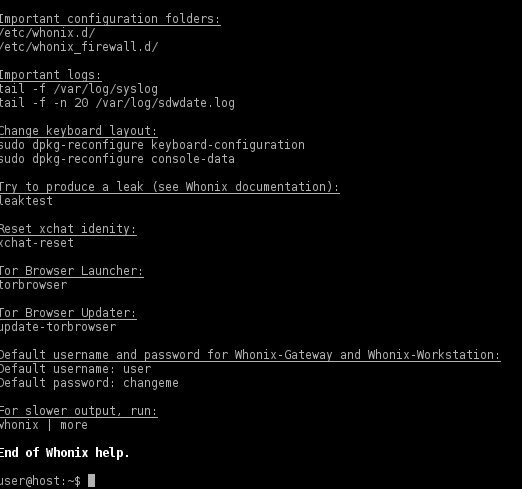

Eine schnelle Überprüfung der Netzwerkschnittstellen zeigt, dass die Workstation wie erwartet eine private IP-Adresse verwendet und ihren gesamten Datenverkehr über das Gateway leitet.

Das Abschalten des Gateways verhindert, dass die Workstation überhaupt eine Verbindung zum Internet herstellen kann.

Whonix-Profis

- Die Verwendung der VirtualBox-Technologie stellt sicher, dass ein möglichst breites Spektrum von Personen Whonix nutzen kann. VirtualBox ist für alle wichtigen Betriebssysteme verfügbar und kostenlos.

- Die Standardinstallation und -nutzung ist extrem einfach. Es sind keine besonderen Kenntnisse oder Konfigurationen erforderlich, um mit der Arbeit zu beginnen.

Whonix Nachteile

- Während die Whonix-Workstation vom Host-Computer getrennt ist, gibt es keine weitere Trennung. Riskantes und nicht riskantes Verhalten auf der Workstation ist genauso gefährlich wie auf dem Host-Computer.

- Da die Anonymität nur in der virtuellen Maschine der Workstation gegeben ist, kann es leicht passieren, dass man vergisst, sie zu benutzen und versehentlich auf dem Host-Computer landet.

Tails – The Amnesic Incognito Live System

Tails ist ein Live-Betriebssystem, das auf Debian GNU/Linux basiert. Es gibt keinen Installationsprozess. Sie booten Ihren Computer damit, und es läuft von dem temporären Medium, von dem Sie gebootet haben. Wenn du es herunterfährst, vergisst es dich (amnesisch) und hilft dir, anonym zu bleiben, während du es benutzt (inkognito).

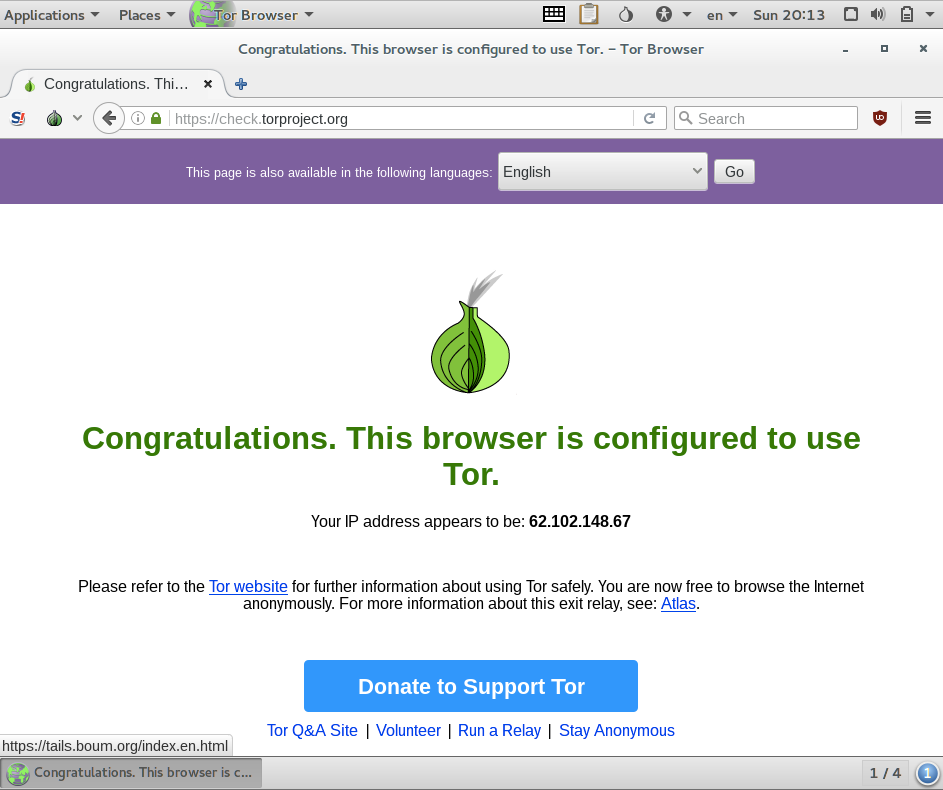

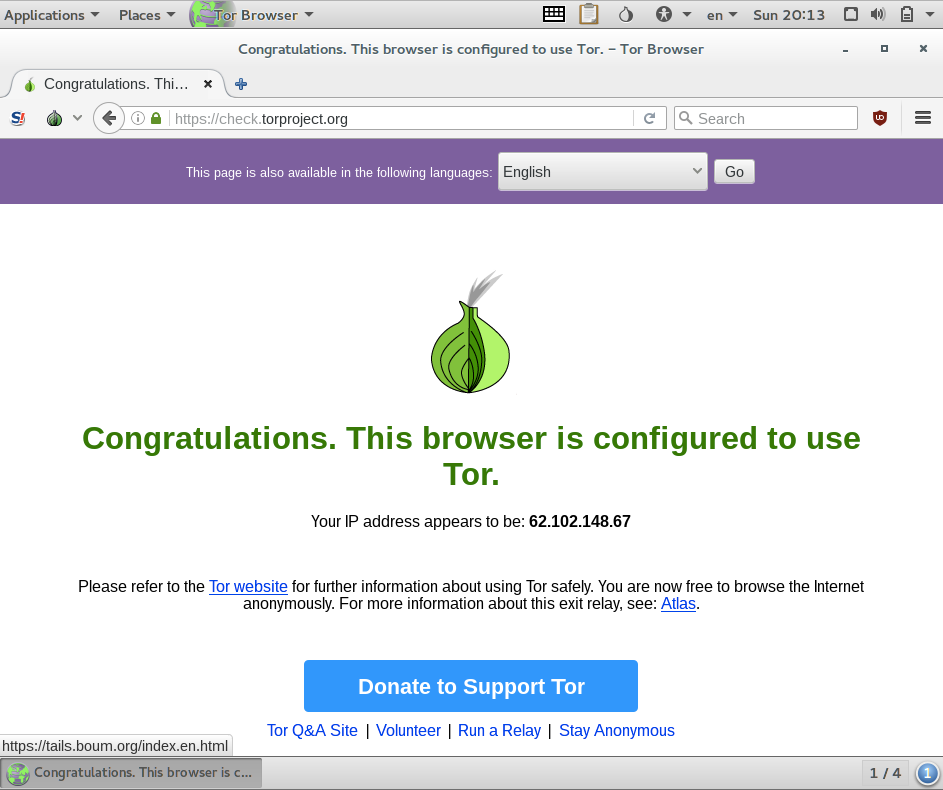

Alle Netzwerkverbindungen werden durch das Tor-Netzwerk geleitet und Anwendungen, die versuchen, direkt auf das Internet zuzugreifen, werden blockiert. Tor ist standardmäßig eingerichtet, aber Tails kann auch so konfiguriert werden, dass es das anonyme I2P-Netzwerk verwendet.

Starten Sie hier, um den Download-Prozess zu starten: https://tails.boum.org/install/index.en.html. Die Anweisungen scheinen etwas kompliziert zu sein; ich bin mir nicht sicher, warum sie die Notwendigkeit mehrerer USB-Sticks oder eines Mobiltelefons zum Lesen der Anweisungen beinhalten. Ich habe die Tails-ISO-Datei einfach heruntergeladen und in VirtualBox geladen, so wie ich es mit jeder anderen Datei tun würde. Wenn Sie Tails richtig nutzen wollen, müssen Sie diese ISO-Datei auf ein Medium brennen, von dem Sie booten können; normalerweise eine CD/DVD oder ein USB-Stick.

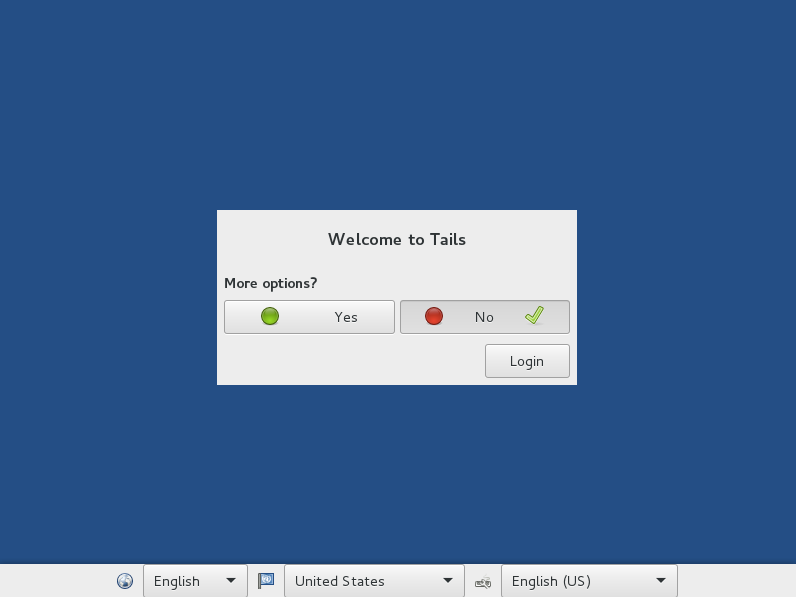

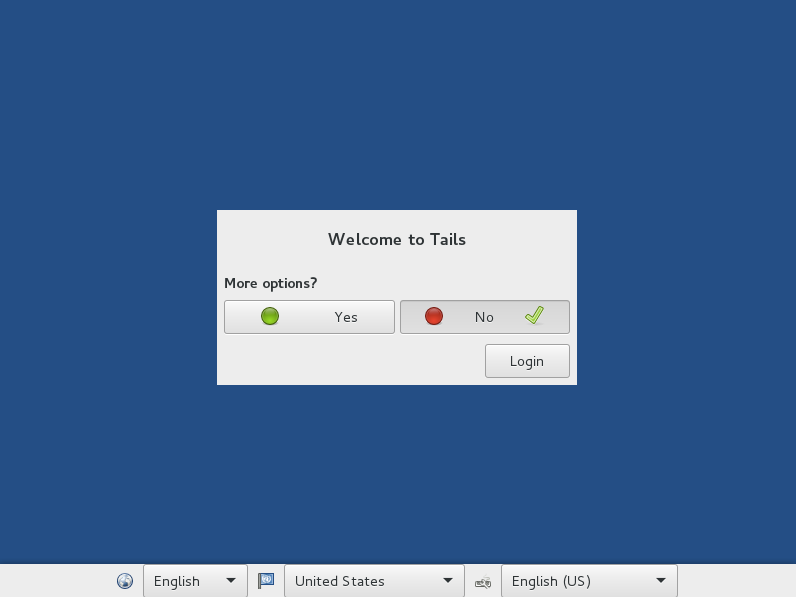

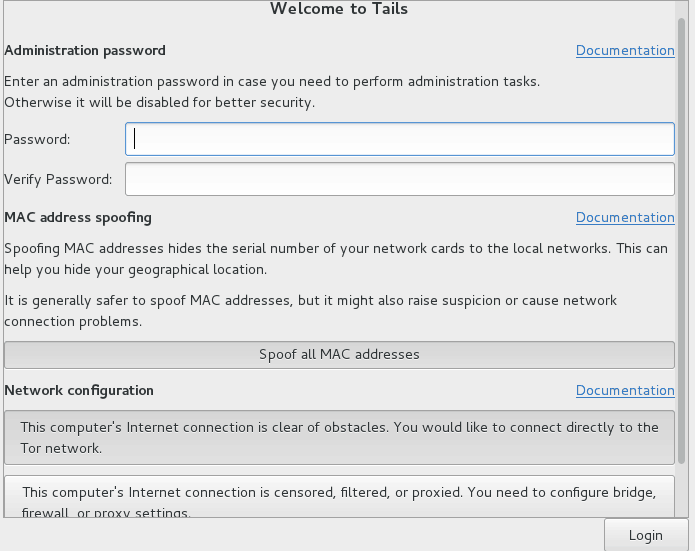

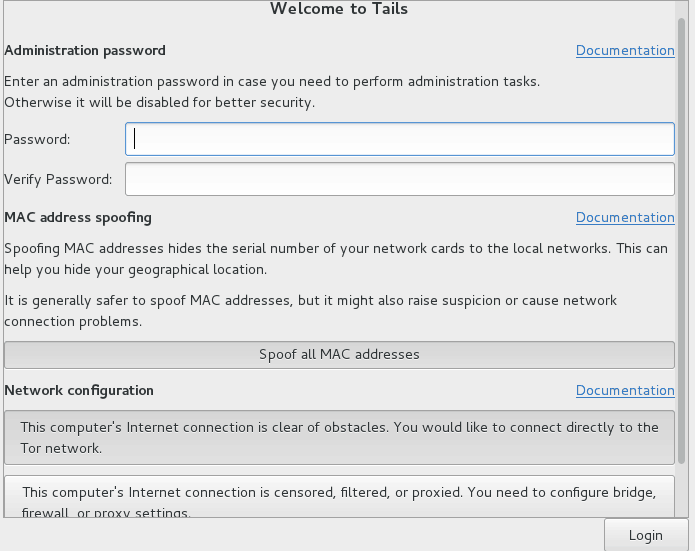

Beim ersten Start wird der Tails Greeter angezeigt, in dem Sie optional einige Optionen konfigurieren können, bevor der Desktop geladen wird.

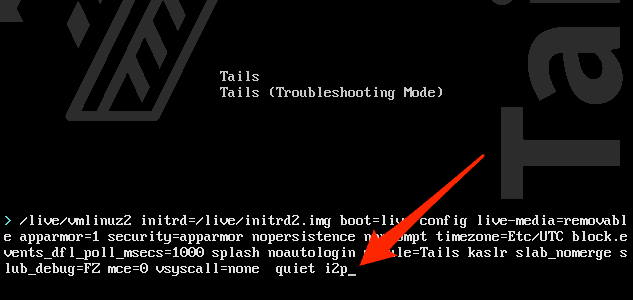

Um Tails mit I2P anstelle von Tor zu benutzen, musst du neu starten. Wenn das Bootloader-Menü erscheint, drücke die Tab-Taste, um die aktuellen Boot-Optionen anzuzeigen. Drücken Sie die Leertaste und fügen Sie i2p zu den vorhandenen Optionen hinzu. Drücke die Eingabetaste, um mit dem Booten fortzufahren.

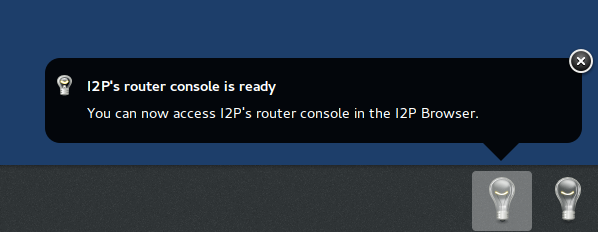

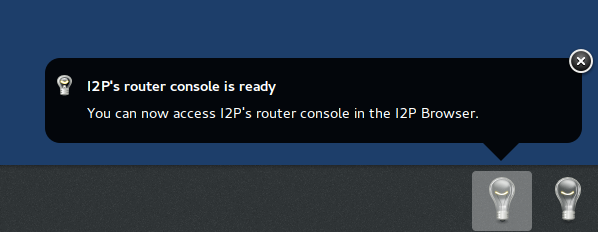

Das Benachrichtigungsfeld am unteren Rand des Desktops zeigt dir an, ob Tor oder I2P konfiguriert ist:

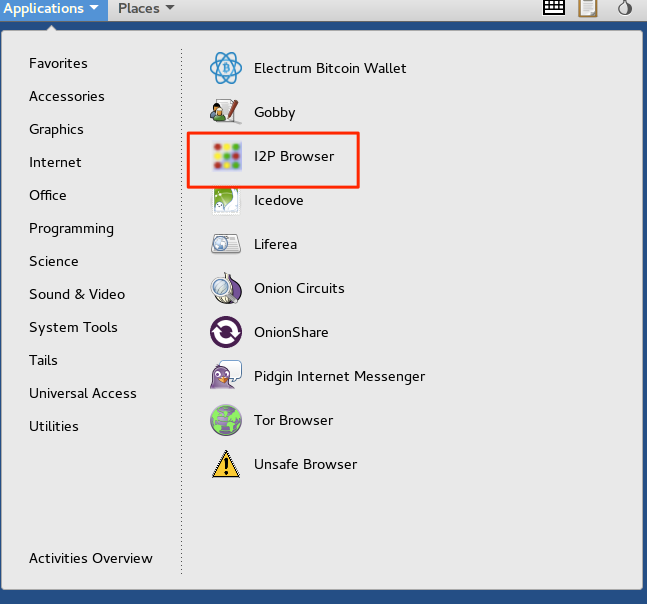

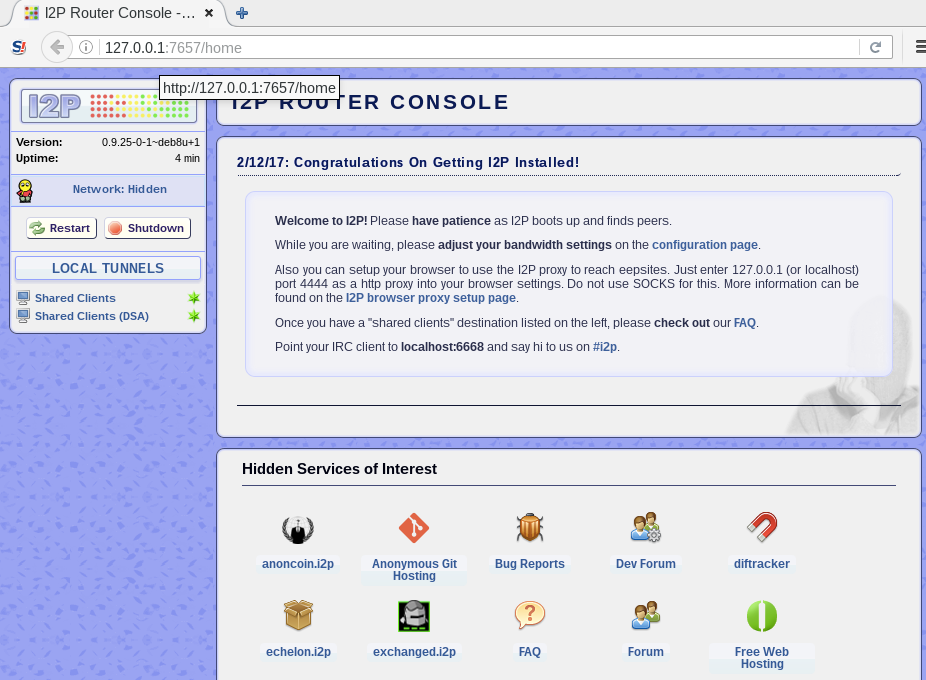

Starte den I2P-Browser, um den Status deiner I2P-Verbindung zu sehen, indem du die Menüoption Anwendung -> Internet auswählst.

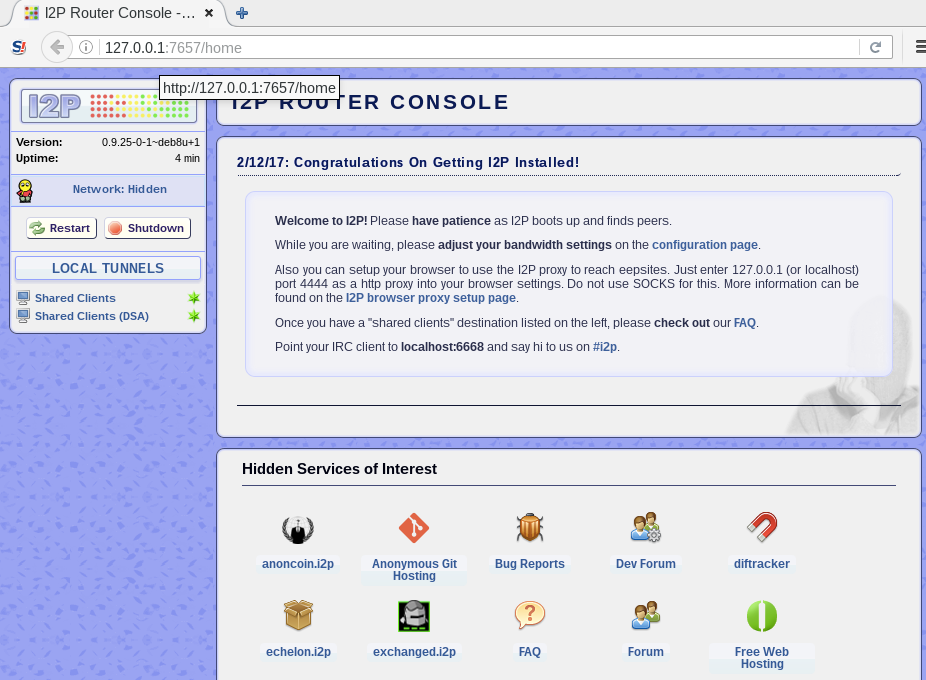

Warte, während er lädt:

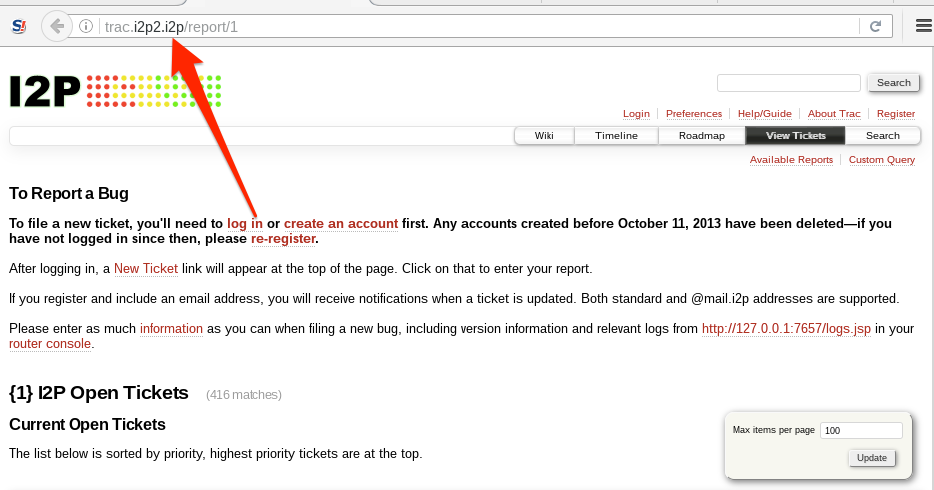

Gleich wie Tor interne Seiten hat, die die .onion-Erweiterung verwenden, hat I2P seine eigenen versteckten Dienste, die die .i2p-Erweiterung verwenden.

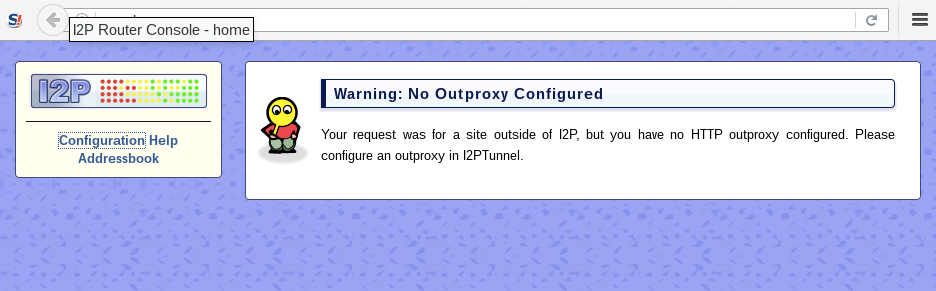

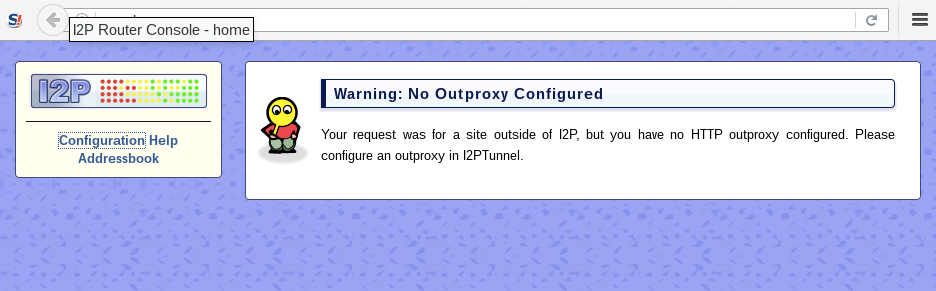

Im Gegensatz zu Tor, erlaubt dir der I2P-Router standardmäßig keinen Zugriff auf Clear-Net-Seiten. Du musst einen Outproxy konfigurieren, um auf reguläre Internetseiten zuzugreifen, während du I2P benutzt.

Es sind nur HTTP, HTTPS und E-Mail Outproxies verfügbar. Wenn du einen SOCKS-Outproxy brauchst, um mehr damit zu machen, dann solltest du bei Tor bleiben.

Tails Pros

- Live-CDs sind im Allgemeinen sehr einfach zu benutzen. Du kannst sie einmal brennen und überall benutzen, was sehr praktisch ist, wenn du auf mehreren nicht vertrauenswürdigen Computern arbeitest.

- Die Standardkonfiguration für Tor bietet Anonymität, soweit Tor sie bietet.

Tails Nachteile

- Tails verschlüsselt Dokumente, die während der Sitzung erstellt werden, nicht, hat aber ein verschlüsseltes persistentes Volumen, das du dafür benutzen kannst.

- Alle Live-CDs lösen das Monolith-Problem nicht; das Betriebssystem hat keine Trennung, so dass riskante Aktivitäten in einer Anwendung sich auf andere auswirken können.

Andere Live-CD-Distributionen

Die Live-CD wird als einer der einfachsten Wege angesehen, um etwas Sicherheit und Anonymität zu bieten. Aus diesem Grund gibt es eine große Auswahl an Live-CDs. Ein paar andere, die mir beim Schreiben dieses Artikels aufgefallen sind, sind IprediaOS und TENS.

IprediaOS

Ipredia OS nutzt das Anonymisierungsnetzwerk I2P anstelle des Tor-Netzwerks, das bei anderen Distributionen weit verbreitet ist. I2P ist für Windows, Linux, macOS und Android verfügbar. IprediaOS ist als installierbarer Live-CD-Download unter Verwendung des Gnome-Desktops oder des Lightweight X11 Desktop (LXDE) verfügbar.

Anonymität entsteht durch die Verwendung des I2P-Netzwerks sowie durch die vorinstallierten Anwendungen. Die mitgelieferten Anwendungen unterstützen anonymes BitTorrent, E-Mail, IRC und Webbrowser. Ähnlich wie Tor interne Onion-Seiten hat, hat I2P interne I2P-Seiten mit dem Namen eepSites und der Endung .i2p.

Lade eine installierbare Live-CD von der Ipredia-Seite herunter.

TENS – Trusted End Node Security

[Trusted End Node Security[(https://www.spi.dod.mil/lipose.htm). TENS wurde vom U.S. Department of Defence (DoD) entwickelt. Interessanterweise signiert das US-Verteidigungsministerium seine eigenen SSL-Zertifikate. In Ihrem Browser ist das DoD höchstwahrscheinlich nicht als vertrauenswürdige Zertifizierungsstelle aufgeführt, so dass Sie wahrscheinlich SSL-Fehler sehen werden, wenn Sie versuchen, die Website zu besuchen. Nach meinen Recherchen scheint es sicher zu sein, aber Ihr Grad an Paranoia sollte Ihr Handeln bestimmen.

TENS bootet in den RAM, schreibt nichts auf die Festplatte und erzeugt daher einen vertrauenswürdigen, temporären Endknoten auf fast jedem Computer. Beachten Sie, dass der Zweck von TENS darin besteht, einen vertrauenswürdigen Endknoten zu erstellen; es wurde geschaffen, um den Computer zu schützen, mit dem Sie sich verbinden; es ist nicht dazu gedacht, Sie selbst zu schützen.

Es gibt einige verschiedene Versionen, von denen zwei öffentlich verfügbar sind. Public Deluxe wird mit Libre Office geliefert, die Standardversion Public hingegen nicht. Die Professional-Version ist nur für Mitarbeiter der US-Regierung erhältlich. Einzelne Abteilungen können benutzerdefinierte Versionen anfordern, und es ist die einzige zugelassene Methode zur Verbindung mit DoD-Systemen auf nicht-staatlichen Geräten.

Siehe auch: Was sind die besten Linux-VPN-Dienste?