Qubes, Whonix, nebo Tails: Kterou linuxovou distribuci byste měli používat pro zachování anonymity?

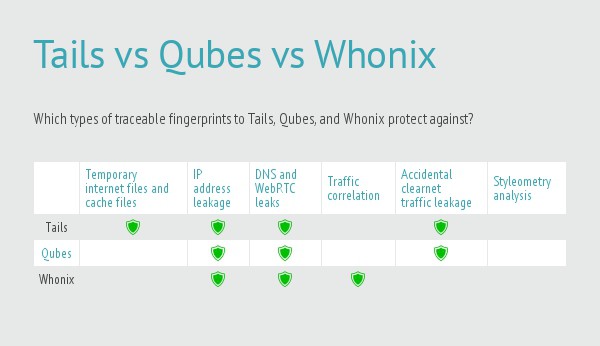

K dispozici je celá řada operačních systémů zaměřených na ochranu soukromí. Většina z nich je založena na Linuxu a podobně jako u samotného Linuxu může být těžké vyznat se v rozdílech mezi tak širokou škálou možností. Obecně existují dva hlavní typy operačních systémů pro zabezpečení/soukromí: ty, které se zaměřují na zajištění anonymity, a ty, které obsahují penetrační nástroje pro počítačový výzkum. Tento článek se zaměřuje na aspekt soukromí a bude se zabývat třemi hlavními způsoby, jak toho dosáhnout: dvěma, které využívají virtualizaci k vytvoření izolace, a starou osvědčenou metodou použití Live CD.

Live CD je zaváděcí CD (nebo jednotka USB), které vložíte do počítače před jeho spuštěním. Live CD do hostitelského systému nic neinstalují a po vypnutí nezanechávají žádné dokumenty ani jiné stopy. Tím je zajištěno, že žádný malware nebo sledovací software nemá šanci přežít více relací. V tomto článku budeme používat TAILS Live CD.

Pro virtualizaci se budeme zabývat systémy Qubes OS a Whonix. Qubes OS vytváří řadu stále důvěryhodnějších virtuálních počítačů, takže činnosti probíhající v nedůvěryhodném virtuálním počítači nemohou ovlivnit aplikace v ostatních. Whonix má dvoudílný systém, v němž veškerou práci provádíte v pracovní stanici virtuálního stroje. Veškerý síťový provoz směruje přes bránu druhého virtuálního stroje, který se připojuje k síti Tor.

Všechny tři metody mají své výhody i nevýhody.

Qubes OS – přiměřeně bezpečný operační systém

Qubes OS lze nejlépe popsat jako distribuci Xen s virtuálními doménami Linuxu. Xen je velmi stabilní a vyspělý hypervizor typu bare-metal 1. Tento typ virtualizace je obdobou toho, co si možná představíte při použití produktu, jako je VirtualBox, s jedním důležitým rozdílem. Hypervizor typu 1 nemá pod sebou spuštěný žádný operační systém, který by mohl být ohrožen. Systém Xen je nainstalován na holé železo a poté může vytvářet a spravovat virtuální počítače.

Tato architektura umožňuje společnosti Qubes vytvářet samostatné virtuální počítače (v řeči systému Xen domény), ve kterých lze spouštět aplikace. Tím je zajištěno, že rizikové aplikace nemohou ovlivnit důvěryhodné aplikace, nebo dokonce zapisovat do základního souborového systému. Tento stupeň oddělení sám o sobě nezajišťuje velkou anonymitu, ale poskytuje významnou míru ochrany před šířením malwaru. Pokud se nakonec nakazíte malwarem ze špatné webové stránky nebo se stanete obětí podvodného e-mailu, těžko se tento malware bude šířit mimo doménu, ve které se nachází.

Qubes tyto domény Xen nazývá qubes. Vytváří řadu qubes, do kterých přiřazuje instance aplikací. Například surfování po různých webových stránkách, kterým nemáte důvod důvěřovat, je pravděpodobně nejlepší provádět v nedůvěryhodné qube. Činnosti související s prací na důvěryhodných webových stránkách a aplikacích lze provádět v důvěryhodné zóně. Jde o to, že každá qube má potenciál ovlivnit pouze aplikace ve stejné qube.

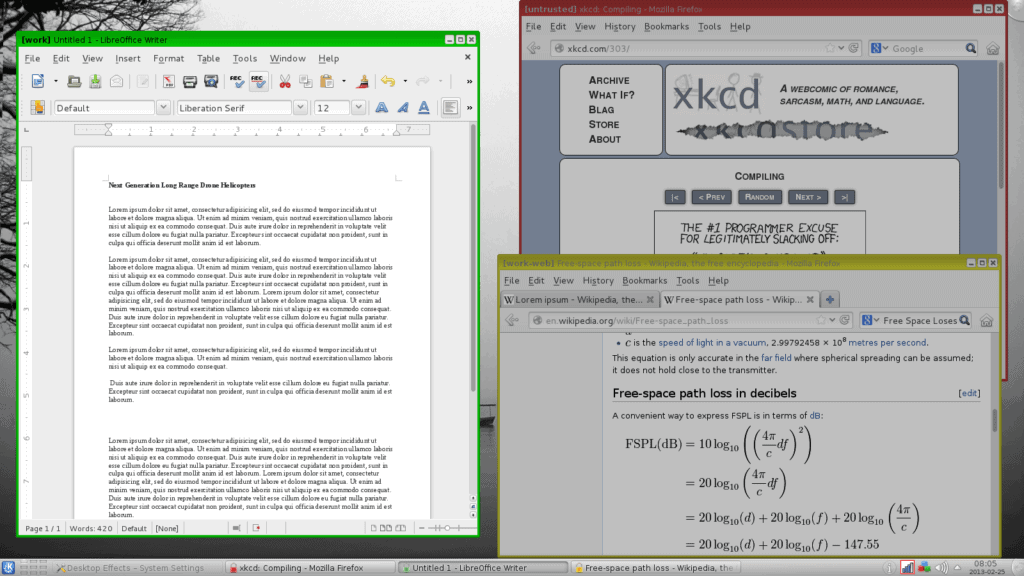

Aby bylo snadné udržet si přehled o qube při jejich používání, má každé okno „nepřehlédnutelný“ barevný okraj okna, který označuje úroveň zabezpečení každé qube. Tým Qubes uvádí, že okraje oken jsou nepřevoditelné, protože jsou vytvořeny na úrovni domény Xen zero (dom0), což je privilegovaná doména, kterou Xen spouští při startu systému a která spravuje všechny ostatní domény, v tomto případě qubes. Domény qubes nemohou komunikovat s dom0 a domény qubes jsou neprivilegované, což znamená, že samy nemají přístup k nízkoúrovňovým systémovým funkcím.

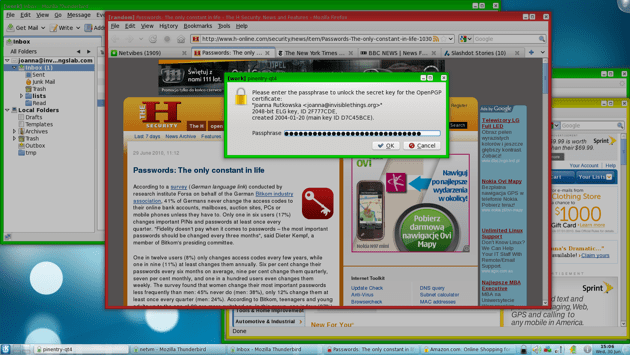

Barvení oken poskytuje poměrně okamžitý způsob, jak zjistit úroveň důvěryhodnosti jednotlivých oken. Na tomto snímku obrazovky vidíme červené (nedůvěryhodné), zelené (důvěryhodné) a žluté (někde uprostřed) okraje oken. Je také snadno vidět, že výzva k zadání hesla pochází z aplikace v důvěryhodné (zelené) doméně, i když je shodou okolností překryta nedůvěryhodnou (červenou) aplikací. Velmi častou technikou phishingu je použití webové stránky, která vytvoří velmi realistické přihlašovací okno k nějaké službě a pokusí se přimět lidi, aby zadali své přihlašovací údaje. Pokud by se tak stalo v tomto případě, pole s heslem by mělo červený rámeček, což by byl váš signál, že se může dít něco riskantního.

Vynikajícím způsobem, jak k již tak robustnímu modelu zabezpečení připojit dobrou vrstvu anonymity, je použití systému Whonix, o kterém bude řeč později, s Qubes. Protože operační systém Qubes spouští každou aplikaci v samostatném qubu, budou brána a pracovní stanice Whonix běžet v samostatných qubech. Tím se od sebe dále abstrahují. Pokud by brána Whonix nebo pracovní stanice byly spuštěny ve vlastním qube a byly nějakým způsobem kompromitovány, neměly by přístup k žádné jiné aplikaci v počítači. Zde najdete návod, jak vytvořit potřebné šablony systému Qubes OS pro Whonix.

Přednosti systému QubesOS

- Oddělení aplikací pomocí virtuálních strojů se sandboxem zajišťuje, že zneužitá aplikace nebo škodlivý javascript nemůže být předán jiným aplikacím nebo hostitelskému operačnímu systému.

- Použití systému Whonix v rámci systému QubesOS zajišťuje další úroveň oddělení od internetu tím, že veškerý internetový provoz je vynucován přes bránu Whonix Tor

Nevýhody systému QubesOS

- Systém Qubes OS je obtížné testovat, protože ve virtuálním počítači nefunguje dobře nebo vůbec.

- Na stránce pro stažení je k dispozici nepodporované Live CD. Pro váš systém může, ale nemusí fungovat. A protože je nepodporované, neplní ve skutečnosti úlohu Live CD tím, že by vám umožnilo získat jistotu, jak bude fungovat plná instalace. Proto jste v podstatě odkázáni na instalaci Qubes do počítače se vším všudy, abyste zjistili, jak si povede.

Whonix – Anonymita ve dvou částech

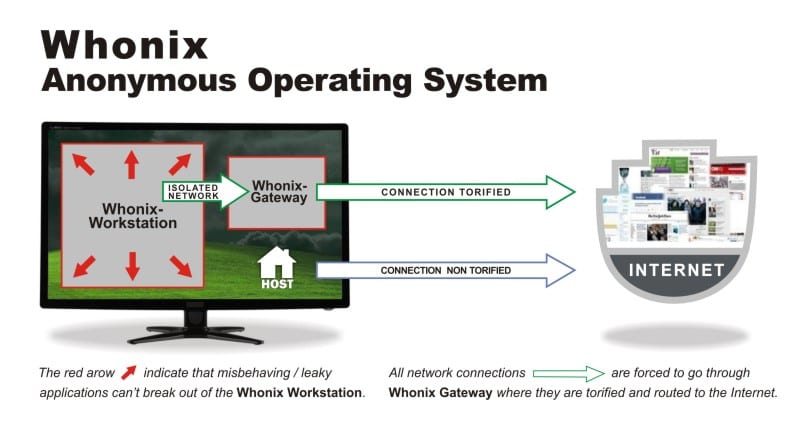

Whonix je navržen speciálně pro zajištění anonymity při používání internetu. Skládá se ze dvou virtuálních počítačů, brány a pracovní stanice. Pracovní stanice může komunikovat pouze s bránou a brána se připojuje k internetu přes Tor. Oba jsou virtuálními stroji VirtualBoxu, takže je můžete spustit v libovolném operačním systému, ve kterém běží VirtualBox.

Pracovní stanice a brána Whonix jsou nakonfigurovány tak, aby používaly privátní síť v hostitelském počítači. Pracovní stanice směruje veškerý provoz na bránu, která pro přístup k internetu používá síť Tor. Veškerá síťová činnost prováděná na pracovní stanici probíhá prostřednictvím sítě Tor.

Hostitelský počítač se neúčastní soukromé sítě Whonix, a proto nadále používá své běžné připojení k internetu.

Kromě toho, že brána Whonix jednoduše zprostředkovává všechny požadavky pracovní stanice přes Tor, chrání také před identifikací pomocí okruhů Tor pro různé aplikace. Brána implementuje izolaci proudu, aby zajistila, že různé aplikace na pracovní stanici budou procházet různými cestami přes Tor. To je sice ve výchozím nastavení nakonfigurováno, ale více informací o izolaci Tor se dozvíte na wiki Whonix.

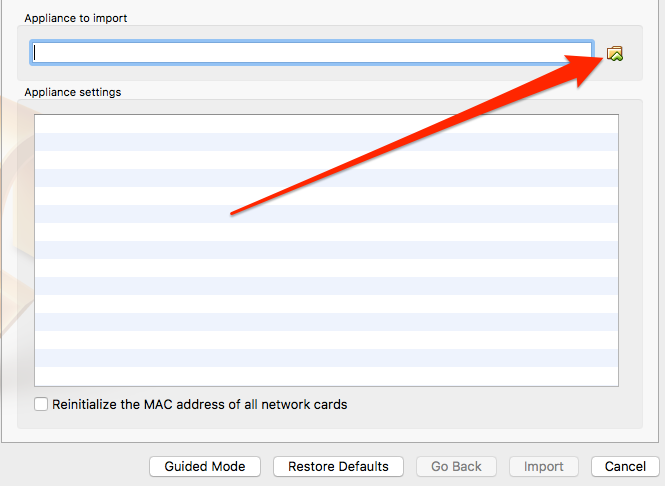

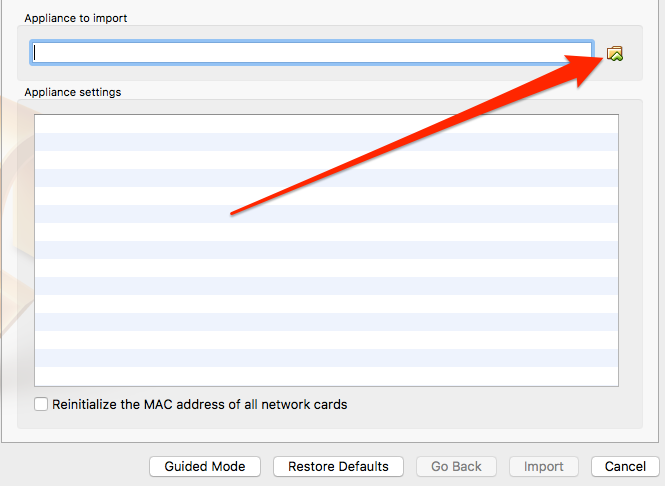

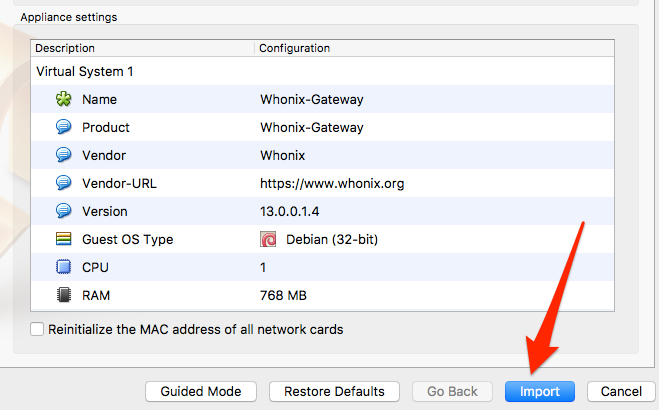

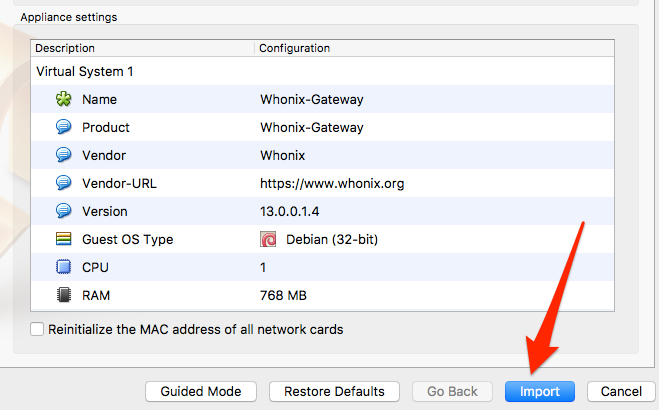

Stáhněte si obě zařízení z webu Whonix zde a poté je postupně importujte do VirtualBoxu.

Vyberte Soubor -> Importovat zařízení:

VirtualBoxu bude trvat několik minut, než zařízení načte a poté zobrazí jeho nastavení. Klepnutím na tlačítko Import je dokončete a poté klepnutím na tlačítko Start spusťte virtuální počítač brány.

Brána Whonix

Bránu lze spustit z příkazového řádku. Pokud má váš systém méně než 2 GB RAM, může být bolestivé spouštět dvě plnohodnotné pracovní plochy, takže se můžete rozhodnout pro spuštění brány bez hlavy. V tomto článku budu používat pracovní plochu pro pracovní stanici i bránu, protože je snazší demonstrovat koncepty.

První průvodce spuštěním zobrazí dvě obrazovky plné varování o tom, že by se nemělo spoléhat na to, že Whonix zajistí anonymitu:

Whonix is experimental software. Do not rely on it for strong anonymity.To je trochu znepokojivé, protože na hlavní stránce webu Whonix se výslovně uvádí, že poskytuje anonymitu bezpečnou při poruše:

It makes online anonymity possible via fail-safe, automatic, and desktop-wide use of the Tor network.Myslím, že základním sdělením je, že existuje mnoho způsobů, jak můžete prozradit svou totožnost, které nemají nic společného s technickými bezpečnostními opatřeními.

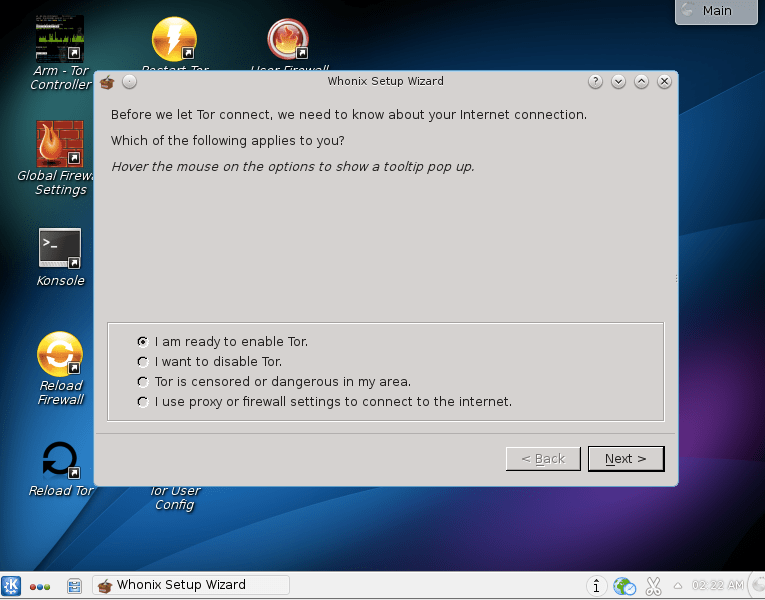

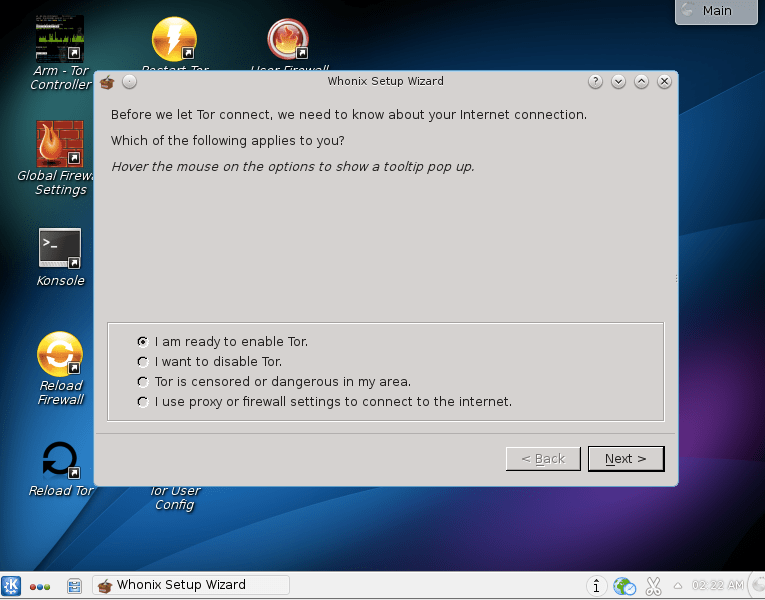

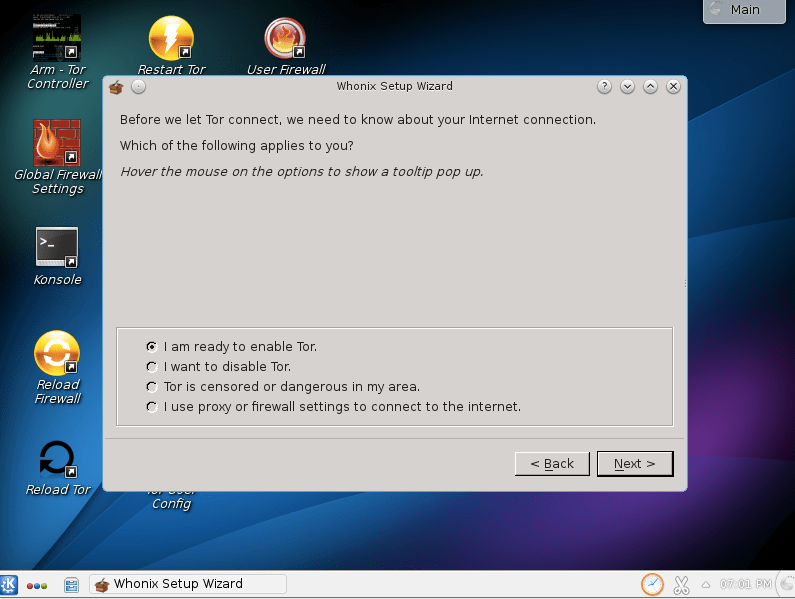

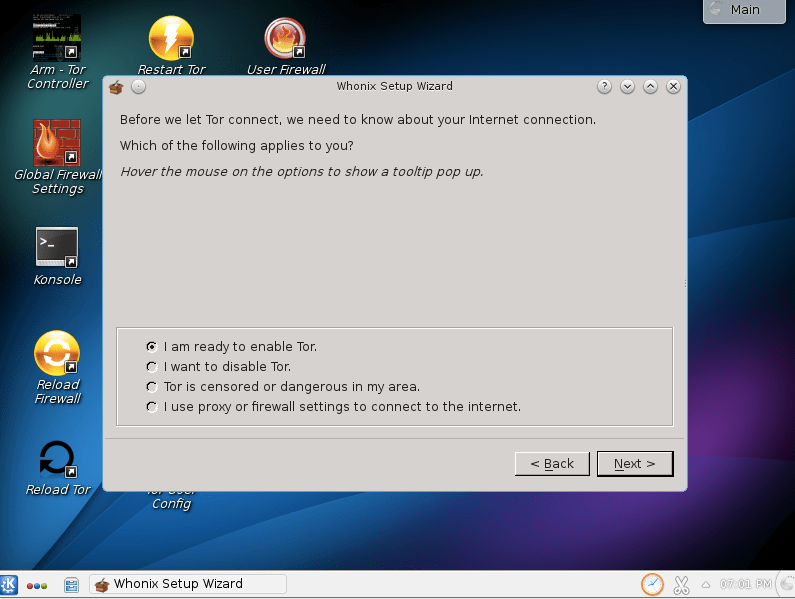

Dalším krokem je konfigurace způsobu připojení brány k síti Tor. Možnosti zde napodobují běžné možnosti nastavení sítě Tor týkající se mostů a proxy serverů. Když najedete na některou z těchto možností, Whonix zobrazí změny, které je třeba v souboru torrc provést, abyste dané změny dosáhli. Žádné změny za vás automaticky neprovede.

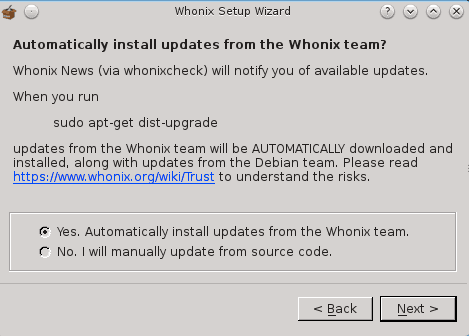

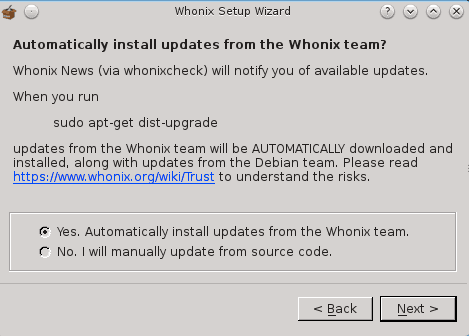

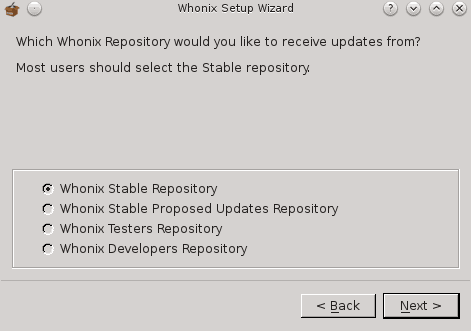

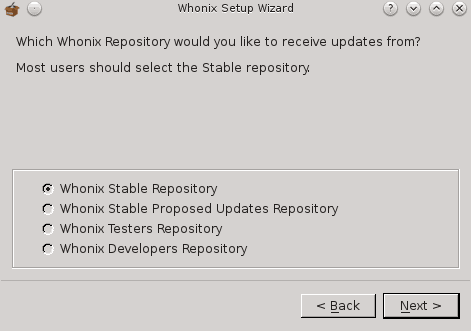

Dalším krokem je nastavení způsobu provádění aktualizací.

A nakonec upozornění, že toto je brána Whonix a neměla by být používána jako pracovní stanice.

Pracovní stanice Whonix

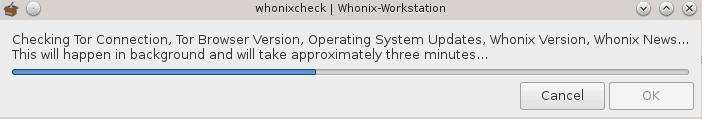

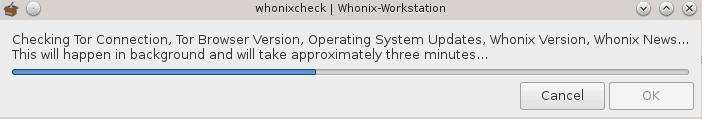

Teď, když je brána Whonix nainstalována a připojena k síti Tor, je čas spustit pracovní stanici. Importujte virtuální počítač pracovní stanice stejně jako bránu a spusťte jej. Zobrazí se stejné osudové podmínky. Poté můžete nakonfigurovat předvolby aktualizací.

Dokončete první aktualizaci a pracovní stanice je připravena k použití:

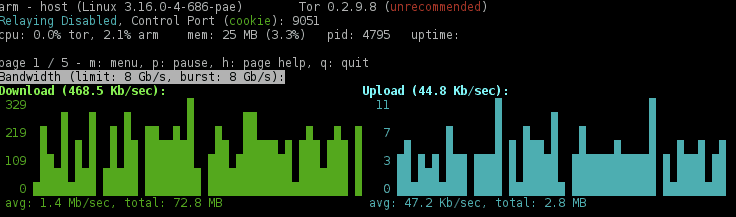

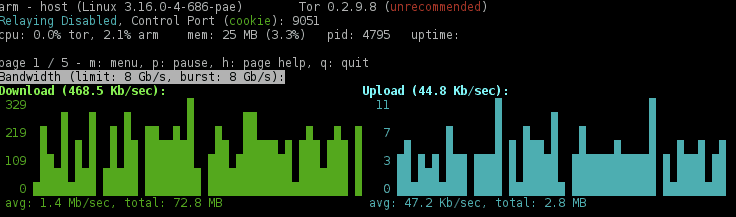

Pokud chcete vidět svou bránu v akci, spusťte v pracovní stanici prohlížeč Tor a poté spusťte nástroj Tor Anonymizing Relay Monitor (ARM). Uvidíte provoz z pracovní stanice, který prochází vaší bránou.

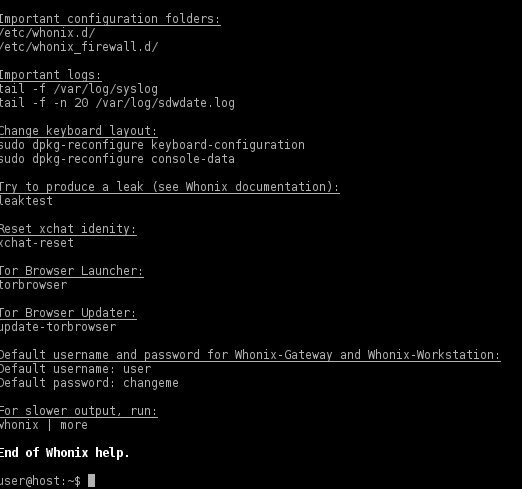

Pro základní nápovědu otevřete okno terminálu a prostě napište whonix samo. Zobrazí se obrazovka nápovědy, která obsahuje výchozí přihlašovací údaje uživatele. Pomocí nich se můžete přihlásit jako root a zobrazit síťová rozhraní.

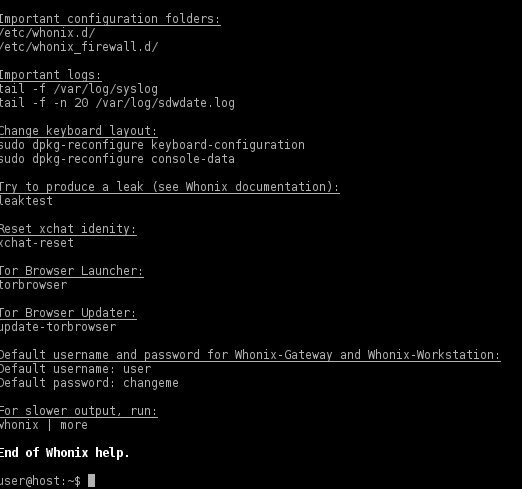

Krátká kontrola síťových rozhraní ukazuje, že pracovní stanice používá podle očekávání privátní IP adresu a veškerý provoz směruje přes bránu.

Vypnutí brány zabrání tomu, aby se pracovní stanice vůbec mohla připojit k internetu.

Přednosti systému Whonix

- Použití technologie VirtualBox zajišťuje, že systém Whonix může používat co nejširší okruh lidí. VirtualBox je k dispozici pro všechny hlavní operační systémy a je zdarma.

- Výchozí instalace a používání je velmi snadné. K zahájení práce nejsou potřeba žádné speciální znalosti ani konfigurace.

Nevýhody systému Whonix

- Přestože je pracovní stanice Whonix oddělena od hostitelského počítače, nedochází k dalšímu oddělení. Provádění rizikového i nerizikového chování v pracovní stanici je stejně nebezpečné jako provádění obojího na hostitelském počítači.

- Jelikož je anonymita poskytována pouze ve virtuálním počítači pracovní stanice, může se snadno stát, že na její použití zapomenete a nakonec omylem použijete hostitelský počítač.

Tails – The Amnesic Incognito Live System

Tails je živý operační systém postavený na platformě Debian GNU/Linux. Neexistuje žádný instalační proces. Spustíte s ním počítač a spustí se z dočasného média, ze kterého jste jej zavedli. Když ho vypnete, zapomene se (amnesic) a pomůže vám udržet anonymitu při jeho používání (incognito).

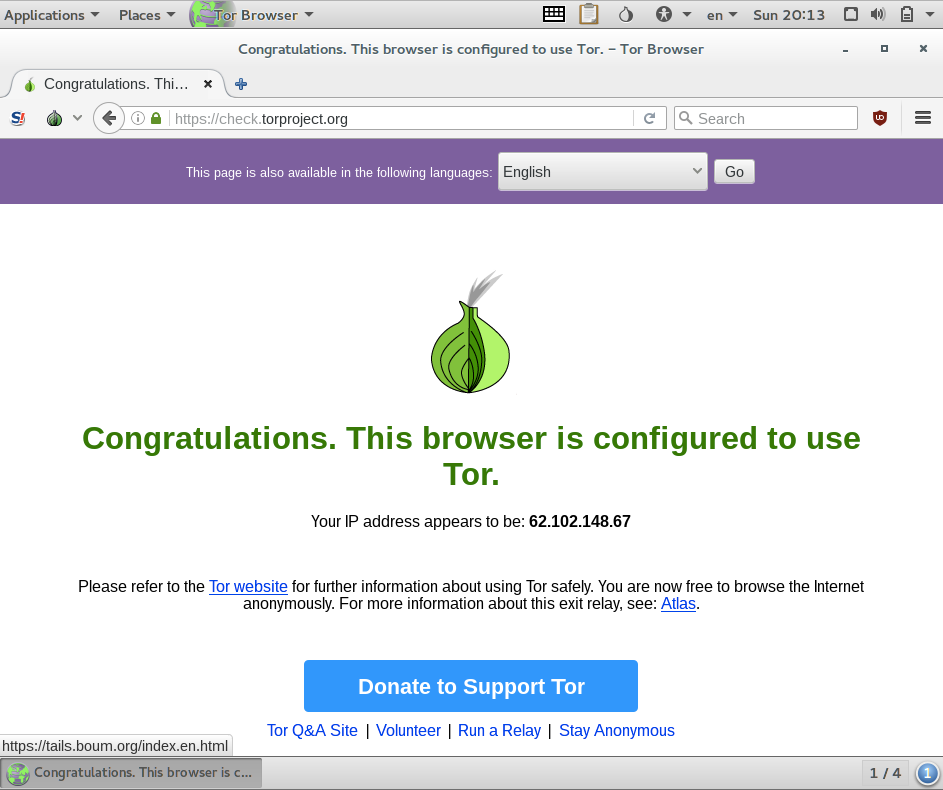

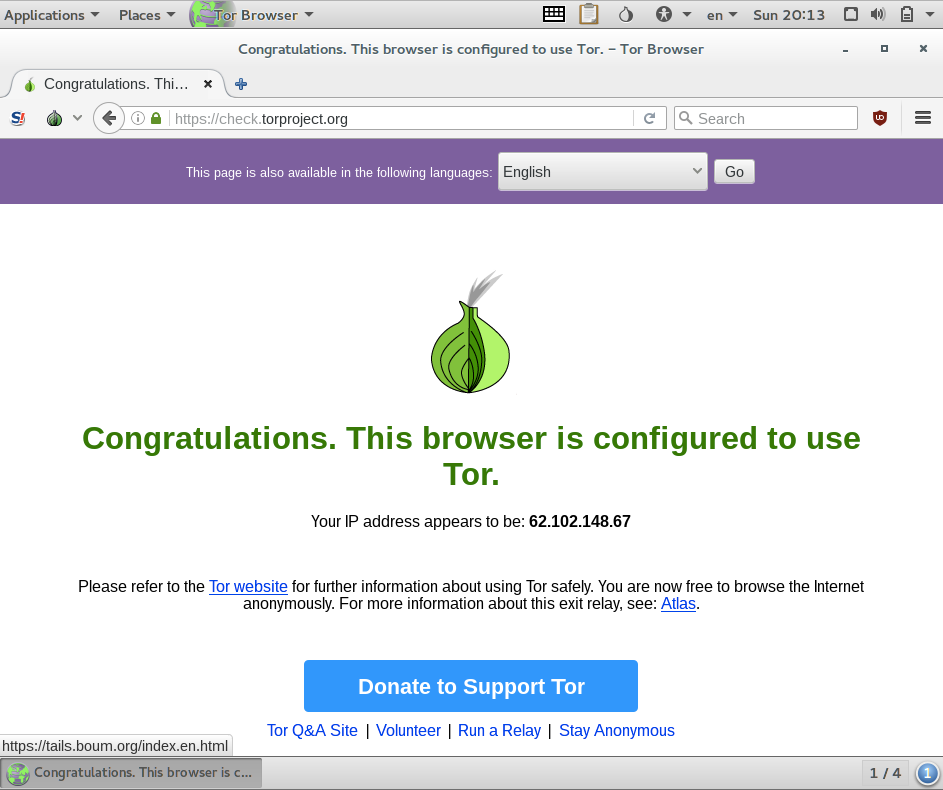

Všechna síťová připojení jsou směrována přes síť Tor a aplikace, které se pokoušejí přistupovat k internetu přímo, jsou blokovány. Tor je nastaven ve výchozím nastavení, ale Tails lze také nakonfigurovat tak, aby používal anonymní síť I2P.

Začněte zde pro zahájení procesu stahování: https://tails.boum.org/install/index.en.html. Pokyny se zdají být poněkud komplikované; nejsem si jistý, proč obsahují potřebu více USB klíčů nebo mobilního telefonu pro čtení pokynů. Jednoduše jsem stáhl soubor ISO Tails a nahrál ho do VirtualBoxu jako jakýkoli jiný. Pokud budete chtít Tails používat správně, budete muset toto ISO vypálit na nějaké médium, ze kterého můžete bootovat; obvykle na CD/DVD nebo USB flash disk.

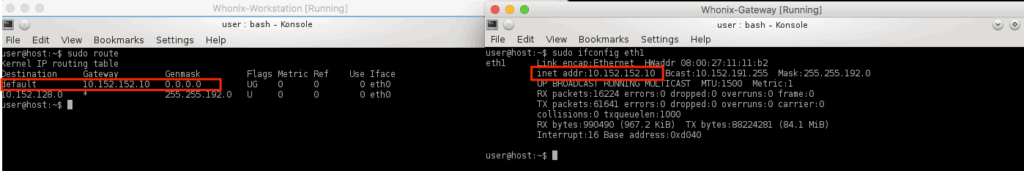

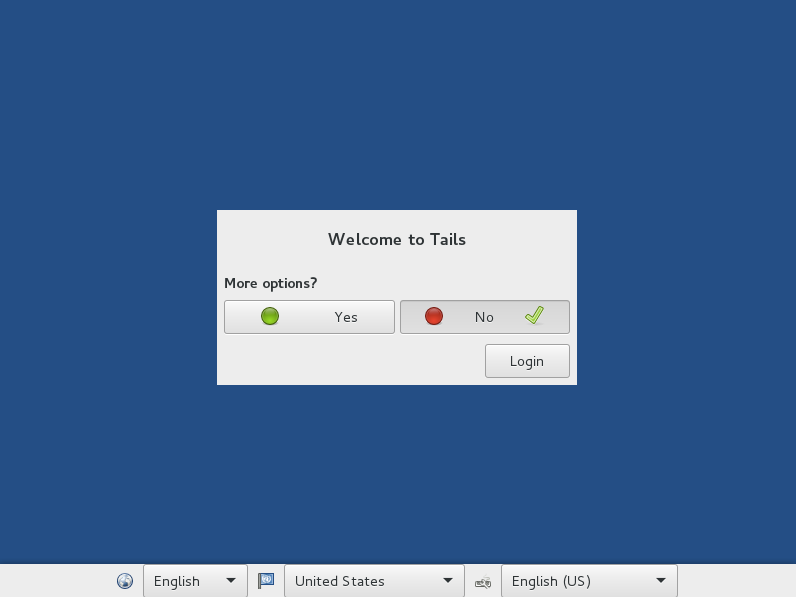

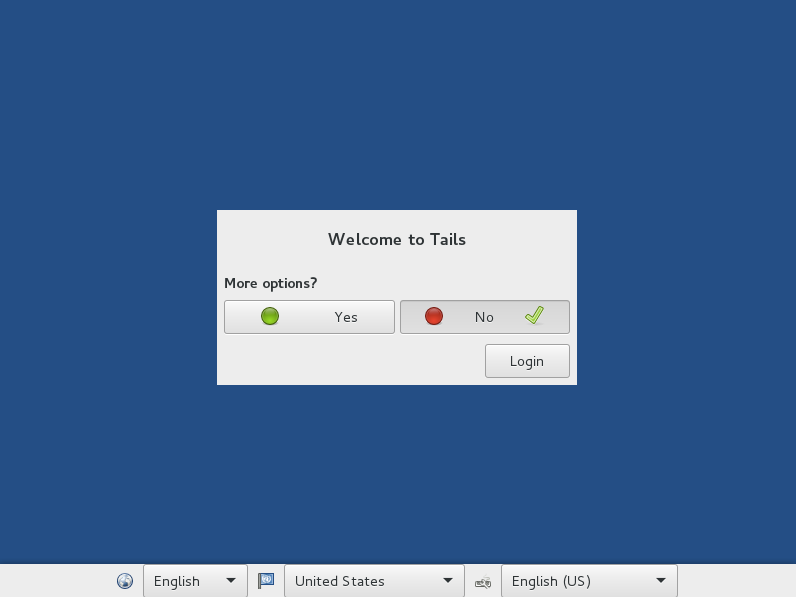

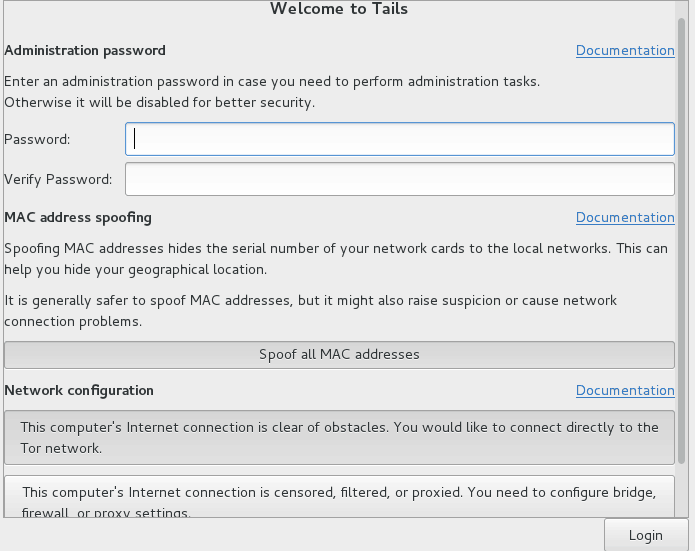

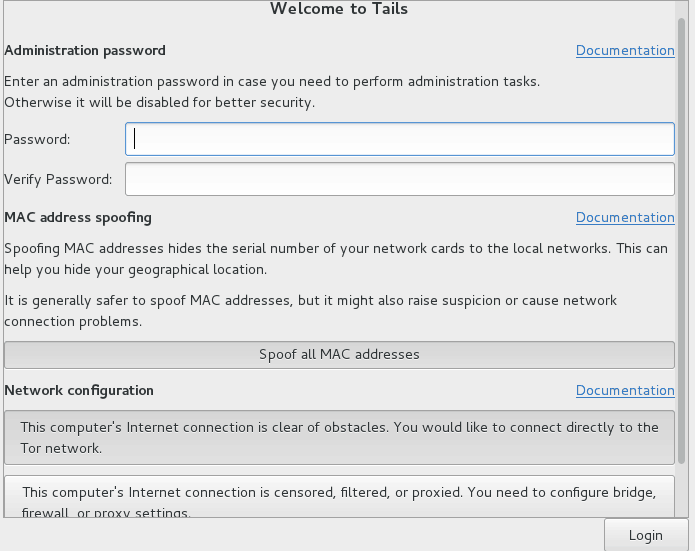

Při prvním spuštění se zobrazí Tails Greeter, kde můžete volitelně nastavit některé možnosti před načtením plochy.

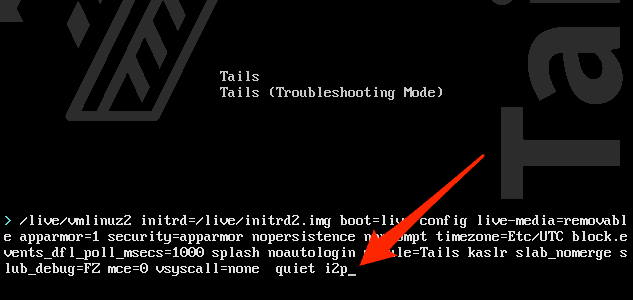

Chcete-li používat Tails s I2P místo Toru, budete muset restartovat počítač. Jakmile se zobrazí nabídka zavaděče, stisknutím tlačítka Tab zobrazte aktuální možnosti zavádění. Stiskněte mezerník a ke stávajícím možnostem přidejte i2p. Stisknutím klávesy Enter pokračujte v zavádění systému.

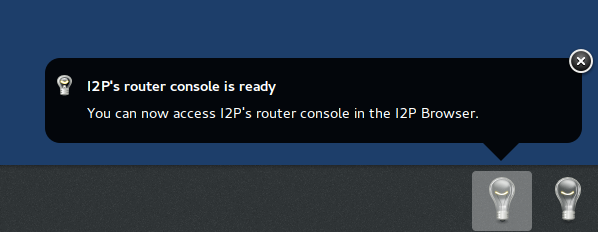

Oznamovací panel ve spodní části pracovní plochy vám sdělí, zda je nakonfigurován Tor nebo I2P:

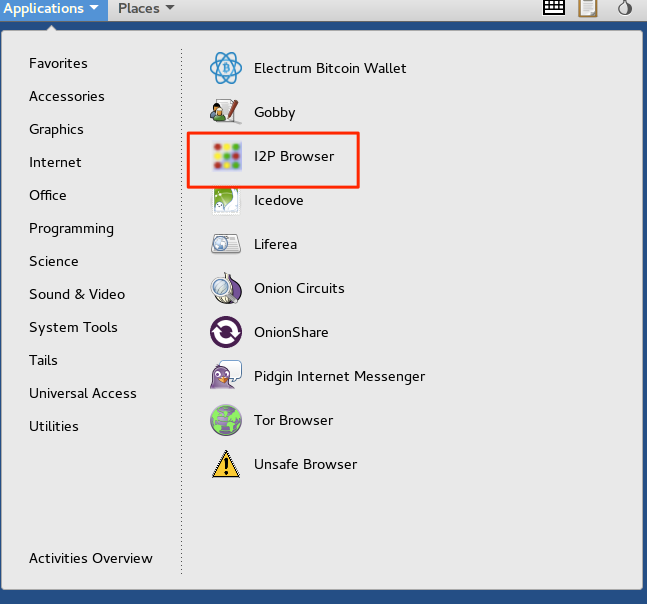

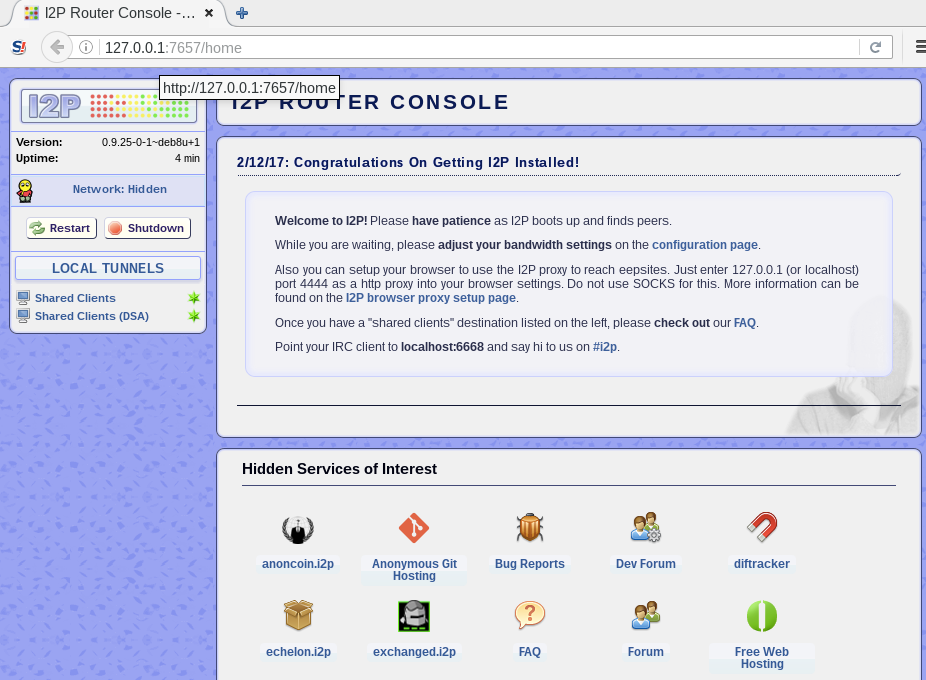

Spuštěním prohlížeče I2P zjistíte stav připojení I2P výběrem možnosti nabídky Aplikace -> Internet.

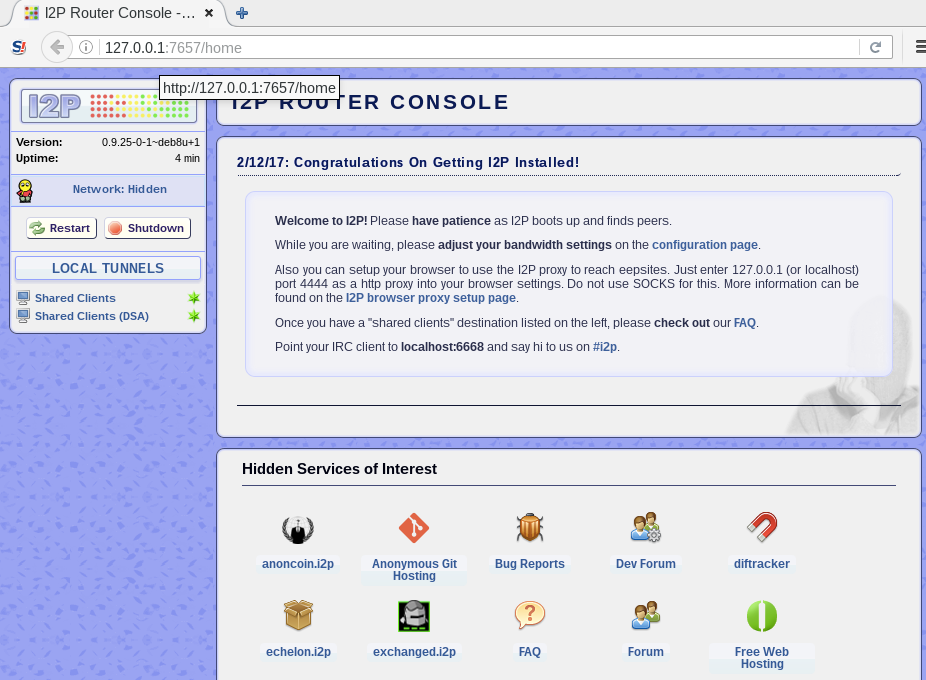

Počkejte, než se načte:

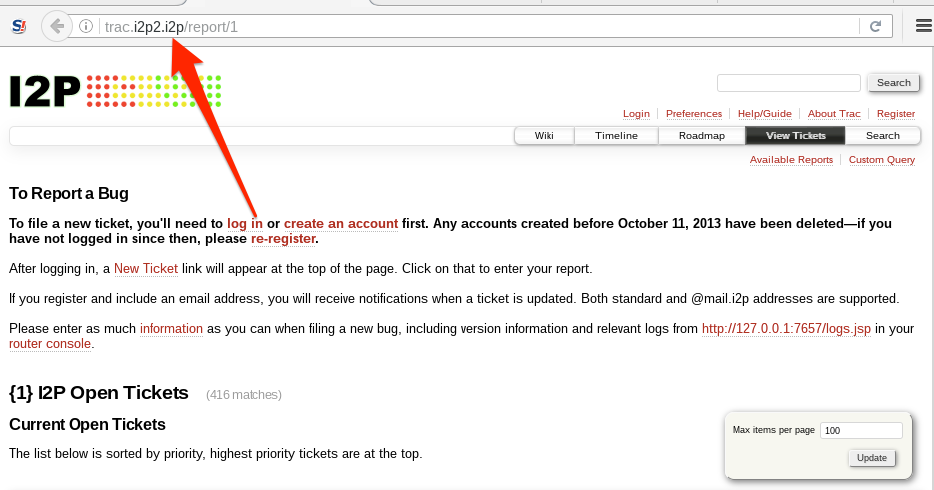

Podobně jako Tor má interní stránky, které používají .onion, má I2P své vlastní skryté služby, které používají příponu .i2p.

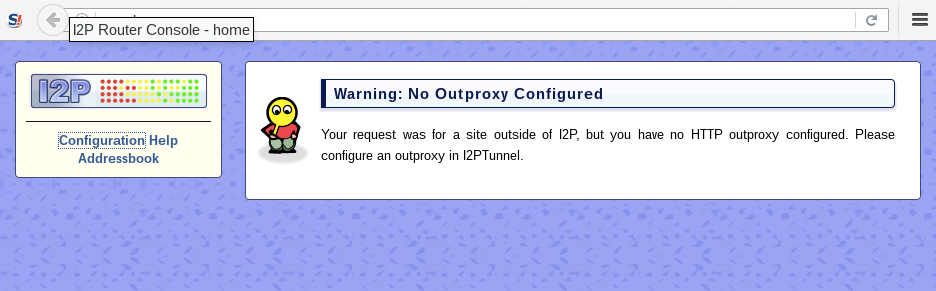

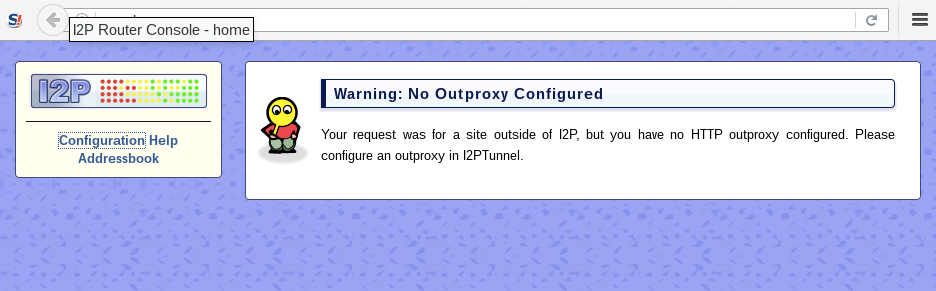

Na rozdíl od Toru vám směrovač I2P ve výchozím nastavení neumožní přístup na stránky čisté sítě. Abyste mohli při používání I2P přistupovat k běžným internetovým stránkám, musíte nakonfigurovat Outproxy.

K dispozici jsou pouze Outproxy pro HTTP, HTTPS a e-mail. Pokud potřebujete outproxy SOCKS, abyste toho mohli dělat víc, měli byste zůstat u Toru.

Taily Výhody

- Živé disky se obecně velmi snadno používají. Můžete jednou vypálit a použít kdekoli, což je velmi praktické, pokud jste na více nedůvěryhodných počítačích.

- Výchozí konfigurace pro použití Toru poskytuje out-of-the-box anonymitu v rozsahu, v jakém ji Tor poskytuje.

Tails Nevýhody

- Tails ve výchozím nastavení nešifruje dokumenty vytvořené během jeho relace, ale má funkci šifrovaného trvalého svazku, kterou k tomu můžete použít.

- Všechna Live CD neřeší problém monolitu; operační systém nemá žádnou segregaci, takže rizikové činnosti v jedné aplikaci mohou ovlivnit ostatní.

Další distribuce Live CD

Distribuce Live CD jsou považovány za jeden z nejjednodušších způsobů, jak zajistit určité zabezpečení a anonymitu. Z tohoto důvodu je k dispozici široká škála Live CD. Několik dalších, které mě při psaní tohoto článku zaujaly, jsou IprediaOS a TENS.

IprediaOS

Ipredia OS používá anonymizační síť I2P místo sítě Tor, která je rozšířená mezi ostatními distribucemi. I2P je k dispozici pro systémy Windows, Linux, macOS a Android. IprediaOS je k dispozici ke stažení jako instalační Live CD s použitím prostředí Gnome nebo Lightweight X11 Desktop (LXDE).

Anonymita vyplývá z použití sítě I2P a také z předinstalovaných aplikací. Dodávané aplikace podporují anonymní BitTorrent, e-mail, IRC a webový prohlížeč. Podobně jako má Tor interní stránky typu onion, má I2P interní stránky I2P pojmenované eepSites s příponou .i2p.

Stáhněte si instalovatelné Live CD z webu Ipredia.

TENS – Trusted End Node Security

[Trusted End Node Security[(https://www.spi.dod.mil/lipose.htm). Systém TENS byl vytvořen americkým ministerstvem obrany (DoD). Zajímavé je, že americké ministerstvo obrany podepisuje své vlastní certifikáty SSL. Váš prohlížeč s největší pravděpodobností nemá DoD uvedenou jako důvěryhodnou certifikační autoritu, takže při pokusu o návštěvu webu se pravděpodobně zobrazí chyby SSL. Na základě mého výzkumu se zdá, že je to bezpečné, ale vaše kroky by měla řídit vaše míra paranoie.

TENS se zavádí do paměti RAM, nic nezapisuje na disk, a proto vytváří důvěryhodný, dočasný koncový uzel na téměř každém počítači. Všimněte si, že účelem TENS je vytvořit důvěryhodný koncový uzel; byl vytvořen k ochraně počítače, ke kterému se připojujete; není určen k ochraně vás jako takových.

Existuje několik různých verzí, z nichž dvě jsou veřejně dostupné. Verze Public Deluxe je dodávána s Libre Office, zatímco standardní verze Public nikoli. Verze Professional je dostupná pouze pro zaměstnance americké vlády. Jednotlivá oddělení si mohou vyžádat vlastní sestavení a je to jediný schválený způsob připojení k systémům ministerstva obrany na nevládním zařízení.

Viz také:

: Jaké jsou nejlepší služby VPN pro Linux?