Qubes, Whonix of Tails: welke Linux-distro moet je gebruiken om anoniem te blijven?

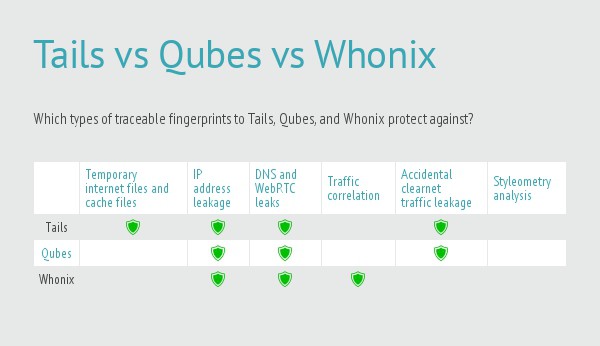

Er zijn verschillende besturingssystemen beschikbaar die op privacy zijn gericht. De meeste zijn Linux-gebaseerd en, net als Linux zelf, kan het moeilijk zijn om de verschillen tussen zo’n grote verscheidenheid aan opties te achterhalen. In het algemeen zijn er twee hoofdtypen beveiligings/privacy besturingssystemen: degene die zich richten op het bieden van anonimiteit en degene die penetratie-tools bevatten voor computeronderzoek. Dit artikel richt zich op het privacy aspect en zal drie manieren onderzoeken om dit te bereiken: twee die gebruik maken van virtualisatie om isolatie te creëren, en de oude beproefde methode van het gebruik van Live CD’s.

Een Live CD is een opstartbare CD (of USB-stick) die je in een computer steekt voordat je opstart. Live CD’s installeren niets op het host systeem en het laat geen documenten of andere sporen achter wanneer het wordt afgesloten. Dit zorgt ervoor dat malware of tracking software geen kans krijgt om meerdere sessies te overleven. We zullen in dit artikel de TAILS Live CD gebruiken.

Voor virtualisatie zullen we kijken naar Qubes OS en Whonix. Qubes OS creëert een reeks steeds meer vertrouwde virtuele machines, zodat activiteiten die plaatsvinden in een onvertrouwde virtuele machine geen invloed kunnen hebben op toepassingen in andere. Whonix heeft een tweeledig systeem waarbij u al uw werk uitvoert in een werkstation van een virtuele machine. Het routeert al je netwerkverkeer door de andere virtuele machine gateway die verbinding maakt met het Tor-netwerk.

Alle drie methoden hebben hun voor- en nadelen.

Qubes OS – Een redelijk veilig besturingssysteem

Qubes OS kan het best worden omschreven als een Xen-distributie waarop virtuele Linux-domeinen worden uitgevoerd. Xen is een zeer stabiele en volwassen bare-metal type 1 hypervisor. Dit type virtualisatie is analoog aan wat u zich voorstelt bij het gebruik van een product als VirtualBox, met één belangrijk verschil. Een type 1 hypervisor heeft geen besturingssysteem eronder draaien dat gecompromitteerd kan worden. Xen wordt geïnstalleerd op het kale metaal en kan vervolgens virtuele machines maken en beheren.

Met deze architectuur kan Qubes afzonderlijke virtuele machines (domeinen, in Xen-jargon) maken waarin applicaties worden uitgevoerd. Dit zorgt ervoor dat risicovolle toepassingen geen invloed kunnen hebben op vertrouwde toepassingen, of zelfs maar kunnen schrijven naar het onderliggende bestandssysteem. Deze mate van scheiding biedt op zich niet veel anonimiteit, maar wel een aanzienlijke mate van bescherming tegen de verspreiding van malware. Als je geïnfecteerd raakt met malware van een slechte website, of ten prooi valt aan phishing via e-mail, is het moeilijk voor die malware om zich te verspreiden buiten het domein waarin het zich bevindt.

Qubes noemt deze Xen-domeinen qubes. Het creëert een aantal qubes om applicatie-instanties aan toe te wijzen. Bijvoorbeeld, surfen op diverse websites die je niet vertrouwt is waarschijnlijk het beste in de niet-vertrouwde qube. Werkgerelateerde activiteiten op vertrouwde websites en applicaties kunnen worden gedaan in de vertrouwde zone. Het punt is dat elke qube alleen het potentieel heeft om toepassingen in dezelfde qube te beïnvloeden.

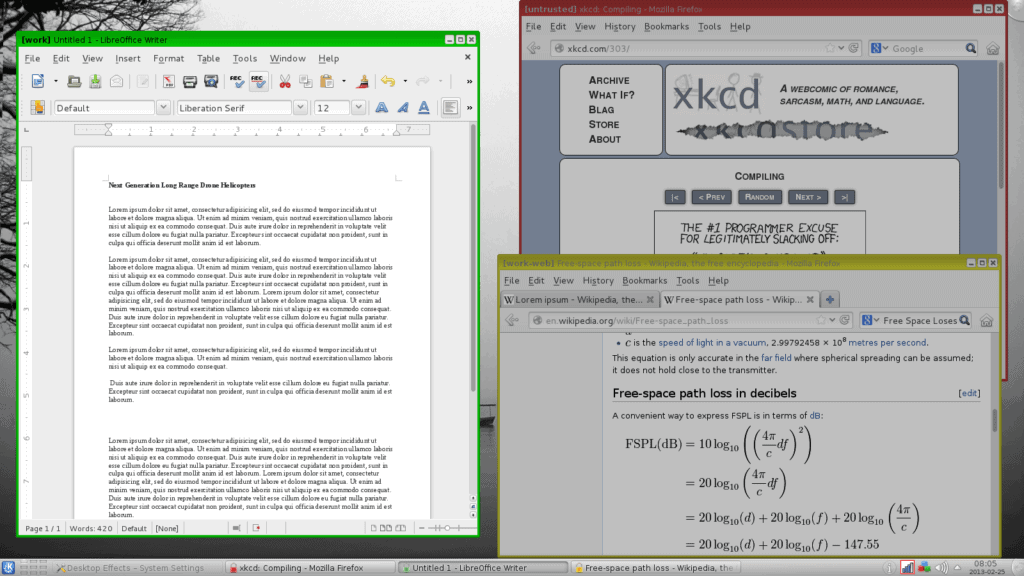

Om het gemakkelijk te maken om de qubes bij elkaar te houden tijdens het gebruik, heeft elk venster een “onvervalsbare” gekleurde vensterrand die het beveiligingsniveau van elke qube aangeeft. Het Qubes team geeft aan dat de vensterranden onvervalsbaar zijn omdat ze zijn geconstrueerd op het Xen domein nul (dom0) niveau, wat het bevoorrechte domein is dat Xen start bij het opstarten, en het beheert alle andere domeinen, of qubes in dit geval. De qubes kunnen niet communiceren met dom0 en qubes zijn niet geprivilegieerd, wat betekent dat ze zelf geen toegang hebben tot systeemfuncties op laag niveau.

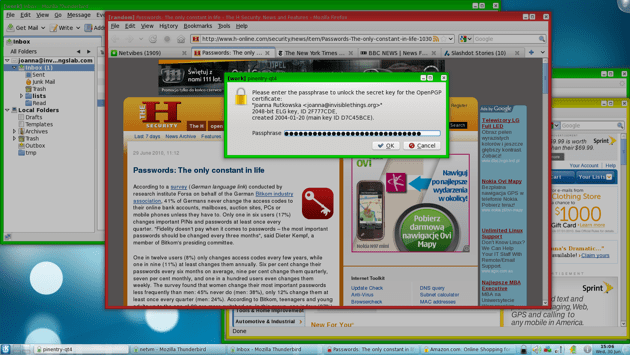

De kleuring van de vensterranden biedt een vrij directe manier om het vertrouwensniveau van elk venster te zien. In deze schermafbeelding zien we rode (onvertrouwd), groene (vertrouwd) en gele (ergens in het midden) vensterranden. Het is ook gemakkelijk te zien dat de wachtwoordprompt afkomstig is van een toepassing in het vertrouwde (groene) domein, ook al ligt deze toevallig op een onvertrouwde (rode) toepassing. Een veelgebruikte phishing techniek is om een website te gebruiken om een zeer realistische login box te maken voor een of andere service en mensen te proberen hun inloggegevens in te laten voeren. Als dat hier het geval zou zijn, zou het wachtwoordvak een rode rand hebben, wat uw signaal zou zijn dat er mogelijk iets riskants aan de hand is.

Een uitstekende manier om een goede anonimiseringslaag aan het toch al robuuste beveiligingsmodel toe te voegen, is het gebruik van Whonix, dat later wordt besproken, met Qubes. Omdat het besturingssysteem van Qubes elke toepassing in een aparte qube draait, zullen de Whonix-gateway en het werkstation in aparte qubes draaien. Dit abstraheert ze verder van elkaar. Als de Whonix gateway of het werkstation in hun eigen qube draaien en op de een of andere manier gecompromitteerd worden, zouden ze geen toegang kunnen krijgen tot enige andere toepassing op de computer. Hier vindt u instructies over hoe u de benodigde Qubes OS templates voor Whonix kunt maken.

QubesOS pros

- Applicatie scheiding door het gebruik van sandboxed virtuele machines zorgt ervoor dat een exploited app, of kwaadaardige javascript, niet kan worden doorgegeven aan andere applicaties of aan het host-besturingssysteem.

- Het gebruik van Whonix binnen QubesOS zorgt voor een verdere scheiding van het internet door al uw internetverkeer door de Whonix Tor gateway te forceren

QubesOS nadelen

- Qubes OS is moeilijk te testen omdat het niet goed, of helemaal niet, presteert in een virtuele machine.

- Er is een niet-ondersteunde Live CD op de download pagina. Het kan wel of niet werken voor uw systeem. En, omdat hij niet wordt ondersteund, vervult hij niet echt de functie van een Live CD door u in staat te stellen hem te gebruiken om vertrouwen te krijgen in hoe een volledige installatie zal werken. Daarom zit je opgescheept met een alles-of-niets installatie van Qubes op je machine om te zien hoe het werkt.

Whonix – Anonimiteit in twee delen

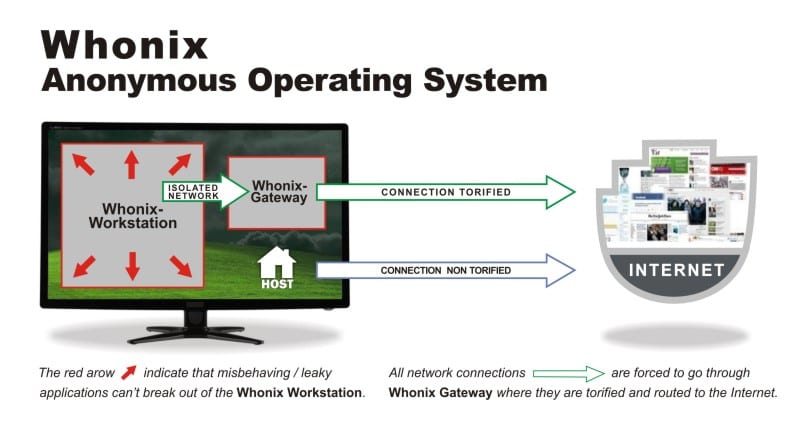

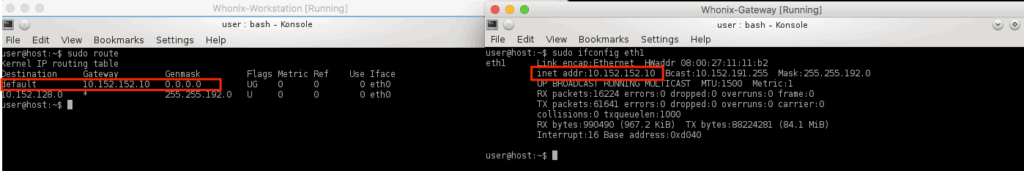

Whonix is speciaal ontworpen om anonimiteit te bieden tijdens het gebruik van het internet. Het bestaat uit twee virtuele machines, de gateway en het werkstation. Het werkstation kan alleen praten met de gateway en de gateway maakt verbinding met het internet via Tor. Beide zijn VirtualBox virtual machine appliances, dus je kunt het draaien op elk besturingssysteem dat VirtualBox draait.

Het Whonix werkstation en de gateway zijn geconfigureerd om een privé netwerk op je host computer te gebruiken. Het werkstation routeert al zijn verkeer naar de gateway, die het Tor-netwerk gebruikt om toegang te krijgen tot het internet. Alle netwerkactiviteiten op het werkstation vinden plaats via Tor.

De hostcomputer neemt geen deel aan het privé-netwerk van Whonix en blijft daarom zijn normale internetverbinding gebruiken.

Naast het eenvoudigweg proxen van alle aanvragen van werkstations via Tor, beschermt de Whonix-gateway ook tegen identificatie door Tor-circuits te gebruiken voor verschillende toepassingen. De gateway implementeert Stream Isolation om ervoor te zorgen dat verschillende applicaties op het werkstation verschillende paden door Tor nemen. Hoewel dit standaard is geconfigureerd, kunt u meer leren over Tor-isolatie op de Whonix wiki.

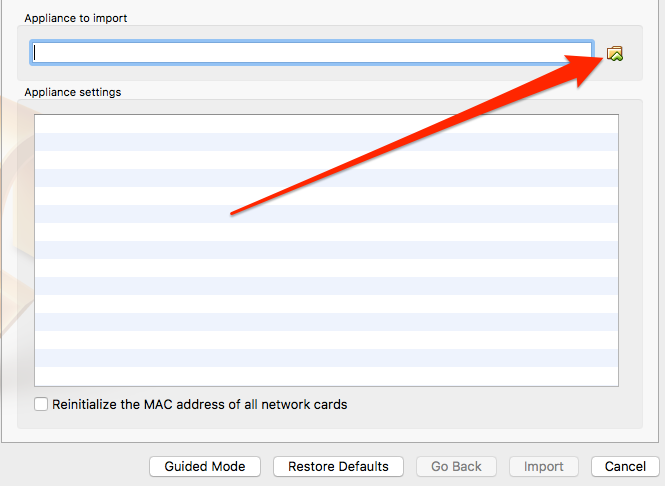

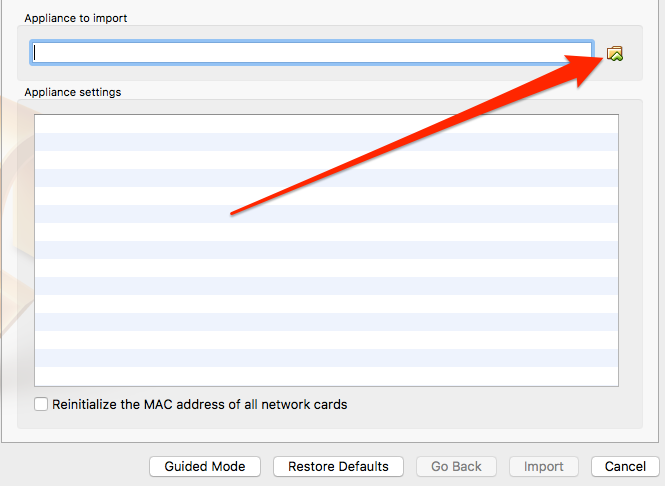

Download de twee appliances van de Whonix website hier, en importeer ze vervolgens een voor een in VirtualBox.

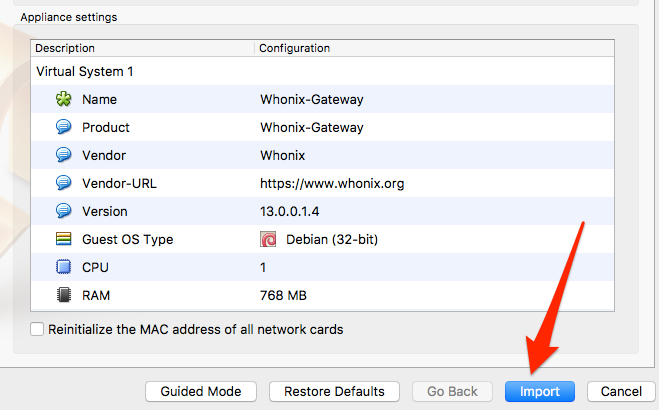

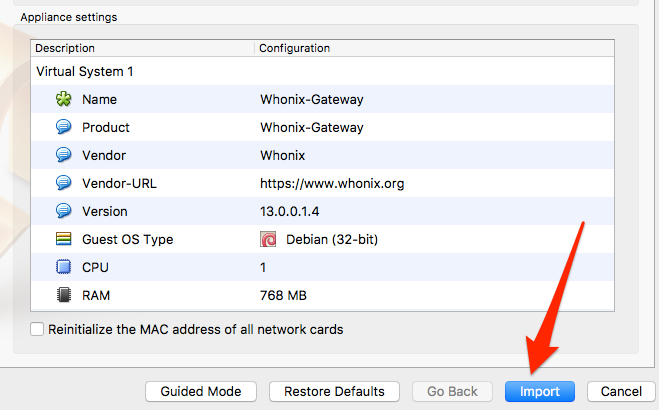

Select File -> Import Appliance:

VirtualBox heeft een paar minuten nodig om de appliance in te lezen en vervolgens de instellingen weer te geven. Klik op de knop Importeren om deze af te ronden en klik vervolgens op de knop Start om de virtuele machine van de gateway te starten.

Whonix Gateway

De gateway kan vanaf de opdrachtregel worden uitgevoerd. Als uw systeem minder dan 2GB RAM heeft, kan het pijnlijk zijn om twee volledige desktops te draaien, dus u kunt ervoor kiezen om de gateway headless te draaien. Ik zal de desktop voor zowel het werkstation als de gateway gebruiken voor dit artikel omdat het gemakkelijker is om de concepten te demonstreren.

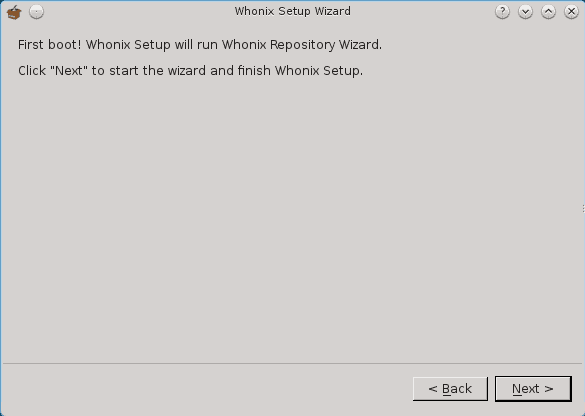

De eerste wizard toont twee schermen met waarschuwingen dat Whonix geen anonimiteit kan bieden:

Whonix is experimental software. Do not rely on it for strong anonymity.Dat is een beetje verontrustend omdat op de hoofdpagina van de Whonix website specifiek staat dat het fail-safe anonimiteit biedt:

It makes online anonymity possible via fail-safe, automatic, and desktop-wide use of the Tor network.Ik denk dat de onderliggende boodschap hier is dat er vele manieren zijn waarop je je identiteit kunt verraden die niets te maken hebben met technische beveiligingen.

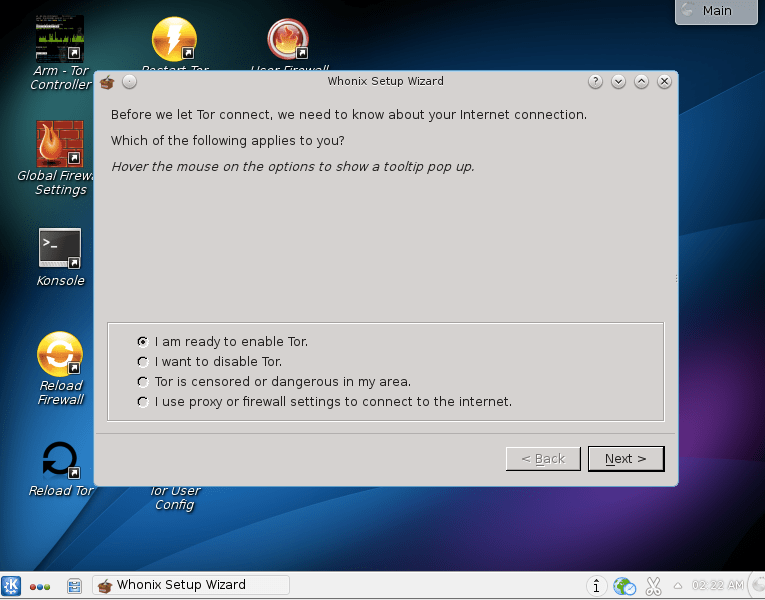

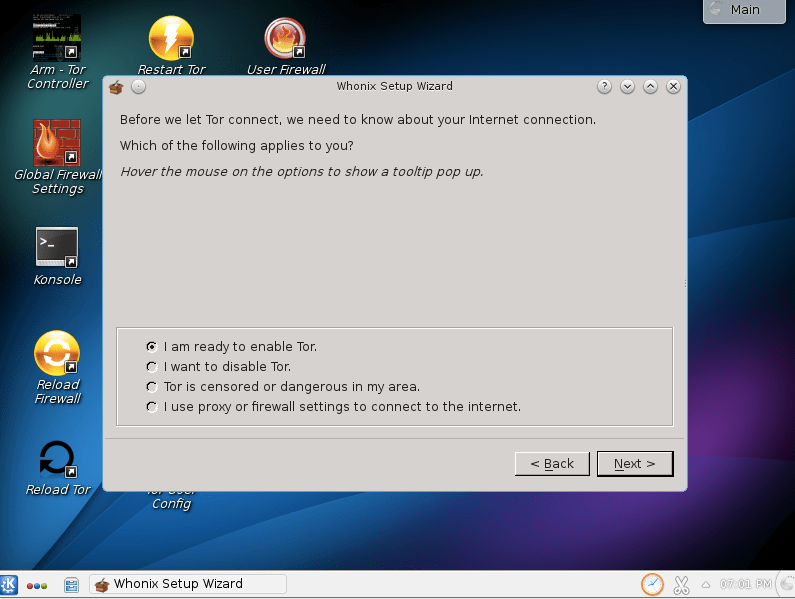

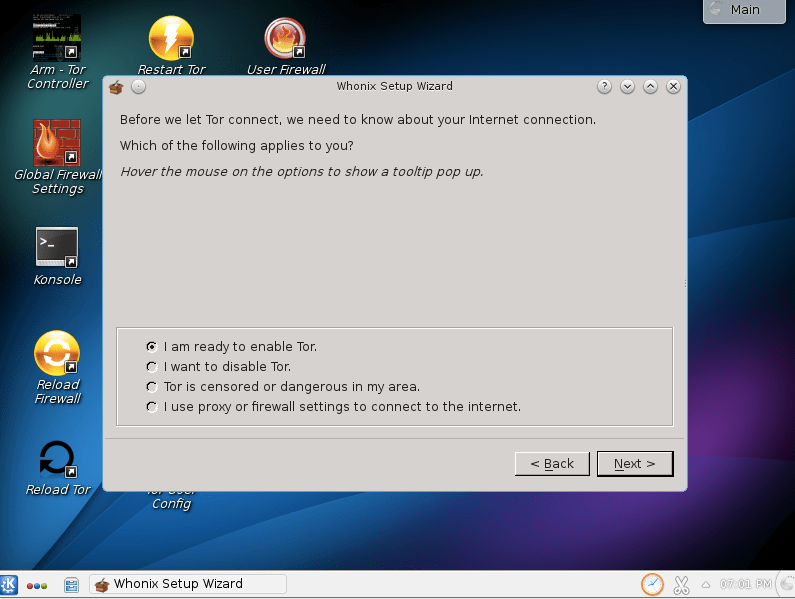

De volgende stap is om in te stellen hoe de gateway verbinding moet maken met het Tor-netwerk. De opties hier bootsen de normale Tor setup opties na wat betreft bridges en proxies. Als je met de muis over een van deze opties beweegt, zal Whonix de veranderingen tonen die nodig zijn in je torrc bestand om die verandering te bereiken. De wijzigingen worden niet automatisch voor je aangebracht.

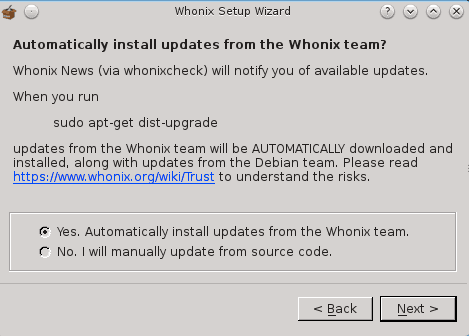

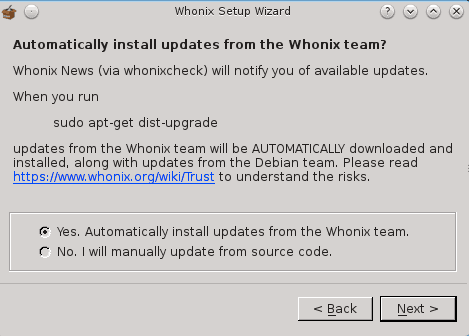

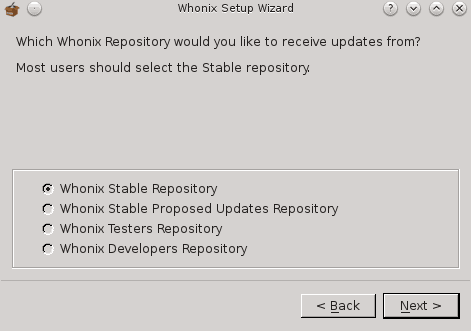

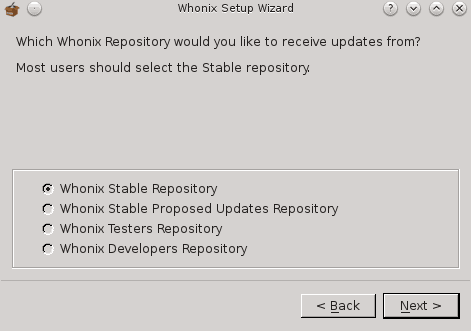

De volgende stap is het configureren van de manier waarop je updates wilt uitvoeren.

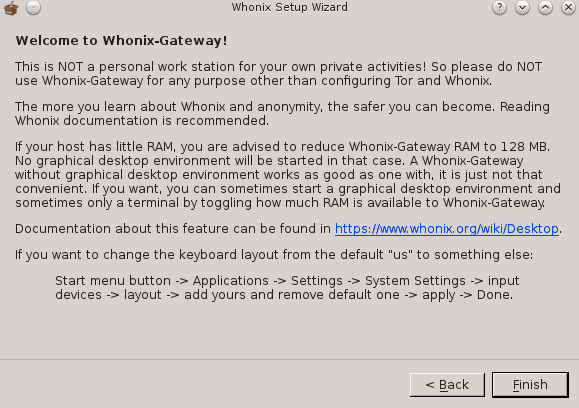

En tenslotte een waarschuwing dat dit de Whonix gateway is en niet als werkstation gebruikt moet worden.

Whonix Workstation

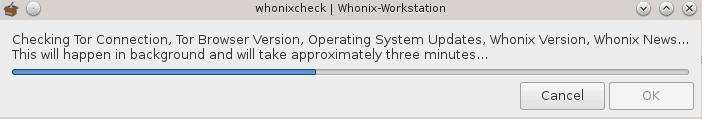

Nu uw Whonix-gateway is geïnstalleerd en verbonden met Tor, is het tijd om het werkstation te starten. Importeer de virtuele machine van het werkstation zoals je dat met de gateway hebt gedaan en start het op. Dezelfde Terms and Conditions doem-en-gloem worden weergegeven. Vervolgens kun je je updatevoorkeuren configureren.

Laat de eerste update voltooien en het werkstation is klaar voor gebruik:

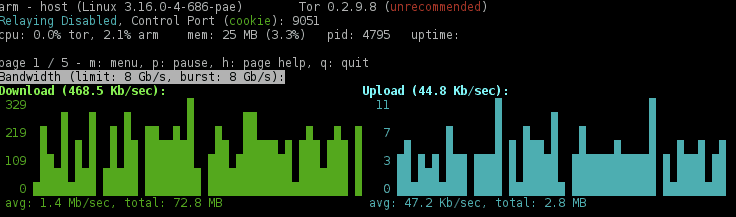

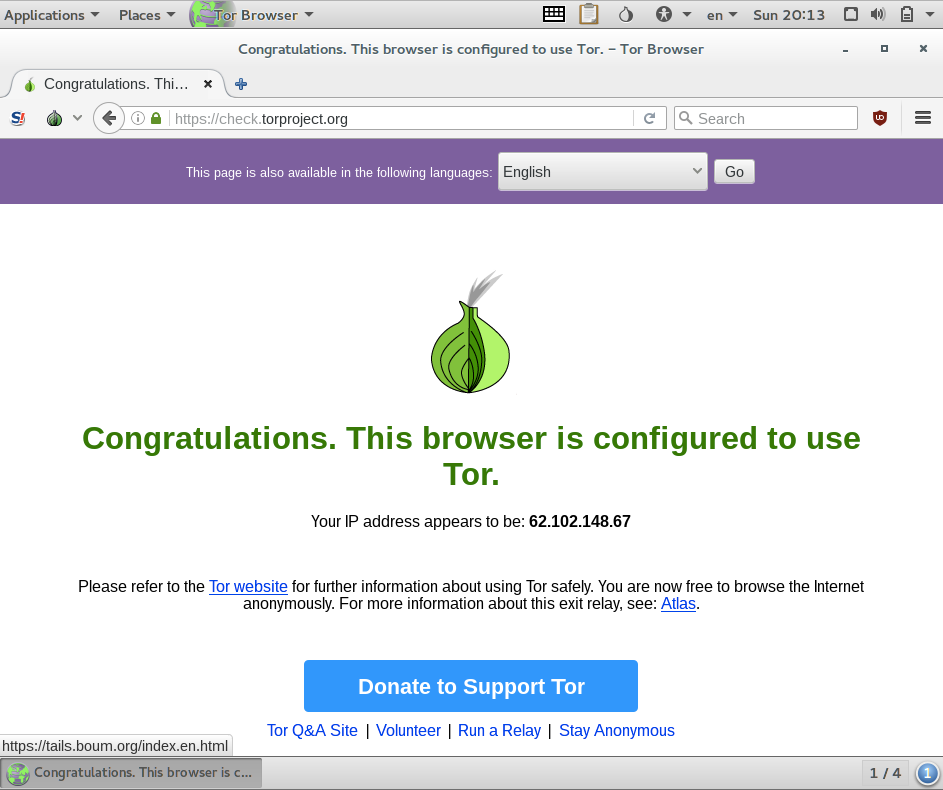

Als je je gateway in actie wilt zien, start je de Tor-browser op het werkstation en start je vervolgens de Tor Anonymizing Relay Monitor (ARM). Je ziet dan het verkeer van het werkstation door je gateway gaan.

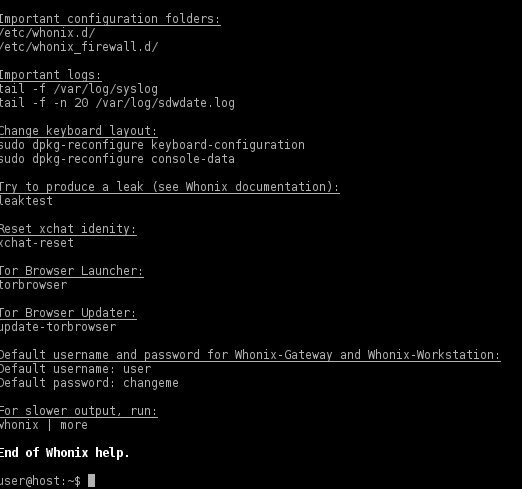

Voor wat basis hulp, open een terminal venster en typ whonix op zichzelf. Een helpscherm zal verschijnen met de standaard gebruikersgegevens. U kunt deze gebruiken om met sudo naar root te gaan en zo uw netwerkinterfaces te bekijken.

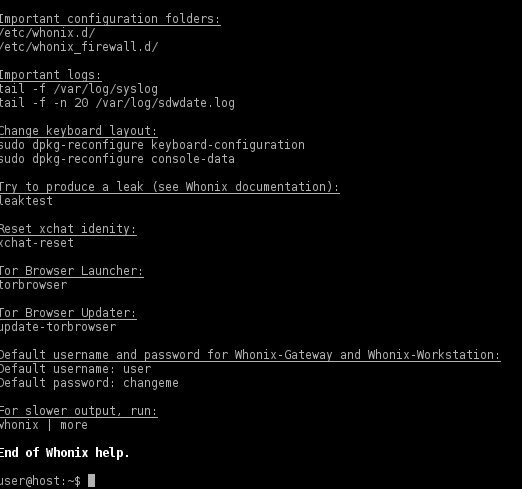

Een snelle controle van de netwerkinterfaces laat zien dat het werkstation zoals verwacht een privé IP-adres gebruikt en al zijn verkeer via de gateway routeert.

Het uitschakelen van de gateway zorgt ervoor dat het werkstation helemaal geen verbinding meer kan maken met het internet.

Whonix pros

- Het gebruik van de VirtualBox technologie zorgt ervoor dat de meest uiteenlopende mensen Whonix kunnen gebruiken. VirtualBox is beschikbaar voor elk groot besturingssysteem en is gratis.

- De standaard installatie en het gebruik is zeer eenvoudig. Er is geen speciale kennis of configuratie nodig om aan de slag te gaan.

Whonix nadelen

- Hoewel het Whonix-werkstation gescheiden is van de hostcomputer, is er geen verdere scheiding. Risicovol en niet-risicovol gedrag op het werkstation is net zo gevaarlijk als op de hostcomputer.

- Omdat de anonimiteit alleen in de virtuele machine van het werkstation zit, kan het makkelijk zijn om het te vergeten, en per ongeluk de hostcomputer te gebruiken.

Tails – The Amnesic Incognito Live System

Tails is een live besturingssysteem, gebouwd op Debian GNU/Linux. Er is geen installatieproces. Je start je computer ermee op, en het draait vanaf de tijdelijke media waarvan je opstartte. Als je het afsluit, vergeet het (amnesic) en helpt het je anoniem te blijven tijdens het gebruik (incognito).

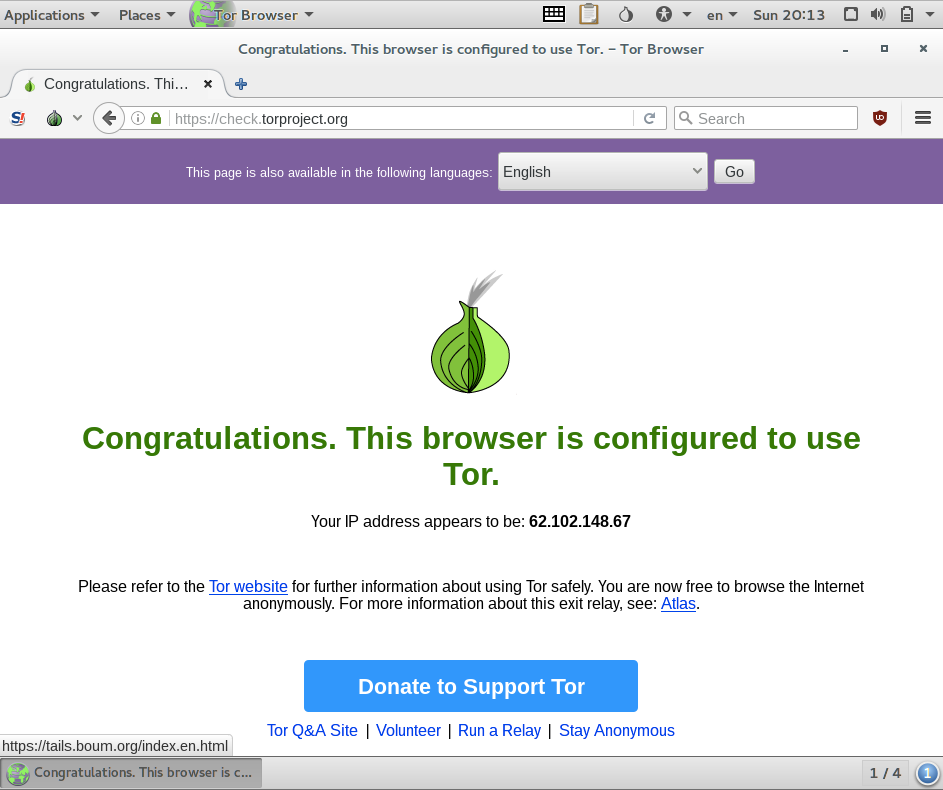

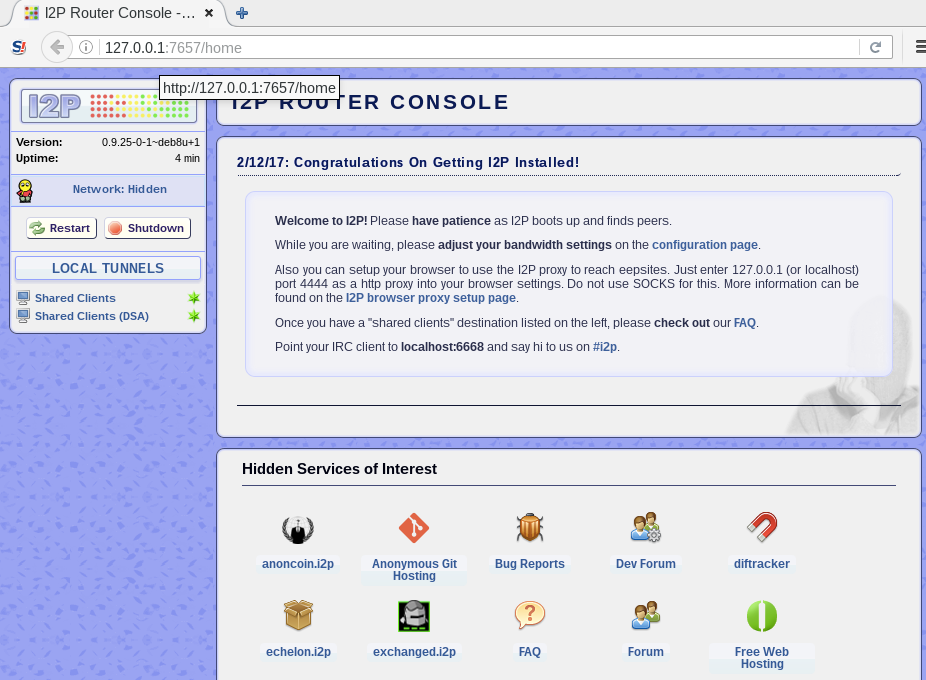

Alle netwerkverbindingen worden omgeleid via het Tor netwerk en applicaties die direct toegang proberen te krijgen tot het internet worden geblokkeerd. Tor is standaard ingesteld, maar Tails kan ook worden geconfigureerd om het I2P anonieme netwerk te gebruiken.

Start hier om het download proces te starten: https://tails.boum.org/install/index.en.html. De instructies lijken een beetje ingewikkeld te zijn; ik weet niet zeker waarom ze meerdere USB sticks of een mobiele telefoon nodig hebben om de instructies te lezen. Ik heb gewoon het Tails ISO bestand gedownload en het in VirtualBox geladen zoals ik elk ander zou doen. Als je Tails goed wilt gebruiken, moet je de ISO op een medium branden waarvan je kunt booten; meestal een CD/DVD of een USB stick.

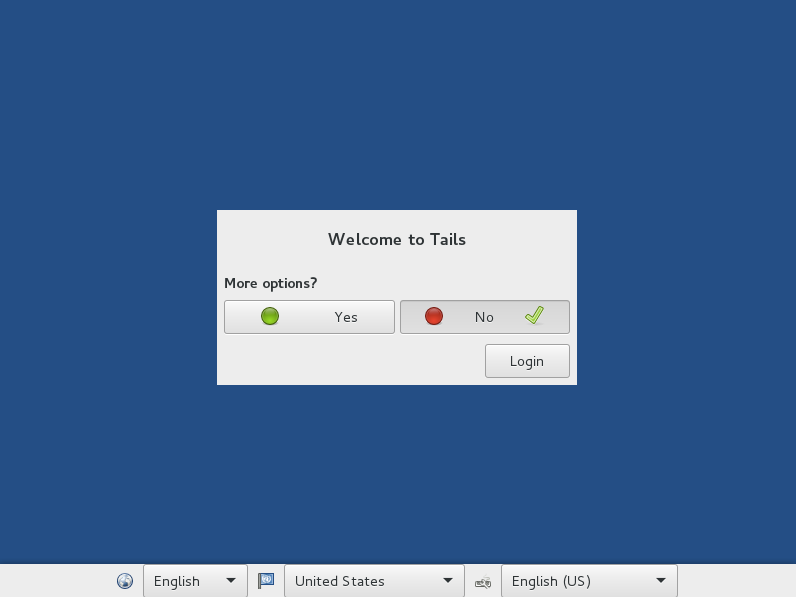

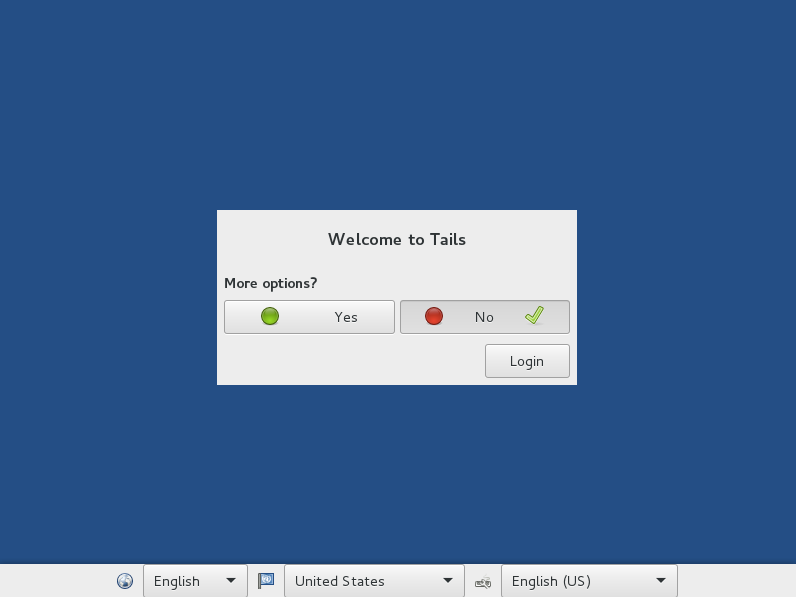

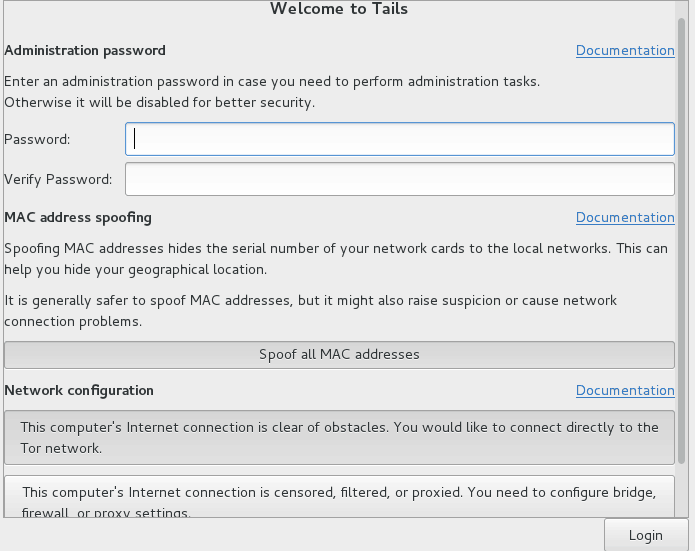

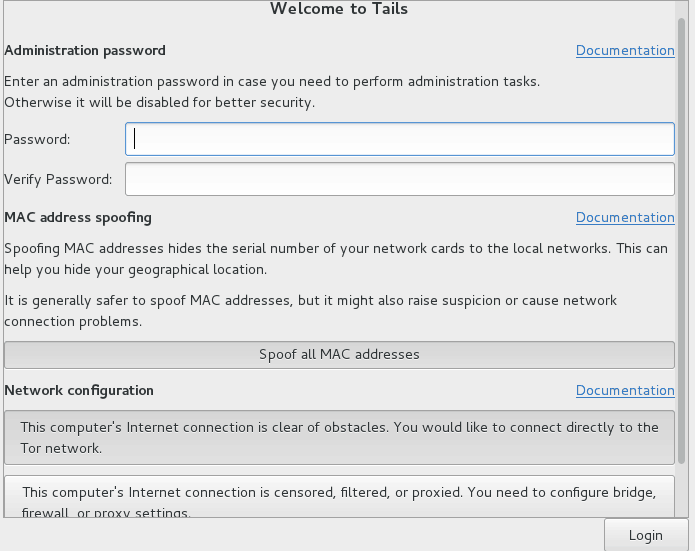

De eerste boot toont de Tails Greeter waar je optioneel wat opties kunt configureren voordat de desktop laadt.

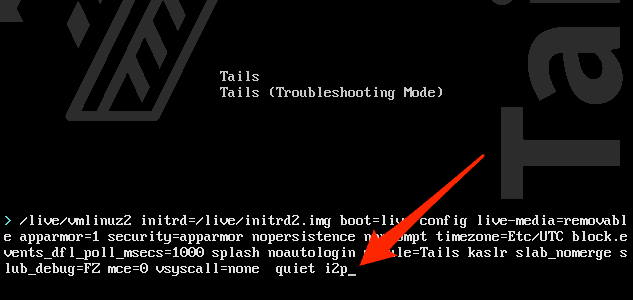

Om Tails met I2P te gebruiken in plaats van Tor, moet u opnieuw opstarten. Wanneer het menu van de bootloader verschijnt, drukt u op de Tab-toets om de huidige opstartopties weer te geven. Druk op de spatiebalk en voeg dan i2p toe aan de bestaande opties. Druk op Enter om verder te gaan met opstarten.

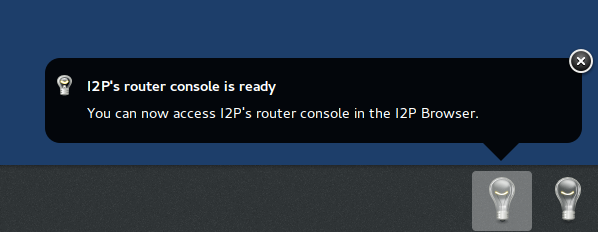

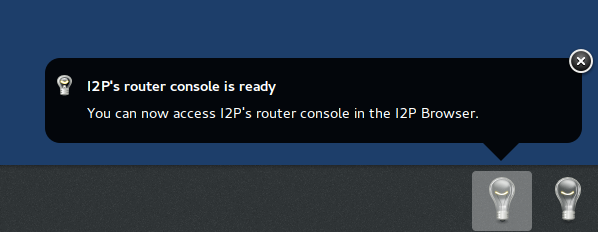

In het meldingenpaneel onder aan het bureaublad kunt u zien of Tor of I2P is geconfigureerd:

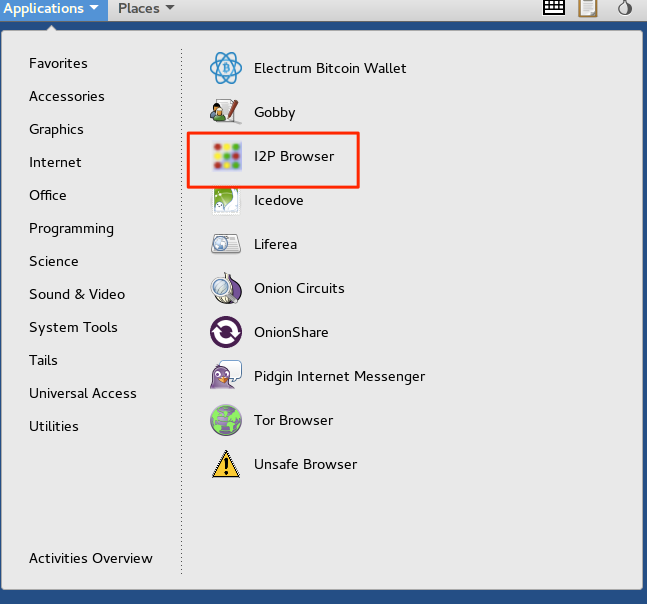

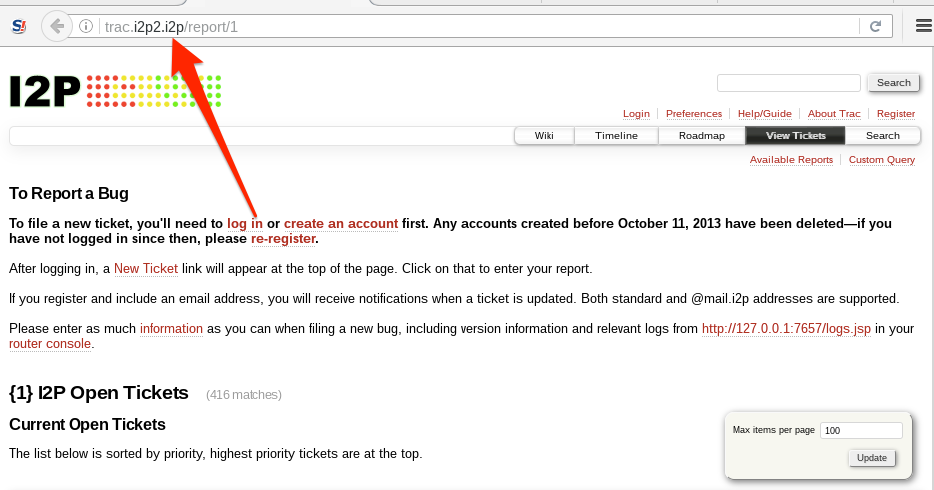

Lanceer de I2P-browser om de status van uw I2P-verbinding te zien door de menuoptie Toepassing -> Internet te selecteren.

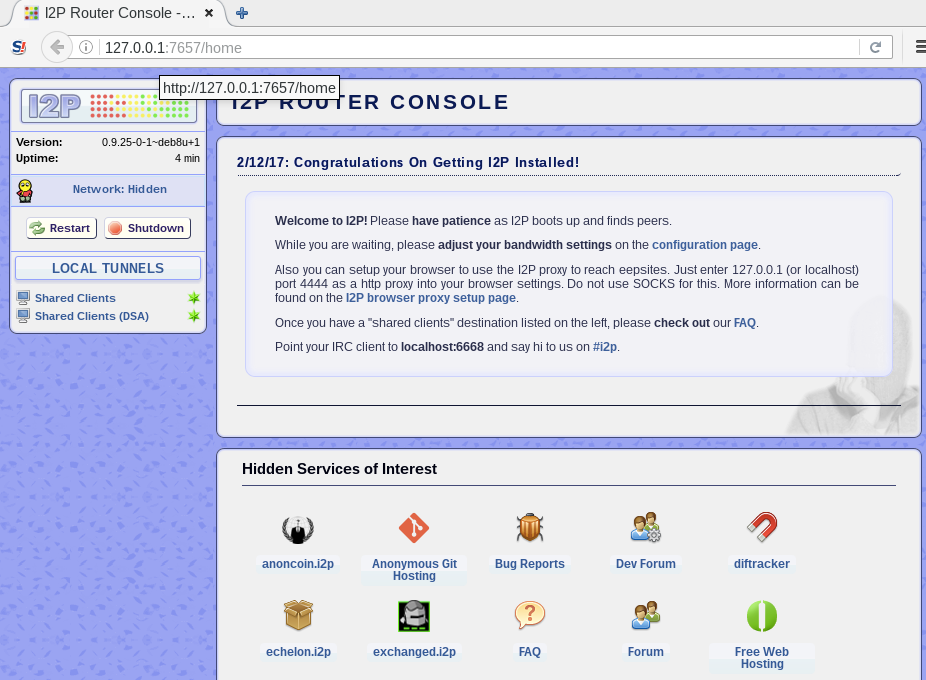

Wacht terwijl de browser wordt geladen:

Net zoals Tor interne sites heeft die gebruikmaken van de .onion-extensie gebruiken, heeft I2P zijn eigen verborgen diensten die de .i2p-extensie gebruiken.

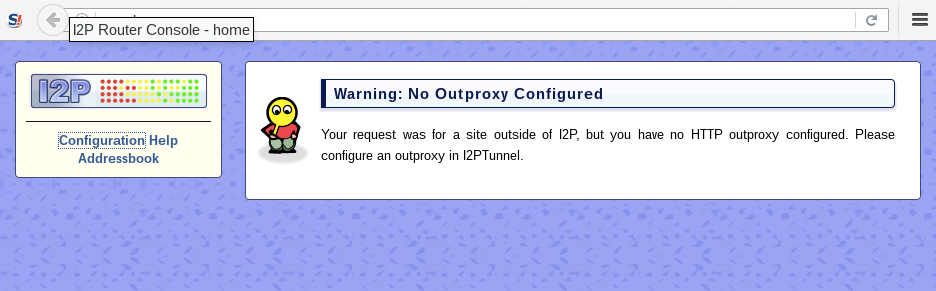

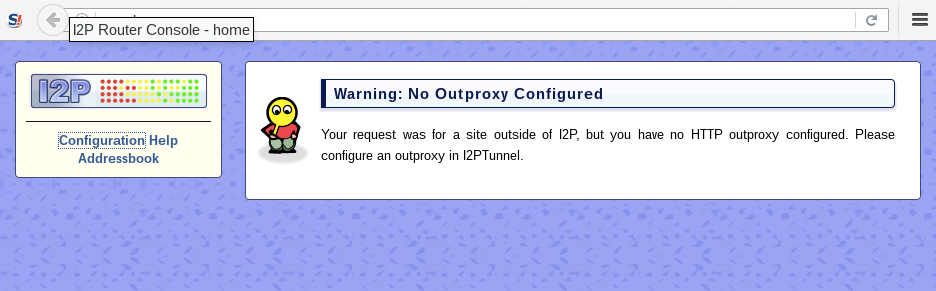

In tegenstelling tot Tor geeft de I2P-router je standaard geen toegang tot clear net-sites. Je zult een Outproxy moeten configureren om toegang te krijgen tot gewone internetsites terwijl je I2P gebruikt.

Er zijn alleen HTTP-, HTTPS- en e-mail-outproxies beschikbaar. Als je een SOCKS outproxy nodig hebt om meer mee te doen, dan moet je het bij Tor houden.

Tails Pros

- Live CDs zijn in het algemeen erg makkelijk te gebruiken. Je kunt één keer branden, overal gebruiken, wat erg handig is als je op meerdere onvertrouwde computers zit.

- De standaardconfiguratie om Tor te gebruiken biedt out-of-the-box anonimiteit, voor zover Tor dat biedt.

Tails Nadelen

- Tails versleutelt documenten die tijdens de sessie zijn gemaakt standaard niet, maar heeft een versleuteld persistent volume-functie die je hiervoor kunt gebruiken.

- Alle Live CD’s pakken het monoliet probleem niet aan; het besturingssysteem heeft geen scheiding, dus riskante activiteiten in de ene applicatie kunnen andere beïnvloeden.

Andere Live CD distro’s

De Live CD wordt gezien als een van de gemakkelijkste manieren om enige veiligheid en anonimiteit te bieden. Om die reden is er een grote verscheidenheid aan Live CD’s beschikbaar. Een paar andere die mijn aandacht trokken tijdens het schrijven van dit artikel zijn IprediaOS en TENS.

IprediaOS

Ipredia OS gebruikt het I2P anonimiseringsnetwerk in plaats van het Tor netwerk dat bij de andere distro’s gangbaar is. I2P is beschikbaar voor Windows, Linux, macOS, en Android. IprediaOS is beschikbaar als een installeerbare Live CD download met de Gnome desktop of de Lightweight X11 Desktop (LXDE).

Anonimiteit komt van het gebruik van het I2P netwerk en van de voorgeïnstalleerde applicaties. De meegeleverde applicaties ondersteunen anonieme BitTorrent, e-mail, IRC en webbrowser. Net zoals Tor interne onion sites heeft, heeft I2P interne I2P sites genaamd eepSites met de .i2p extensie.

Download een installeerbare Live CD van de Ipredia site.

TENS – Trusted End Node Security

[Trusted End Node Security[(https://www.spi.dod.mil/lipose.htm). TENS is gemaakt door het Amerikaanse ministerie van Defensie (DoD). Interessant is dat het DoD van de V.S. zijn eigen SSL-certificaten ondertekent. In uw browser staat het DoD waarschijnlijk niet vermeld als een vertrouwde certificeringsinstantie, dus u zult waarschijnlijk SSL-fouten zien wanneer u de site probeert te bezoeken. Het lijkt veilig om dit te doen op basis van mijn onderzoek, maar uw niveau van paranoia zou uw acties moeten bepalen.

TENS start op in RAM, schrijft niets naar schijf, en creëert daarom een vertrouwd, tijdelijk eindknooppunt op bijna elke computer. Merk op dat het doel van TENS is om een vertrouwd END-knooppunt te maken; het is gemaakt om de computer te beschermen waarmee je verbinding maakt; het is niet ontworpen om jou te beschermen, per se.

Er zijn een paar verschillende versies, waarvan er twee beschikbaar zijn voor het publiek. Public Deluxe komt met Libre Office, terwijl de standaard Public versie dat niet doet. De Professional-versie is alleen beschikbaar voor Amerikaans overheidspersoneel. Individuele afdelingen kunnen aangepaste builds aanvragen en het is de enige goedgekeurde methode om verbinding te maken met DoD-systemen op niet-gouvernementele apparatuur.

Zie ook: Wat zijn de beste Linux VPN-diensten?