Qubes, Whonix, or Tails: 匿名性を保つにはどの Linux ディストロを使うべきか?

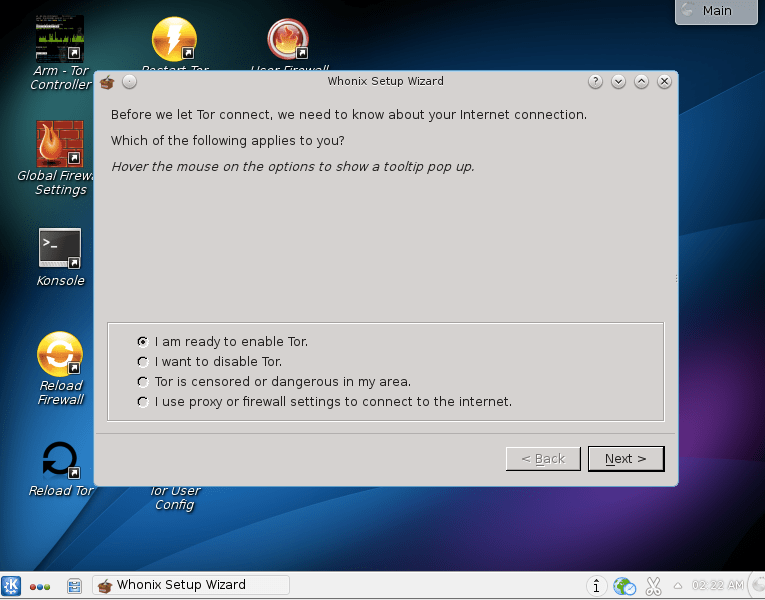

プライバシーに焦点を当てたさまざまな OS が利用できます。 それらのほとんどは Linux ベースであり、Linux 自体と同様に、多種多様なオプションの違いを理解するのは難しいかもしれません。 一般に、セキュリティ/プライバシーOSには、匿名性を提供することに重点を置いたものと、コンピュータ研究のための侵入ツールを含むものの、大きく2つのタイプがあります。 この記事では、プライバシーの側面に焦点を当て、これを実現する 3 つの主な方法を探ります。仮想化を使用して隔離する方法と、Live CD を使用する昔ながらの方法です。

Live CD は、起動前にコンピューターに挿入する、起動可能な CD (または USB ドライブ) です。 Live CD は、ホスト システムに何もインストールせず、シャットダウンしてもドキュメントやその他の痕跡を残しません。 このため、マルウェアやトラッキングソフトウェアが複数のセッションで生き残ることはありません。 この記事では、TAILS Live CD を使用します。

仮想化については、Qubes OS と Whonix に注目します。 Qubes OSは、信頼されていない仮想マシンで行われる活動が他のアプリケーションに影響を与えないように、信頼されていく仮想マシンのシリーズを作成します。 Whonixは、仮想マシンのワークステーションですべての作業を行う2つのシステムを備えています。

すべての3つの方法には長所と短所があります。

Qubes OS – A reasonably secure operating system

Qubes OSは仮想Linuxドメインで動くXenディストリビューターとして最もよく説明されます。 Xen は非常に安定しており、成熟したベアメタル タイプ 1 ハイパーバイザーです。 このタイプの仮想化は、VirtualBox のような製品を使用しているときに想像されるものと似ていますが、1 つの重要な違いがあります。 タイプ 1 ハイパーバイザーには、危険にさらされる可能性のあるオペレーテ ィング・システムが存在しないのです。 Xen はベアメタルにインストールされ、仮想マシンを作成して管理できます。

このアーキテクチャにより、Qubes はアプリケーションを実行するための個別の仮想マシン (Xen で言うところのドメイン) を作成することができます。 これにより、リスクのあるアプリケーションが信頼できるアプリケーションに影響を与えたり、基盤となるファイル システムに書き込んだりすることができないようにします。 このように分離すること自体、匿名性を高めることにはなりませんが、マルウェアの拡散を防ぐという点では大きな効果を発揮します。 悪質な Web サイトからマルウェアに感染したり、電子メールのフィッシング詐欺に引っかかったりした場合、そのマルウェアがドメイン外に拡散することは困難です。 これは、アプリケーション インスタンスを割り当てるために、いくつかの qubes を作成します。 たとえば、信頼する理由がない雑多な Web サイトのサーフィンは、おそらく信頼されていない qube で行うのが最善です。 信頼できるWebサイトやアプリケーションでの仕事に関連する活動は、信頼できるゾーンで行うことができます。 ポイントは、各 qube は同じ qube 内のアプリケーションに影響を与える可能性があるだけだということです。

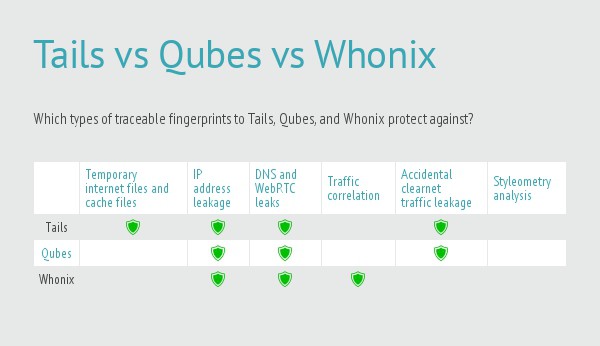

qube を使用するときに、それを簡単に整理できるように、各ウィンドウには、各 qube のセキュリティ レベルを示す「偽造できない」色のウィンドウ ボーダーが表示されます。 Qubesチームは、ウィンドウの境界線がXenドメインゼロ(dom0)レベルで構築されているため、unforgeableであることを示しています。これは、Xenが起動時に起動する特権ドメインで、他のすべてのドメイン(この場合はqube)を管理するものです。 qubes は dom0 と対話できず、qubes は非特権であるため、低レベルのシステム機能自体にアクセスできません。

ウィンドウの境界の色分けにより、各ウィンドウの信頼レベルを即座に確認することができます。 このスクリーンショットでは、赤 (信頼されていない)、緑 (信頼されている)、および黄色 (中間) のウィンドウ境界線が確認できます。 また、信頼されていない(赤)アプリケーションの上に重なっているにもかかわらず、パスワードのプロンプトが信頼された(緑)ドメインのアプリケーションから表示されていることが簡単にわかります。 非常に一般的なフィッシングのテクニックは、ウェブサイトを利用して、あるサービスの非常にリアルなログインボックスを作成し、人々に認証情報を入力させようとするものです。 この場合、パスワード ボックスに赤い枠が表示され、何か危険なことが起こっているかもしれないというシグナルになります。 https://www.qubes-os.org/screenshots/

すでに堅牢なセキュリティ モデルに優れた匿名性レイヤーを追加する優れた方法は、後述の Whonix を Qubes とともに使用することです。 Qubes OS は各アプリケーションを別々の qube で実行するため、Whonix ゲートウェイとワークステーションは別々の qube で実行されます。 これにより、さらに互いを抽象化することができます。 もしWhonixゲートウェイやワークステーションが独自のqubeで実行され、何らかの形で侵害された場合、コンピュータ上の他のアプリケーションにアクセスすることができなくなります。

QubesOS pros

- サンドボックス化された仮想マシンを使用したアプリケーション分離により、悪用されたアプリケーションや悪意のある javascript が他のアプリケーションやホスト OS に渡らないことが保証されます。

- QubesOS 内で Whonix を使用すると、すべてのインターネット トラフィックが Whonix Tor ゲートウェイを強制的に通過するため、インターネットからさらに分離することができます

QubesOS cons

- 仮想マシンではうまく動かない、あるいはまったく動かないため、Qubes OS はテストをすることが難しい。 それはあなたのシステムで動作するかもしれませんし、しないかもしれません。 そして、それはサポートされていないので、フルインストールがどのように動作するかの確信を得るためにそれを使用することによって、ライブ CD の仕事を本当に果たすことはできません。 したがって、Qubes がどのように動作するか確認するために、マシンにオール・オア・ナッシングでインストールすることになります。

Whonix – Anonymity in two parts

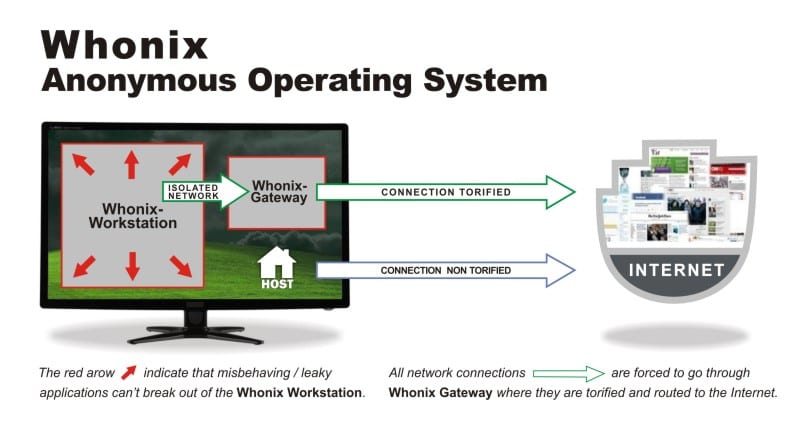

Whonix は、インターネット使用中の匿名性を提供すべく特に設計されています。 これは、ゲートウェイとワークステーションという 2 つの仮想マシンで構成されています。 ワークステーションはゲートウェイとしか話すことができず、ゲートウェイはTor経由でインターネットに接続します。 どちらも VirtualBox 仮想マシンアプライアンスなので、VirtualBox が動作するどの OS でも実行できます。

Whonix ワークステーションとゲートウェイは、ホストコンピュータ上でプライベートネットワークを使用するように設定されます。 ワークステーションはすべてのトラフィックをゲートウェイにルーティングし、ゲートウェイはインターネットにアクセスするためにTorネットワークを使用します。 ワークステーション上で実行されるすべてのネットワーク活動はTorを通して行われます。

ホストマシーンはWhonixプライベートネットワークに参加しないため、通常のインターネット接続を使い続けます。

Whonix ゲートウェイは、すべてのワークステーション要求を単に Tor 経由でプロキシングするだけでなく、異なるアプリケーションに Tor 回路を使用して、特定されないように保護することも可能です。 ゲートウェイはワークステーション上の異なるアプリケーションが Tor を通して異なる経路を取ることを保証するために Stream Isolation を実装しています。 これはデフォルトで設定されていますが、Whonix wiki で Tor の分離についてさらに学ぶことができます。

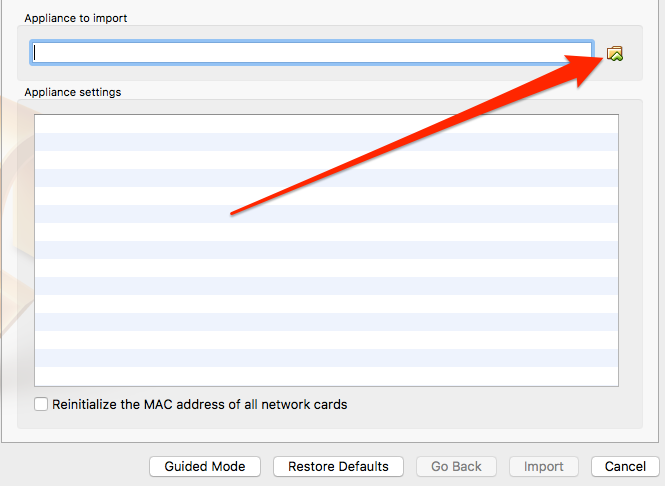

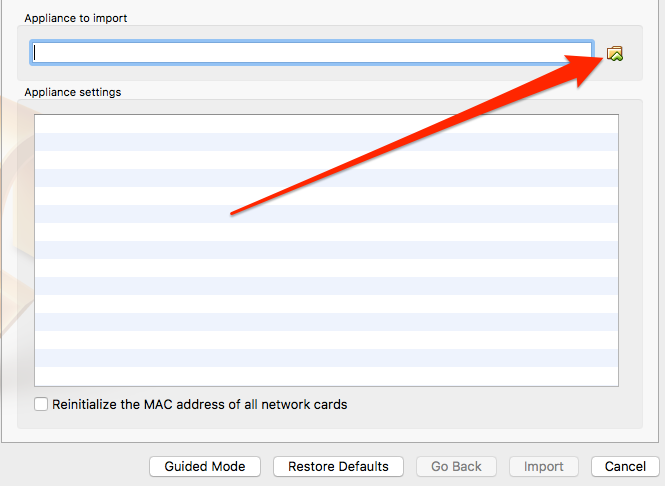

ここで Whonix ウェブサイトから 2 つのアプライアンスをダウンロードし、それらを 1 つずつ VirtualBox にインポートします。

ファイル -> アプライアンスのインポートを選択:

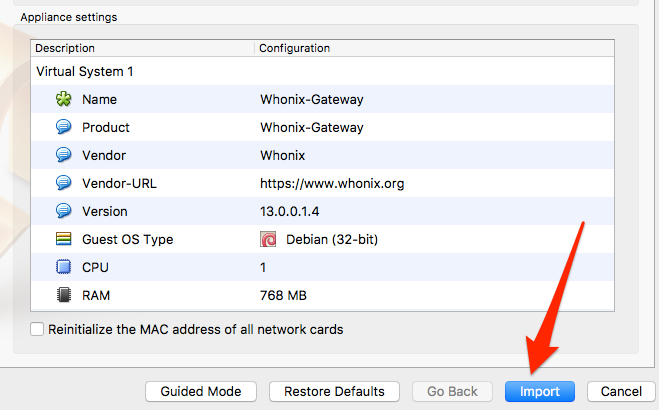

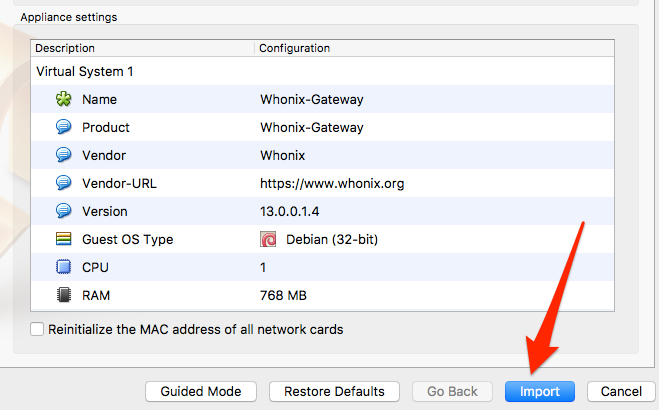

VirtualBox には数分かかりますのでアプライアンスを読んでから設定を表示してください。 Import ボタンをクリックして確定し、Start ボタンをクリックしてゲートウェイ仮想マシンを起動します。

Whonix Gateway

ゲートウェイはコマンドラインから実行可能です。 システムの RAM が 2GB 未満の場合、2 つの本格的なデスクトップを実行するのは苦痛かもしれないので、ゲートウェイをヘッドレスで実行することを選ぶことができます。 この記事では、概念を示すのが簡単なので、ワークステーションとゲートウェイの両方のデスクトップを使用することにします。

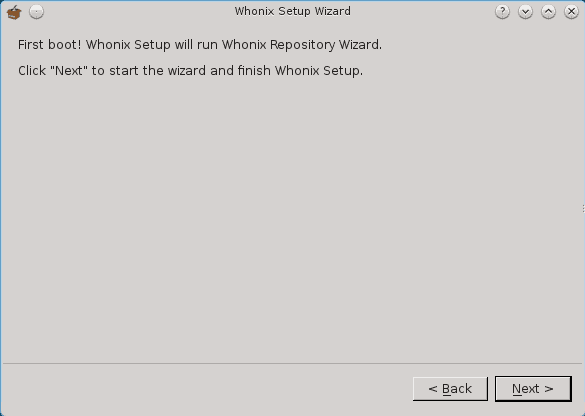

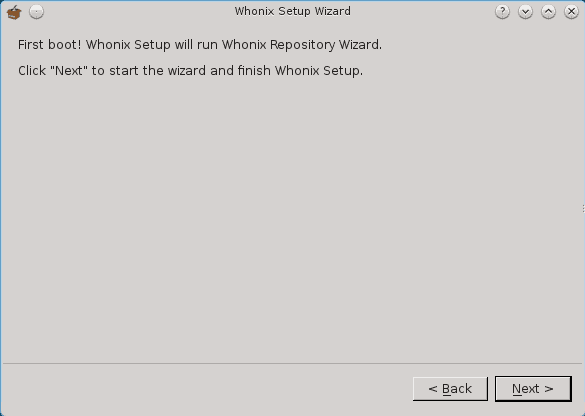

最初の実行ウィザードでは、Whonix が匿名性を提供するためにいかに当てにならないかという警告が 2 画面いっぱいに表示されます:

Whonix is experimental software. Do not rely on it for strong anonymity.これは少し気になります。

It makes online anonymity possible via fail-safe, automatic, and desktop-wide use of the Tor network.私がここで伝えたいことは、技術的な安全策とは関係なく、自分の身元を裏切ることができる方法がたくさんあるということです。

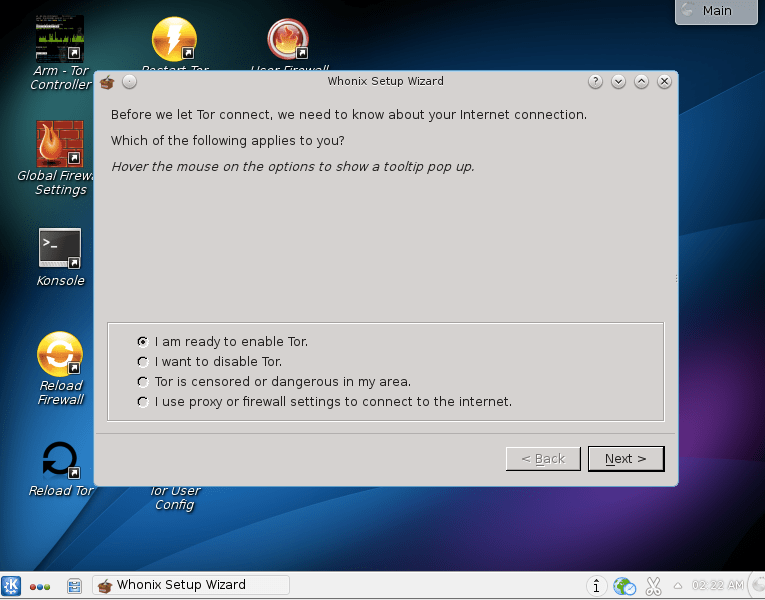

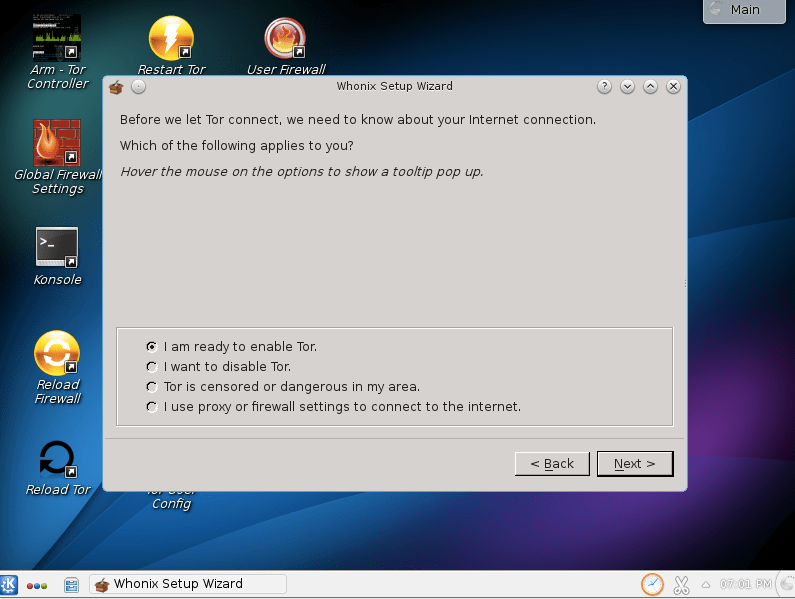

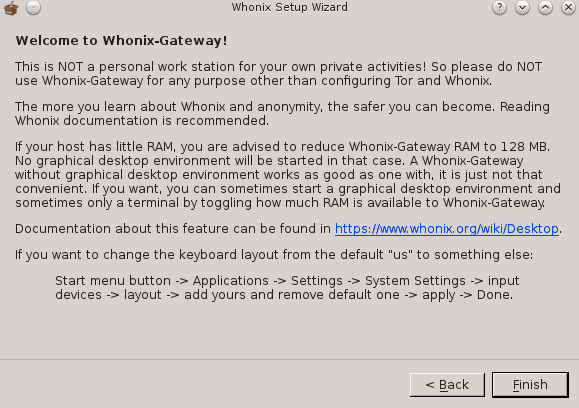

次のステップは、ゲートウェイが Tor ネットワークに接続する方法を設定することです。 ここでのオプションはブリッジとプロキシに関する通常のTorセットアップオプションを模倣しています。 これらのオプションの上にカーソルを置くと、Whonixはその変更を達成するために必要なtorrcファイルの変更を表示します。

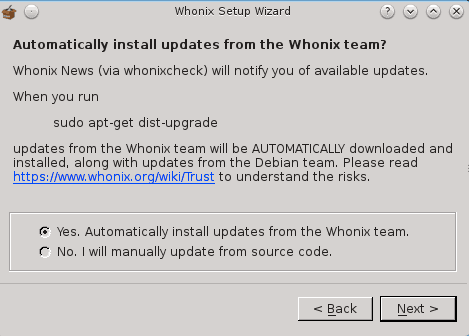

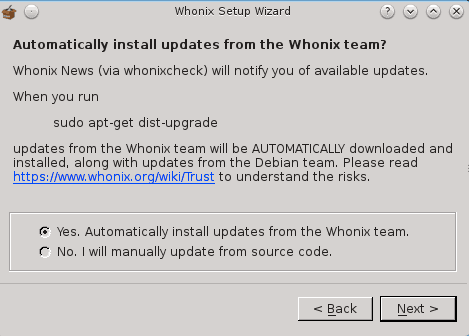

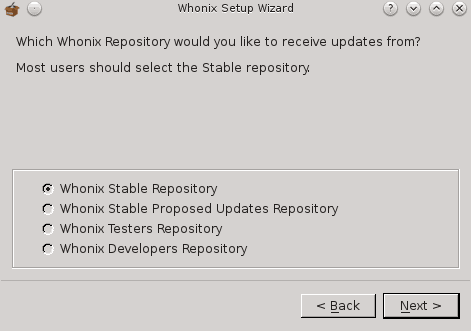

次のステップは、どのように更新を行うかを設定します。

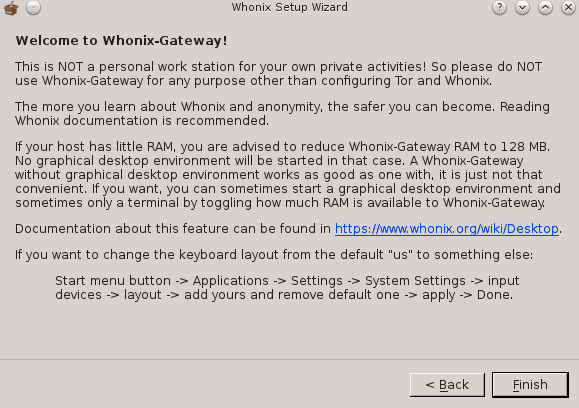

そして最後に、これは Whonix のゲートウェイなのでワークステーションとして使用しないよう注意しています。

Whonix Workstation

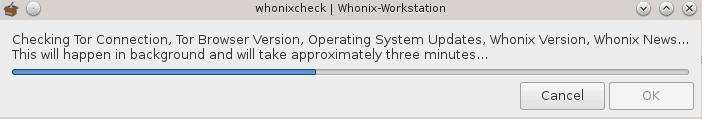

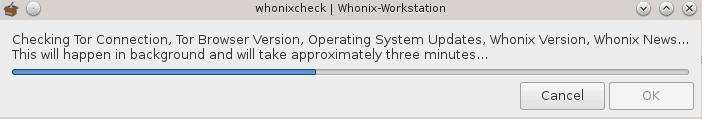

Whonix gateway がインストールされて Tor に接続されたら、いよいよワークステーションを起動しましょう。 ゲートウェイと同じようにワークステーション仮想マシンをインポートして起動します。 同じくTerms and Conditionsのdoom-and-gloomが表示されます。 続いてアップデートの環境設定を行います。

最初の更新を完了すると、ワークステーションは使用可能な状態になっています。

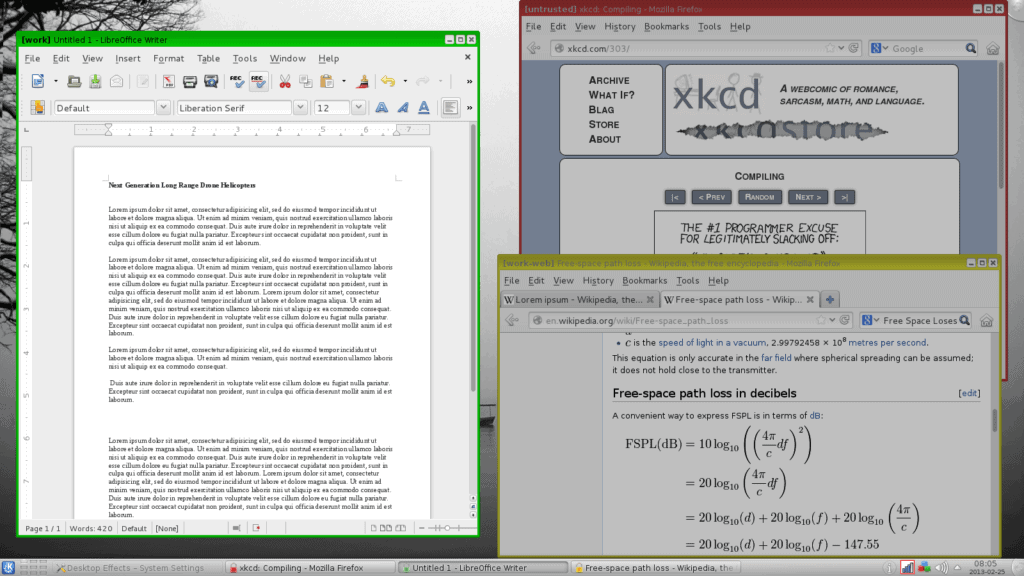

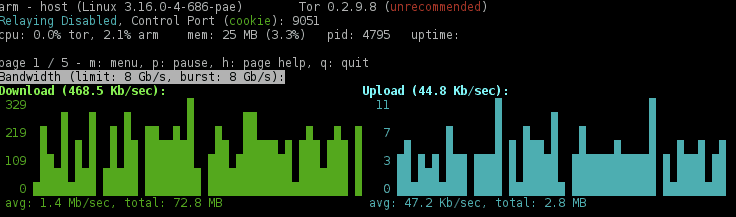

ゲートウェイの動作を見たい場合は、ワークステーションでTorブラウザを起動し、Tor Anonymizing Relay Monitor (ARM) を立ち上げてください。 ワークステーションからゲートウェイを経由するトラフィックを見ることができます。

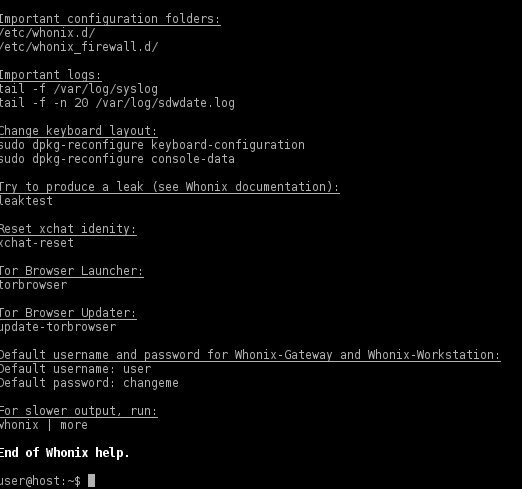

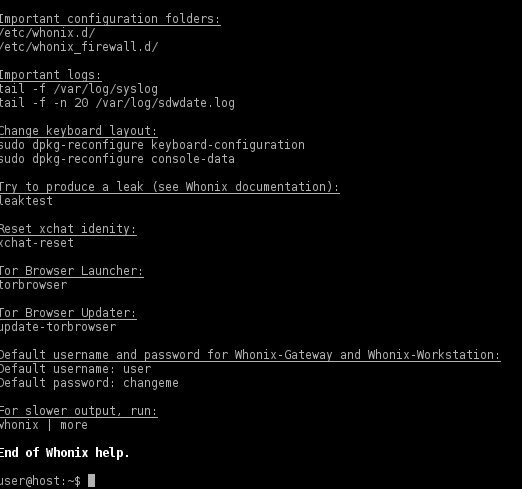

基本的なヘルプは、ターミナルウィンドウを開いてwhonixと単独で入力するだけです。 ヘルプ画面が表示され、デフォルトのユーザー認証が含まれます。

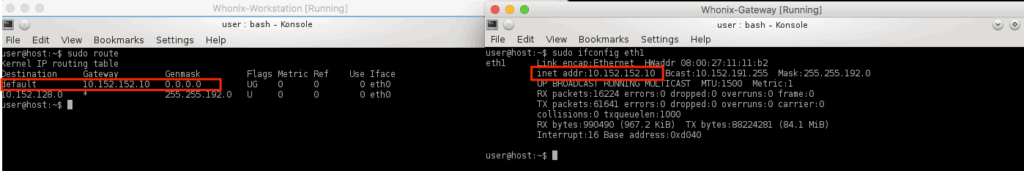

ネットワークインターフェイスをすばやくチェックすると、ワークステーションが予想通りプライベート IP アドレスを使用しており、すべてのトラフィックをゲートウェイ経由でルーティングしていることがわかります。

ゲートウェイをシャットダウンすると、ワークステーションがインターネットに接続できなくなります。

Whonix pros

- VirtualBox テクノロジーを使用すると、さまざまな人が Whonix を使用できることが保証されます。 VirtualBox はすべての主要なオペレーティング・システムで利用可能で、無料です。

- デフォルトのインストールと使用は、非常に簡単です。 特別な知識や設定は必要ありません。

Whonix cons

- Whonix ワークステーションはホストコンピュータから分離されていますが、それ以上分離することはありません。 5700>

Tails – The Amnesic Incognito Live System

Tails は Debian GNU/Linux から構築されたライブオペレーティングシステムです。 インストール作業はありません。 これでコンピュータを起動すると、起動した一時的なメディアから実行されます。

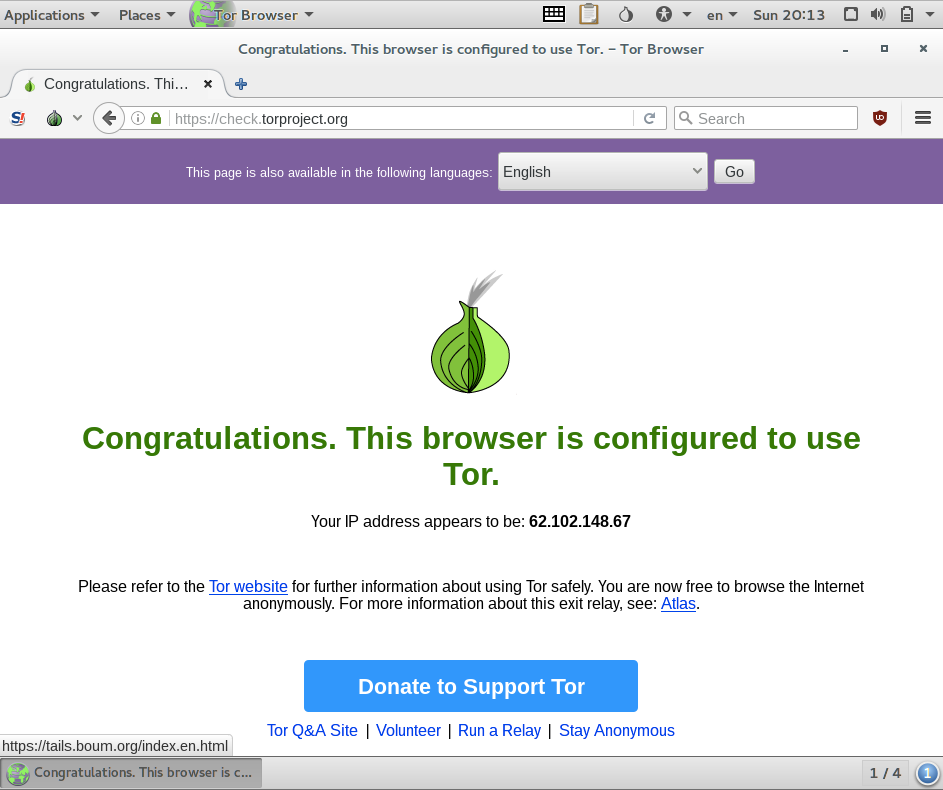

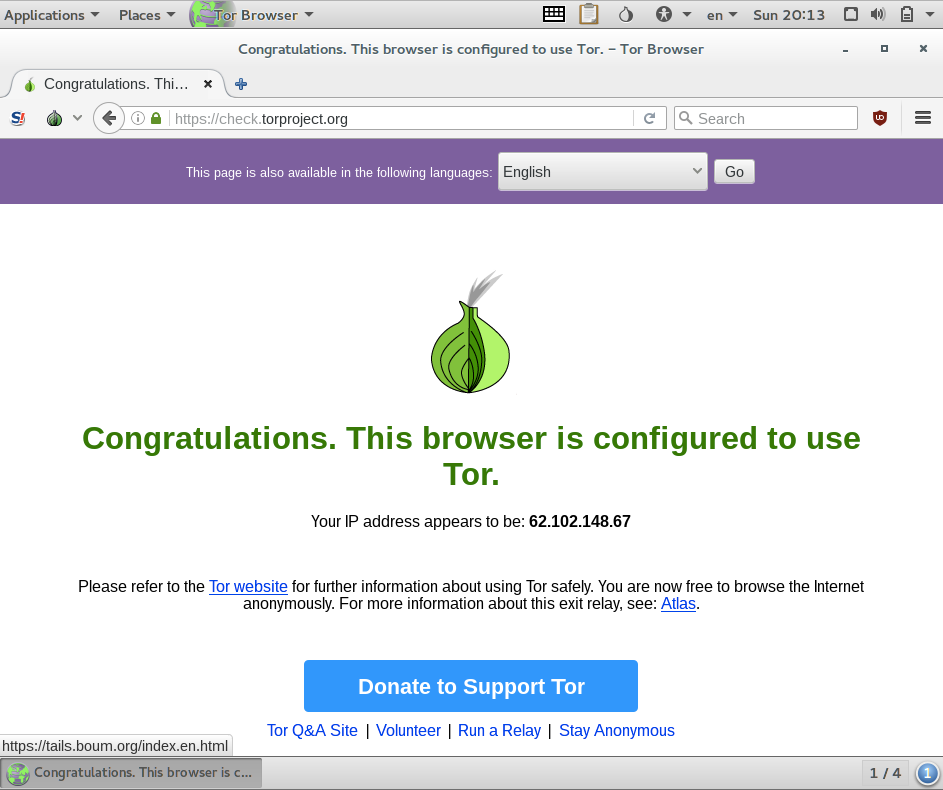

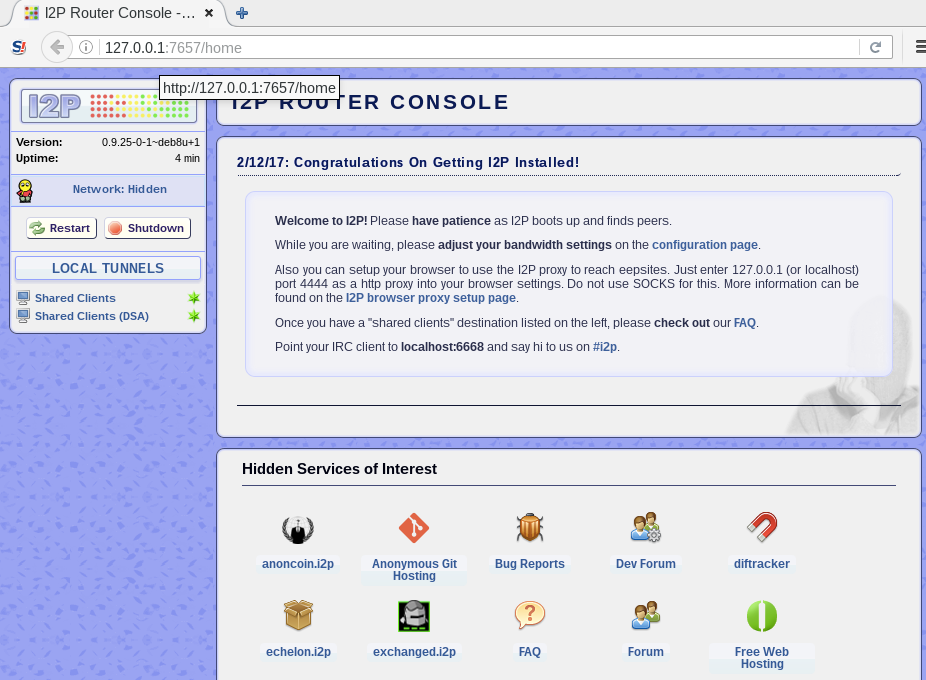

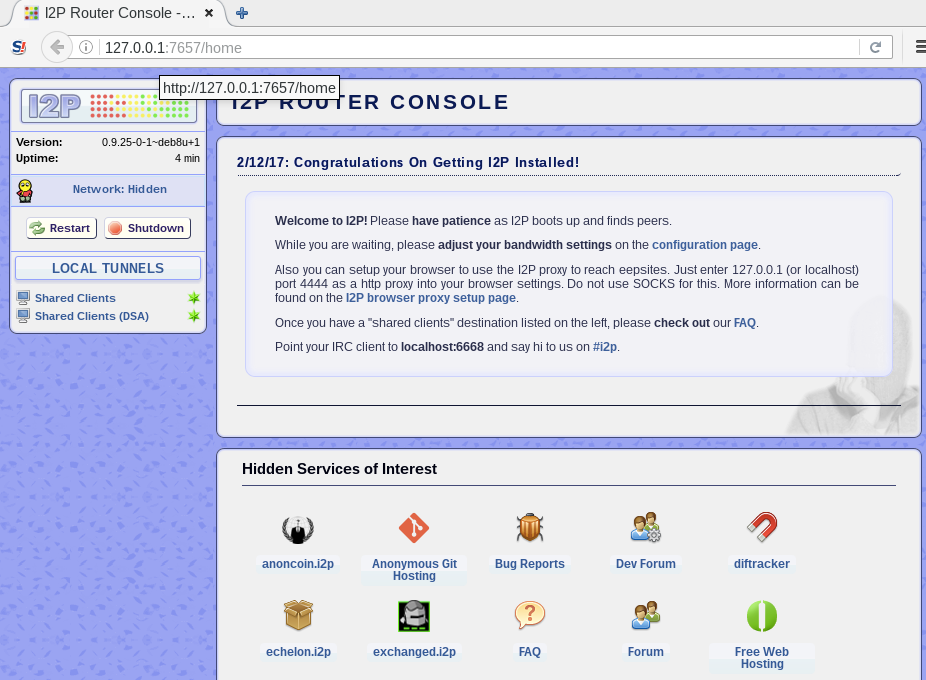

すべてのネットワーク接続はTorネットワークを経由し、インターネットに直接アクセスしようとするアプリケーションはブロックされます。 Torはデフォルトで設定されていますが、TailsはI2P匿名ネットワークを使用するように設定することもできます。

ダウンロードプロセスを開始するには、ここから開始してください。 https://tails.boum.org/install/index.en.html. 指示は少し複雑なようです。複数の USB メモリや、指示を読むための携帯電話の必要性が含まれている理由はよくわかりません。 私は、単に Tails の ISO ファイルをダウンロードして、他のものと同じように VirtualBox にロードしました。 Tails を正しく使用するには、その ISO を、通常 CD/DVD または USB スティックなど、起動可能なメディアに書き込む必要があります。

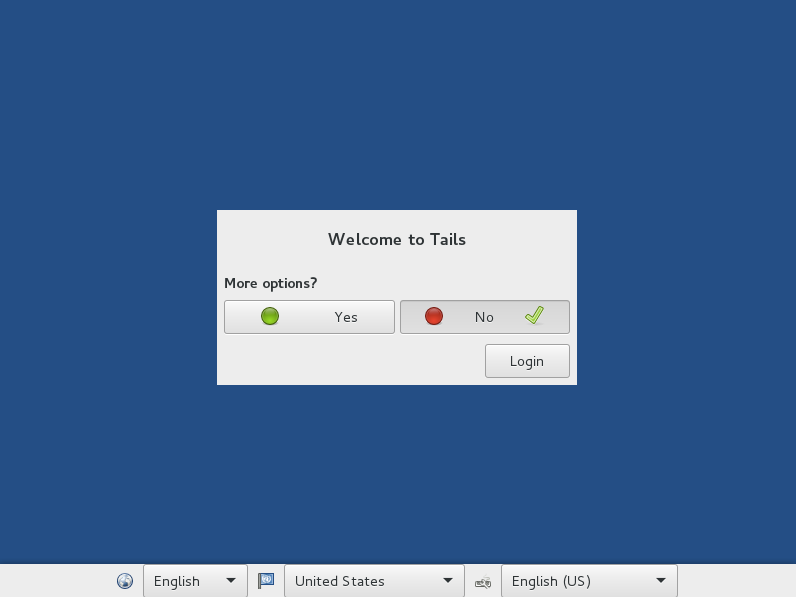

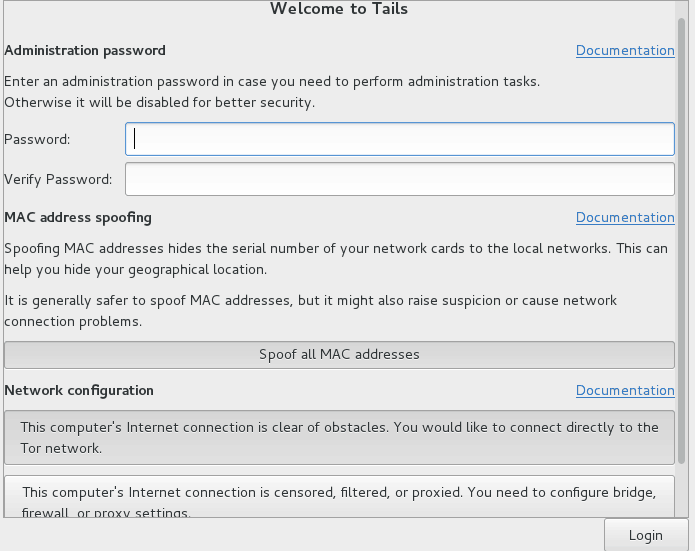

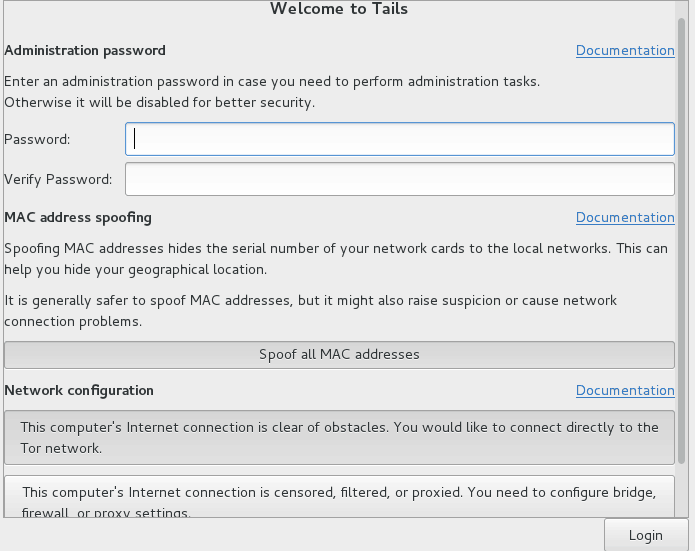

最初の起動時に Tails Greeter が表示され、デスクトップをロードする前に、オプションでいくつかのオプションを設定することが可能です。

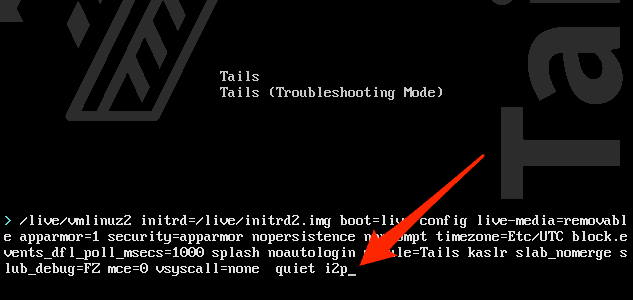

Tor ではなくI2PでTailsを使用するには、再起動が必要です。 ブートローダのメニューが表示されたら、Tabボタンを押して、現在のブートオプションを表示します。 スペースバーを押して、既存のオプションに i2p を追加します。 Enterキーを押してブートを続けます。

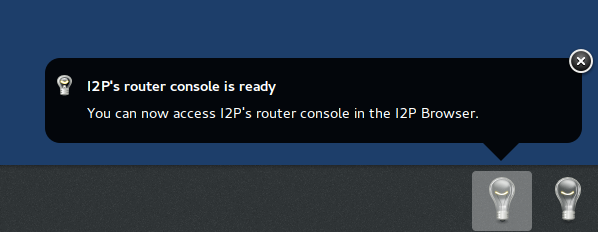

デスクトップ下部の通知パネルが、TorかI2Pが設定されているか教えてくれます。

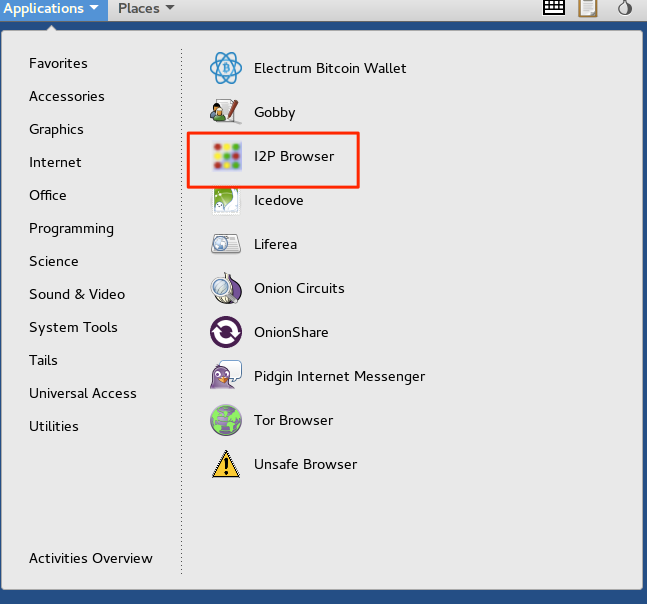

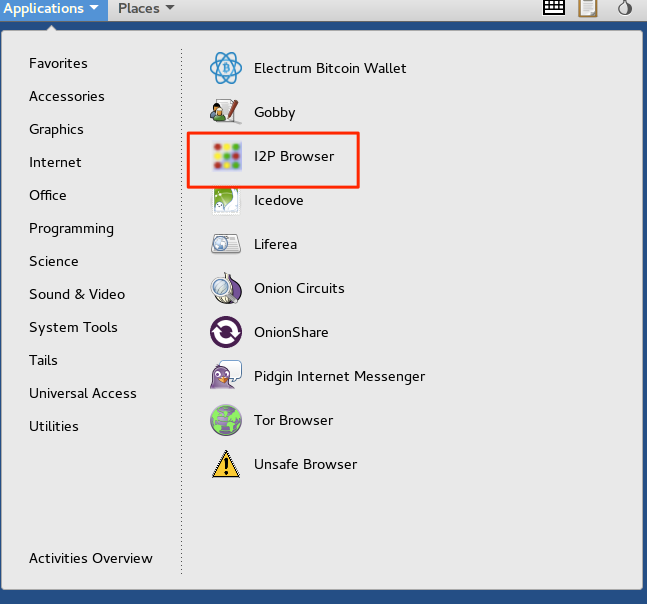

アプリケーション -> インターネット メニューオプションを選択するとI2Pブラウザが起動しI2P接続状態を確認することができます。

ロード中に待つ:

Tor には内部サイトとして .NET があるように、Tor は内部サイトとして .NET を使っています。

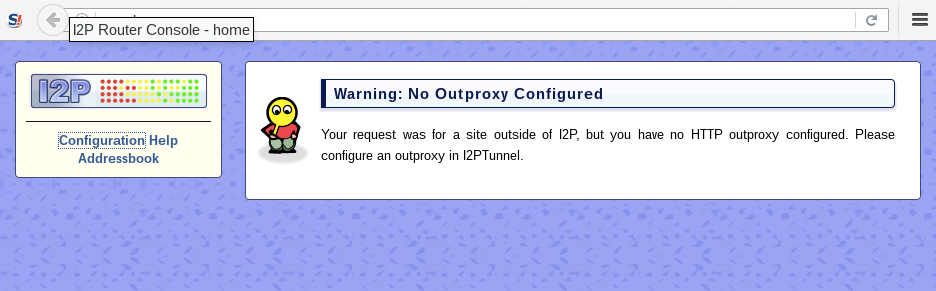

Tor とは異なり、I2P ルーターはデフォルトでクリアネットサイトにアクセスすることを許可してくれません。 I2P を使用しながら通常のインターネットサイトにアクセスするには、アウトプロクシを設定する必要があります。

利用できるアウトプロクシは HTTP, HTTPS, メールのみです。 SOCKS アウトプロキシが必要なら、Tor にこだわるべきです。

Tails Pros

- Live CD は一般に非常に使いやすいです。

Tails Cons

- Tails はデフォルトではセッション中に作成されたドキュメントを暗号化しませんが、これに使える暗号化永続ボリューム機能があります。

Other Live CD distros

Live CD は、セキュリティと匿名性を提供する最も簡単な方法の 1 つと見なされています。 そのため、利用可能なさまざまな Live CD があります。 この記事を書いている間、私の目を引いた他のいくつかのものは、IprediaOS と TENS です。

IprediaOS

Ipredia OSは、他のディストロで普及しているTorネットワークの代わりに、I2P匿名化ネットワークを使用しています。 I2P は、Windows、Linux、macOS、および Android で利用可能です。 IprediaOS は、Gnome デスクトップまたは Lightweight X11 Desktop (LXDE) を使用するインストール可能な Live CD としてダウンロードできます。

匿名性は、I2P ネットワークの使用と、プリインストールされたアプリケーションから得られます。 提供されるアプリケーションは、匿名の BitTorrent、電子メール、IRC、および Web ブラウザをサポートします。 Tor が内部の onion サイトを持っているように、I2P は .i2p 拡張子を持つ eepSites という名前の内部 I2P サイトを持っています。

Ipredia サイトからインストール可能なライブ CD をダウンロードします。 TENSは、米国国防総省(DoD)によって作られました。 興味深いことに、U.S. DoDは独自のSSL証明書に署名しています。 あなたのブラウザはDoDを信頼できる認証局としてリストしていない可能性が高いので、サイトを訪問しようとするとSSLエラーが表示される可能性が高いです。 私の調査によると、そうすることは安全なようですが、あなたのパラノイアのレベルがあなたの行動を支配するべきです。

TENS は RAM で起動し、ディスクには何も書き込まないので、ほとんどすべてのコンピューターに信頼できる一時的なエンドノードを作成します。 TENS の目的は信頼できるエンドノードを作成することであり、接続するコンピュータを保護するために作成されたものであり、それ自体、あなたを保護するために設計されたものではないことに注意してください。 Public Deluxe には Libre Office が付属していますが、標準の Public 版には付属していません。 Professionalバージョンは、米国政府関係者のみが利用可能です。 個々の部門はカスタムビルドを要求でき、政府以外の機器で DoD システムに接続するための唯一の承認された方法です

See also: 最高の Linux VPN サービスは何ですか?