Qubes, Whonix, ou Tails : quelle distro Linux devriez-vous utiliser pour rester anonyme ?

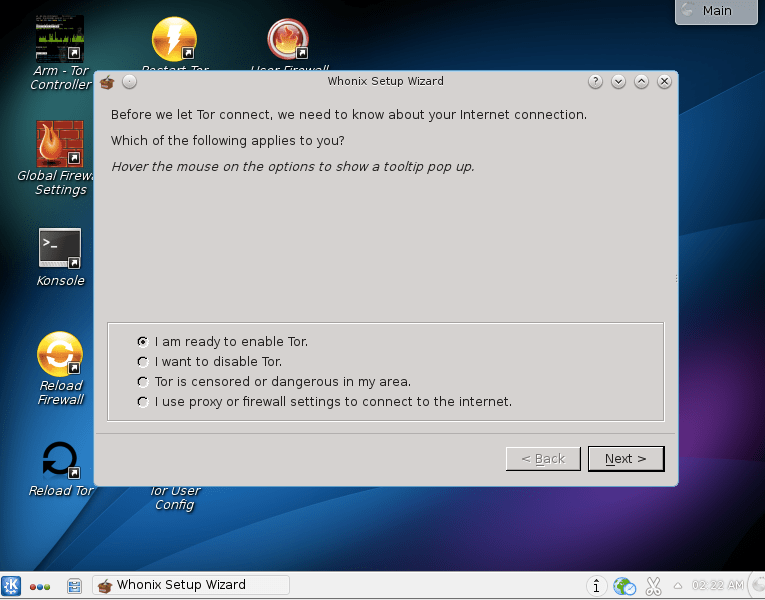

Il existe une variété de systèmes d’exploitation axés sur la confidentialité. La plupart d’entre eux sont basés sur Linux et, un peu comme Linux lui-même, il peut être difficile de comprendre les différences entre une si grande variété d’options. En général, il existe deux principaux types de systèmes d’exploitation axés sur la sécurité/confidentialité : ceux qui se concentrent sur l’anonymat et ceux qui contiennent des outils de pénétration pour la recherche informatique. Cet article se concentre sur l’aspect de la vie privée et explorera trois principaux moyens d’y parvenir : deux qui utilisent la virtualisation pour créer une isolation, et la vieille méthode éprouvée qui consiste à utiliser des Live CD.

Un Live CD est un CD amorçable (ou un lecteur USB) que vous collez dans un ordinateur avant de démarrer. Les Live CD n’installent rien sur le système hôte et ne laissent aucun document ou autre trace derrière eux lorsqu’ils sont éteints. Cela garantit qu’il n’y a aucun moyen pour un logiciel malveillant ou de traçage de survivre à des sessions multiples. Nous utiliserons le Live CD TAILS dans cet article.

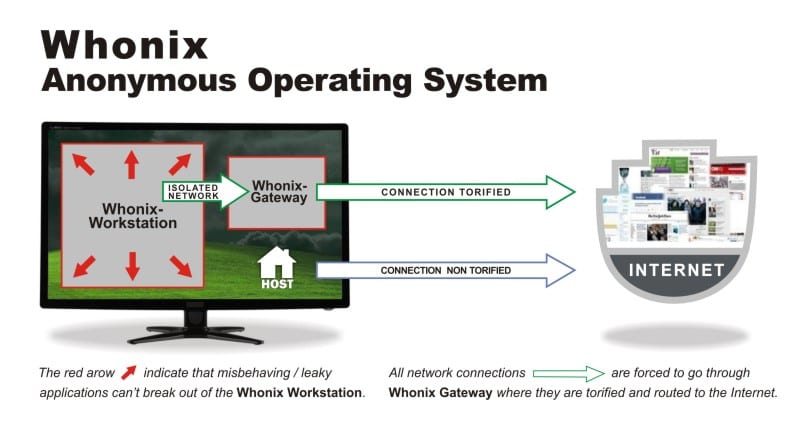

Pour la virtualisation, nous nous intéresserons à Qubes OS et Whonix. Qubes OS crée une série de machines virtuelles de plus en plus fiables afin que les activités qui ont lieu dans une machine virtuelle non fiable ne puissent pas affecter les applications dans les autres. Whonix a un système en deux parties dans lequel vous effectuez tout votre travail dans un poste de travail de machine virtuelle. Il achemine tout votre trafic réseau à travers l’autre passerelle de machine virtuelle qui se connecte au réseau Tor.

Ces trois méthodes ont leurs avantages et leurs inconvénients.

Qubes OS – Un système d’exploitation raisonnablement sécurisé

Qubes OS est mieux décrit comme une distribution Xen exécutant des domaines Linux virtuels. Xen est un hyperviseur de type 1 bare-metal très stable et mature. Ce type de virtualisation est analogue à ce que vous pouvez imaginer en utilisant un produit comme VirtualBox avec une différence importante. Un hyperviseur de type 1 n’a pas de système d’exploitation fonctionnant sous lui qui puisse être compromis. Xen est installé sur le métal nu et peut ensuite créer et gérer des machines virtuelles.

Cette architecture permet à Qubes de créer des machines virtuelles distinctes (domaines, dans le jargon de Xen) dans lesquelles exécuter des applications. Ainsi, les applications à risque ne peuvent pas affecter les applications de confiance, ni même écrire dans le système de fichiers sous-jacent. Ce degré de séparation n’offre pas beaucoup d’anonymat en soi, mais il offre un degré important de protection contre la propagation des logiciels malveillants. Si vous finissez par être infecté par un logiciel malveillant à partir d’un mauvais site Web, ou en devenant la proie d’une arnaque de phishing par courriel, il serait difficile pour ce logiciel malveillant de se propager en dehors du domaine dans lequel il se trouve.

Qubes appelle ces domaines Xen qubes. Il crée un certain nombre de qubes dans lesquels il affecte des instances d’applications. Par exemple, la navigation sur divers sites Web auxquels vous n’avez aucune raison de faire confiance est probablement mieux réalisée dans le qube non fiable. Les activités liées au travail sur des sites Web et des applications de confiance peuvent être effectuées dans la zone de confiance. Le point étant que chaque qube a seulement le potentiel d’affecter les applications dans le même qube.

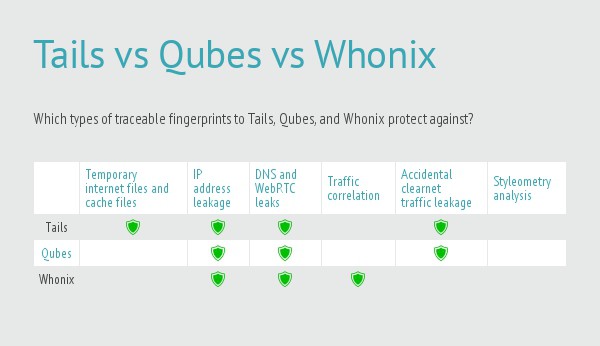

Pour qu’il soit facile de garder les qubes droits lorsque vous les utilisez, chaque fenêtre a une bordure de fenêtre colorée « infalsifiable » qui indique le niveau de sécurité de chaque qube. L’équipe de Qubes indique que les bordures de fenêtre sont infalsifiables parce qu’elles sont construites au niveau du domaine Xen zéro (dom0), qui est le domaine privilégié que Xen démarre au démarrage, et qui gère tous les autres domaines, ou qubes dans ce cas. Les qubes sont incapables d’interagir avec dom0 et les qubes sont non privilégiés, ce qui signifie qu’ils ne peuvent pas accéder eux-mêmes aux fonctions système de bas niveau.

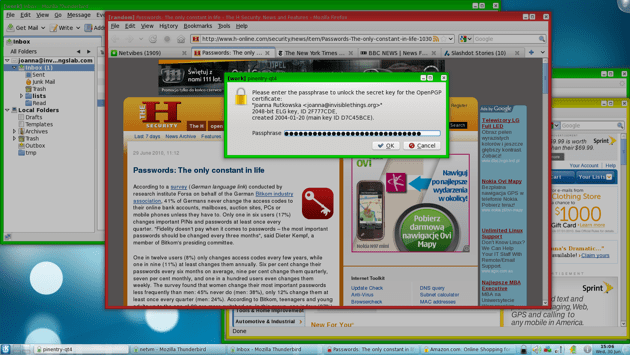

La coloration des bordures de fenêtres fournit un moyen assez instantané de voir le niveau de confiance de chaque fenêtre. Dans cette capture d’écran, nous pouvons voir des bordures de fenêtre rouges (non fiables), vertes (fiables) et jaunes (quelque part au milieu). Il est également facile de voir que l’invite de mot de passe provient d’une application du domaine de confiance (vert), même si elle est superposée à une application non fiable (rouge). Une technique de phishing très courante consiste à utiliser un site Web pour créer une boîte de connexion très réaliste pour un service quelconque et tenter d’inciter les gens à saisir leurs informations d’identification. Si c’était le cas ici, la boîte de mot de passe aurait une bordure rouge qui serait votre signal que quelque chose de risqué est peut-être en train de se produire.

Un excellent moyen de plaquer une bonne couche d’anonymat sur le modèle de sécurité déjà robuste est d’utiliser Whonix, discuté plus loin, avec Qubes. Comme le système d’exploitation Qubes exécute chaque application dans un qube distinct, la passerelle et la station de travail Whonix fonctionneront dans des qubes distincts. Cela les rend encore plus abstraits les uns des autres. Si la passerelle Whonix ou la station de travail sont exécutées dans leur propre qube et sont d’une manière ou d’une autre compromises, elles seront incapables d’accéder à toute autre application sur l’ordinateur. Il y a des instructions ici sur la façon de créer les modèles Qubes OS nécessaires pour Whonix.

QubesOS pros

- La séparation des applications par l’utilisation de machines virtuelles sandboxées garantit qu’une application exploitée, ou un javascript malveillant, ne peut pas être transmis à d’autres applications ou au système d’exploitation hôte.

- L’utilisation de Whonix au sein de QubesOS fournit un niveau supplémentaire de séparation d’internet en forçant tout votre trafic internet à travers la passerelle Tor de Whonix

Conséquences de QubesOS

- Qubes OS est difficile à tester car il ne fonctionne pas bien, ou pas du tout, dans une machine virtuelle.

- Il y a un Live CD non supporté sur la page de téléchargement. Il peut ou non fonctionner pour votre système. Et, puisqu’il n’est pas pris en charge, il ne remplit pas vraiment le travail d’un Live CD en vous permettant de l’utiliser pour gagner en confiance quant au fonctionnement d’une installation complète. Par conséquent, vous êtes à peu près coincé avec une installation tout ou rien de Qubes sur votre machine pour voir comment il se comporte.

Whonix – L’anonymat en deux parties

Whonix est conçu spécifiquement pour fournir l’anonymat tout en utilisant l’Internet. Il se compose de deux machines virtuelles, la passerelle et la station de travail. La station de travail ne peut parler qu’à la passerelle et la passerelle se connecte à internet via Tor. Les deux sont des appliances de machine virtuelle VirtualBox, donc vous pouvez l’exécuter sur n’importe quel système d’exploitation qui exécute VirtualBox.

La station de travail et la passerelle Whonix sont configurées pour utiliser un réseau privé sur votre ordinateur hôte. La station de travail achemine tout son trafic vers la passerelle, qui utilise le réseau Tor pour accéder à Internet. Toute activité réseau effectuée sur la station de travail se fait par le biais de Tor.

La machine hôte ne participe pas au réseau privé Whonix et continue donc à utiliser sa connexion internet normale.

En plus de simplement proxyser toutes les requêtes des stations de travail à travers Tor, la passerelle Whonix protège également contre l’identification en utilisant des circuits Tor pour différentes applications. La passerelle met en œuvre l’isolation des flux pour s’assurer que les différentes applications sur la station de travail prennent des chemins différents à travers Tor. Bien que cela soit configuré par défaut, vous pouvez en apprendre davantage sur l’isolation de Tor sur le wiki de Whonix.

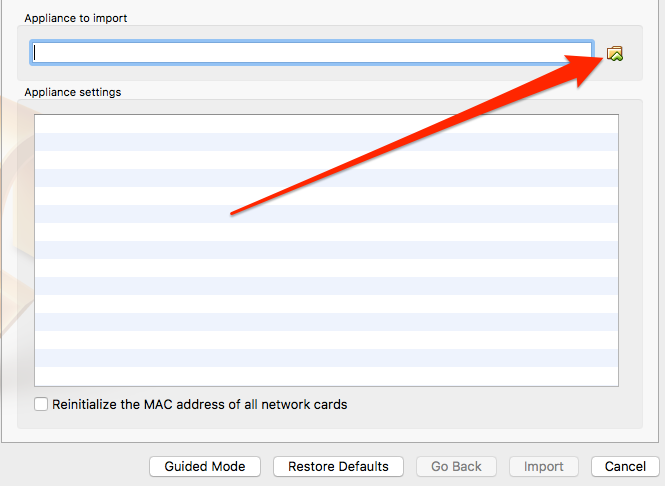

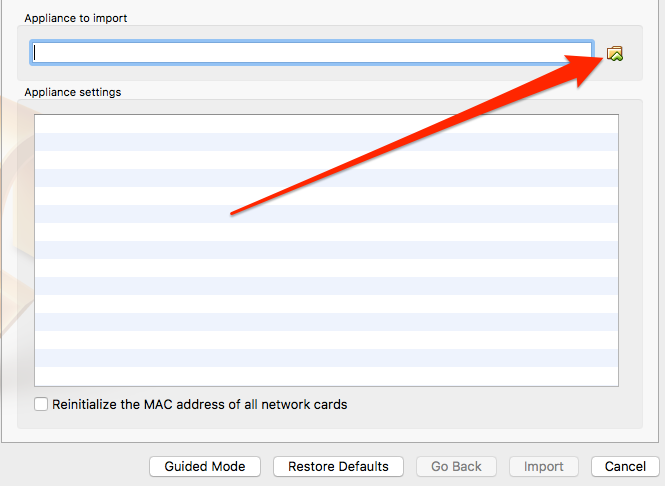

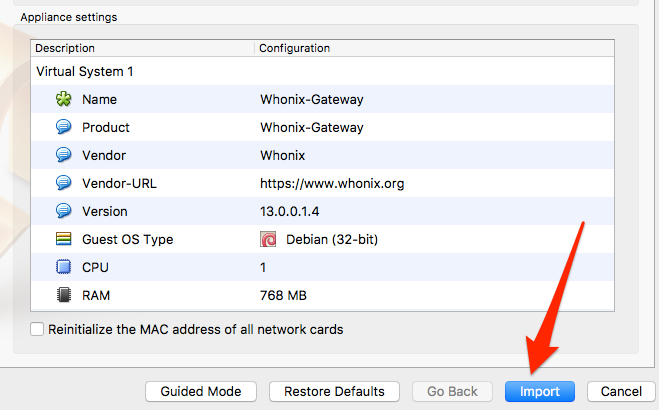

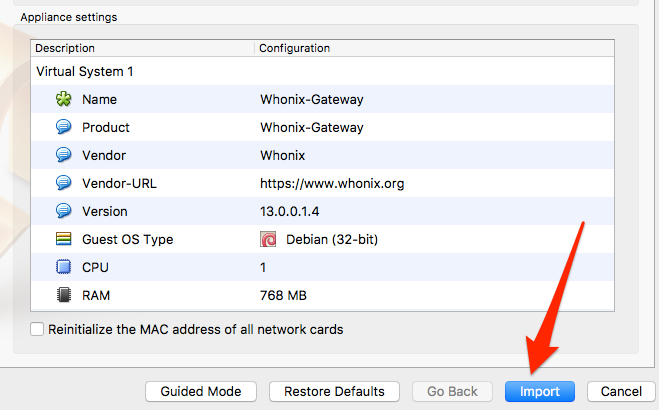

Téléchargez les deux appliances depuis le site web de Whonix ici, puis importez-les une par une dans VirtualBox.

Sélectionnez Fichier -> Importer l’appliance:

VirtualBox prendra quelques minutes pour lire l’appliance et ensuite afficher ses paramètres. Cliquez sur le bouton Importer pour le finaliser, puis sur le bouton Démarrer pour lancer la machine virtuelle de la passerelle.

Whonix Gateway

La passerelle peut être exécutée à partir de la ligne de commande. Si votre système a moins de 2 Go de RAM, il peut être pénible d’exécuter deux bureaux complets, vous pouvez donc choisir d’exécuter la passerelle sans tête. J’utiliserai le bureau à la fois pour la station de travail et la passerelle pour cet article car il est plus facile de démontrer les concepts.

L’assistant de première exécution affiche deux écrans pleins d’avertissements sur la façon dont Whonix ne devrait pas être fiable pour fournir l’anonymat :

Whonix is experimental software. Do not rely on it for strong anonymity.C’est un peu déconcertant parce que la page principale du site Web de Whonix indique spécifiquement qu’il fournit un anonymat à sécurité intégrée :

It makes online anonymity possible via fail-safe, automatic, and desktop-wide use of the Tor network.Je pense que le message sous-jacent ici est qu’il existe de nombreuses façons de trahir son identité qui n’ont rien à voir avec les protections techniques.

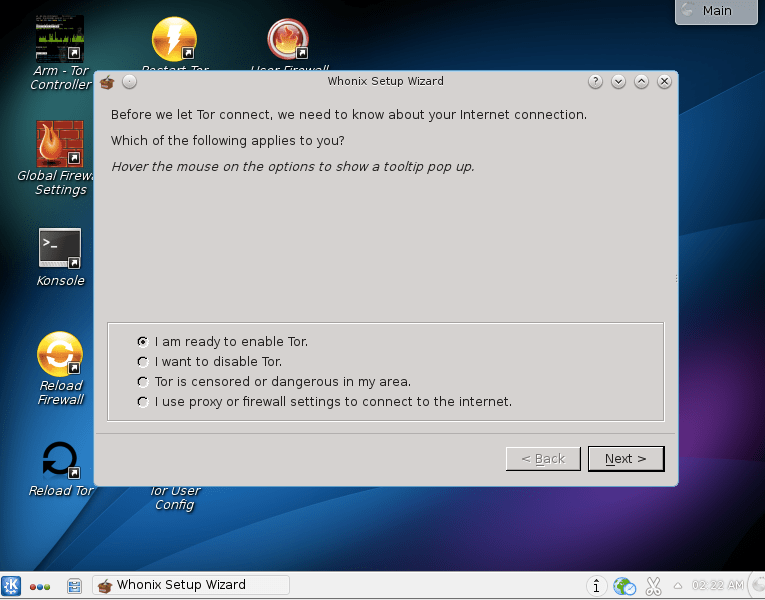

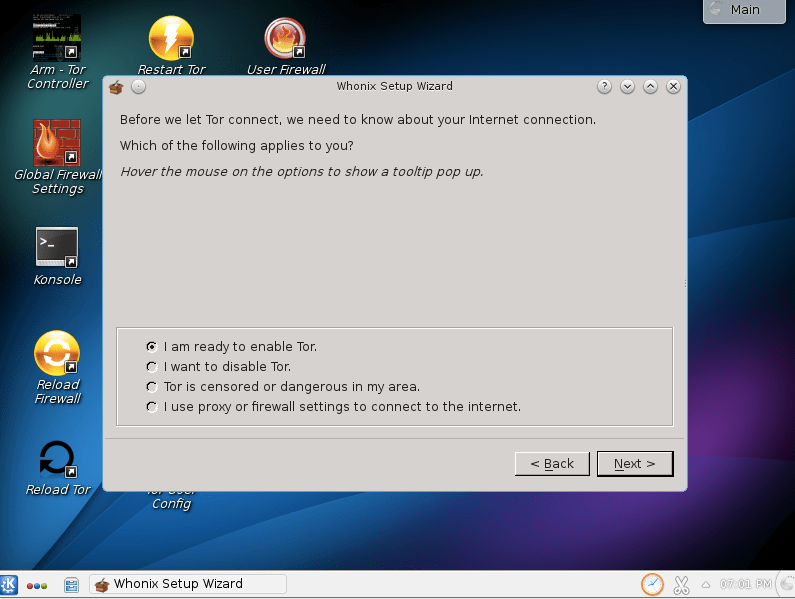

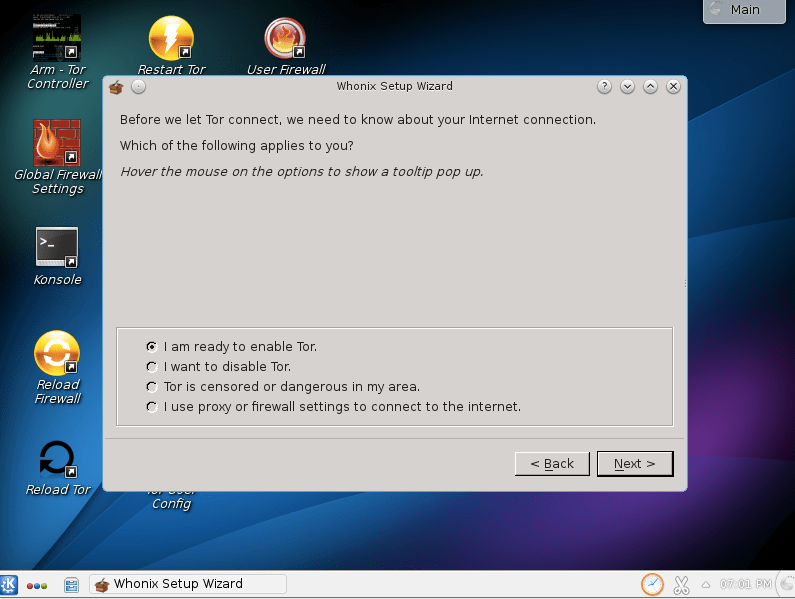

L’étape suivante consiste à configurer la façon dont la passerelle doit se connecter au réseau Tor. Les options ici imitent les options normales de configuration de Tor concernant les ponts et les proxys. Lorsque vous survolez l’une de ces options, Whonix affichera les changements qui sont nécessaires dans votre fichier torrc pour réaliser ce changement. Il ne fera aucun changement automatiquement pour vous.

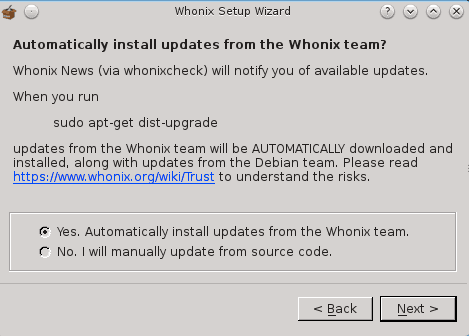

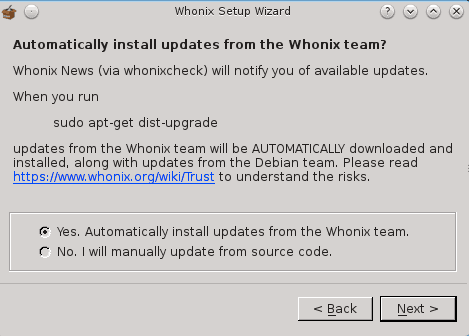

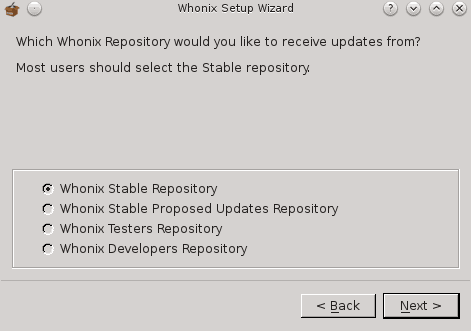

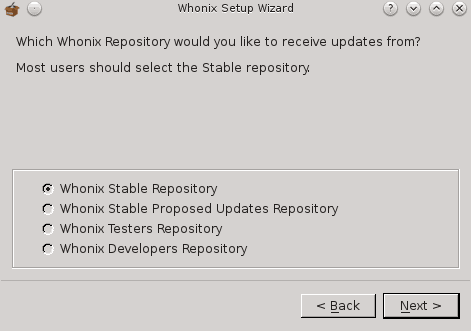

L’étape suivante consiste à configurer la façon dont vous aimeriez que les mises à jour soient effectuées.

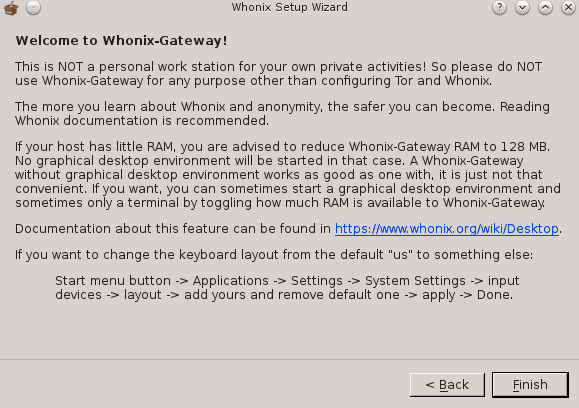

Et enfin, un avertissement que ceci est la passerelle Whonix et ne devrait pas être utilisé comme station de travail.

Whonix Workstation

Maintenant que votre passerelle Whonix est installée et connectée à Tor, il est temps de lancer la station de travail. Importez la machine virtuelle de la station de travail comme vous l’avez fait pour la passerelle et démarrez-la. Les mêmes Termes et Conditions doom-and-gloom sont affichés. Vous pouvez alors configurer vos préférences de mise à jour.

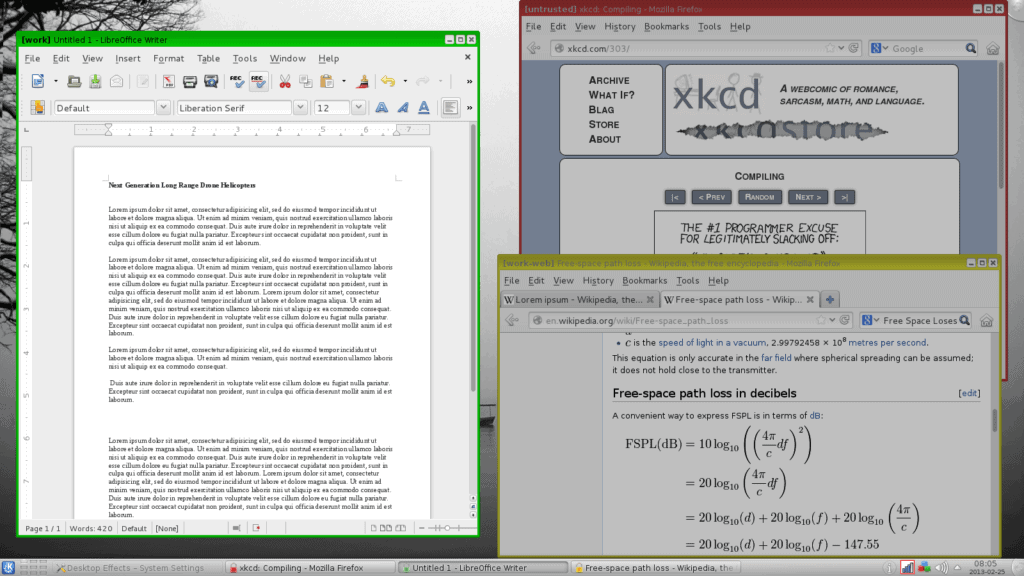

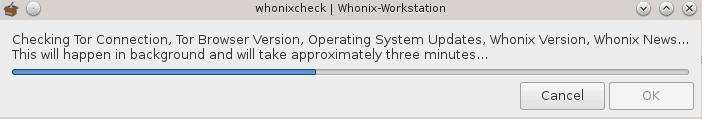

Laissez la première mise à jour se terminer et le poste de travail est prêt à être utilisé :

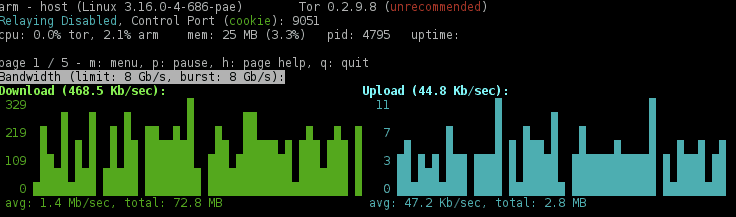

Si vous voulez voir votre passerelle en action, lancez le navigateur Tor dans la station de travail, puis lancez le moniteur de relais d’anonymat Tor (ARM). Vous verrez le trafic de la station de travail passer par votre passerelle.

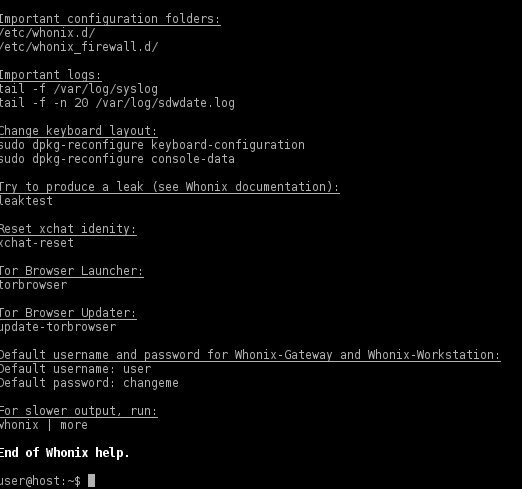

Pour une aide de base, ouvrez une fenêtre de terminal et tapez simplement whonix par lui-même. Un écran d’aide apparaîtra qui inclut les informations d’identification de l’utilisateur par défaut. Vous pouvez les utiliser pour sudo à root afin de voir vos interfaces réseau.

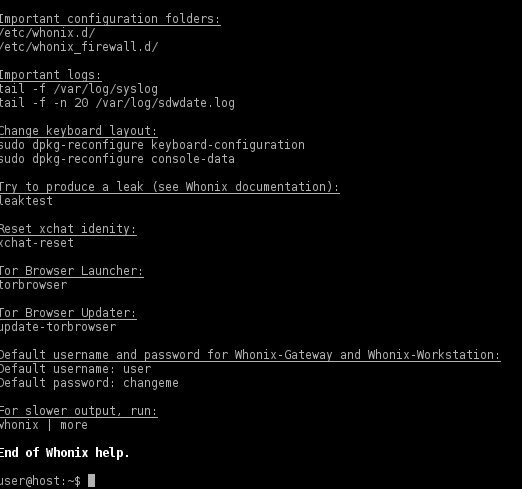

Une vérification rapide des interfaces réseau montre que la station de travail utilise une adresse IP privée comme prévu et achemine tout son trafic par la passerelle.

La fermeture de la passerelle empêche la station de travail de se connecter à l’internet du tout.

Les avantages de Whonix

- L’utilisation de la technologie VirtualBox garantit que le plus grand nombre de personnes peut utiliser Whonix. VirtualBox est disponible pour tous les principaux systèmes d’exploitation et est gratuit.

- L’installation et l’utilisation par défaut sont extrêmement faciles. Aucune connaissance ou configuration particulière n’est nécessaire pour se mettre au travail.

Les inconvénients de Whonix

- Alors que le poste de travail Whonix est séparé de l’ordinateur hôte, il n’y a pas de séparation supplémentaire. Effectuer des comportements risqués et non risqués dans la station de travail est tout aussi dangereux que de faire les deux sur l’ordinateur hôte.

- Puisque l’anonymat n’est fourni que dans la machine virtuelle de la station de travail, il peut être facile d’oublier de l’utiliser, et de se retrouver à utiliser la machine hôte par accident.

Tails – The Amnesic Incognito Live System

Tails est un système d’exploitation live construit à partir de Debian GNU/Linux. Il n’y a pas de processus d’installation. Vous démarrez votre ordinateur avec, et il fonctionne à partir du support temporaire à partir duquel vous avez démarré. Lorsque vous l’éteignez, il oublie (amnésique) et contribue à vous garder anonyme pendant que vous l’utilisez (incognito).

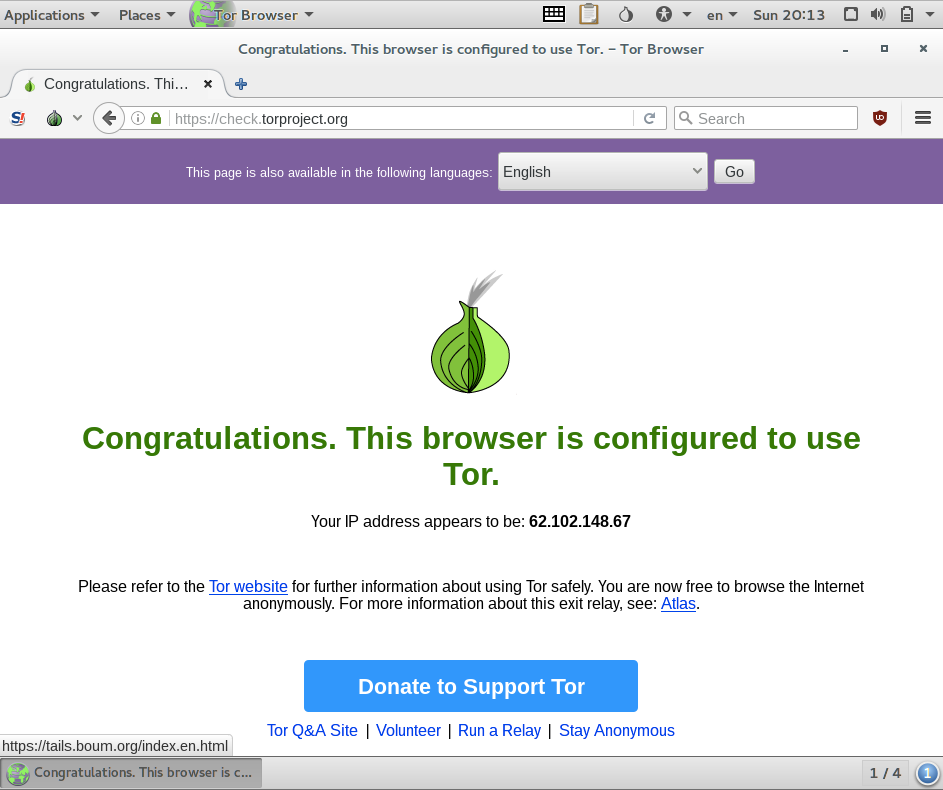

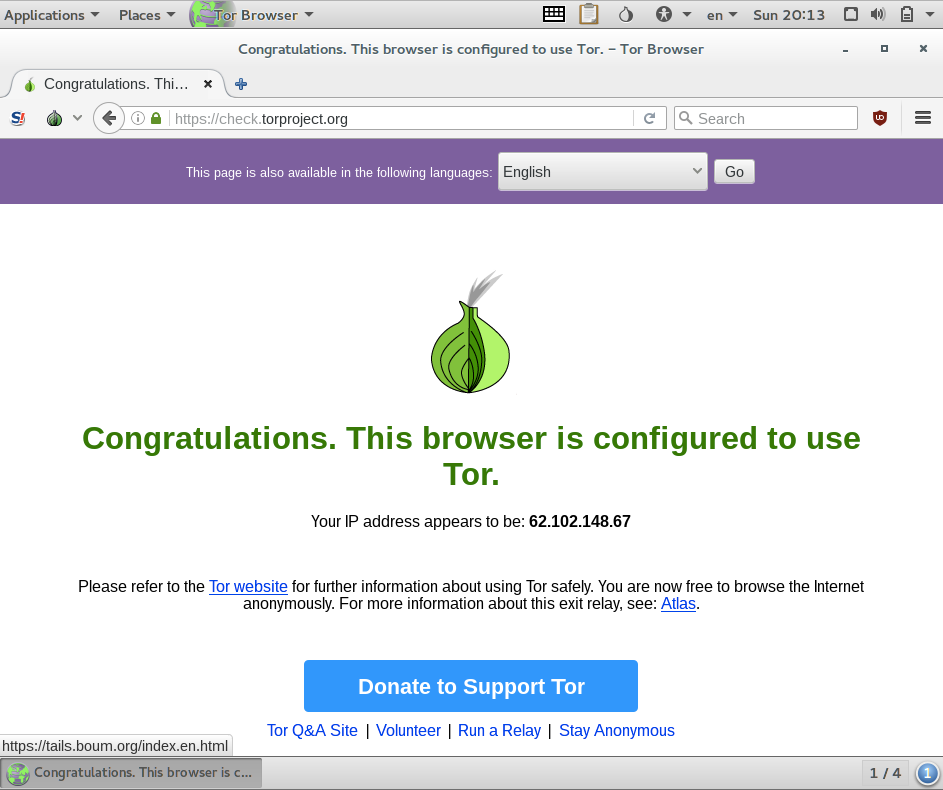

Toutes les connexions réseau sont acheminées par le réseau Tor et les applications qui tentent d’accéder directement à Internet sont bloquées. Tor est configuré par défaut, mais Tails peut également être configuré pour utiliser le réseau anonyme I2P.

Démarrez ici pour lancer le processus de téléchargement : https://tails.boum.org/install/index.en.html. Les instructions semblent être un peu impliquées ; je ne sais pas pourquoi elles incluent la nécessité de plusieurs clés USB ou d’un téléphone portable pour lire les instructions. J’ai simplement téléchargé le fichier ISO de Tails et l’ai chargé dans VirtualBox comme je le ferais pour n’importe quel autre. Si vous voulez utiliser Tails correctement, vous devrez graver cet ISO sur un support à partir duquel vous pourrez démarrer ; généralement un CD/DVD ou une clé USB.

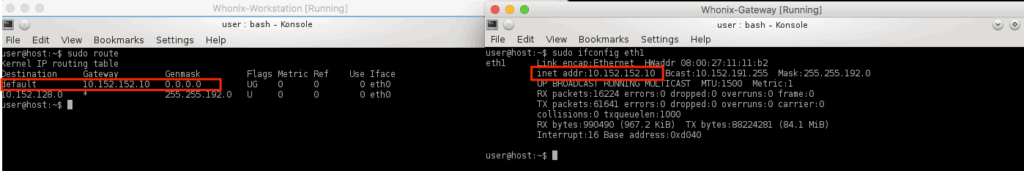

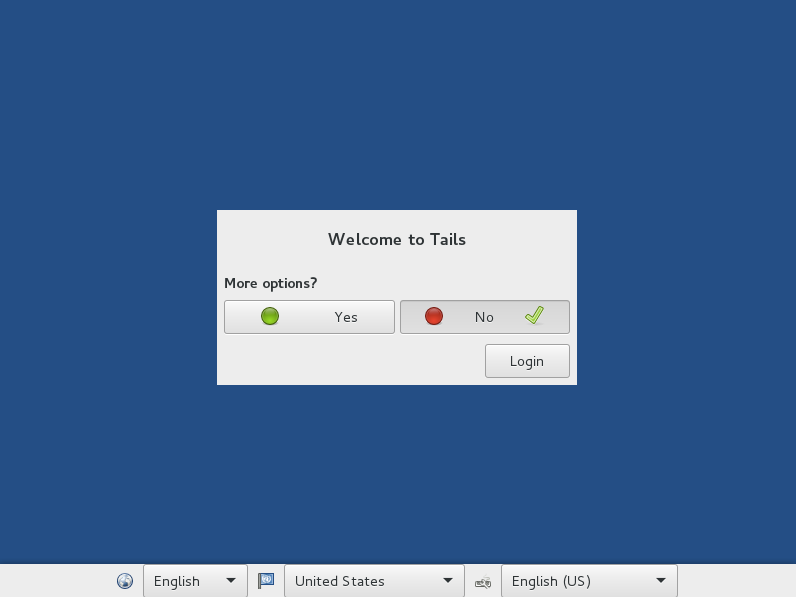

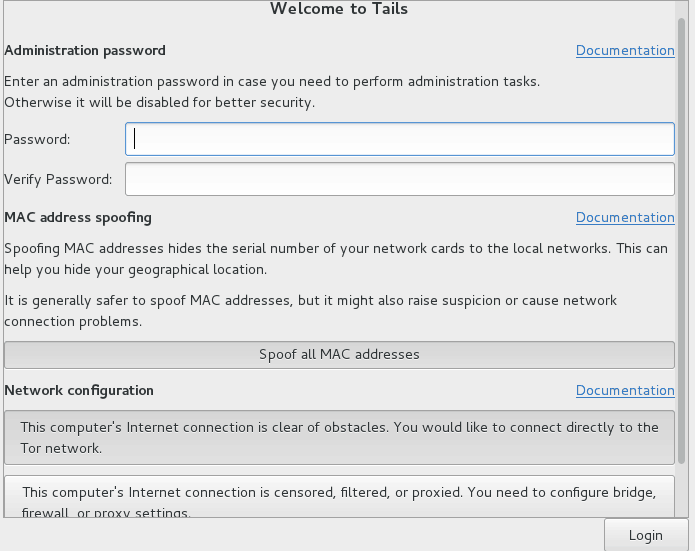

Le premier démarrage affichera le Tails Greeter où vous pourrez éventuellement configurer certaines options avant le chargement du bureau.

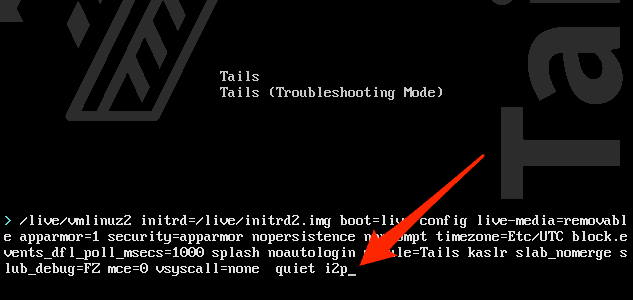

Pour utiliser Tails avec I2P au lieu de Tor, vous devrez redémarrer. Lorsque le menu du chargeur de démarrage apparaît, appuyez sur le bouton Tab pour afficher les options de démarrage actuelles. Appuyez sur la barre d’espacement, puis ajoutez i2p aux options existantes. Appuyez sur la touche Entrée pour poursuivre le démarrage.

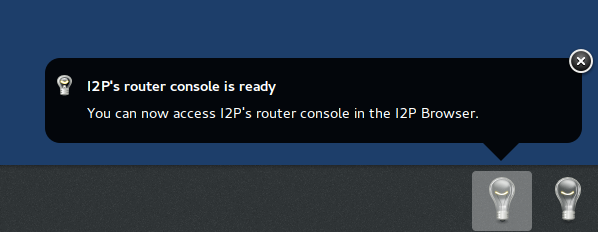

Le panneau de notification en bas du bureau vous indiquera si Tor ou I2P est configuré :

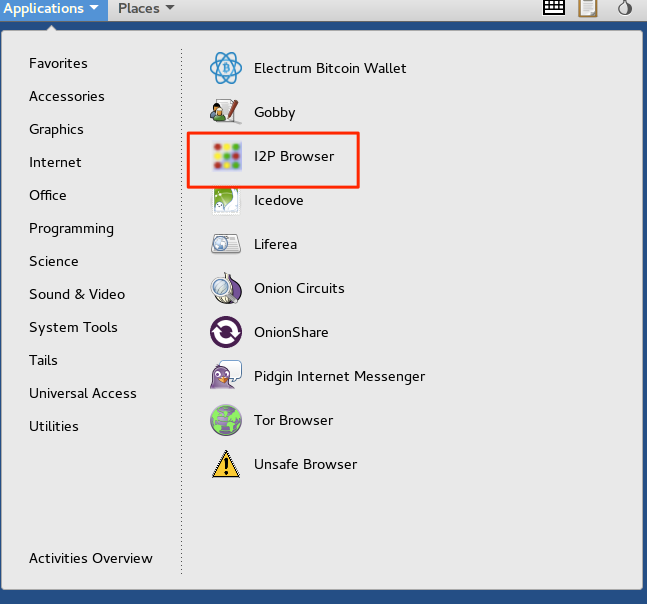

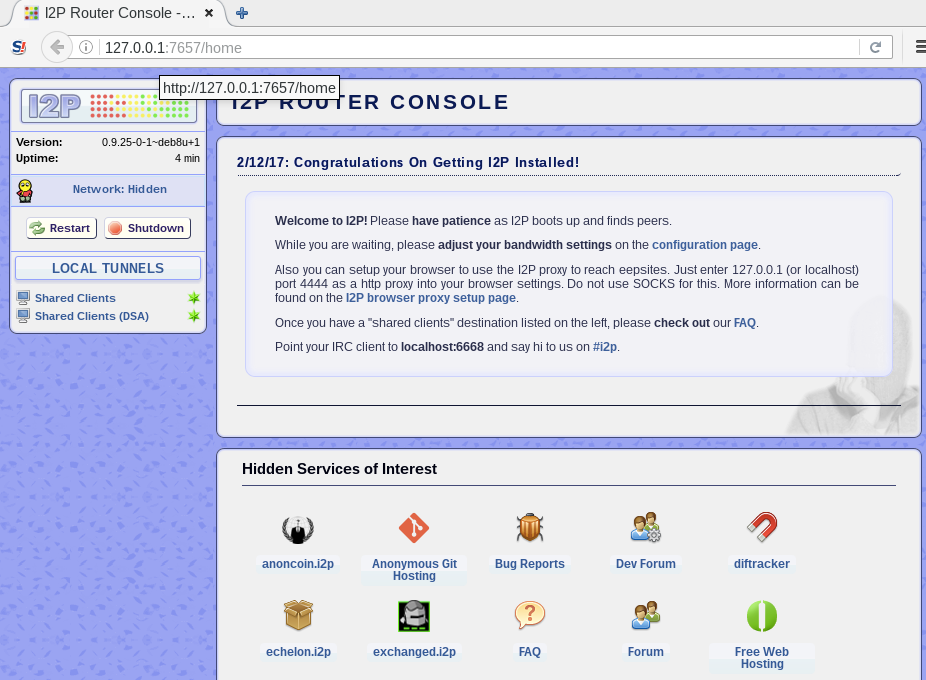

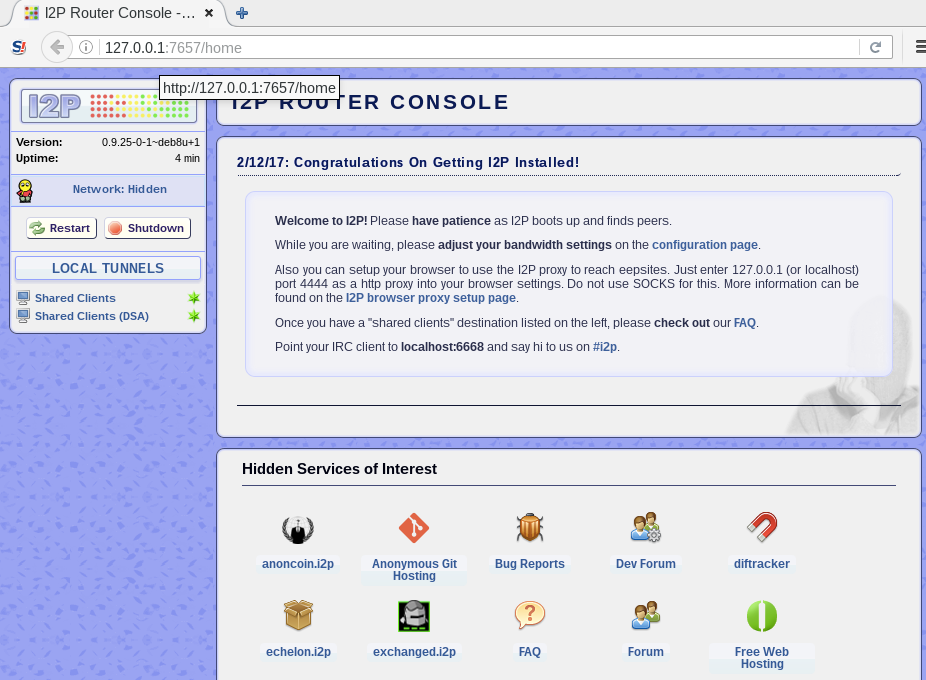

Lancez le navigateur I2P pour voir l’état de votre connexion I2P en sélectionnant l’option de menu Application -> Internet.

Attendez pendant qu’il se charge:

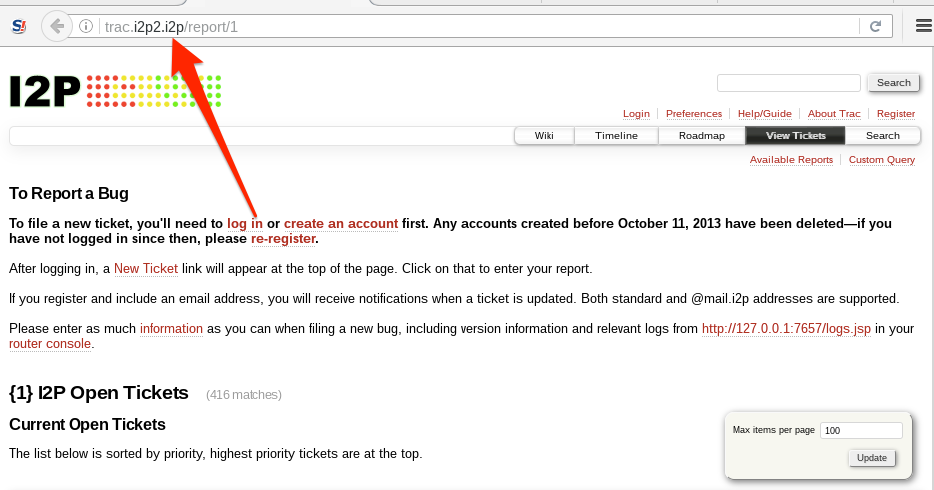

Comme Tor a des sites internes qui utilisent l’extension .onion, I2P a ses propres services cachés qui utilisent l’extension .i2p.

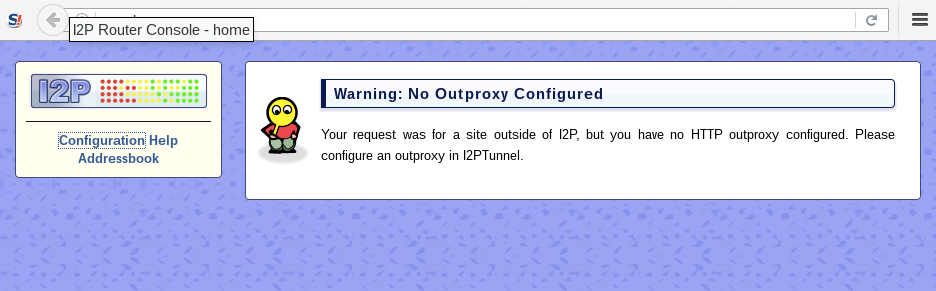

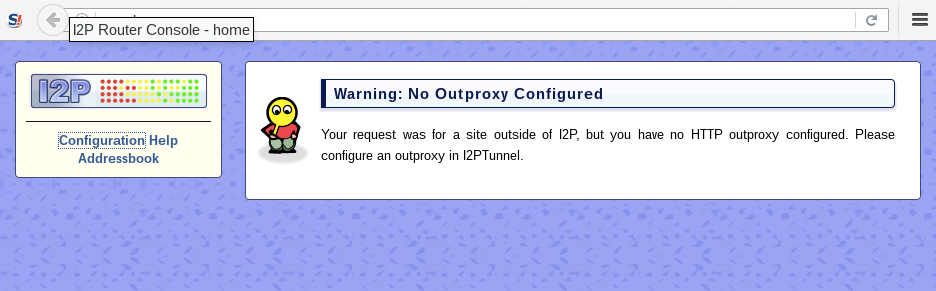

Contrairement à Tor, le routeur I2P ne vous permettra pas d’accéder aux sites clear net par défaut. Vous devrez configurer un Outproxy afin d’accéder aux sites internet réguliers tout en utilisant I2P.

Il n’y a que des Outproxies HTTP, HTTPS et email disponibles. Si vous avez besoin d’un outproxy SOCKS pour faire plus, alors vous devriez vous en tenir à Tor.

Tails Pros

- Les CD vivants en général sont très faciles à utiliser. Vous pouvez graver une fois, utiliser n’importe où ce qui est très pratique si vous êtes sur plusieurs ordinateurs non fiables.

- La configuration par défaut pour utiliser Tor fournit un anonymat prêt à l’emploi, dans la mesure où Tor le fournit.

Tails Cons

- Tails ne chiffre pas les documents créés pendant sa session par défaut, mais a une fonctionnalité de volume persistant chiffré que vous pouvez utiliser pour cela.

- Tous les Live CD ne traitent pas le problème du monolithe ; le système d’exploitation n’a pas de ségrégation, de sorte que les activités risquées dans une application peuvent affecter les autres.

Autres distros Live CD

Le Live CD est considéré comme l’un des moyens les plus faciles de fournir une certaine sécurité et un certain anonymat. Pour cette raison, il existe une grande variété de Live CDs disponibles. Quelques autres qui ont attiré mon attention pendant la rédaction de cet article sont IprediaOS et TENS.

IprediaOS

Ipredia OS utilise le réseau d’anonymisation I2P au lieu du réseau Tor qui prévaut chez les autres distros. I2P est disponible pour Windows, Linux, macOS et Android. IprediaOS est disponible sous forme de téléchargement de Live CD installable en utilisant le bureau Gnome ou le Lightweight X11 Desktop (LXDE).

L’anonymat provient de l’utilisation du réseau I2P ainsi que des applications préinstallées. Les applications fournies prennent en charge l’anonymat de BitTorrent, de la messagerie, d’IRC et du navigateur web. Un peu comme Tor a des sites internes en oignon, I2P a des sites internes I2P nommés eepSites avec l’extension .i2p.

Télécharger un Live CD installable à partir du site Ipredia.

TENS – Trusted End Node Security

[Trusted End Node Security[(https://www.spi.dod.mil/lipose.htm). TENS a été créé par le ministère américain de la Défense (DoD). Il est intéressant de noter que le DoD américain signe ses propres certificats SSL. Il est fort probable que le DoD ne figure pas dans la liste des autorités de certification de confiance de votre navigateur et que des erreurs SSL apparaissent lorsque vous essayez de visiter le site. Il semble sûr de le faire sur la base de mes recherches, mais votre niveau de paranoïa devrait régir vos actions.

TENS démarre en RAM, n’écrit rien sur le disque, et crée donc un nœud final temporaire de confiance sur presque n’importe quel ordinateur. Notez que le but de TENS est de créer un nœud final de confiance ; il a été créé pour protéger l’ordinateur auquel vous vous connectez ; il n’est pas conçu pour vous protéger, en soi.

Il existe quelques versions différentes, dont deux sont disponibles pour le public. Public Deluxe est livré avec Libre Office, alors que la version standard Public ne l’est pas. La version professionnelle est uniquement disponible pour le personnel du gouvernement américain. Les départements individuels peuvent demander des constructions personnalisées et c’est la seule méthode approuvée pour se connecter aux systèmes du DoD sur des équipements non gouvernementaux.

Voir aussi : Quels sont les meilleurs services VPN Linux ?