Konfigurieren Sie die Windows-Firewall-Regel mithilfe der Gruppenrichtlinie

Jedes Windows-Betriebssystem verfügt über eine systemeigene Firewall als grundlegenden Schutz vor bösartigen Programmen. Die Windows-Firewall kontrolliert den ein- und ausgehenden Datenverkehr vom und zum lokalen System anhand der in den Regeln festgelegten Kriterien. Bei den Kriterien kann es sich um Programmnamen, Protokolle, Ports oder IP-Adressen handeln. In einer Domänenumgebung kann der Administrator die Windows-Firewall-Regeln mithilfe von Gruppenrichtlinien zentral konfigurieren. Auf diese Weise werden die Regeln automatisch auf alle Zielcomputer in der Domäne angewendet und erhöhen somit die Sicherheit.

Wie Sie die Windows-Firewall-Regel mithilfe von Gruppenrichtlinien konfigurieren

Es gibt zwei Möglichkeiten, die Windows-Firewall-Regel mithilfe von Gruppenrichtlinien zu konfigurieren:

- Verwendung der Legacy-Konfiguration

Die Einstellungen finden Sie unter Computerkonfiguration > Administrative Vorlagen > Netzwerk > Netzwerkverbindungen > Windows-Firewall. Die Einstellungen in diesem Abschnitt sind für Windows-Versionen vor der Veröffentlichung von Windows Vista und Windows Server 2008 gedacht, funktionieren aber auch für neuere Versionen von Windows. Es wird jedoch nicht empfohlen, sie zu verwenden, es sei denn, wir verwalten noch veraltete Betriebssysteme in der Domäne. - Verwenden der neuen Konfiguration

Die Einstellungen finden Sie unter Computerkonfiguration > Windows-Einstellungen > Sicherheitseinstellungen > Windows-Firewall mit erweiterter Sicherheit. Die Einstellungen in diesem Abschnitt wurden für die aktuelle Windows-Version optimiert und verfügen über dieselbe Assistenten-GUI, wenn die Firewall-Regel direkt auf dem Client-Computer erstellt wird, was es für den Administrator einfacher macht.

In diesem Beispiel werden wir eine benutzerdefinierte Firewall-Regel unter Verwendung der neuen Konfiguration erstellen. Das Szenario besteht darin, eine Anwendung namens MustBeGeek.exe zuzulassen, die über zufällige TCP-Portnummern 60000-65535 für eingehende Verbindungen kommuniziert.

Die Konfiguration erfolgt Schritt für Schritt wie folgt:

Definieren des Richtlinienobjekts

Öffnen Sie die Konsole für die Gruppenrichtlinienverwaltung und entscheiden Sie, ob Sie ein vorhandenes GPO verwenden oder ein neues erstellen möchten. Danach bearbeiten Sie das GPO und gehen zur Konfiguration in Computerkonfiguration > Windows-Einstellungen > Sicherheitseinstellungen > Windows-Firewall mit erweiterter Sicherheit

Firewall aktivieren

Klicken Sie auf die Windows-Firewall mit erweiterter Sicherheit im linken Bereich, dann erscheint dieses Menü unten im rechten Bereich. Klicken Sie auf Eigenschaften der Windows-Firewall.

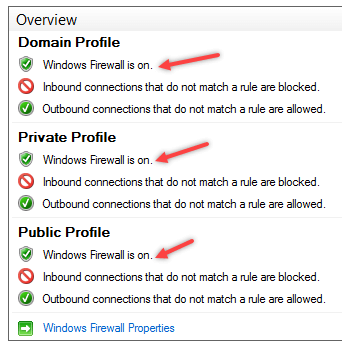

Auf den ersten drei Registerkarten, Domänenprofil, privates Profil und öffentliches Profil, vergewissern Sie sich, dass die Firewall auf Ein (empfohlen) eingestellt ist und die folgende Konfiguration angewendet wird. Dadurch wird sichergestellt, dass die Firewall auf keinem Computer in der Domäne ausgeschaltet ist. Klicken Sie auf OK, um die Einstellung zu bestätigen.

Überprüfen Sie, dass die Übersicht nun wie im folgenden Screenshot aussieht

Firewall-Regeln konfigurieren

Nun ist es an der Zeit, die Firewall-Regel zu erstellen. Die in diesem Schritt durchgeführte Aktion kann je nach dem, was konfiguriert werden muss, variieren. In diesem Beispiel wird eine eingehende Regel erstellt. Klicken Sie im linken Bereich auf Eingehende Regeln, dann mit der rechten Maustaste auf einen leeren Bereich im rechten Bereich und wählen Sie Neue Regel.

Es gibt vier Arten von Regeln, die erstellt werden können. Wählen Sie Benutzerdefiniert und klicken Sie auf Weiter.

In einer benutzerdefinierten Regel können wir das Programm, die Ports und die IP-Adresse nach Bedarf angeben. Entsprechend der Anforderung in diesem Beispiel wird die Konfiguration wie in den folgenden Screenshots aussehen.

Programmpfad

Protokoll und Ports

Umfang (IP-Adresse)

Aktion

Nach der Angabe des Programmpfads, der Ports und der IP-Adresse wählen Sie nun die Aktion zum Zulassen der Verbindung aus.

Profil

Kreuzen Sie alle Kästchen an, um sicherzustellen, dass diese Regel auf alle Profile angewendet wird

Fertigstellung

Wenn alle Einstellungen abgeschlossen sind, geben Sie der Regel einen Namen zur Identifizierung.

Nach der Fertigstellung kann die Zusammenfassung der neu erstellten Regel in der Gruppenrichtlinien-Verwaltungskonsole eingesehen werden.

Überprüfen Sie die Ergebnisse auf dem Client

Wenden Sie das GPO auf eine Computer-OU an, und sehen Sie das Ergebnis auf der Client-Firewall-Konfiguration. Es wird ein Banner angezeigt, das besagt, dass die Einstellungen von der Gruppenrichtlinie gesteuert werden und der Firewall-Status derselbe ist wie der zuvor konfigurierte.

Der Endbenutzer ist nicht mehr in der Lage, den Firewall-Status und die Aktion zu ändern.

Im Abschnitt „Regel“ sehen Sie, dass die konfigurierte Regel zur Liste hinzugefügt wurde.

Nützliche Tipps zum Verwalten von Windows-Firewall-Regeln mithilfe von Gruppenrichtlinien

Die Firewall-Regel wird hinzugefügt, sobald die Gruppenrichtlinie aktualisiert wird, und eine manuelle Aktualisierung kann mit dem Befehl gpupdate /force

Beim Konfigurieren der Firewall-Regeln in der Gruppenrichtlinie wird nicht empfohlen, Firewall-Regeln sowohl mit der alten als auch mit der neuen Konfiguration in demselben Gruppenrichtlinienobjekt festzulegen. Windows wird versuchen, die Einstellungen zusammenzuführen, aber das Ergebnis ist möglicherweise nicht wie erwartet.

Ein weiterer praktischer Tipp: Administratoren können Firewall-Regeln, die auf anderen Windows-Computern erstellt wurden, einfach in die Gruppenrichtlinie importieren, anstatt sie einzeln neu zu erstellen. Auf diese Weise können Sie mehr Zeit und Mühe sparen, um konsistente Firewall-Regeln in der gesamten Domäne zu erstellen.

Und das ist das Beispiel für die Konfiguration von Windows-Firewall-Regeln mithilfe von Gruppenrichtlinien.

- Bio

- Neueste Beiträge

Arranda Saputra

Neueste Beiträge von Arranda Saputra (alle anzeigen)

- Wie man den Dokumentenordner in Windows 10 verschiebt – 31. August, 2020

- Verschieben von Desktop-Ordnern in Windows 10 – 31. August 2020

- DHCP-Server in Windows Server 2012 R2 wiederherstellen – 9. Januar 2020