Group Policy Central

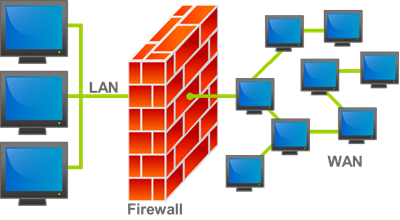

In diesem Artikel werde ich darüber sprechen, wie man Gruppenrichtlinien verwenden kann, um die Firewall zu steuern, die mit Windows ausgeliefert wird, aber zuerst möchte ich Ihnen einen kleinen Überblick über die Entwicklung der hostbasierten Firewall in Windows geben. Firewalls gibt es schon seit Jahren, um interne Unternehmensnetzwerke vor Angreifern von außen zu schützen (siehe Abbildung unten).

Mit der explosionsartigen Zunahme mobiler Mitarbeiter in den späten 90er Jahren verbanden immer mehr Menschen ihre Laptops direkt mit dem Internet, ohne den Schutz einer Unternehmensfirewall zu nutzen. Infolgedessen wurden Anfang der 2000er Jahre Firewall-Produkte von Drittanbietern wie ZoneAlarm zu einem sehr beliebten Mittel zum Schutz vor Angriffen. Microsoft fügte dann mit der Veröffentlichung von Windows XP/2003 eine hostbasierte Firewall hinzu, die leider standardmäßig deaktiviert war. Infolge der standardmäßig ausgeschalteten Firewall gab es eine Reihe von Computerwürmern, von denen sich vor allem der Blaster-Wurm und der Sasser-Wurm wie ein Lauffeuer auf so ziemlich jedem Windows-Computer verbreiteten, der nicht speziell gesichert war.

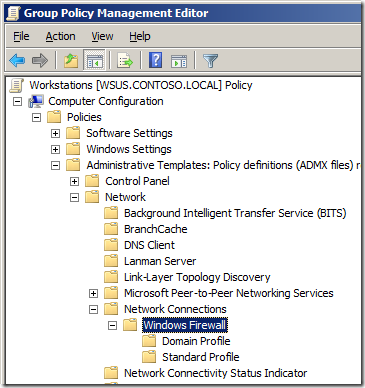

Daraufhin beschloss Microsoft, mit der Veröffentlichung von Service Pack 2 die Konfiguration von Windows XP grundlegend zu ändern. Bei der Installation von Service Pack 2 wurden die Benutzer nun aufgefordert, die Firewall zu aktivieren, um sie vor bösartiger Kommunikation zu schützen. Das Problem bei der Aktivierung einer Firewall ist jedoch, dass sie standardmäßig den gesamten eingehenden Datenverkehr blockiert, was bedeutet, dass Produkte wie Skype und/oder Windows Messenger keine eingehenden Anrufe oder Nachrichten mehr empfangen können. Um dieses Problem zu umgehen, würden die Endnutzer aufgefordert werden, wenn eine Anwendung einen eingehenden Anschluss im Netzwerk öffnen möchte. Das IT-Personal des Unternehmens konnte dies für die Benutzer mithilfe der Gruppenrichtlinie über den Abschnitt Windows-Firewall unter Administrative Vorlagen > Netzwerk > Netzwerkverbindungen steuern.

Dies war ein guter erster Schritt, aber das Erstellen eines Satzes von Firewall-Regeln mit Hilfe der nativen Gruppenrichtlinien-Einstellung unter Windows Firewall war bestenfalls eine Herausforderung, da die meisten Einstellungen manuell konfiguriert werden mussten.

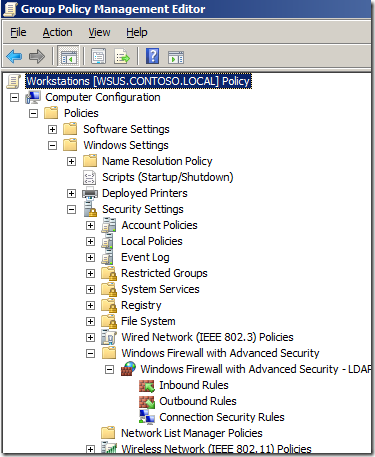

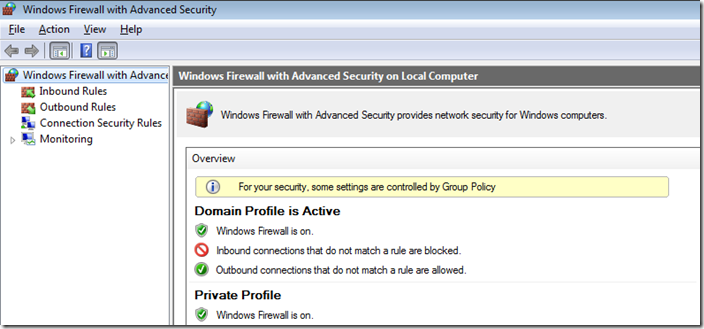

Mit der Veröffentlichung von Windows Vista/2008 hat Microsoft die Windows-Firewall vollständig überarbeitet, um eine wesentlich einfachere Verwaltung zu ermöglichen. IT-Administratoren können die Firewall-Regeln jetzt viel detaillierter verwalten. Sie haben jetzt die Möglichkeit, sowohl die ein- als auch die ausgehende Kommunikation zu kontrollieren und können Regeln selektiv aktivieren, je nachdem, mit welchem Netzwerk der Computer verbunden ist. Außerdem wurde der Bereich, in dem die Firewall über Gruppenrichtlinien konfiguriert wird, auf Windows-Einstellungen > Sicherheitseinstellungen > Windows-Firewall mit erweiterter Sicherheit umgestellt, was einige coole Funktionen wie das Importieren und Exportieren von Firewall-Regeln ermöglicht, auf die ich später noch eingehen werde.

Nachfolgend werde ich ein Beispiel für einen IT-Administrator erläutern, der einen Standardsatz von Firewall-Regeln für einen Windows 7-Laptop-Computer einrichten möchte, und zwar mit einer Regel, die Skype zulässt, wenn er zu Hause und mit dem Internet verbunden ist, aber nicht, wenn er mit der Domäne verbunden ist. Normalerweise würden Sie in der realen Welt viel mehr eingehende Ausnahmen haben, aber Sie sollten in der Lage sein, dies als Leitfaden zu verwenden, um Ihre Firewall-Regeln speziell für Ihre Umgebung einzurichten.

Bevor Sie beginnen: Wenn Sie bereits Firewall-Einstellungen unter dem älteren Abschnitt „Windows-Firewall“ konfiguriert haben, gelten diese Richtlinienregeln ebenfalls, und die beiden Regelsätze werden versuchen, mit unvorhersehbaren Ergebnissen zu verschmelzen. Ich empfehle, dass Sie sicherstellen, dass auf Ihren Computern mit Vista/2008 oder höher keine „Windows Firewall“-Einstellungen angewendet werden und dass Sie die Firewall-Einstellungen auf diesen neueren Computern ausschließlich über die Gruppenrichtlinien-Sicherheitsoption „Windows-Firewall mit erweiterter Sicherheit“ anwenden.

Konfigurieren der Windows-Firewall-Regel

Zunächst werden wir einen Referenzcomputer mit den Firewall-Regeln nach unseren Vorstellungen einrichten und sie dann untersuchen, damit wir sie in eine Gruppenrichtlinie importieren können. Die Konfiguration der Firewall-Regeln auf dem PC gibt uns die Möglichkeit, die Regeln ordnungsgemäß zu testen, bevor wir sie auf anderen Computern einrichten. Außerdem können wir so alle Regeln in einer Aktion exportieren, so dass Sie nicht alle Regeln einzeln manuell einrichten müssen.

In diesem Beispiel läuft dieser Computer unter Windows 7 und hat bereits Skype 4.2 installiert.

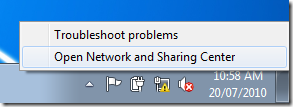

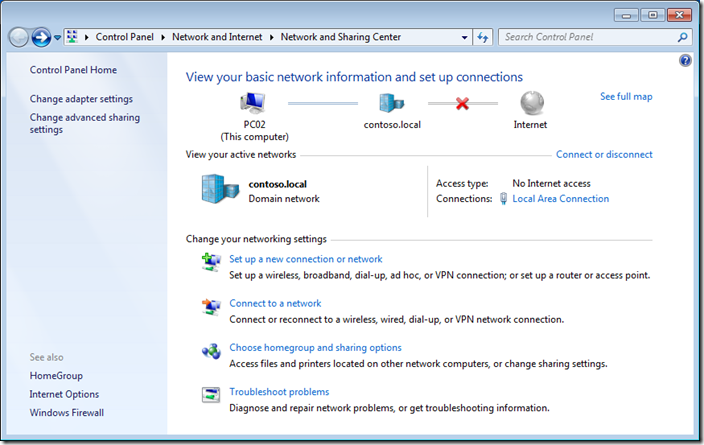

Schritt 1. Klicken Sie mit der rechten Maustaste auf das Netzwerkstatussymbol in der Taskleiste und klicken Sie auf „Netzwerk- und Freigabecenter öffnen“

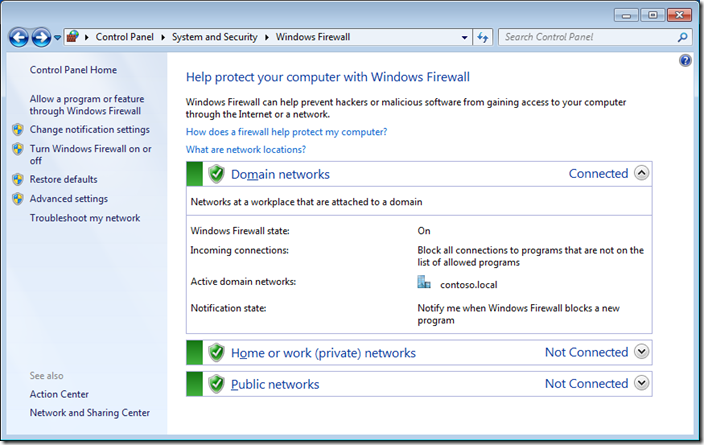

Schritt 2. Klicken Sie auf „Windows-Firewall“ in der unteren linken Ecke.

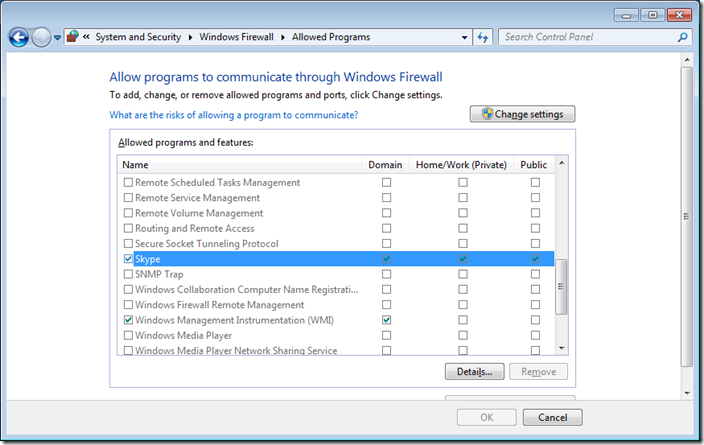

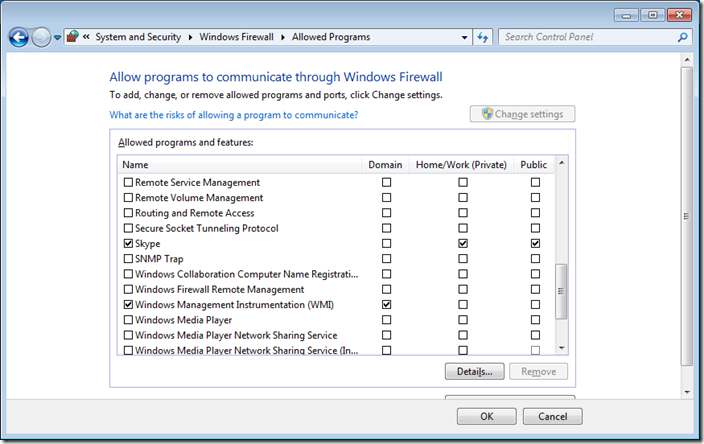

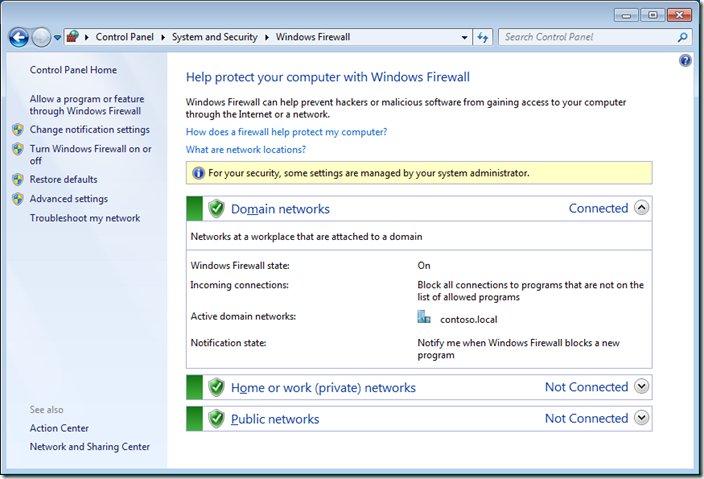

Schritt 3 optional. Wir verschaffen uns einen schnellen Überblick über die Firewall-Regeln, indem wir im linken Bereich auf „Ein Programm oder eine Funktion durch die Windows-Firewall zulassen“ klicken.

Wie Sie sehen können, wurde Skype so eingerichtet, dass es in den Profilen Domäne, Privat und Öffentlich funktioniert. In diesem Beispiel werden wir es so konfigurieren, dass es nur in den Profilen „Privat/Arbeit“ und „Öffentlich“ funktioniert, damit die Nutzer Skype nicht verwenden können, wenn sie über das LAN mit der Unternehmensdomäne verbunden sind.

Beachten Sie, dass die Optionen hier gesperrt sind, da Sie Ihre Anmeldeinformationen noch nicht erhöht haben.

Schritt 4 optional. Klicken Sie auf Abbrechen

Schritt 5. Klicken Sie auf „Erweiterte Einstellungen“ im linken Fensterbereich.

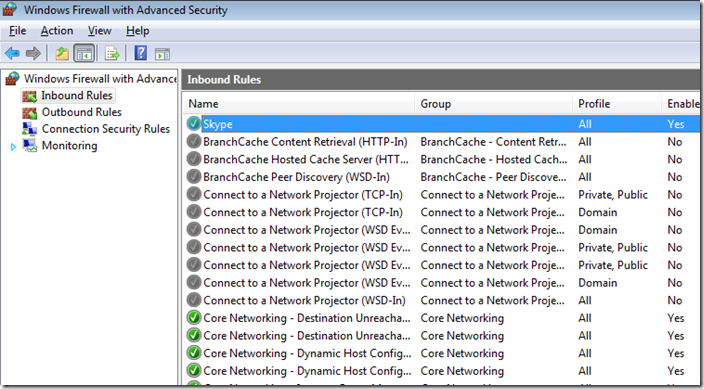

Schritt 6. Klicken Sie auf „Eingehende Regeln“ und doppelklicken Sie dann auf den Eintrag „Skype“ in der rechten Spalte.

Hinweis: Das derzeit konfigurierte Profil ist auf „Alle“ eingestellt.

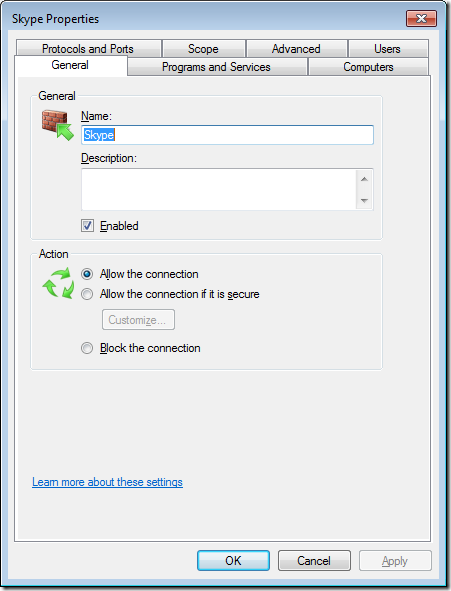

Nun werden wir die Skype-Regel so konfigurieren, dass sie mithilfe des Domänenprofils deaktiviert wird, aber Sie können auch dieses Eigenschaftsdialogfeld verwenden, um andere granulare Einstellungen zu konfigurieren. Ich empfehle Ihnen, alle Registerkarten durchzugehen und sich mit allen Einstellungen vertraut zu machen, die Sie über dieses Dialogfeld steuern können.

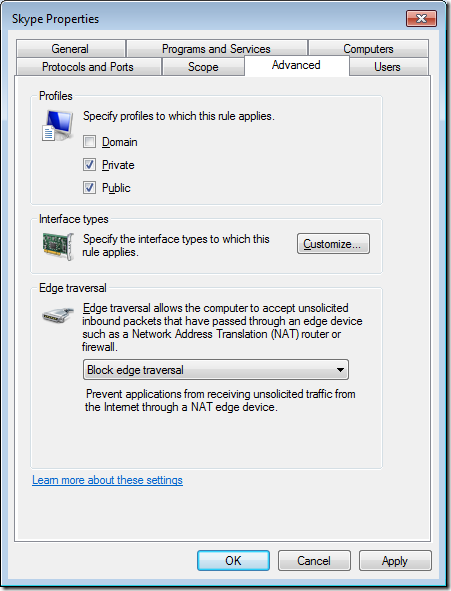

Schritt 7. Klicken Sie auf die Registerkarte „Erweitert“

Schritt 8. Deaktivieren Sie das Kontrollkästchen „Domäne“ und klicken Sie dann auf „OK“

Hinweis: Das Profil ist jetzt auf „Privat, öffentlich“

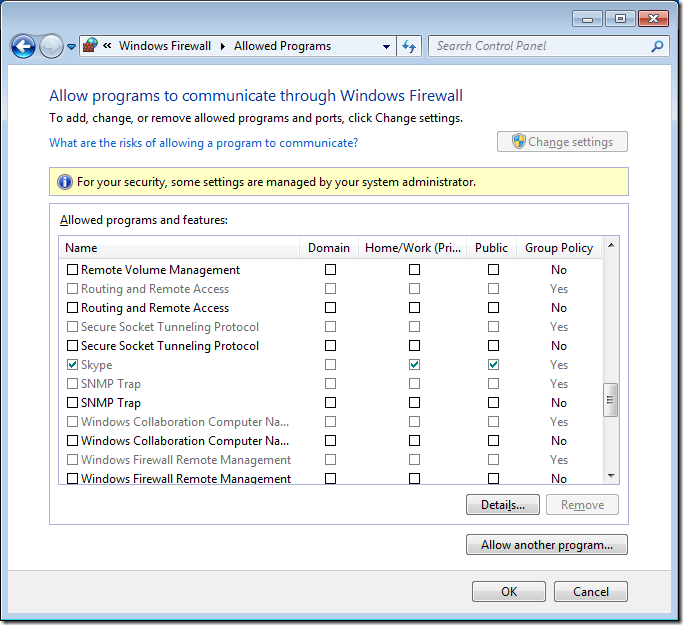

Wenn Sie die Option „Programmen die Kommunikation mit der Windows-Firewall erlauben“ erneut aufrufen, sehen Sie, dass die Domänenoptionen für Skype deaktiviert wurden.

Nun müssen Sie Ihren Firewall-Regelsatz testen, um sicherzustellen, dass er sich so verhält, wie Sie es erwarten. Wenn alles in Ordnung ist, exportieren Sie Ihre Firewall-Regeln, damit Sie sie in eine Gruppenrichtlinie importieren können. Sie sollten den Export des Regelsatzes auch speichern, bevor Sie beginnen, um sicherzugehen, dass Sie etwas haben, auf das Sie zurückgreifen können, falls Sie den Regelsatz total vermasseln und Ihr Netzwerk zerstören.

Exportieren von Windows-Firewall-Regeln

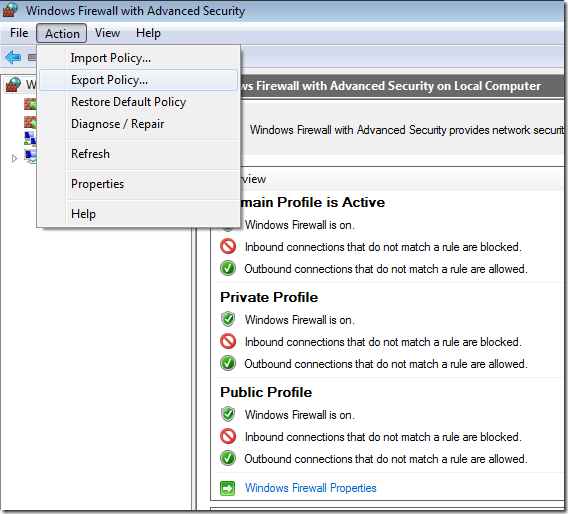

Schritt 1. Klicken Sie im Bereich „Windows-Firewall mit erweiterter Sicherheit“ im Menü auf „Aktion“ und dann auf „Richtlinie exportieren“

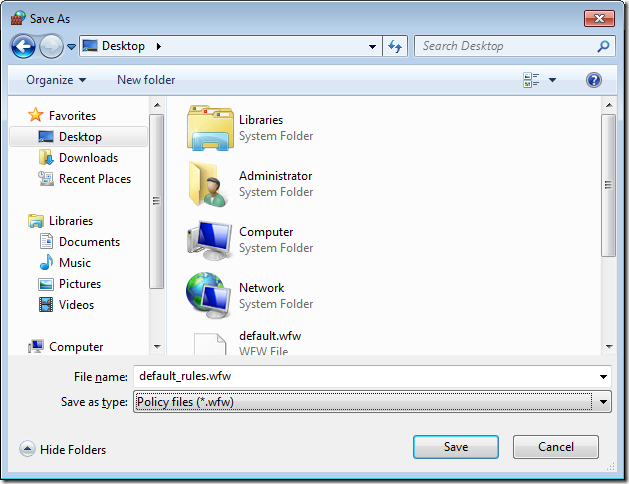

Schritt 2. Wählen Sie einen Speicherort für Ihre Firewall-Regeln aus, geben Sie den Namen der Datei ein, unter dem Sie sie speichern möchten (z. B. default_rules.wfw), und klicken Sie auf „Speichern“.

Hinweis: Wenn Sie sich als ein anderer Benutzer anmelden mussten, um die Firewall-Regeln zu ändern, wird die Datei im Profil des Administratorkontos gespeichert.

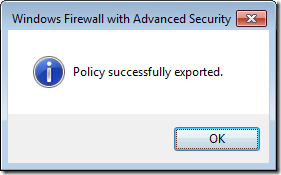

Schritt 3. Klicken Sie auf „OK“

Importieren von Windows-Firewall-Regeln in eine Gruppenrichtlinie

Nachdem Sie die Firewall-Regeln exportiert haben, importieren wir nun die exportierte Datei in eine Gruppenrichtlinie, damit Sie denselben Regelsatz auf alle Arbeitsstationen in Ihrem Netzwerk anwenden können.

Schritt 1. Bearbeiten Sie ein Gruppenrichtlinienobjekt (GPO), das auf den Computer abzielt, auf den Sie diese Firewallregeln anwenden möchten.

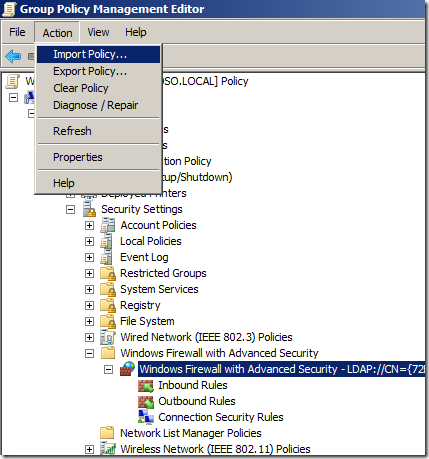

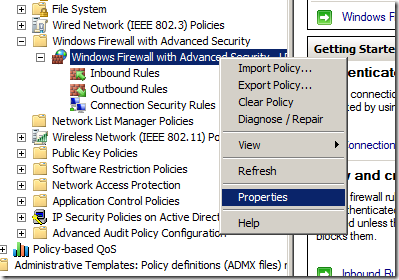

Schritt 2. Öffnen Sie Computerkonfiguration > Richtlinien > Windows-Einstellungen > Sicherheitseinstellungen > Windows-Firewall mit erweiterter Sicherheit und klicken Sie auf „Windows-Firewall mit erweiterter Sicherheit“

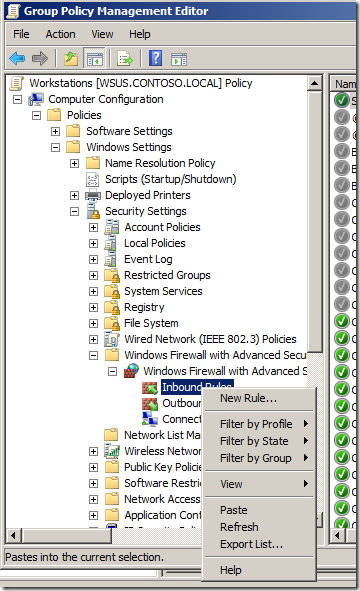

Schritt 3. Im Menü klicken Sie auf „Aktion“ und dann auf „Richtlinie importieren…“

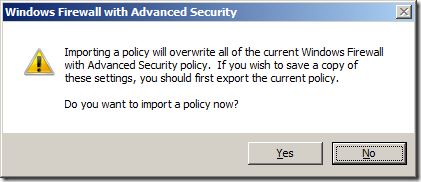

Schritt 4. Klicken Sie auf „Ja“

Hinweis: Dies ist in Ordnung, wenn Sie dies zuvor noch nicht getan haben. Wenn Sie dies jedoch zum zweiten Mal tun, sollten Sie ein neues GPO erstellen und die Regeln in dieses importieren, damit Ihre vorhandenen Richtlinienregeln nicht verloren gehen.

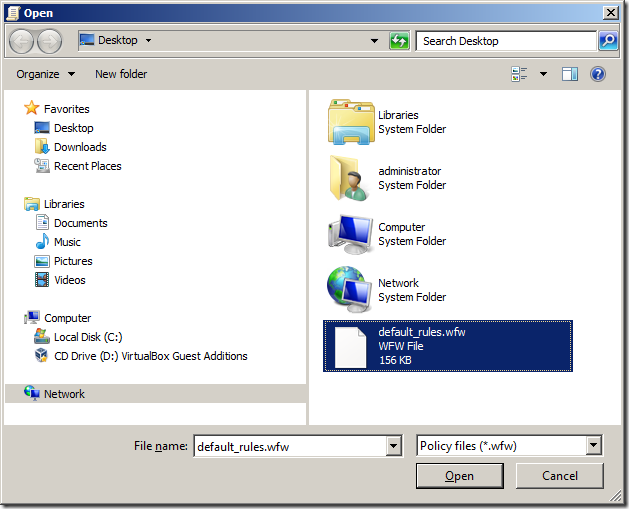

Schritt 5. Wählen Sie die zuvor erstellte Firewall-Regel-Exportdatei und klicken Sie auf „Öffnen“

Warten Sie…

Schritt 6. Klicken Sie auf „OK“

Erledigt.

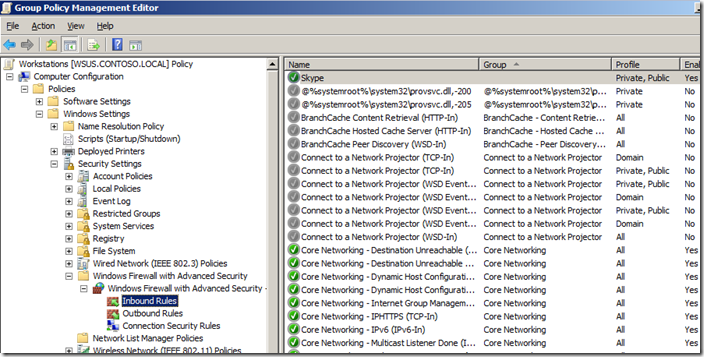

Sie können nun die Regeln überprüfen, die in das GPO importiert wurden.

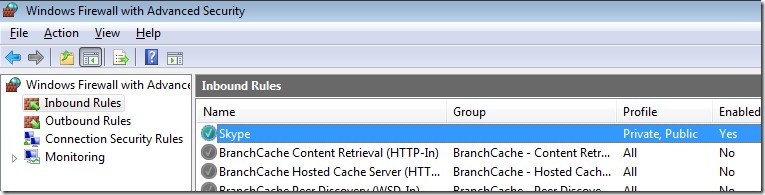

Hinweis: Sie können sehen, wie die Skype-Regel als privat und öffentlich konfiguriert ist, wie wir es zuvor auf dem lokalen Computer konfiguriert haben. Wenn Sie sie wieder ändern möchten, können Sie einfach auf die Regel doppelklicken und die Regel von hier aus nach Ihren Wünschen anpassen.

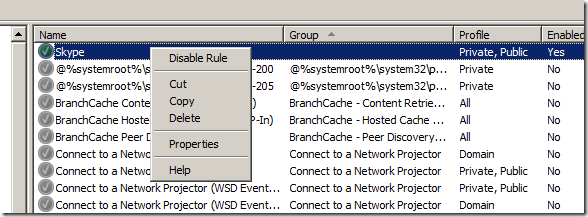

Sie können auch Regeln selektiv deaktivieren und Regeln zwischen verschiedenen GPOs ausschneiden, kopieren &einfügen. So würden Sie Regeln zusammenführen, wenn Sie den Regelsatz in Schritt 4 in ein neues GPO importiert hätten.

So kopieren, löschen oder deaktivieren Sie eine Regel…

So fügen Sie eine Regel in eine bestehende Richtlinie ein…

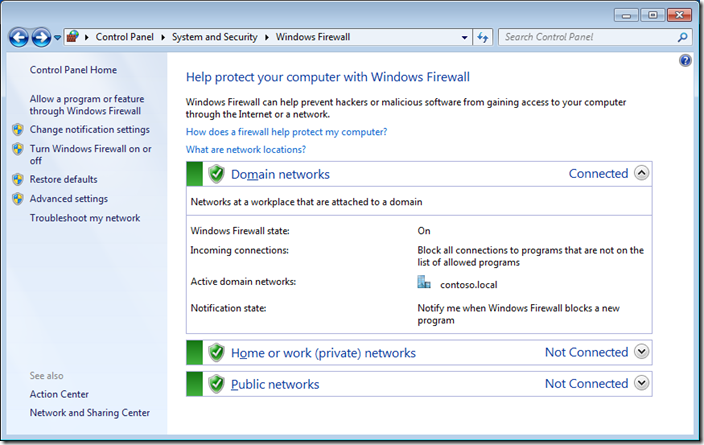

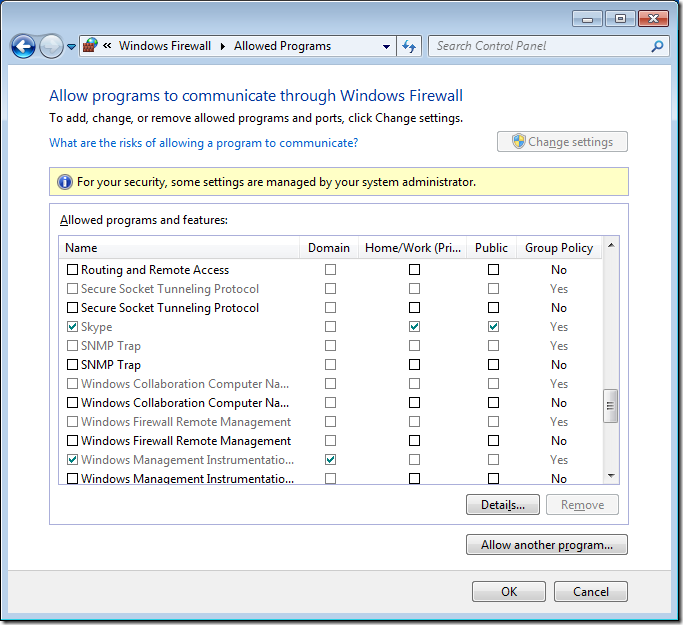

Sie sollten nun in allen Firewall-Dialogfeldern (siehe Bilder unten) auf der Arbeitsstation darauf hingewiesen werden, dass die Firewall-Richtlinie nun über eine Gruppenrichtlinie gesteuert wird.

Beachten Sie die neue Spalte, die besagt, dass die Firewall über die Gruppenrichtlinie konfiguriert ist. Jede Regel wird zweimal aufgeführt, wobei eine die Firewall-Regel darstellt, die über die Gruppenrichtlinie gesteuert wird und nicht konfiguriert werden kann, und die andere die lokale Regel darstellt, die vom lokalen Administrator noch aktiviert werden kann.

Ausschließliche Anwendung von Gruppenrichtlinien-Firewall-Regeln

Wenn Sie nicht möchten, dass der lokale Administrator zusätzliche Firewall-Regeln auf das Netzwerk anwenden kann, können Sie es auch so konfigurieren, dass die Gruppenrichtlinien-Regeln ausschließlich auf die lokale Firewall angewendet werden.

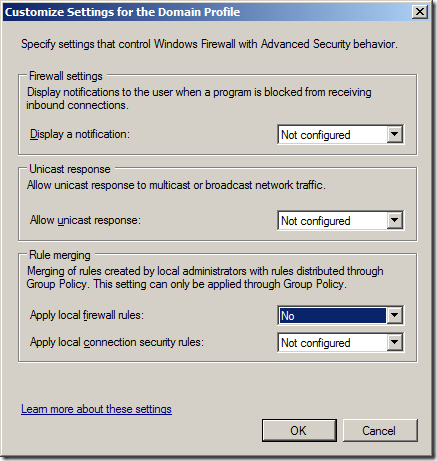

Schritt 1. Öffnen Sie wieder das gleiche GPO, auf das Sie die Firewall-Regeln angewendet haben, und navigieren Sie zu Computerkonfiguration > Richtlinien > Windows-Einstellungen > Sicherheitseinstellungen > Windows-Firewall mit erweiterter Sicherheit und klicken Sie mit der rechten Maustaste auf „Windows-Firewall mit erweiterter Sicherheit“ und dann auf „Eigenschaften“

Schritt 2. Klicken Sie auf die Schaltfläche „Anpassen…“ im Abschnitt „Einstellungen“

Schritt 3. Ändern Sie die Option „Lokale Firewall-Regeln anwenden:“ auf „Nein“ und klicken Sie auf OK

Wenn Sie nun zu den „Erlaubten Programmen“ unter „Windows-Firewall“ zurückkehren, werden Sie feststellen, dass die Spalte „Domäne“ nun vollständig ausgegraut ist und keine Regeln auf das Domänenprofil angewendet werden können, selbst wenn Sie ein lokaler Administrator sind.

Hoffentlich haben Sie damit genug Informationen erhalten, um Ihre Windows-Firewall mithilfe der Gruppenrichtlinie zu steuern.

Wenn Sie wirklich abenteuerlustig sind, können Sie dasselbe auch mit Ihren Servern machen, um sie sicher zu halten, da sie viel statischer sind, was die Anforderungen an die Firewall-Regeln angeht, was sie noch einfacher zu verwalten macht. Sie können zum Beispiel die Firewall-Regeln Ihres SQL-Servers exportieren und sie dann in ein GPO importieren, das auf alle anderen SQL-Server angewendet wird. Auf diese Weise werden beim Verschieben eines Computerobjekts in die SQL-Server-OU die Firewallregeln automatisch eingerichtet und durchgesetzt… Nett…