Bereinigen veralteter Patches aus der WSUS-DB

Zusammenfassung

Der Artikel beschreibt die Schritte, die erforderlich sind, um alte Pakete von Drittanbietern, die vom Software Vulnerability Manager erstellt wurden, von Ihrem lokalen WSUS-Server zu entfernen. Diese Referenz soll Ihnen zwar bei der SVM-Installation helfen, Sie sollten jedoch alle Fragen zu WSUS an die Microsoft-Foren weiterleiten.

Synopsis

Mit der Verwendung von SVM2018 beginnt sich die Anzahl der erstellten Pakete mit der Zeit zu stapeln und wertvollen Speicherplatz auf dem Server zu belegen, der die WSUS-Rolle unterstützt.

Leider werden die Pakete durch einfaches Ablehnen und Löschen nicht aus dem Ordner \UpdateServicePackages entfernt, in dem sich die SVM-Pakete befinden.

Diskussion

Methode 1

Löschen Sie alle alten oder irrelevanten Pakete aus dem SVM-Webinterface unter dem Menü „Patching > Verfügbar“.

- Gehen Sie die erstellten Pakete durch und stellen Sie fest, welche Pakete nicht mehr relevant sind.

- 1 Jedes Paket, das niedriger als die neueste „gepatchte Version“ ist, ist jetzt anfällig und muss entfernt werden.

- Lehnen Sie die alten oder irrelevanten Paketeinträge ab, die im Menü „Verfügbar“ aufgelistet sind, und löschen Sie sie anschließend.

Wenn Sie SCUP verwenden, kann es erforderlich sein, zusätzlich zu diesen ersten Schritten den Bereinigungsassistenten für SCUP auszuführen:

- Bereinigen Sie Ihre WSUS-Datenbank von alten Paketmetadateninformationen.

- Öffnen Sie die WSUS-Konsole über den Server Manager und navigieren Sie zum Bereich Optionen.

- Wählen Sie den Serverbereinigungsassistenten.

- Starten Sie den Serverbereinigungsassistenten.

Starten Sie WsusUtil mit dem Parameter listunreferencedpackagefolders und leiten Sie das Ergebnis in eine Datei.

- Öffnen Sie CMD als Administratorcd „C:\Programme\Update Services\Tools“

- WsusUtil.exe listunreferencedpackagefolders > c:\test\deletefolders.txt

- Öffnen Sie ‚C:\test\deletefolders.txt‘ und sehen Sie die abgelehnten und gelöschten SVM-Pakete.

- Entfernen Sie die Anfangszeilen der Datei, die lauten:

- „Die folgenden Ordner werden von keinem der Updates auf Ihrem WSUS-Server referenziert.“

- Fügen Sie vor jedem Eintrag Folgendes hinzu: Rmdir/q/s

- z.B. : Rmdir /q/s C:\Sources\WSUS\UpdateServicesPackages\598ecbc7-2208-401b-9f0c-8eb57488aee

- Wenn alle Einträge Rmdir /q/s vorangestellt haben, speichern Sie die Datei mit der Erweiterung .cmd.

- Doppelklicken Sie auf die Datei deletefolders.cmd, um sie auszuführen.

Methode 2

Finden Sie das angehängte PowerShell-Skript, das alle Pakete von Drittanbietern aus Ihrem WSUS löscht. Bitte melden Sie sich an Ihrem WSUS-Server an und führen Sie die PowerShell als Administrator aus. Sie können das Skript einfach in der PowerShell ausführen, wodurch alle Drittanbieterpakete aus Ihrem WSUS gelöscht werden.

Workaround

Bei den Paketen, die Sie bisher gelöscht haben, handelt es sich um Patches, die Sie aus Ihrer SVM2018-Schnittstelle entfernt haben, um Patches, die von WSUS nicht verwendet werden, und um Patches, die mit dem Status „Abgelehnt“ gekennzeichnet sind.

Gelegentlich reicht dies jedoch nicht vollkommen aus.

- Falls Sie einen neuen WSUS über Ihren alten installiert und neue Zertifikate für Ihre neue Installation konfiguriert haben, kann es sein, dass Sie Updates „zurücklassen“, die noch aktiv sind.

- Da Update-Pakete mit Zertifikaten signiert werden, können zuvor veröffentlichte Patches, die mit älteren (derzeit nicht verwendeten) Zertifikaten signiert wurden:

- Diese sind möglicherweise in SVM2018 nicht sichtbar

- Dieselben Patches werden auch in der WSUS-Serverkonsole nicht angezeigt.

- Diese Pakete sind physisch unter \UpdateServicesPackages vorhanden und können genehmigt bleiben.

- Sie können auch von WSUS an Clients verteilt (oder mit Downstream-Servern synchronisiert) werden, solange die Clients für diese Updates geeignet sind und sie anfordern.

- Diese Patches wurden mit einem Zertifikat signiert, das nicht mehr verwendet wird.

- Daher können Sie die Patches nicht wiederverwenden. Sie können sie auch nicht ablehnen. Man kann sie nicht einmal in SVM2018 sehen. Sie sind unbrauchbar geworden (und bald wird es sowieso neue Versionen geben.

- Sie müssen das Löschen aller Patches erzwingen, indem Sie physisch zu C:\Programme\Update Services\UpdateServicesPackages\ gehen und diese löschen.

- Wenn Sie Zweifel haben, welche Patches (die sich in Ordnern mit langen numerischen ID-Namen befinden) gelöscht werden sollen, dann:

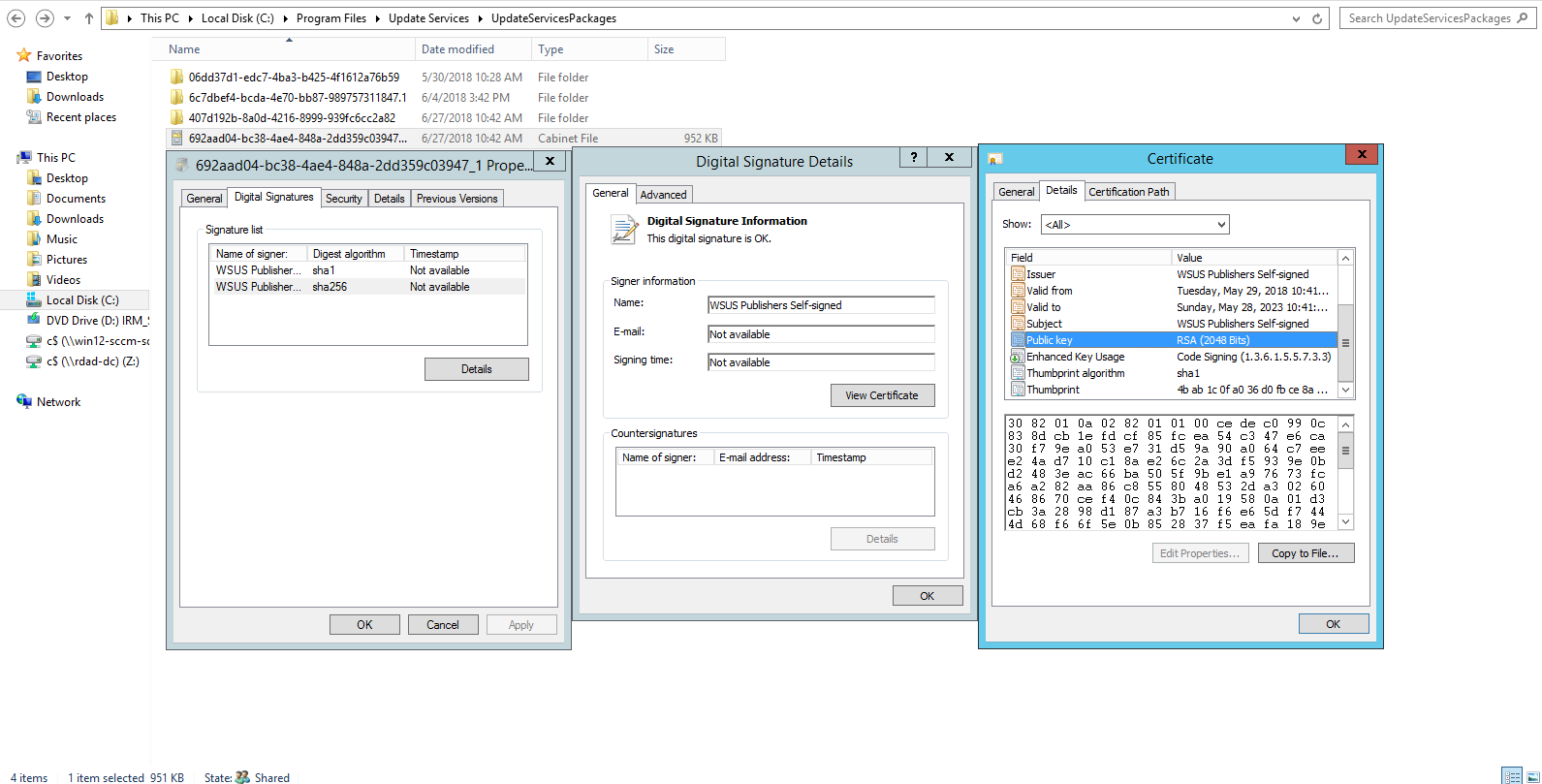

- Gehen Sie in einen der GUID-Ordner

- Suchen Sie die.CAB-Datei, die den gleichen Namen wie die GUID hat

- Klicken Sie mit der rechten Maustaste und wählen Sie „Eigenschaften“

- Öffnen Sie den Reiter „Digitale Signaturen“

- Doppelklicken Sie auf das Zertifikat im mittleren Fenster

- Wählen Sie „Zertifikat anzeigen“ im neuen Fenster

- Wählen Sie „Details“ im neuen (dritten) Fenster und suchen Sie das Feld „Serienschlüssel“.

- Der ‚Serienschlüssel‘ ist eindeutig und zeigt Ihnen, ob das Zertifikat, das dieses Paket mit einem Code signiert hat, dasjenige ist, das Sie in Ihrer Domäne aktiv verwenden.

- Sie können MMC > Datei > Snap-In hinzufügen oder entfernen > Zertifikate > Lokaler Computer auf dem WSUS öffnen.

- Gehen Sie in den ‚WSUS‘-Ordner und prüfen Sie dort den Serienschlüssel des Zertifikats. Dies ist das Zertifikat, das Sie derzeit verwenden.

- Löschen Sie keine Patches, die mit Ihrem aktuellen Zertifikat signiert sind – löschen Sie Patches, die mit einem Zertifikat signiert sind, das sich nicht im WSUS-Zertifikatspeicher befindet.

- Wenn Sie Zweifel haben, welche Patches (die sich in Ordnern mit langen numerischen ID-Namen befinden) gelöscht werden sollen, dann:

- Sie müssen das Löschen aller Patches erzwingen, indem Sie physisch zu C:\Programme\Update Services\UpdateServicesPackages\ gehen und diese löschen.

- Daher können Sie die Patches nicht wiederverwenden. Sie können sie auch nicht ablehnen. Man kann sie nicht einmal in SVM2018 sehen. Sie sind unbrauchbar geworden (und bald wird es sowieso neue Versionen geben.

- Da Update-Pakete mit Zertifikaten signiert werden, können zuvor veröffentlichte Patches, die mit älteren (derzeit nicht verwendeten) Zertifikaten signiert wurden: