13 beste Tools zur Schwachstellenbewertung und Penetrationstests (VAPT)

Schwachstellenbewertung und Penetrationstests (VAPT) ist ein Prozess zur Absicherung von Computersystemen gegen Angreifer, bei dem diese bewertet werden, um Schlupflöcher und Sicherheitsschwachstellen zu finden.

Einige VAPT-Tools bewerten ein komplettes IT-System oder Netzwerk, während andere eine Bewertung für eine bestimmte Nische durchführen. Es gibt VAPT-Tools für die Sicherheitsprüfung von Wi-Fi-Netzwerken und für die Prüfung von Webanwendungen. Tools, die diesen Prozess durchführen, werden als VAPT-Tools bezeichnet.

Hier ist unsere Liste der besten Tools für Schwachstellenbewertung und Penetrationstests:

- Netsparker Security Scanner EDITOR’S CHOICE Automatisiertes Schwachstellen-Scanning- und Penetrationstest-Tool, das aus der Cloud oder zur Installation auf Windows verfügbar ist.

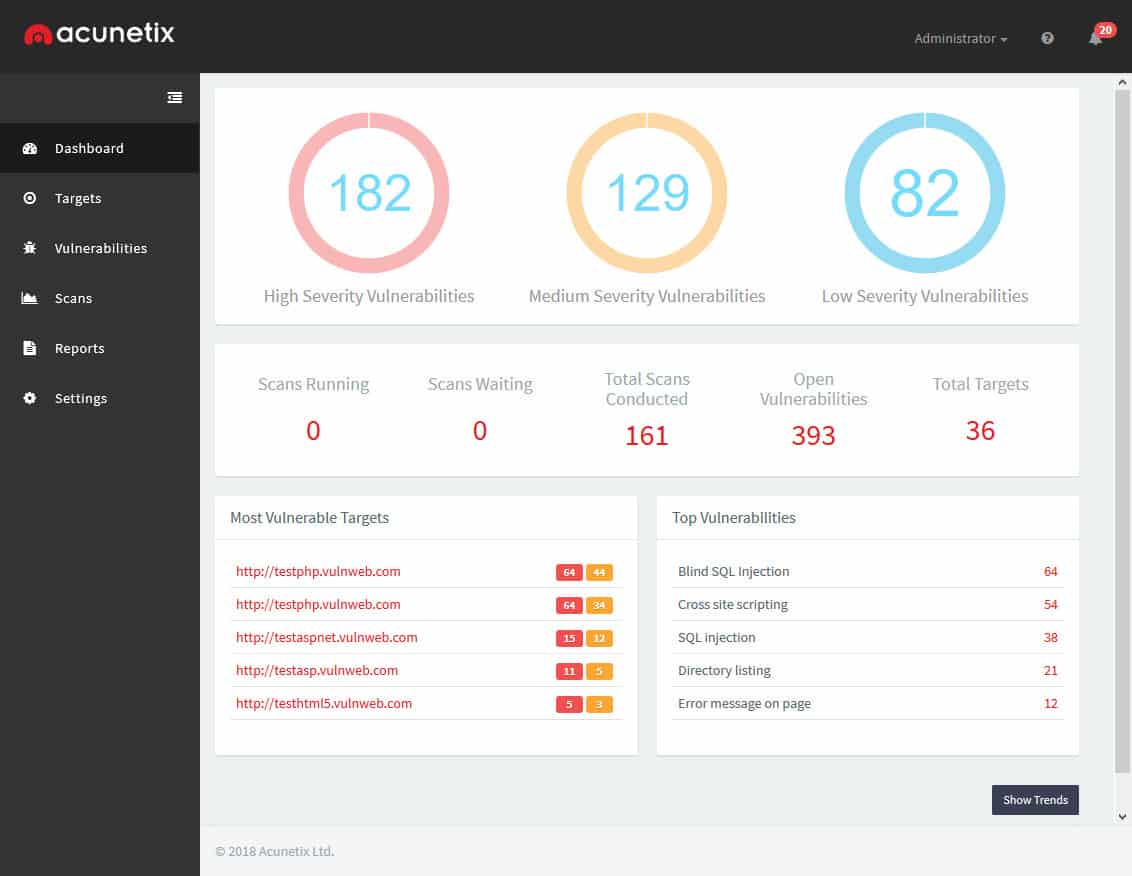

- Acunetix Web Vulnerability Scanner (GET DEMO) Ein Website-Schwachstellen-Scanner und Penetrationstest-System für Websites, das vor Ort installiert oder als Cloud-Service genutzt werden kann.

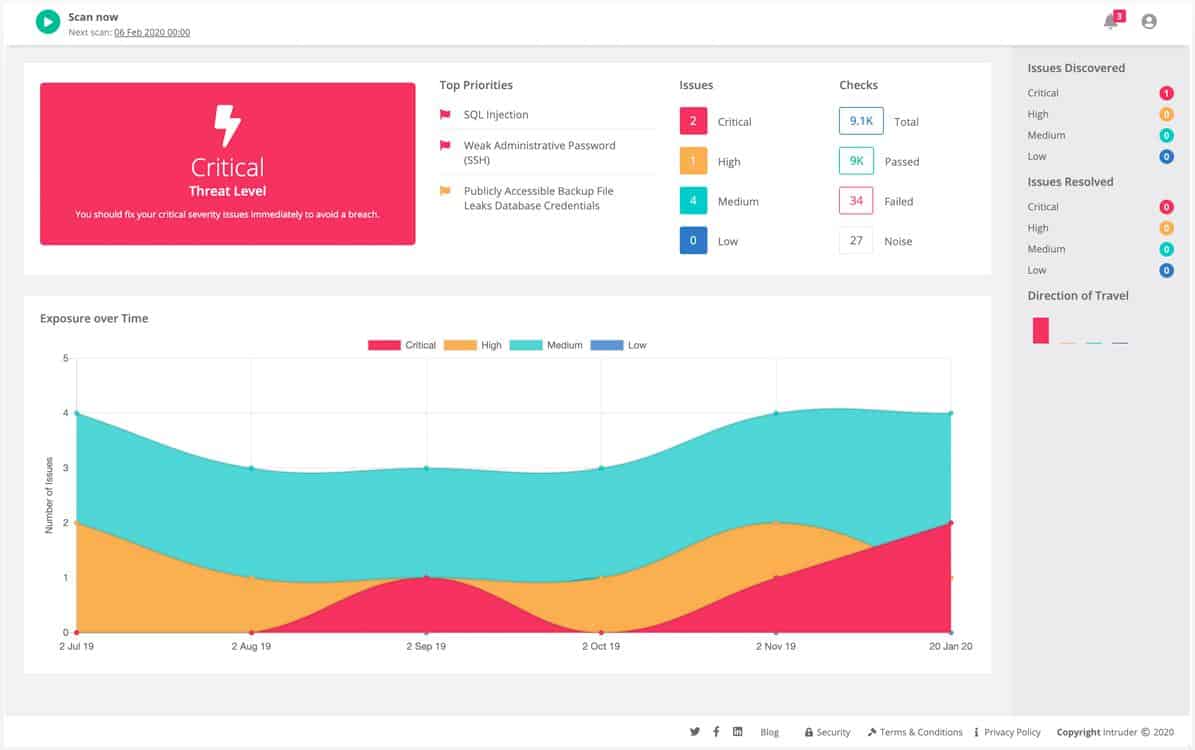

- Intruder (KOSTENLOSES PROBIEREN) Ein Cloud-basierter Schwachstellen-Scanner mit der Möglichkeit, Penetrationstests durchzuführen.

- ManageEngine Vulnerability Manager Plus (KOSTENLOSES PROBIEREN) Ein System, das einen Schwachstellen-Scanner und automatisierte Systeme zum Patchen entdeckter Schwachstellen umfasst. Wird auf Windows und Windows Server installiert.

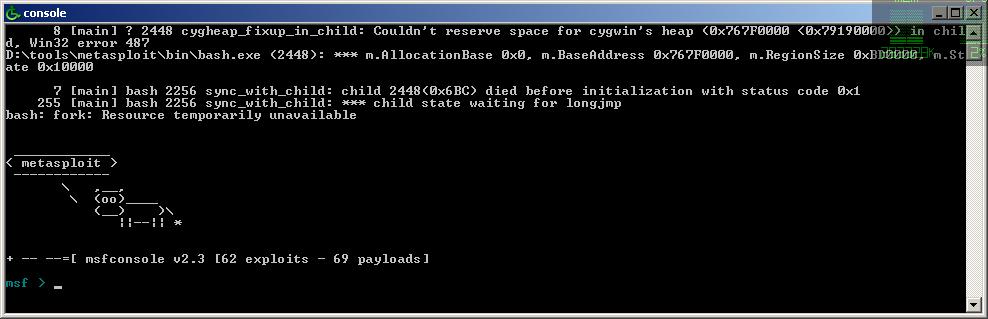

- Metasploit Ein Open-Source-Framework für Penetrationstests, das kostenlos oder in einer kostenpflichtigen Pro-Version mit professionellem Support erhältlich ist. Lässt sich auf Windows, Windows Server, RHEL und Ubuntu installieren.

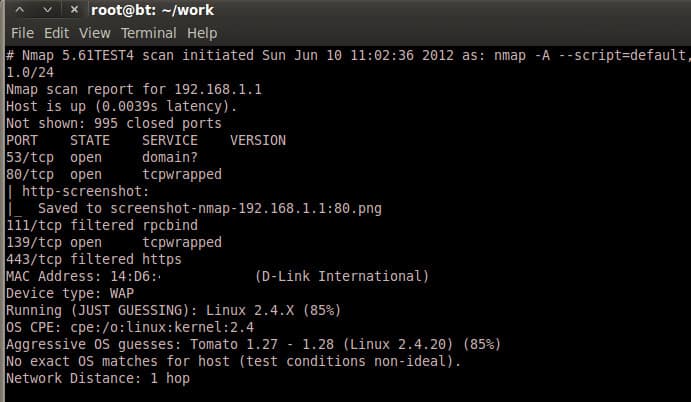

- Nmap Ein kostenloser Netzwerk-Schwachstellen-Scanner mit einem Front-End namens Zenmap. Beide lassen sich unter Windows, Linux, BSD Unix und Mac OS installieren.

- Wireshark Ein beliebter Packet Sniffer für kabelgebundene und drahtlose Netzwerke. Lässt sich unter Windows, Linux, Unix und Mac OS installieren.

- John the Ripper Freier, quelloffener Passwortknacker und Hash-Typ-Detektor. Lässt sich unter Unix, macOS, Windows, DOS, BeOS und OpenVMS installieren.

- Nessus Application vulnerability assessor, verfügbar in kostenlosen und kostenpflichtigen Versionen. Läuft unter Windows, Windows Server, Linux, Mac OS und Free BSD.

- Aircrack-ng Bekannter Paketschnüffler für drahtlose Netzwerke, der von Hackern häufig verwendet wird. Läuft auf Linux.

- Burp Suite Eine Plattform zum Testen von Schwachstellen in Webanwendungen. Läuft unter Linux.

- Probely Ein Schwachstellenscanner für Webanwendungen, der für die Entwicklung gedacht ist. Wird als Cloud-Service bereitgestellt.

- W3af Ein kostenloser Open-Source-Webanwendungsscanner, der für Windows, Linux, Mac OS und Free BSD geschrieben wurde.

Warum brauchen wir VAPT-Tools?

Da wir uns immer mehr auf IT-Systeme verlassen, nehmen auch die Sicherheitsrisiken zu, sowohl in Bezug auf die Menge als auch den Umfang. Es ist zwingend notwendig geworden, wichtige IT-Systeme proaktiv zu schützen, damit es nicht zu Datensicherheitsverletzungen kommt. Penetrationstests sind die nützlichste Technik, die Unternehmen einsetzen, um ihre IT-Infrastrukturen zu schützen.

„Da sich die Cybersicherheitslandschaft so schnell verändert, ist es unerlässlich, dass Unternehmen aller Größenordnungen ihre Verteidigungsmaßnahmen regelmäßig testen. VAPT-Tests, die von erfahrenen Sicherheitsexperten durchgeführt werden, helfen dabei, Schwachstellen auf Netzwerk- und Anwendungsebene zu erkennen und zu beheben, bevor sie von Kriminellen ausgenutzt werden können.

„Vermeiden Sie es, spezielle VAPT-Tools zu kaufen oder Bewertungen von Dritten in Auftrag zu geben, ohne die Bedürfnisse Ihres Unternehmens vollständig zu berücksichtigen. Die Tests unterscheiden sich in Bezug auf ihren Schwerpunkt, ihren Umfang und ihre Dauer, so dass Sie sich die Zeit nehmen sollten, Ihre Anforderungen vollständig zu erfassen, um den größten Nutzen und das beste Preis-Leistungs-Verhältnis zu erzielen.“ – Mark Nicholls, CTO, Redscan.

Verwandter Beitrag: Alternativen zum Microsoft Baseline Security Analyzer

Die besten VAPT-Tools

In diesem Artikel werden zehn der besten VAPT-Tools vorgestellt, wobei sorgfältig auf Effizienz und Effektivität geachtet wird. Einige sind kostenlos erhältlich, bei anderen müssen Sie den Geldbeutel lockern.

Netsparker Security Scanner (GET DEMO)

Netsparker Security Scanner ist ein Sicherheitssystem für Webanwendungen, das Schwachstellen-Scans und Penetrationstests umfasst. Der Schwachstellen-Scanner umfasst drei Phasen: die Vorab-Prüfung, das Scannen und die Überprüfung der Schwachstellen. Bei den Schwachstellenprüfungen kommt das „proof-based scanning“ zum Einsatz, bei dem nicht nur die Antworten auf Webanfragen untersucht werden, sondern auch der Code von Webanwendungen durchsucht wird.

Die Schwachstellenprüfungen umfassen Standard-Webanwendungen wie HTML5 sowie Content-Anwendungen wie WordPress und Drupal. Zugriffskontrollsysteme wie Authentifizierungsmethoden werden ebenfalls in den Schwachstellen-Scan einbezogen.

Der Scanner kann so eingestellt werden, dass er ständig läuft, und er kann Schwachstellenwarnungen an Bug- und Issue-Tracker wie Jira, Fogbugz und Github weiterleiten. Der Scanner kann so eingestellt werden, dass er neue Anwendungen auch während der Testphase der Entwicklung prüft.

Der Schwachstellen-Scanner läuft ständig, so dass neue Schwachstellen in Ihren Websites entdeckt werden können, sobald das System in Produktion ist. Das System prüft auf Fehlkonfigurationen in der unterstützenden Technologie, wie z.B. .NET, und auf Aktualisierungen im enthaltenen Code, der aus anderen Quellen, wie z.B. Content-Delivery-Systemen, stammt.

Die im Paket enthaltenen Penetrationstests umfassen Angriffe, die SQL-Injection und Cross-Site-Scripting verwenden. Die Tests können automatisch und wiederholt als Teil des Schwachstellen-Scanplans ausgeführt werden. Diese Automatisierung der Sicherheitstests schließt das Risiko menschlicher Fehler aus und erzeugt geregelte Testskripte.

Die von Netsparker erstellte Dokumentation entspricht dem PCI DSS, so dass die Beibehaltung einer Dokumentationsbibliothek aus den Scans ein wichtiger Faktor für die Standardkonformität ist.

Netsparker ist in drei Editionen erhältlich und kann vor Ort installiert oder als gehosteter Dienst genutzt werden. Das Onsite-Software-System läuft unter Windows. Sie können auf ein kostenloses Demosystem von Netsparker zugreifen, um seine Fähigkeiten vor dem Kauf zu beurteilen.

EDITOR’S CHOICE

Netsparker Security Scanner ist unsere erste Wahl. Die Einfachheit dieses Tools täuscht darüber hinweg, wie leistungsfähig es bei der Erkennung der neuesten Sicherheitslücken und Bugs ist. Die Benutzeroberfläche ist einfach zu bedienen, und die Benutzererfahrung geht über die Erkennung hinaus. Die Pen-Test-Tools geben dem Benutzer ein Gefühl der Kontrolle.

Zugang zu einer kostenlosen Demo: netsparker.com/product/standard/

OS: Windows

Acunetix Web Vulnerability Scanner (GET DEMO)

Acunetix Web Vulnerability Scanner kombiniert seine Penetrationstests mit seinem Schwachstellen-Scanner, um eine kontinuierliche, automatisierte Erkennung von Bedrohungen für Webseiten zu ermöglichen. Das System scannt Webseiten, die mit HTML5, JavaScript und RESTful APIs erstellt wurden, um Sicherheitsschwachstellen zu finden. Der Dienst scannt auch externe Code-Quellen wie das Content-Management- und Bereitstellungssystem WordPress. Zu den im Paket enthaltenen Penetrationstests gehören SQL-Injection und Cross-Site-Scripting. Die von dem Tool erstellten Sicherheitsberichte entsprechen den HIPAA-, PCI-DSS- und ISO/IEC 27001-Standards.

Einige der Scans beruhen auf Sensoren, die im Code einer Website und ihrer Anwendungen platziert werden. Diese Einbeziehung könnte für viele Organisationen, die kein eigenes Web-Entwicklungsteam haben, schwierig zu handhaben sein. Die Einbeziehung von Datenerfassungsfunktionen, die mit einem externen System kommunizieren, könnte selbst zu einer Schwachstelle in der Informationssicherheit werden. Diese potenzielle Schwachstelle scheint jedoch die beeindruckende Kundenliste von Acutanix nicht zu beunruhigen, zu der unter anderem die US Air Force, AVG und AWS gehören.

Wenn Sie über ein Web-Entwicklungsteam verfügen und Ihre Website viel benutzerdefinierten Code enthält, können Sie Acutanix in Ihr Entwicklungsmanagement-Supportsystem integrieren. Das Erkennungssystem ist Teil der Prüfsoftware für neuen Code und erstellt als Ergebnis seiner Prüfverfahren eine Liste von Schlupflöchern, Ineffizienzen und Schwachstellen und sendet Verbesserungsempfehlungen über das Projektmanagementsystem zurück.

Das Acunetix-System ist für die Installation vor Ort oder als Cloud-Service erhältlich. Sie können einen Blick darauf werfen, wie das System auf Ihren Websites funktioniert, indem Sie auf die kostenlose Demo zugreifen.

Die wichtigsten Funktionen sind:

- SQL-Injection-Erkennung, die berüchtigtste Art von Angriffen auf eine Website

- Die Fähigkeit zur Bewertung von 4,500+ Schwachstellentypen

- Ein sehr reibungsloser Betrieb, der Hunderte von Seiten schnell scannen kann

- Einwandfreie Effizienz

- Kompatibilität mit WAFs und die Fähigkeit zur Integration in den SDLC (Software Development Life Cycle) Zyklus)

- Verfügbarkeit als Desktop- oder Cloud-Version

Acunetix Web Vulnerability Scanner Registrieren Sie sich für eine KOSTENLOSE DEMO

Intruder (FREE TRIAL)

Intruder ist ein cloud-basierter Schwachstellenscanner. Der Dienst ist ein permanentes Sicherheitstool, das auch bei Bedarf gestartet werden kann.

Der Dienst führt einen ersten Schwachstellenscan durch, wenn ein Kunde ein neues Konto einrichtet. Sobald diese Prüfung abgeschlossen ist, wartet das Intruder-System auf eine Aktualisierung seiner Angriffsdatenbank. Sobald eine neue Bedrohung identifiziert wurde, scannt der Dienst das System erneut und konzentriert sich dabei auf Elemente, die Angriffsmöglichkeiten für die neue Angriffstechnik bieten. Wenn dem überwachten System neue Geräte oder Dienste hinzugefügt werden, muss der Systemadministrator einen neuen Scan starten, um sicherzustellen, dass die neuen Geräte keine Sicherheitslücken aufweisen.

Intruder ist ein Abonnementdienst. Abonnenten haben die Möglichkeit, zwischen drei Plänen zu wählen. Diese sind Essential, Pro und Verified. Mit dem Essential-Tarif werden die Scans automatisch einmal im Monat durchgeführt. On-Demand-Scans sind in diesem Tarif nicht verfügbar, aber im Pro-Tarif sind sie enthalten. Der Verified-Tarif bietet alle Funktionen des Pro-Tarifs und umfasst zusätzlich die Dienste menschlicher Penetrationstester. Der Intruder-Dienst kann 30 Tage lang kostenlos getestet werden.

Intruder Start 30-day FREE Trial

ManageEngine Vulnerability Manager Plus (FREE TRIAL)

ManageEngine Vulnerability Plus ist ein Schwachstellen-Scanner, der mit Systemen gebündelt wird, die Ihnen helfen, die Probleme zu beheben, die der Scan aufdeckt. Es handelt sich dabei um eine Vor-Ort-Software, die auf Windows und Windows Server installiert wird. Sie kontaktiert andere Endpunkte in einem Netzwerk, indem sie mit Agenten kommuniziert, die auf jedem überwachten Gerät installiert sind. Diese Agenten sind für Windows, macOS, Linux und Windows Server verfügbar.

Das Hauptmodul dieses Pakets ist ein Schwachstellenscanner. Dieser prüft alle angemeldeten Computer entweder regelmäßig nach einem Zeitplan oder bei Bedarf. Er sucht nach Fehlern in der Systemkonfiguration, veralteten Softwareversionen, nicht autorisierter und riskanter Software sowie Schwachstellen im Betriebssystem und in den Diensten.

Das System enthält einen Patch-Manager, der so eingestellt werden kann, dass er automatisch Aktionen auslöst, sobald eine Schwachstelle identifiziert wurde. Der Patch-Rollout-Prozess kann auch zur Genehmigung und manuellen Einführung zurückgehalten werden. Der Dienst umfasst auch ein System zur Durchsetzung der Sicherheit, das eine strenge Passwort- und Zugriffsverwaltung implementiert.

Vulnerability Manager Plus ist in drei Editionen erhältlich, von denen die niedrigste kostenlos ist. Die kostenlose Version ist auf die Überwachung von 25 Computern beschränkt. Die beiden kostenpflichtigen Editionen heißen Professional und Enterprise. Der Hauptunterschied zwischen diesen beiden Versionen besteht darin, dass die Professional-Edition einen Standort abdeckt, während die Enterprise-Edition für WANs konzipiert ist. Beide kostenpflichtigen Systeme werden mit einer 30-tägigen kostenlosen Testversion angeboten.

ManageEngine Vulnerability Plus Start 30-day FREE Trial

Metasploit

Metasploit ist eine bekannte Zusammenstellung von verschiedenen VAPT-Tools. Aufgrund seiner Bekanntheit und Zuverlässigkeit steht es an der Spitze dieser Liste. Digitale Sicherheitsexperten und andere IT-Spezialisten setzen es seit geraumer Zeit ein, um verschiedene Ziele zu erreichen, darunter das Auffinden von Schwachstellen, die Überwachung von Sicherheitsrisikobewertungen und die Definition von Barriereansätzen.

Sie können das Metasploit-Tool auf Servern, online-basierten Anwendungen, Systemen und anderen Bereichen einsetzen. Wird eine Sicherheitsschwäche oder ein Schlupfloch entdeckt, erstellt das Tool eine Aufzeichnung und behebt sie. Für den Fall, dass Sie die Sicherheit Ihres Frameworks gegen bekanntere Schwachstellen bewerten müssen, ist Metasploit ebenfalls für Sie da.

Unserer Erfahrung nach hat sich dieses Tool als das beste Penetrationstest-Tool gegen groß angelegte Angriffe erwiesen. Metasploit ist besonders geschickt darin, alte Schwachstellen aufzuspüren, die versteckt sind und manuell nicht gefunden werden können.

Metasploit ist sowohl in einer kostenlosen als auch in einer kommerziellen Version erhältlich; Sie können sich je nach Ihren Anforderungen für eine entscheiden.

Nmap

Nmap, eine Abkürzung für Network Mapper, ist ein völlig kostenloses und quelloffenes Tool zur Überprüfung Ihrer IT-Systeme auf eine Reihe von Schwachstellen. Nmap ist nützlich bei der Bewältigung verschiedener Aufgaben, einschließlich der Beobachtung der Betriebszeit von Hosts oder Administratoren und der Kartierung von Netzwerkangriffsflächen.

Nmap läuft auf allen wichtigen Arbeitsframeworks und ist für die Überprüfung großer und kleiner Netzwerke geeignet. Nmap ist mit allen wichtigen Betriebssystemen kompatibel, einschließlich Windows, Linux und Macintosh.

Mit diesem Dienstprogramm können Sie die verschiedenen Attribute eines beliebigen objektiven Netzwerks verstehen, einschließlich der im Netzwerk zugänglichen Hosts, der Art des laufenden Frameworks und der Art der gebündelten Kanäle oder Firewalls, die eingerichtet sind.

Sie können es von der offiziellen Website von Nmap herunterladen.

Siehe auch: Definitive Guide to Nmap

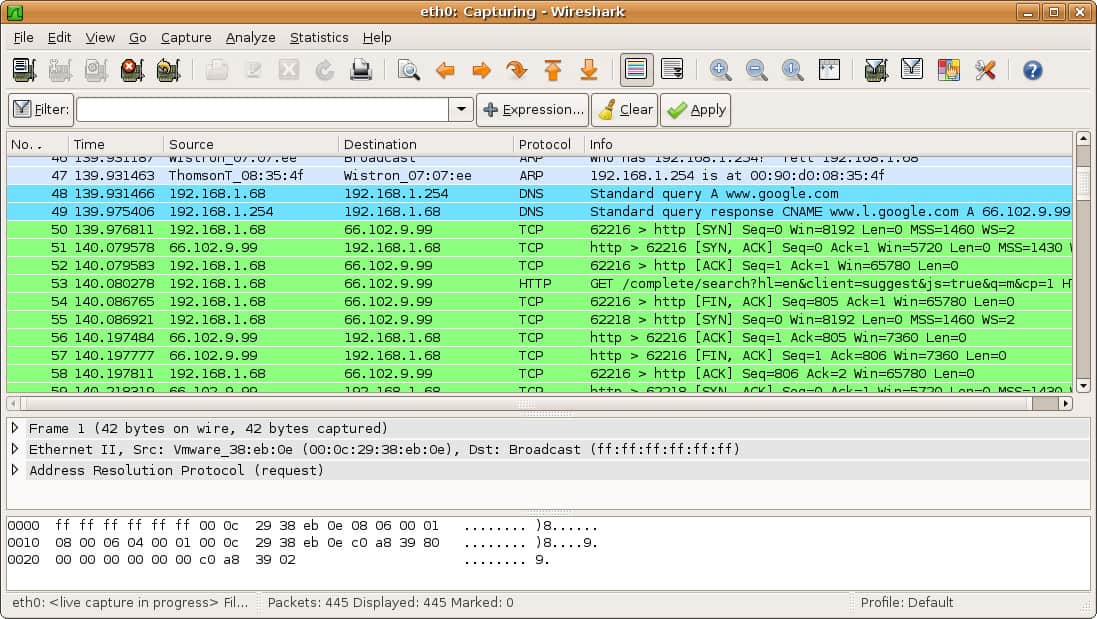

Wireshark

Wireshark ist ein Open-Source-Systemanalysator und Troubleshooter. Es verfügt über eine optimierte Funktion, mit der Sie überwachen können, was in Ihrem Systemnetzwerk geschieht. Es ist der De-facto-Standard für den Einsatz in Unternehmen und kleinen Agenturen. Wireshark wird auch von akademischen Instituten und Regierungsstellen verwendet. Seine Entwicklung wurde 1998 von Gerald Combs begonnen. Sie können es von Wireshark herunterladen.

Die wichtigsten Funktionen sind unten aufgeführt:

- Grundlegende Untersuchung mehrerer Konventionen, wobei ständig weitere hinzukommen, sowie kontinuierliche Updates

- Live- und Offline-Tests und -Bewertung

- Plattformübergreifende Kompatibilität mit Windows, Linux, macOS, Solaris, FreeBSD, NetBSD und zahlreichen anderen

- Ausgewertete Netzwerkinformationen können über eine Benutzeroberfläche oder über das TShark-Dienstprogramm im TTY-Modus angezeigt werden

- Reichhaltige VoIP-Untersuchung

- Lesen/Schreiben einer breiten Palette von Erfassungsdateiformaten wie tcpdump (libpcap), Pcap NG, Catapult DCT2000, Cisco Secure IDS iplog, Microsoft Network Monitor, Network General Sniffer® (komprimiert und unkomprimiert), Sniffer Pro, Visual UpTime, WildPackets‘ EtherPeek/TokenPeek/AiroPeek, und zahlreiche andere

- Erfasste Dokumente, die mit gzip gepackt wurden, können leicht dekomprimiert werden

- Unterstützung für das Entschlüsseln einiger Konventionen, einschließlich IPsec, ISAKMP, Kerberos, SNMPv3, SSL/TLS, WEP und WPA/WPA2

- Schattierungsprinzipien können für eine schnelle, natürliche Untersuchung auf die Paketliste angewendet werden.

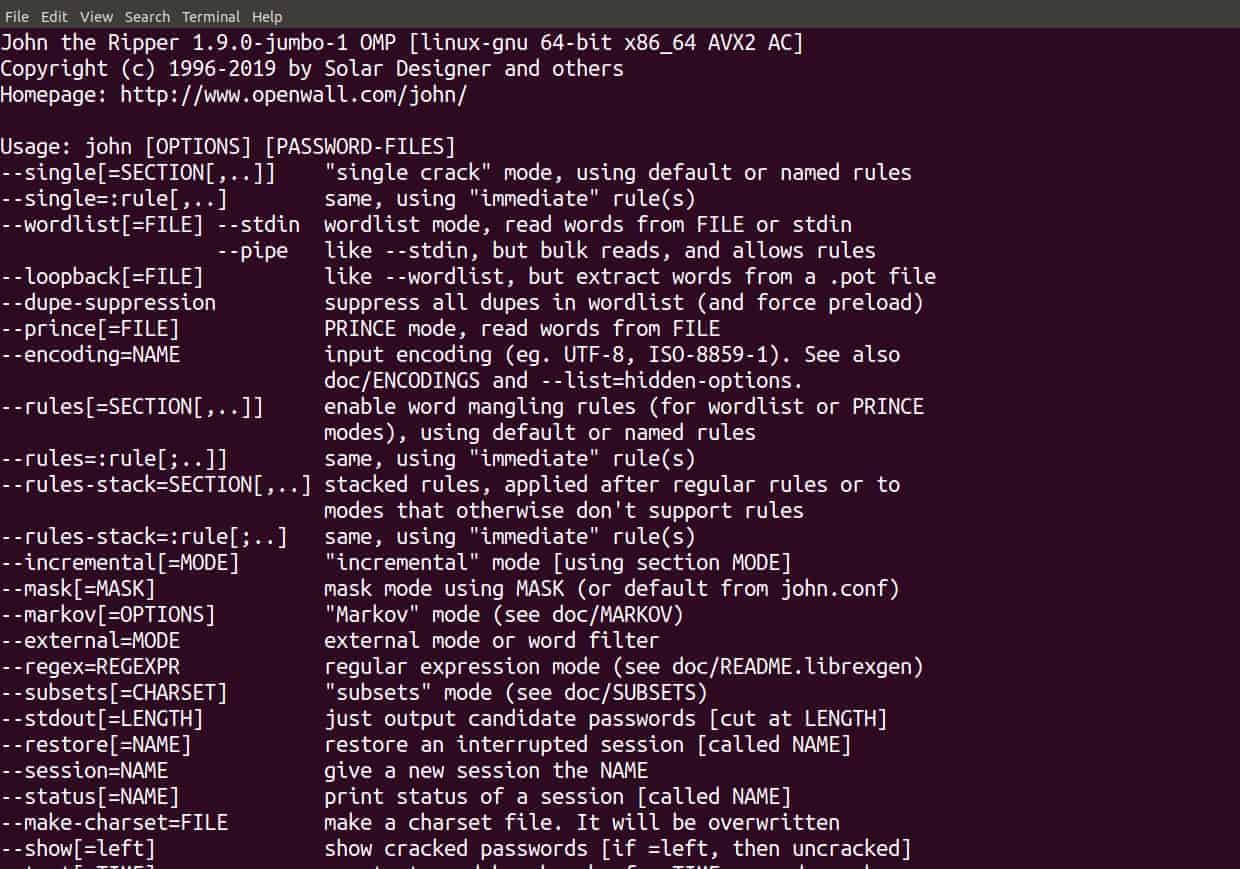

John the Ripper

Beunruhigend ist, dass viele Menschen leicht zu erratende Passwörter wie admin123, password, 123545 usw. verwenden. Das Knacken von Passwörtern ist die häufigste Verletzung der Cybersicherheit, und in der Regel geschieht dies aufgrund von weichen Passwörtern, die von einem modernen Passwort-Cracker mit guter Hardware in weniger als einer Sekunde geknackt werden können. Konten mit solchen Passwörtern sind daher eine leichte Beute für Hacker; sie können mit rücksichtsloser Hingabe in das Netzwerk Ihres Systems eindringen und Informationen wie Kreditkartennummern, Ihre Bankpasswörter und sensible Medien stehlen.

John the Ripper ist das beste Tool, um Ihr gesamtes System auf leicht zu erratende/knackbare Passwörter zu analysieren. Es startet einen simulierten Angriff auf das vorgeschlagene System, um Schwachstellen in den Passwörtern zu identifizieren.

Die kostenlose Version wird in Form von Quellcode geliefert, den Sie natürlich von einem Entwickler für die Verwendung in Ihrem Unternehmen integrieren lassen müssen. Die Pro-Version hingegen lässt sich leicht einbinden. Sie wird in nativen Paketen (für jedes Betriebssystem einzigartig) vertrieben und ist einfach zu installieren.

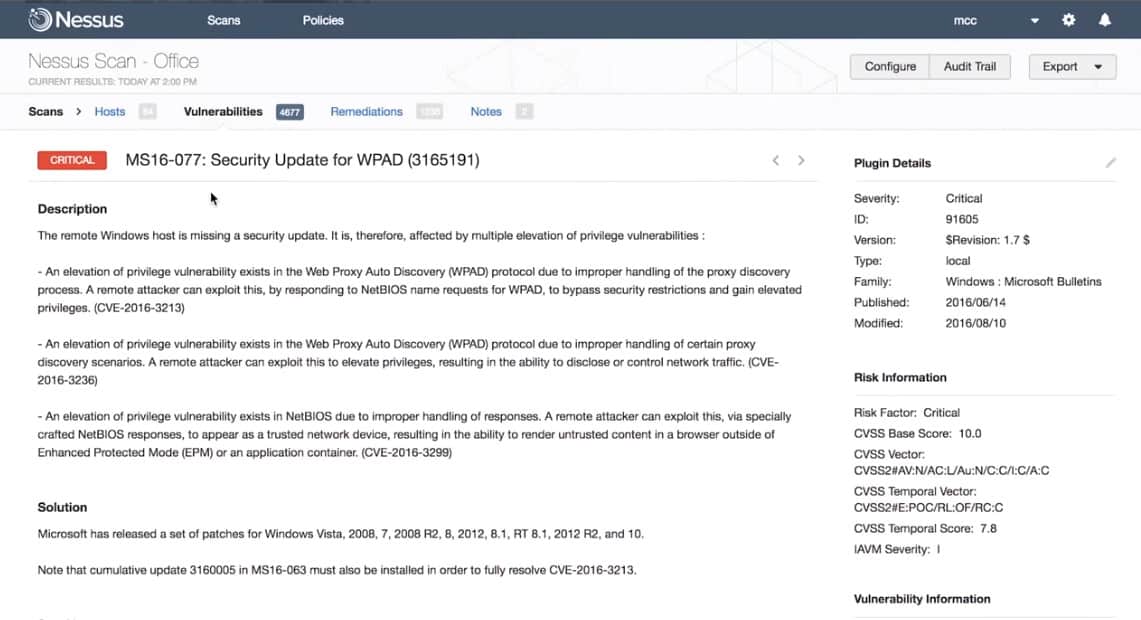

Nessus

Nessus ist ein weiteres Tool zum Aufspüren von Schwachstellen, aber auch ein kostenpflichtiges Tool. Es ist sehr einfach zu bedienen und funktioniert reibungslos. Sie können es zur Bewertung Ihres Netzwerks verwenden und erhalten eine detaillierte Übersicht über die Schwachstellen in Ihrem Netzwerk.

Zu den wichtigsten Schwachstellen, auf die sich Nessus spezialisiert hat, gehören Fehlkonfigurationen, häufig verwendete Passwörter und offene Ports.

Zurzeit wird es von 27.000 Unternehmen weltweit eingesetzt. Es gibt drei Versionen – die erste ist kostenlos und hat weniger Funktionen, mit nur grundlegenden Bewertungen. Wir empfehlen Ihnen, sich für die kostenpflichtigen Versionen zu entscheiden, damit Ihr Netzwerk oder System angemessen vor Cyber-Bedrohungen geschützt ist.

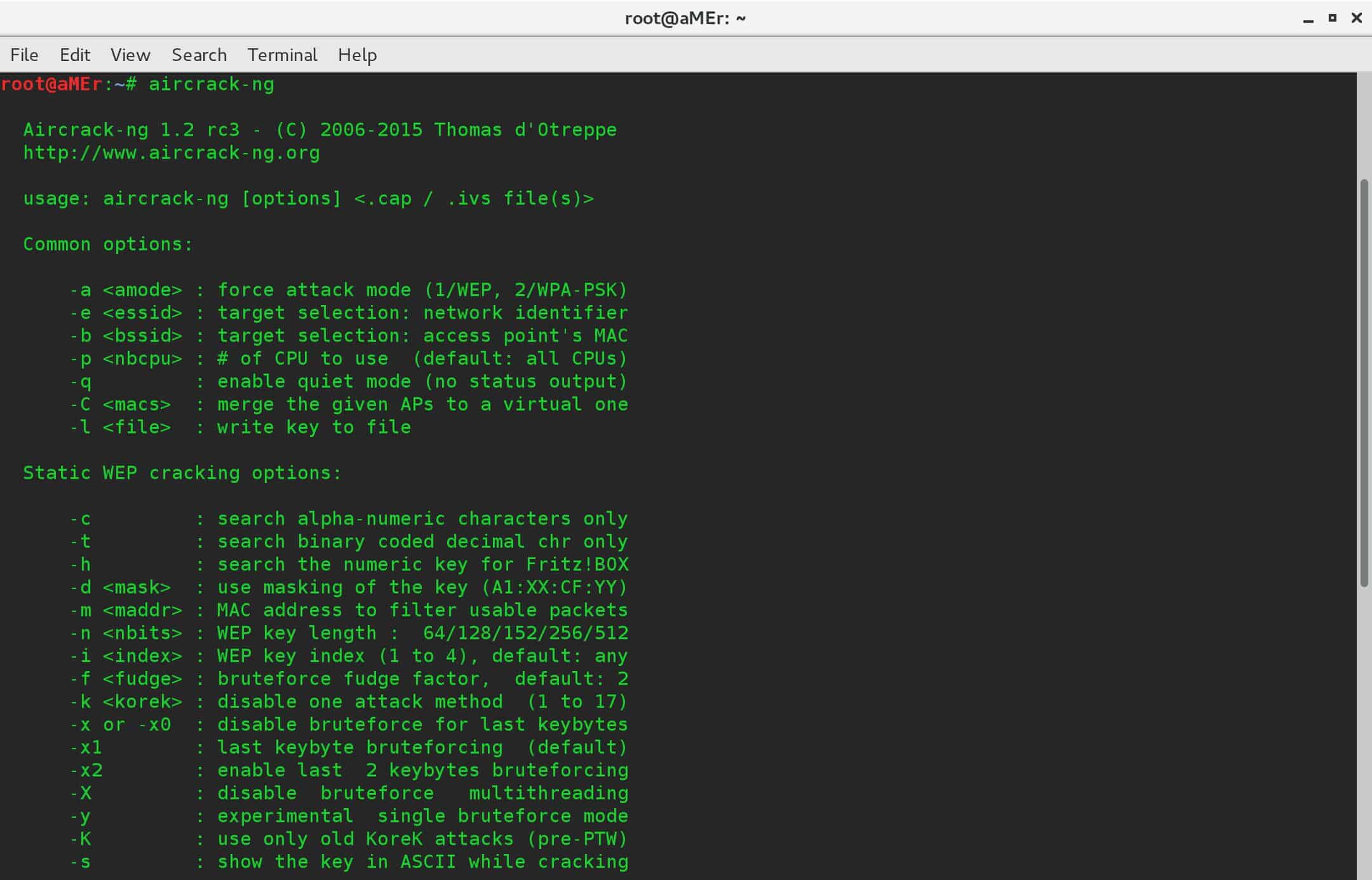

Aircrack-ng

Aircrack-ng ist darauf spezialisiert, Schwachstellen in Ihrem Wi-Fi-Netzwerk zu bewerten. Wenn Sie dieses Tool auf Ihrem Computersystem ausführen, führt es die Pakete zur Bewertung aus und liefert Ihnen die Ergebnisse in einer Textdatei. Es kann auch WEP & WPA-PSK-Schlüssel knacken.

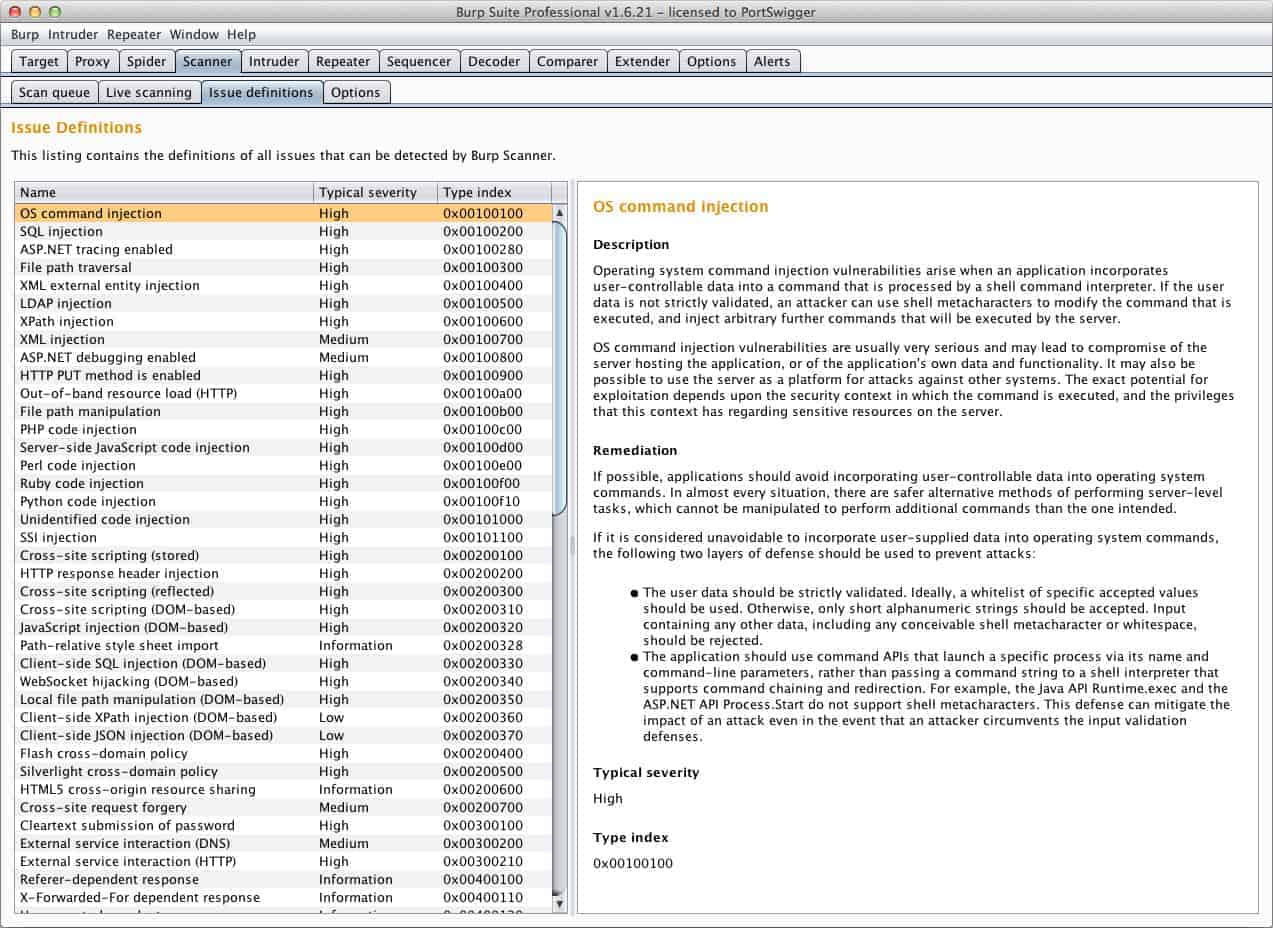

Burp Suite

Burp Suite ist ein beliebtes Tool zur Überprüfung der Sicherheit von Online-Anwendungen. Es umfasst verschiedene Geräte, die für die Durchführung verschiedener Sicherheitstests verwendet werden können, einschließlich der Abbildung der Angriffsfläche der Anwendung, der Untersuchung von Anfragen und Reaktionen, die zwischen dem Programm und den Zielservern stattfinden, und der Überprüfung von Anwendungen auf potenzielle Bedrohungen.

Burp Suite gibt es sowohl in einer kostenlosen als auch in einer kostenpflichtigen Version. Die kostenlose Version verfügt über einfache manuelle Hilfsmittel zur Durchführung von Überprüfungsaufgaben. Für den Fall, dass Sie Web-Testing-Funktionen benötigen, können Sie sich für die kostenpflichtige Version entscheiden.

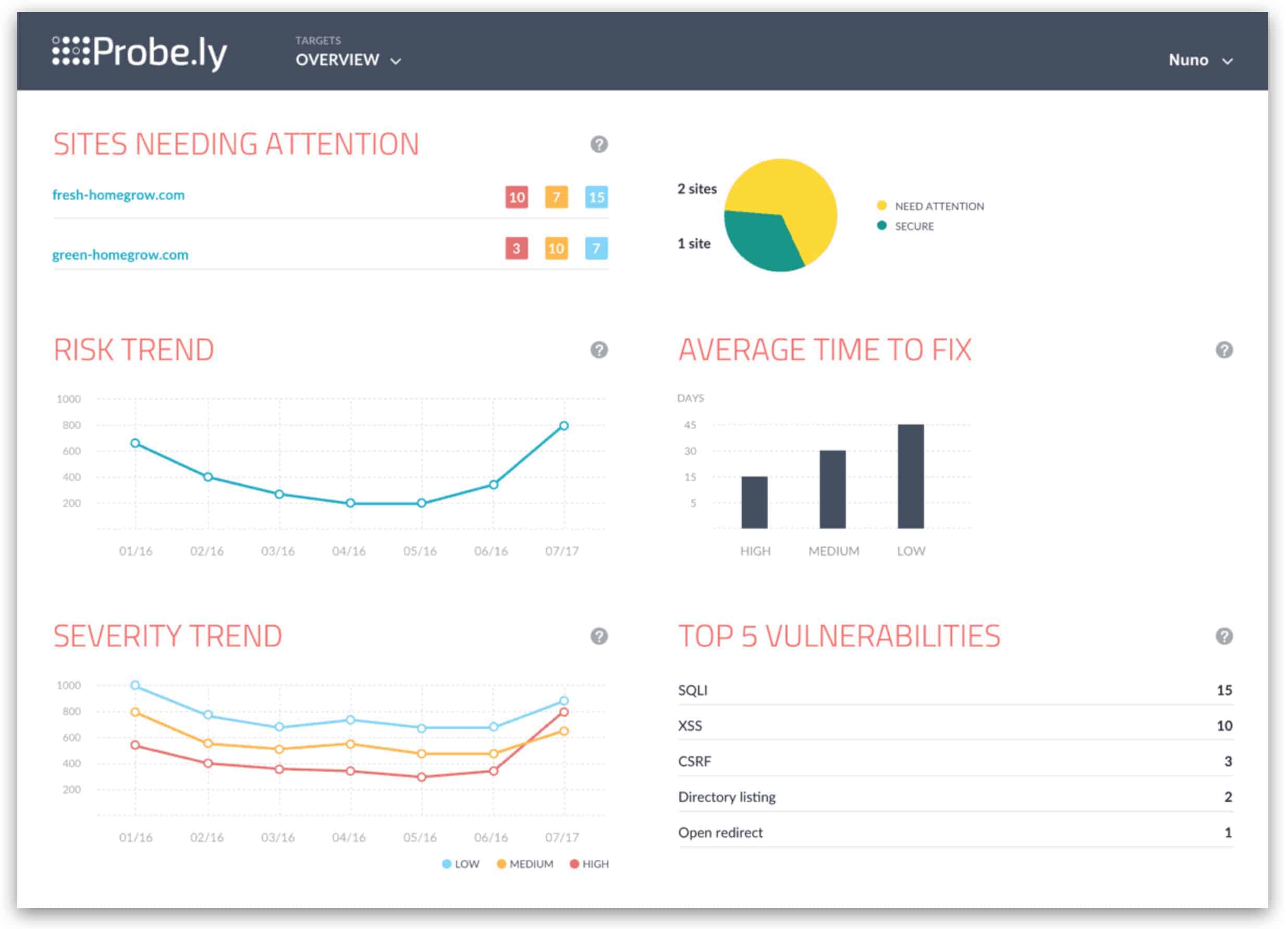

Probely

Probely ist ebenfalls ein Web Application Assessor; Unternehmen nutzen es, um Schwachstellen in ihren Web-Apps in der Entwicklungsphase zu finden. Es informiert die Kunden über den Lebenszyklus von Schwachstellen und bietet auch einen Leitfaden zur Behebung der Probleme. Probely ist wohl das beste Testwerkzeug für Entwickler.

Zu den wichtigsten Funktionen gehören:

- Scannen auf SQL-Injections und XSS

- Überprüfen von 5.000 Schwachstellenarten

- Benutzen für Content-Management-Systeme wie WordPress und Joomla

- Als API herunterladbar (Hinweis: Alle Funktionen sind als API verfügbar)

- Ergebnisse im PDF-Format erfassen

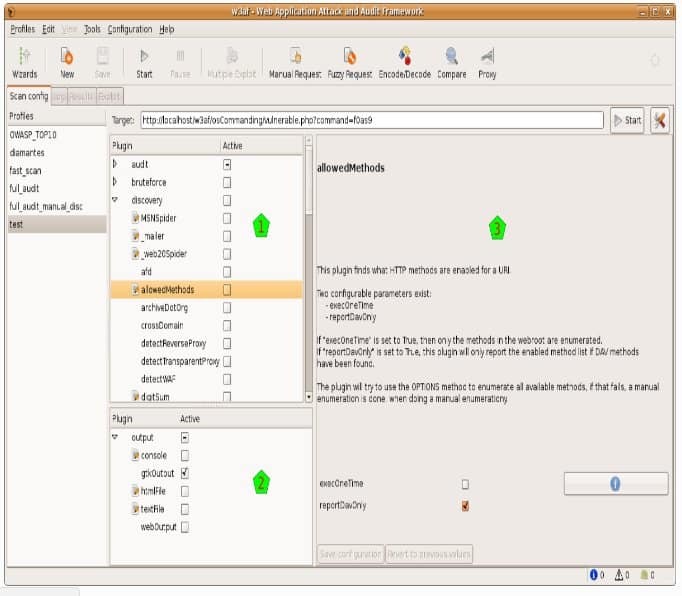

W3af

W3af ist eine Webanwendung, die für ihr „Hack and Review“-System bekannt ist. Es verfügt über drei Arten von Modulen – Aufdeckung, Überprüfung und Angriff – die entsprechend für alle Schwachstellen in einer bestimmten Website arbeiten. Ein Discovery-Plugin in w3af sucht beispielsweise nach verschiedenen URLs, um sie auf Schwachstellen zu testen, und leitet sie dann an das Überprüfungsmodul weiter, das diese URLs nutzt, um nach Schwachstellen zu suchen.

Es kann auch so konzipiert sein, dass es als MITM-Vermittler weiterläuft. Jede abgefangene Aufforderung könnte an den Aufforderungsgenerator gesendet werden; danach können manuelle Webanwendungstests unter Verwendung verschiedener Parameter durchgeführt werden. Er weist auch auf gefundene Schwachstellen hin und beschreibt, wie diese Schwachstellen von böswilligen Entitäten ausgenutzt werden könnten.

Einige herausragende Merkmale von w3af:

- Proxy

- DNS- und HTTP-Caching

- Cookie- und Session-Handling

- HTTP- und Digest-Authentifizierung

- Fake-User-Agent

- Benutzerdefinierte Header für Anfragen

Wahl des richtigen Tools

Tja, das hängt wirklich von Ihren genauen Bedürfnissen ab. Alle Tools haben ihre eigenen Stärken, je nachdem, für welche Art von Benutzern sie gedacht sind. Einige sind auf eine bestimmte Aufgabe ausgerichtet, während andere versuchen, ein breiteres Spektrum abzudecken. Sie sollten sich also für ein Tool entscheiden, das Ihren Anforderungen entspricht. Wenn Sie Ihr komplettes System bewerten wollen, sind Metasploit oder Nmap am besten geeignet. Für die Bewertung von Wi-Fi-Netzwerken gibt es Aircrack-ng. Probely und Acunetix sind ebenfalls eine gute Wahl für das Scannen von Webanwendungen.

FAQs zu VAPT-Tools

Wie oft sollte ich ein VAPT-Audit durchführen?

Führen Sie ein VAPT-Audit einmal pro Monat durch. Die meisten VAPT-Tools enthalten einen Scheduler, so dass diese Aufgabe wiederholt werden kann, ohne dass jemand daran denken muss, sie manuell zu starten.

Wie lange dauert ein Penetrationstest?

Es gibt keine feste Zeitdauer für einen Penetrationstest, da einige Systeme größer sind als andere und daher mehr Tests durchgeführt werden müssen. Ein Testplan kann sich über eine Woche bis zu einem Monat erstrecken, aber kleine Unternehmen würden ihre Tests viel schneller abschließen.

Wie bereitet man sich auf einen Penetrationstest vor?

Setzen Sie klare Ziele und Grenzen für den Test, indem Sie ein Dokument zum Umfang erstellen und die erwarteten Ergebnisse auflisten. Verteilen Sie diese Informationen an alle am Test Beteiligten.

- Legen Sie ein Datum für den Penetrationstest fest und weisen Sie der Aufgabe personelle Ressourcen zu.

- Stabilisieren Sie die aktuelle Umgebung, indem Sie alle anstehenden Patches anwenden.

- Sichern Sie die aktuellen Geräteeinstellungen, Dateien und Daten.