13 bästa verktygen för sårbarhetsbedömning och penetrationstestning (VAPT)

Sårbarhetsbedömning och penetrationstestning (VAPT) är en process som syftar till att skydda datorsystem från angripare genom att utvärdera dem för att hitta kryphål och säkerhetssårbarheter.

Vissa VAPT-verktyg bedömer ett helt IT-system eller nätverk, medan andra utför en bedömning för en specifik nisch. Det finns VAPT-verktyg för säkerhetstestning av wi-fi-nätverk samt testning av webbapplikationer. Verktyg som utför denna process kallas VAPT-verktyg.

Här är vår lista över de bästa verktygen för sårbarhetsbedömning och penetrationstestning:

- Netsparker Security Scanner EDITOR’S CHOICE Automatiserat verktyg för sårbarhetsskanning och penetrationstestning som finns tillgängligt från molnet eller för installation på Windows.

- Acunetix Web Vulnerability Scanner (GET DEMO) Ett system för sårbarhetsskanning av webbplatser och penetrationstestning för webbplatser som kan installeras på plats eller nås som en molntjänst.

- Intruder (FREE TRIAL) En molnbaserad sårbarhetsskanner med möjlighet till penetrationstestning av människor.

- ManageEngine Vulnerability Manager Plus (FREE TRIAL) Ett som innehåller en sårbarhetsskanner och automatiserade system för att lappa upptäckta svagheter. Installeras på Windows och Windows Server.

- Metasploit Ett ramverk för penetrationstestning med öppen källkod som finns gratis eller i en betald Pro-version som inkluderar professionell support. Installeras på Windows, Windows Server, RHEL och Ubuntu.

- Nmap En gratis sårbarhetsskanner för nätverk med en front-end, kallad Zenmap. Båda installeras på Windows, Linux, BSD Unix och Mac OS.

- Wireshark En populär paketsnokare för trådbundna och trådlösa nätverk. Installeras på Windows, Linux, Unix och Mac OS.

- John the Ripper Gratis lösenordsknäckare med öppen källkod och hashtypdetektor. Installeras på Unix, macOS, Windows, DOS, BeOS och OpenVMS.

- Nessus Sårbarhetsbedömare för program som finns i gratis och betalda versioner. Installeras på Windows, Windows Server, Linux, Mac OS och Free BSD.

- Aircrack-ng Välkänd paketsniffare för trådlösa nätverk som används flitigt av hackare. Körs på Linux.

- Burp Suite En plattform för att testa svagheter i webbapplikationer. Installeras på Linux.

- Probely En sårbarhetsskanner för webbapplikationer som är avsedd att användas under utveckling. Levereras som en molntjänst.

- W3af En gratis webbapplikationsskanner med öppen källkod som är skriven för Windows, Linux, Mac OS och Free BSD.

Varför behöver vi VAPT-verktyg?

I takt med att vi blir alltmer beroende av IT-system ökar också säkerhetsriskerna både när det gäller kvantitet och omfattning. Det har blivit obligatoriskt att proaktivt skydda viktiga IT-system så att det inte sker några brott mot datasäkerheten. Penetrationstestning är den mest användbara tekniken som företag använder för att skydda sina IT-infrastrukturer.

”Eftersom cybersäkerhetslandskapet förändras så snabbt är det absolut nödvändigt att organisationer av alla storlekar regelbundet testar sitt försvar. VAPT-testning, som utförs av erfarna säkerhetsexperter, hjälper till att identifiera och åtgärda sårbarheter på nätverks- och applikationsnivå innan de kan utnyttjas av kriminella.

”Undvik att köpa specialiserade VAPT-verktyg eller beställa bedömningar från tredje part utan att helt och hållet överväga ditt företags behov. Testerna varierar i fokus, andetag och varaktighet, så se till att du tar dig tid att fullt ut kartlägga dina krav för att få största möjliga nytta och valuta för pengarna.” – Mark Nicholls, CTO, Redscan.

Relaterade inlägg: Alternativ till Microsoft Baseline Security Analyzer

De bästa VAPT-verktygen

Denna artikel går igenom tio av de bästa VAPT-verktygen, med noggrant övervägande av effektivitet och ändamålsenlighet. Vissa är tillgängliga gratis, medan andra kräver att du lossar på plånboken.

Netsparker Security Scanner (GET DEMO)

Netsparker Security Scanner är ett säkerhetssystem för webbapplikationer som innehåller verktyg för sårbarhetsskanning och penetrationstestning. Sårbarhetsskannern omfattar tre faser; före utförandet, skanning och sårbarhetsverifiering. Sårbarhetskontrollerna använder ”bevisbaserad skanning”, som inte bara undersöker svaren på webbförfrågningar utan söker igenom koden för webbapplikationer.

Sårbarhetskontrollerna omfattar standardwebbapplikationer, t.ex. HTML5, samt innehållsapplikationer, t.ex. WordPress och Drupal. Åtkomstkontrollsystem, t.ex. autentiseringsmetoder, ingår också i sårbarhetsundersökningen.

Skannern kan ställas in så att den körs konstant och den kan skicka sårbarhetsvarningar till fel- och problemspårare, t.ex. Jira, Fogbugz och Github. Skannern kan ställas in för att testa nya applikationer under testfasen av utvecklingen också.

Sårbarhetsskannern körs konstant, så nya sårbarheter på dina webbplatser kan upptäckas när systemet är i produktion. Systemet kontrollerar om det finns felkonfigurationer i stödteknik, t.ex. .NET och eventuella uppdateringar i inkluderad kod som kommer från andra källor, t.ex. innehållsleveranssystem.

Verktygen för penetrationstestning i paketet omfattar attacker som använder SQL-injektion och cross-site scripting. Testerna kan köras automatiskt och upprepade gånger som en del av schemat för sårbarhetsskanning. Denna automatisering av säkerhetstester minskar risken för mänskliga fel och producerar reglerade testskript.

Dokumentationen som produceras av Netsparker är förenlig med PCI DSS, så att behålla ett dokumentationsbibliotek från genomsökningarna är en viktig faktor för standardöverensstämmelse.

Netsparker finns i tre upplagor och kan installeras på plats eller nås som en värdtjänst. Programvarusystemet på plats körs på Windows. Du kan få tillgång till ett gratis demosystem av Netsparker för att bedöma dess kapacitet innan du köper det.

EDITOR’S CHOICE

Netsparker Security Scanner är vårt förstahandsval. Enkelheten i det här verktyget döljer hur kraftfullt det är när det gäller att upptäcka de senaste sårbarheterna och buggarna. Gränssnittet är lätt att använda och hela användarupplevelsen sträcker sig längre än till upptäckt. Pen-testverktygen stärker användaren och ger en verklig känsla av kontroll.

Access a FREE Demo: netsparker.com/product/standard/

OS: Windows

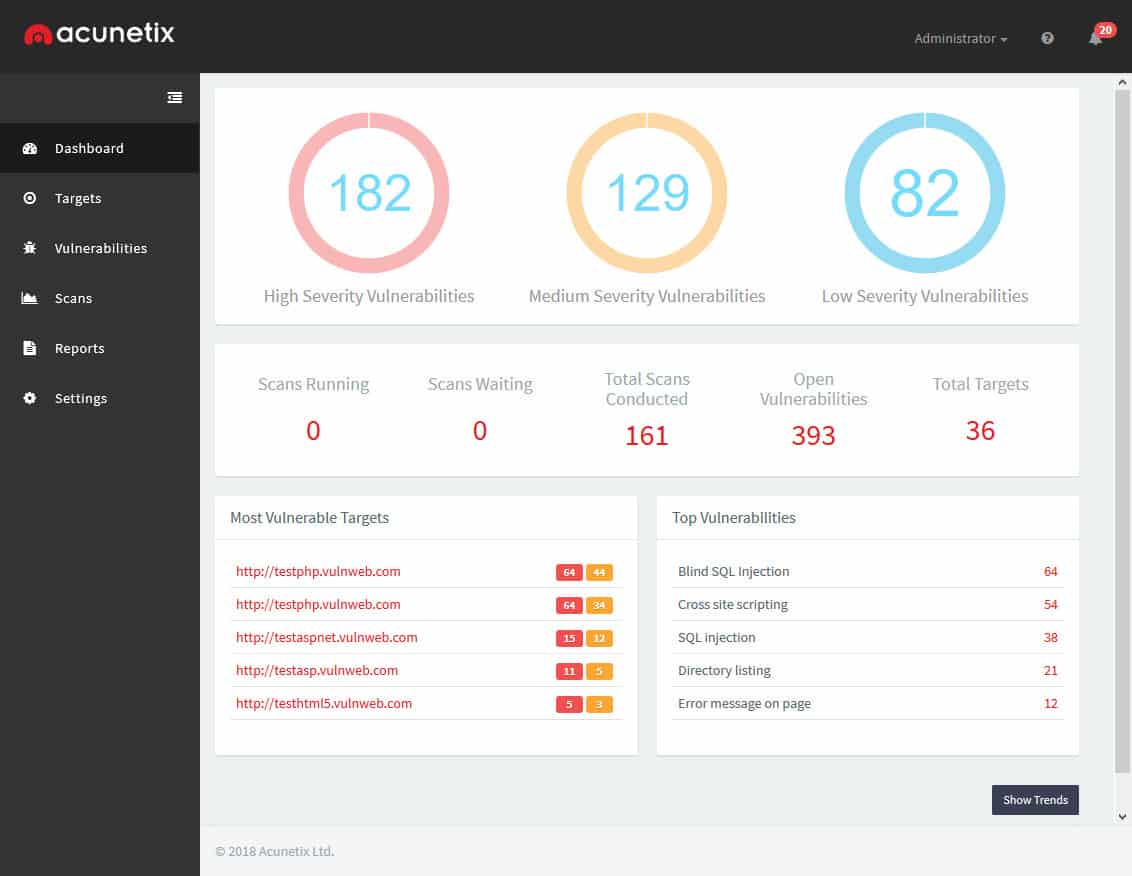

Acunetix Web Vulnerability Scanner (GET DEMO)

Acunetix Web Vulnerability Scanner kombinerar sina penetrationstestprocedurer med sin sårbarhetsskanner för att skapa kontinuerlig automatiserad hotdetektion för webbsidor. Systemet skannar webbplatser som byggs med hjälp av HTML5, JavaScript och RESTful API:er för att hitta säkerhetsbrister. Tjänsten skannar även externa kodkällor, t.ex. innehållshanterings- och leveranssystemet WordPress. Penetrationstestförfaranden i paketet inkluderar SQL-injektion och cross-site scripting. De säkerhetsrapporter som verktyget producerar är förenliga med HIPAA-, PCI-DSS- och ISO/IEC 27001-standarderna.

En del av genomsökningarna bygger på att sensorer placeras i koden för en webbplats och dess applikationer. Denna inkludering kan vara svår att hantera för många organisationer som inte har ett eget webbutvecklingsteam. Införandet av datainsamlingsfunktioner som kommunicerar med ett externt system skulle i sig kunna bli en svaghet i informationssäkerheten. Den potentiella sårbarheten verkar dock inte oroa den mycket imponerande kundlistan för Acutanix, som inkluderar US Air Force, AVG och AWS.

Om du har ett webbutvecklingsteam och din webbplats innehåller mycket anpassad kod, kommer du att kunna integrera Acutanix i ditt stödsystem för utvecklingshantering. Detekteringssystemet utgör en del av testprogramvaran för ny kod och kommer att producera en lista över kryphål, ineffektivitet och sårbarheter som ett resultat av sina testförfaranden, och skicka rekommendationer om förbättringar tillbaka via projektledningssystemet.

Acutantix-systemet finns tillgängligt för installation på plats eller som en molntjänst. Du kan få en titt på hur systemet fungerar på dina webbplatser genom att få tillgång till den kostnadsfria demoversionen.

Prominenta funktioner är bland annat:

- Detektering av SQL-injektion, vilket är den mest ökända typen av attack mot en webbplats

- Förmågan att bedöma 4,500+ sårbarhetstyper

- En mycket smidig drift som kan skanna hundratals sidor snabbt

- En oklanderlig effektivitet

- Kompatibilitet med WAF:er och förmågan att integrera med SDLC (Software Development Life Cycle)

- Förmåga att tillhandahålla antingen en dator- eller molnversion

Acunetix Web Vulnerability Scanner Registrera dig för en GRATIS demo

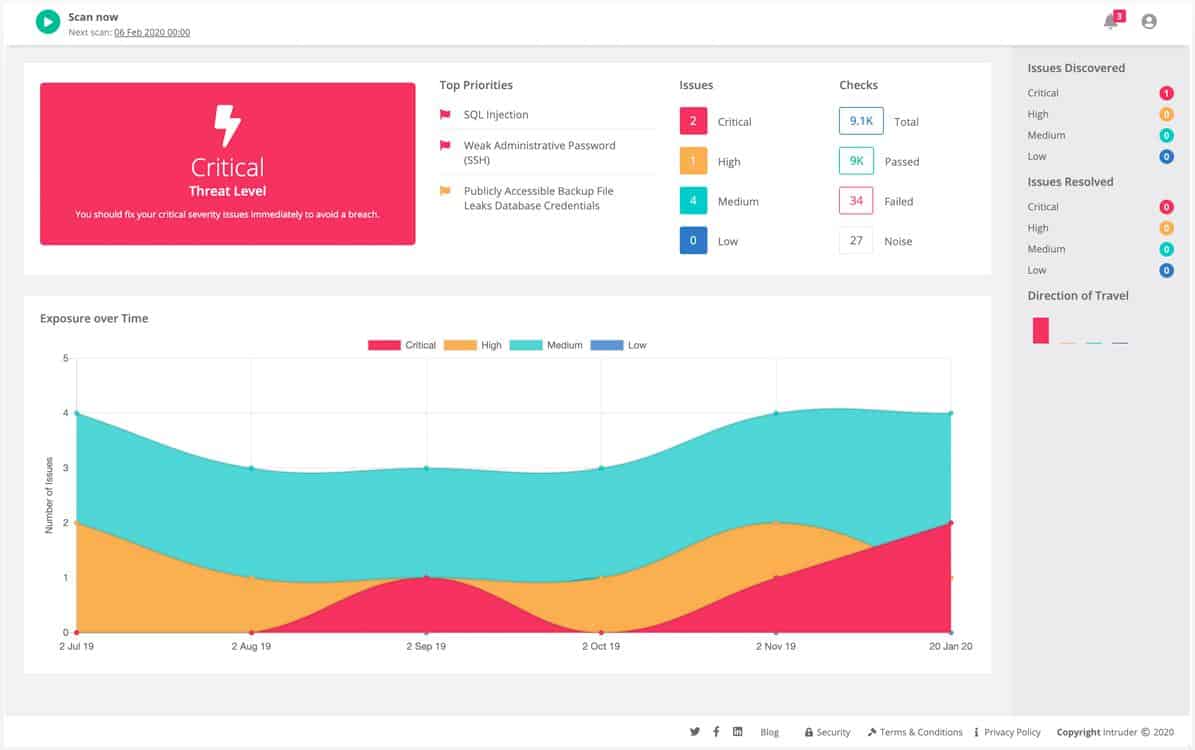

Intruder (FREE TRIAL)

Intruder är en moln-baserad sårbarhetsskanner. Tjänsten är ett permanent säkerhetsverktyg som också kan startas på begäran.

Tjänsten utför en första sårbarhetsskanning när en klient upprättar ett nytt konto. När den granskningen är klar väntar Intruder-systemet på att en uppdatering av angreppsdatabasen ska komma in. När ett nytt hot har identifierats skannar tjänsten systemet igen och fokuserar då på element som ger möjlighet att utnyttja den nya angreppstekniken. Om ny utrustning eller nya tjänster läggs till i det övervakade systemet måste systemadministratören starta en ny skanning för att se till att tillägget inte har några sårbarheter.

Intruder är en prenumerationstjänst. Prenumeranter har möjlighet att välja mellan tre planer. Dessa är Essential, Pro och Verified. Skanningar sker automatiskt en gång i månaden med Essential-planen. Skanningar på begäran är inte tillgängliga med den planen, men de ingår i Pro-planen. Verified-planen har alla funktioner i Pro-planen och inkluderar dessutom tjänster av mänskliga penetrationstestare. Intruder-tjänsten finns tillgänglig för en 30-dagars gratis provperiod.

Intruder Start 30-dagars gratis provperiod

ManageEngine Vulnerability Manager Plus (FREE TRIAL)

ManageEngine Vulnerability Plus är en sårbarhetsskanner som levereras tillsammans med system som hjälper dig att åtgärda de problem som skanningen avslöjar. Detta är en lokal programvara som installeras på Windows och Windows Server. Den kontaktar andra slutpunkter i ett nätverk genom att kommunicera med agenter som är installerade på varje övervakad enhet. Dessa agenter finns tillgängliga för Windows, macOS, Linux och Windows Server.

Huvudmodulen i det här paketet är en sårbarhetsskanner. Denna kontrollerar alla inskrivna datorer antingen periodiskt enligt ett schema eller på begäran. Den kontrollerar om det finns fel i systemkonfigurationen, föråldrade programvaruversioner, obehörig och riskabel programvara samt svagheter i operativsystem och tjänster.

Systemet innehåller en patchhanterare, som kan ställas in så att den automatiskt utlöser åtgärder när en sårbarhet har identifierats. Patchutrullningsprocessen kan också hållas tillbaka för godkännande och manuell lansering. Tjänsten innehåller också ett system för säkerhetsgenomdrivning, som implementerar starka lösenord och åtkomsthantering.

Vulnerability Manager Plus finns i tre utgåvor och den lägsta av dessa är gratis. Gratisversionen är begränsad till övervakning av 25 datorer. De två betalda utgåvorna kallas Professional och Enterprise. Den största skillnaden mellan dessa två versioner är att Professional-utgåvan täcker en plats, medan Enterprise-utgåvan är utformad för WAN. Båda betalsystemen erbjuds på en 30-dagars gratis provperiod.

ManageEngine Vulnerability Plus Start 30-dagars gratis provperiod

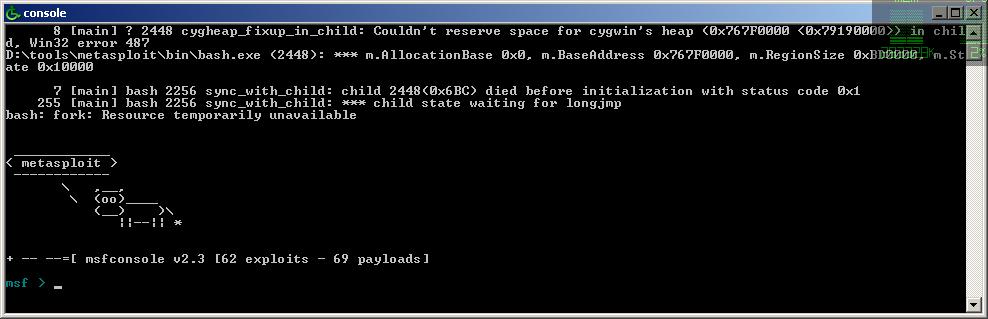

Metasploit

Metasploit är en välkänd sammanställning av olika VAPT-verktyg. Det kommer högst upp på den här listan på grund av sin framträdande ställning och tillförlitlighet. Digitala säkerhetsexperter och andra IT-specialister har använt det under en avsevärd tid för att uppnå olika mål, inklusive att hitta sårbarheter, övervaka säkerhetsriskbedömningar och definiera barriärmetoder.

Du kan använda Metasploit-verktyget på servrar, online-baserade applikationer, system och andra områden. Om en säkerhetsbrist eller ett kryphål upptäcks gör verktyget en registrering och åtgärdar det. I händelse av att du måste bedöma säkerheten i ditt ramverk mot mer etablerade sårbarheter har Metasploit även det för dig.

I vår erfarenhet visade sig det här verktyget vara det bästa verktyget för penetrationstestning mot storskaliga attacker. Metasploit är särskilt skickligt på att hitta gamla sårbarheter som är dolda och inte kan lokaliseras manuellt.

Metasploit finns i både gratis och kommersiella versioner; du kan välja en utifrån dina krav.

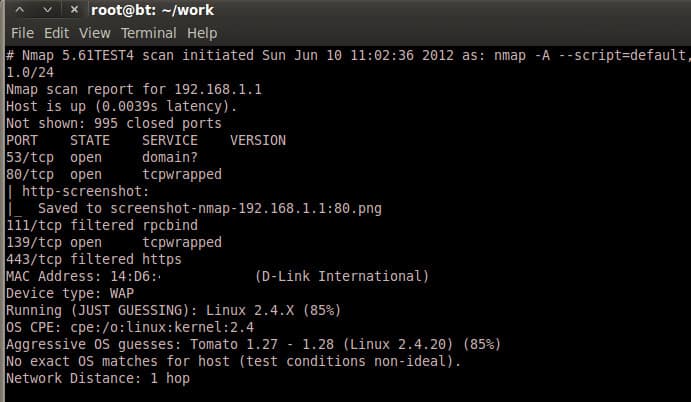

Nmap

Nmap, som är en förkortning av Network Mapper, är ett helt gratis verktyg med öppen källkod som gör det möjligt att kontrollera dina IT-system med avseende på en rad sårbarheter. Nmap är användbart för att övervinna olika uppgifter, bland annat för att observera värdars eller administrationers drifttid och för att utföra kartläggning av nätverkets angreppsytor.

Nmap håller igång på alla större arbetsramar och är rimligt för att kontrollera både stora och små nätverk. Nmap är kompatibel med alla större operativsystem, inklusive Windows, Linux och Macintosh.

Med det här verktyget kan du förstå de olika attributen hos ett objektivt nätverk, inklusive de värdar som är tillgängliga på nätverket, vilken typ av ramverk som körs och vilken typ av bundna kanaler eller brandväggar som är uppsatta.

Du kan ladda ner det från deras officiella webbplats på Nmap.

Se även: Definitive Guide to Nmap

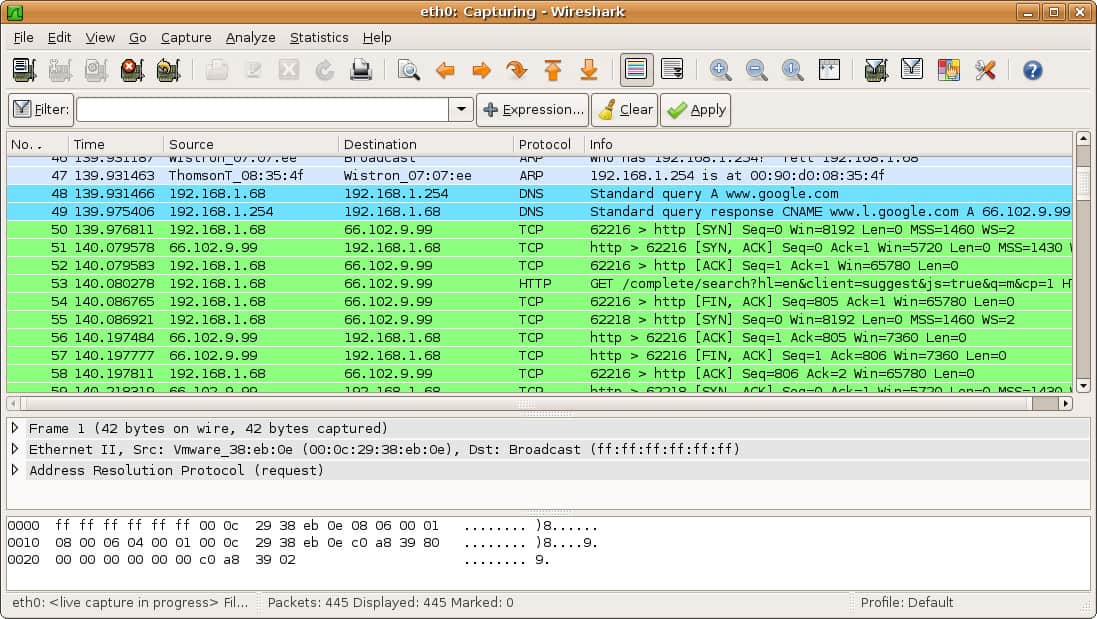

Wireshark

Wireshark är en systemanalysator och felsökare med öppen källkod. Den har en strömlinjeformad funktion som låter dig övervaka vad som görs i ditt systemnätverk. Det är de facto standard för företagsanvändning såväl som för små byråer. Wireshark används också av akademiska institut och statliga kontor. Dess utveckling inleddes 1998 av Gerald Combs. Du kan ladda ner det från Wireshark.

Prominenta funktioner är listade nedan:

- Grundlig undersökning av flera konventioner, med fler som inkluderas kontinuerligt, samt kontinuerliga uppdateringar

- Testning och bedömning live och offline

- Tvärplattformskompatibilitet med Windows, Linux, macOS, Solaris, FreeBSD, NetBSD och många andra

- Utvärderad nätverksinformation kan visas med hjälp av ett användargränssnitt eller genom TShark-verktyget i TTY-läge

- Rik VoIP-utredning

- Läser/skriver ett stort antal format för fångstfiler som tcpdump (libpcap), Pcap NG, Catapult DCT2000, Cisco Secure IDS iplog, Microsoft Network Monitor, Network General Sniffer® (komprimerad och okomprimerad), Sniffer Pro, Visual UpTime, WildPackets’ EtherPeek/TokenPeek/AiroPeek, och många andra

- Fångade dokument packade med gzip kan enkelt dekomprimeras

- Understöd för vissa konventioner, inklusive IPsec, ISAKMP, Kerberos, SNMPv3, SSL/TLS, WEP och WPA/WPA2

- Skuggningsprinciper kan appliceras på paketlistan för en snabb och naturlig utredning.

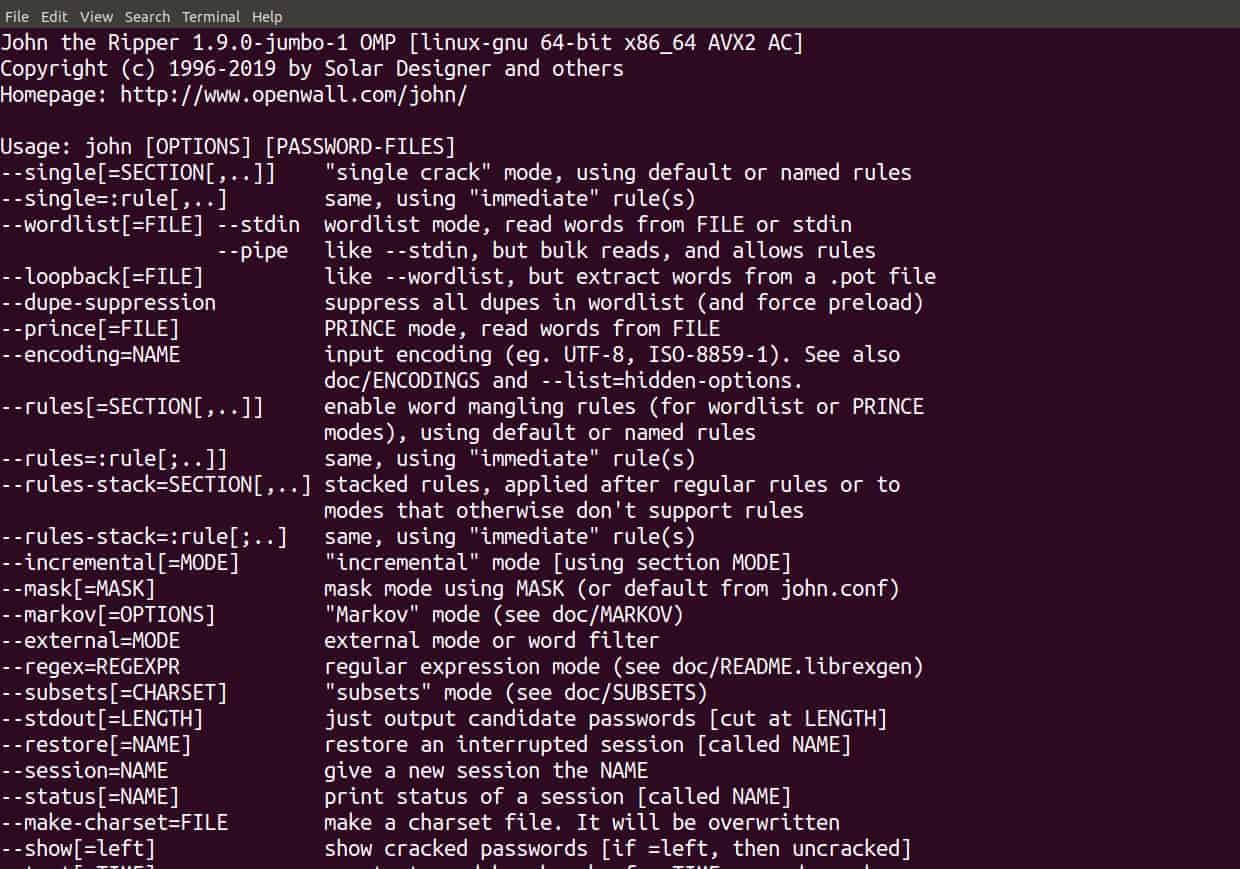

John the Ripper

Förvirrande nog använder många människor lösenord som är lätta att gissa, till exempel admin123, password, 123545 osv. Lösenordsknäckning är det vanligaste brottet mot cybersäkerheten, och vanligtvis sker detta på grund av mjuka lösenord som trivialt kan knäckas på mindre än en sekund av en modern lösenordsknäckare med bra hårdvara. Konton med sådana lösenord är därför lätta byten för hackare; de kan med hänsynslös uppgivenhet gräva sig in i ditt systemnätverk och stjäla information som kreditkortsnummer, dina banklösenord och känsliga medier.

John the Ripper är det bästa verktyget för att analysera hela ditt system för att hitta lösenord som är lätta att gissa/knäcka. Det startar faktiskt en simulerad attack på det föreslagna systemet för att identifiera sårbarheter i lösenordet.

Dess gratisversion kommer i form av källkod, som du självklart behöver en utvecklare för att integrera för ditt företags användning. Pro-versionen är dock lätt att integrera. Den distribueras i inhemska paket (unika för varje operativsystem) och är lätt att installera.

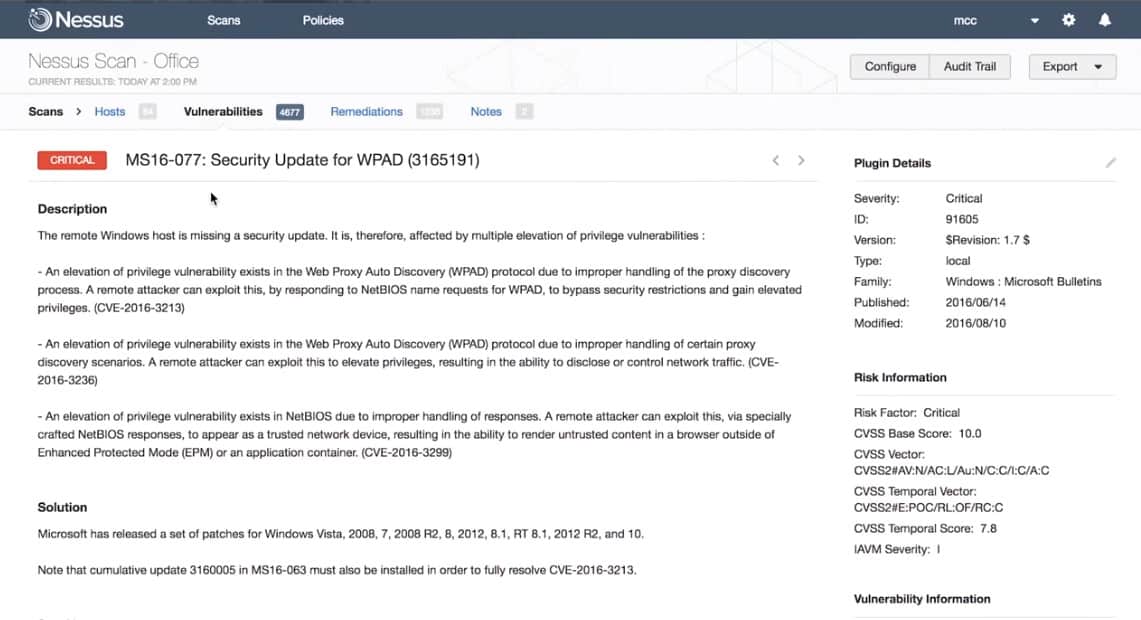

Nessus

Nessus är ett annat verktyg för att hitta sårbarheter, men det är också ett betalverktyg. Det är mycket lätt att använda och fungerar smidigt. Du kan använda det för att bedöma ditt nätverk, vilket ger dig en detaljerad sammanfattning av sårbarheterna i ditt nätverk.

Prominenta sårbarheter som Nessus är specialiserat på är bland annat felkonfigurationer, vanliga lösenord och öppna portar.

I skrivande stund använder 27 000 organisationer det över hela världen. Det finns tre versioner – den första är gratis och har färre funktioner, med endast bedömningar på grundläggande nivå. Vi föreslår att du väljer de betalda versionerna om du kan så att ditt nätverk eller system skyddas ordentligt mot cyberhot.

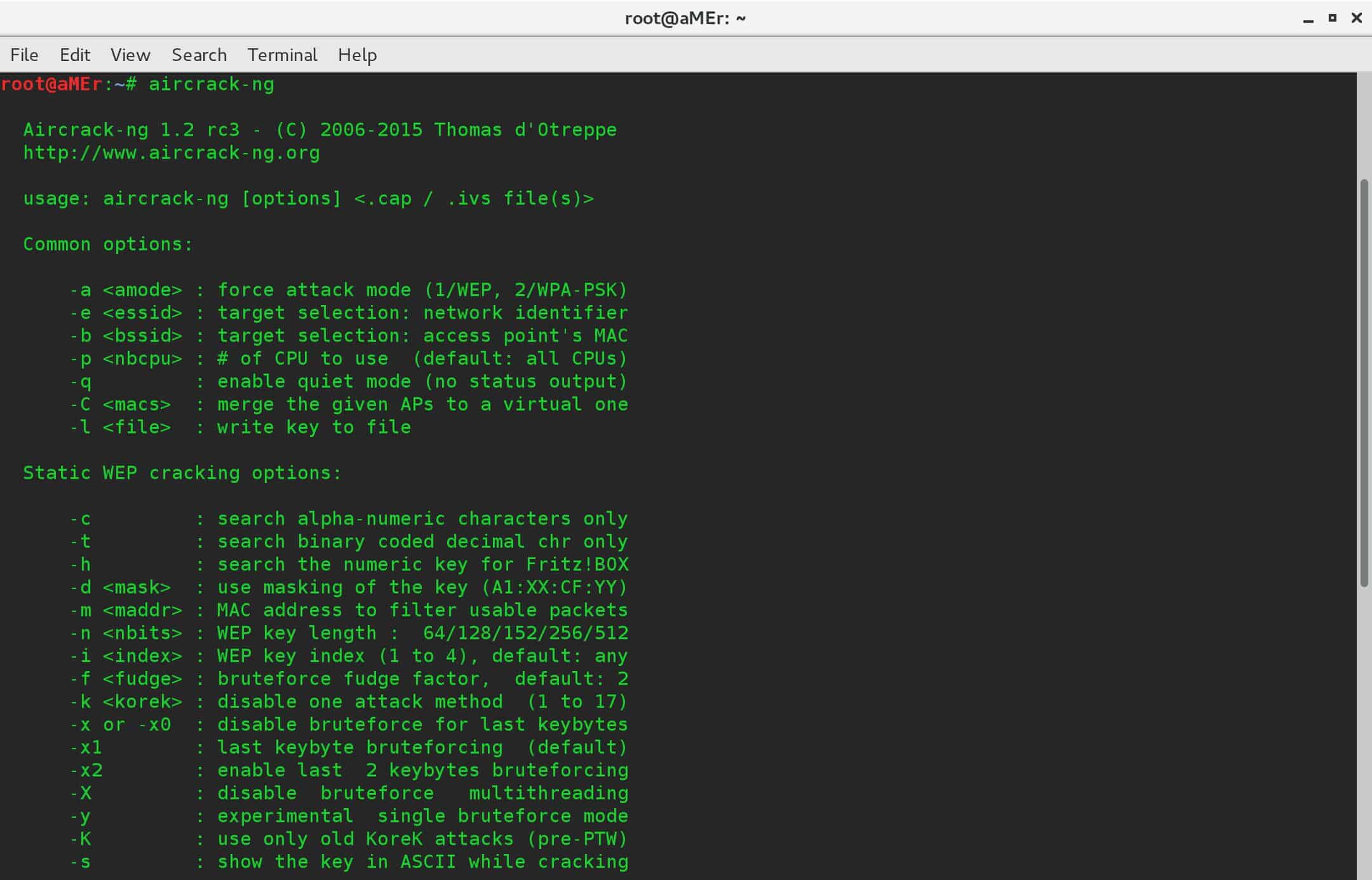

Aircrack-ng

Aircrack-ng specialiserar sig på att bedöma sårbarheter i ditt wi-fi-nätverk. När du kör det här verktyget på ditt datorsystem kör det paketen för bedömning och ger dig resultaten i en textfil. Det kan också knäcka WEP & WPA-PSK-nycklar.

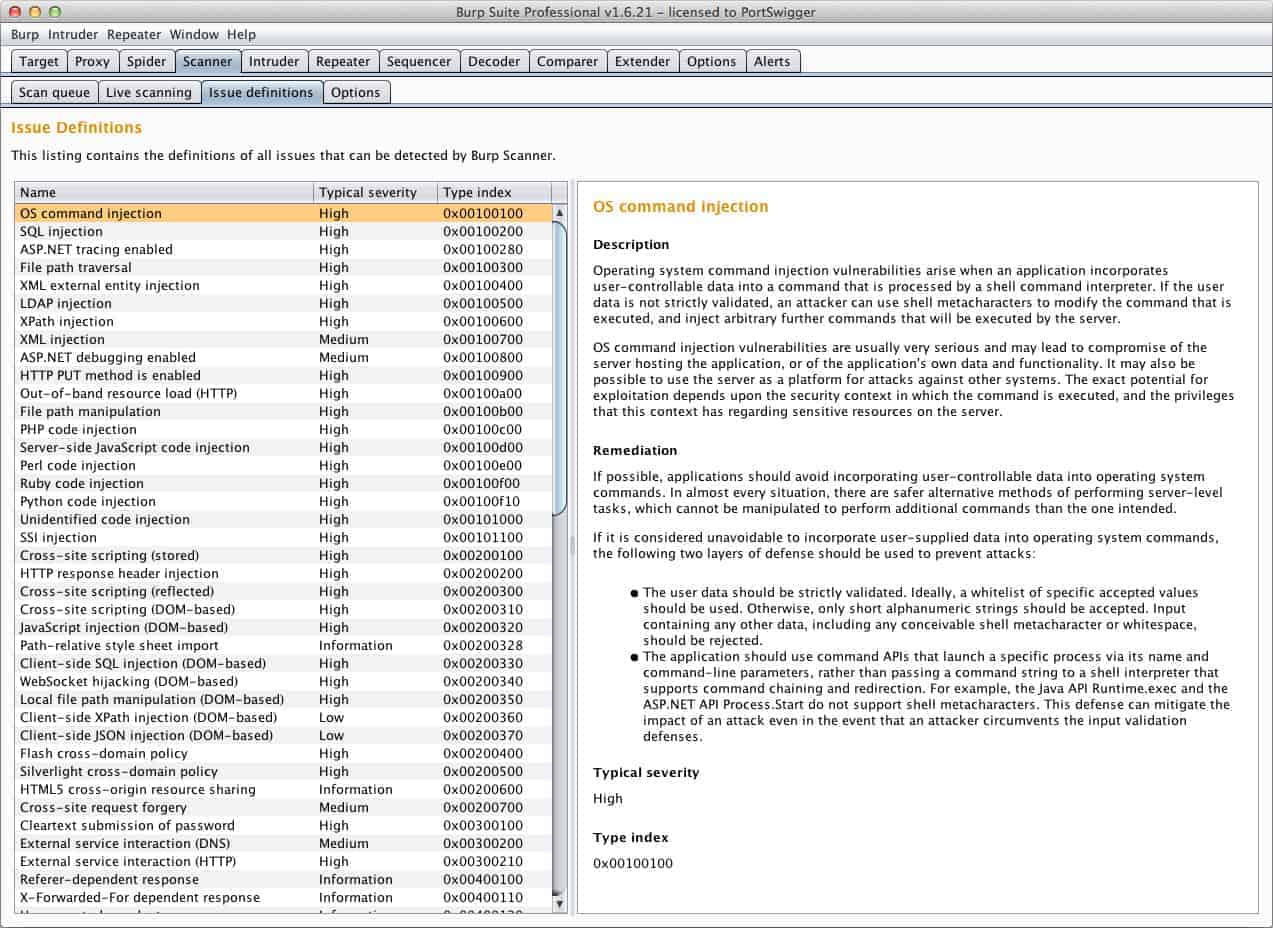

Burp Suite

Burp Suite är ett populärt verktyg för att kontrollera säkerheten hos onlineprogram. Det består av olika enheter som kan användas för att genomföra distinkta säkerhetstester, inklusive kartläggning av applikationens angreppsyta, undersökning av förfrågningar och reaktioner som sker mellan programmet och målservrar samt kontroll av applikationer för potentiella hot.

Burp Suite finns i både en gratis och en betald version. Den kostnadsfria har grundläggande manuella enheter för att utföra kontrollövningar. Du kan välja den betalda versionen om du behöver funktioner för webbtestning.

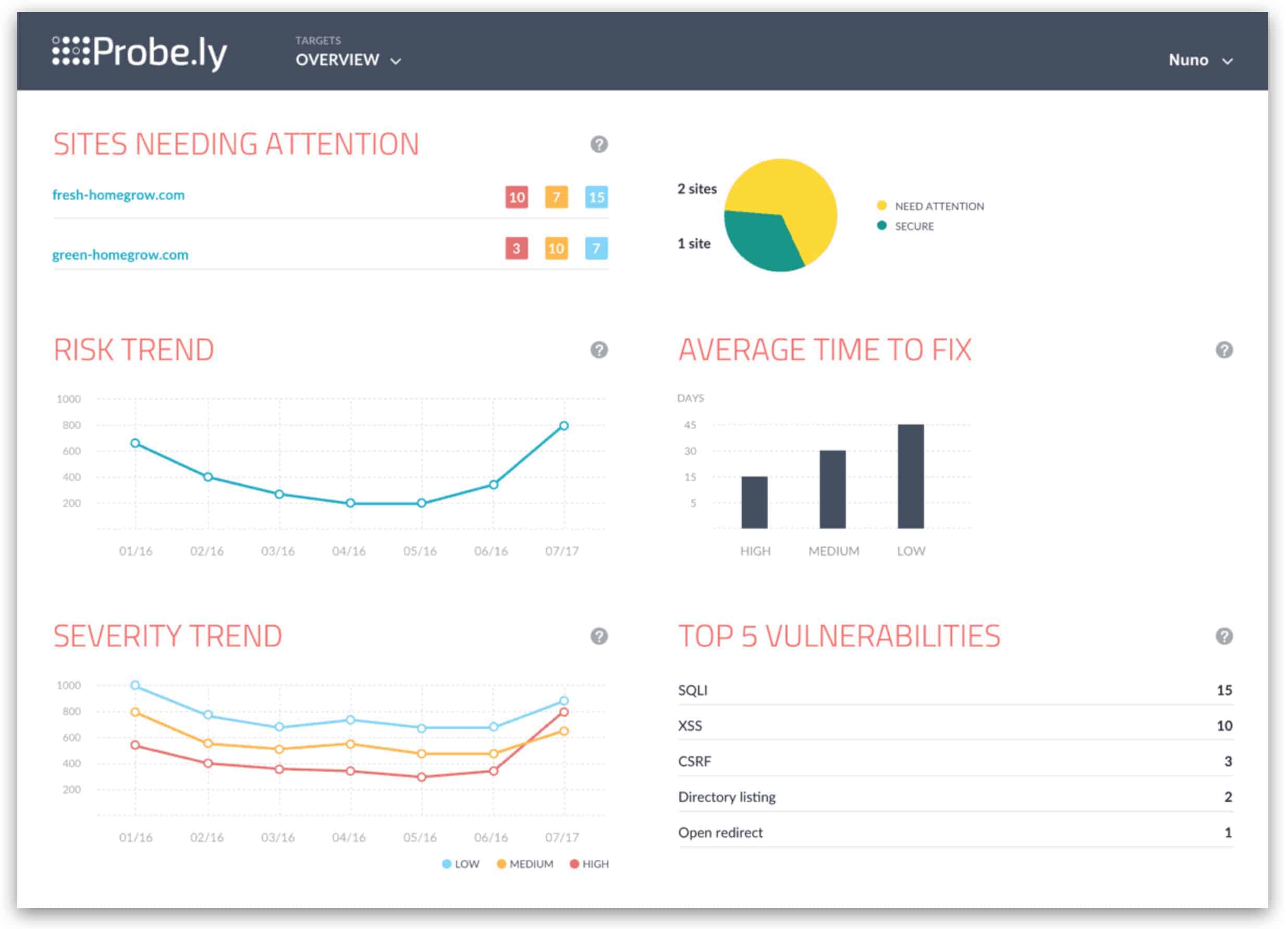

Probely

Probely är också en utvärderare av webbapplikationer; företag använder den för att hitta sårbarheter i sina webbapplikationer i utvecklingsfasen. Den låter kunderna få reda på sårbarheternas livscykel och erbjuder även en guide för att åtgärda problemen. Probely är utan tvekan det bästa testverktyget för utvecklare.

De viktigaste funktionerna inkluderar möjligheten att:

- Söka efter SQL-injektioner och XSS

- Kontrollera 5 000 sårbarhetstyper

- Användas för innehållshanteringssystem som WordPress och Joomla

- Hämtas som ett API (Obs: Alla funktioner är tillgängliga i API-form)

- Fånga resultat i PDF-format

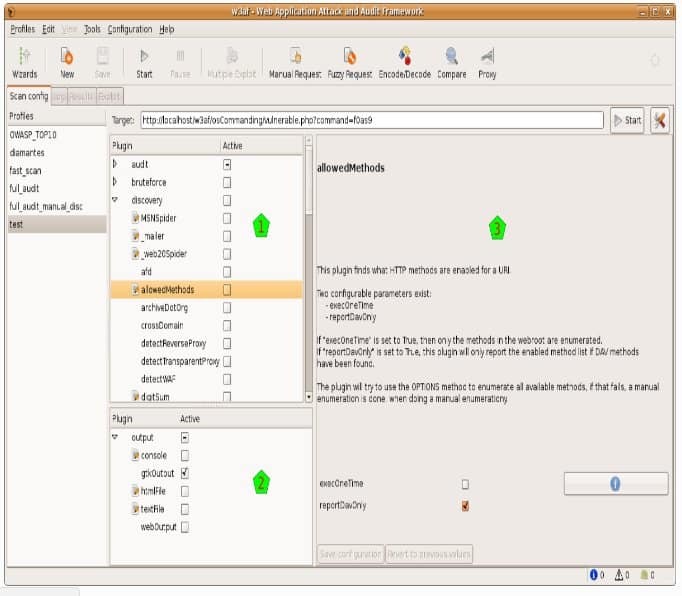

W3af

W3af är en webbapplikation som är känd för sitt ”hack and review”-system. Det har tre sorters moduler – avslöjande, granskning och angrepp – som fungerar på motsvarande sätt för eventuella sårbarheter på en viss webbplats. Till exempel söker en discovery-plugin i w3af efter olika webbadresser för att testa sårbarheter och vidarebefordrar den sedan till granskningsmodulen, som då använder dessa webbadresser för att söka efter sårbarheter.

Det kan också utformas så att det fortsätter att fungera som en MITM-förmedlare. Alla förfrågningar som fångas upp kan skickas till förfrågningsgeneratorn. När detta är gjort kan manuell testning av webbapplikationer utföras med hjälp av olika parametrar. Den pekar också på sårbarheter som den hittar och beskriver hur dessa sårbarheter kan utnyttjas av illvilliga enheter.

Några framträdande funktioner i w3af:

- Proxy

- DNS och HTTP Caching

- Hantering av kakor och sessioner

- HTTP- och digest-autentisering

- Fake Users agent

- Anpassade rubriker för förfrågningar

Väljning av rätt verktyg

Ja, det beror egentligen på just dina behov. Alla verktyg har sina egna styrkor baserat på de typer av användare som de riktar sig till. Vissa är inriktade på en specifik uppgift, medan andra försöker vara mer omfattande. Som sådan bör du välja ett verktyg enligt dina krav. Om du vill utvärdera hela ditt system är Metasploit eller Nmap bland de bäst lämpade verktygen. För bedömning av wifi-nätverk finns Aircrack-ng. Probely och Acunetix är också bra val för att skanna webbapplikationer.

VAPT-verktyg FAQs

Hur ofta ska jag köra en VAPT-granskning?

Kör en VAPT-granskning en gång i månaden. De flesta VAPT-verktyg innehåller en schemaläggare, så denna uppgift kan upprepas utan att någon behöver komma ihåg att starta den manuellt.

Hur lång tid tar ett penetrationstest?

Det finns ingen fastställd tidslängd för ett penetrationstest, eftersom vissa system är större än andra och därför har fler tester som måste utföras. Ett testschema kan sträcka sig från en vecka till en månad, men små företag skulle få sina tester klara mycket snabbare.

Hur förbereder man sig för ett penetrationstest?

Sätt upp tydliga mål och gränser för testet genom att ta fram ett scope-dokument och specificera förväntade leveranser. Distribuera denna information till alla som är involverade i testet.

- Sätt ett datum för penetrationstestet och allokera personalresurser till uppgiften.

- Stabilisera den aktuella miljön genom att applicera alla väntande patchar.

- Backupera aktuella utrustningsinställningar, filer och data.