Clean obsolete patches from WSUS DB

Summary

O artigo descreve os passos necessários para remover antigos pacotes de terceiros criados pelo Software Vulnerability Manager do seu servidor WSUS local. Embora esta referência seja útil para o ajudar na sua instalação do SVM, deverá redireccionar quaisquer questões sobre o WSUS para os fóruns da Microsoft.

Synopsis

Com o uso do SVM2018 ao longo do tempo, o número de pacotes criados começa a empilhar e ocupar espaço valioso em disco no servidor que está facilitando o papel do WSUS.

Felizmente, simplesmente declinando e excluindo os pacotes não remove os pacotes da pasta \UpdateServicePackages onde os pacotes SVM residem.

Discussão

Método 1

Limpe quaisquer pacotes antigos ou irrelevantes da interface web SVM em Patching >Menu disponível.

- Vá através dos pacotes criados e determine quais pacotes não são mais relevantes.

- 1 Todos os pacotes inferiores à última “Versão Patched” estão agora vulneráveis e têm que ir.

- Diminuir e depois Apagar as entradas de pacotes antigos ou irrelevantes que você vê listadas no menu Disponível.

Se estiver usando SCUP, pode ser necessário executar o assistente de limpeza para SCUP, além destes passos iniciais:

- Limpar a sua base de dados WSUS a partir de informações de metadados de pacotes antigos.

- Abra o console do WSUS a partir do Server Manager e navegue até a área Options.

- Selecione o Server Cleanup Wizard.

- Executar o Server Cleanup Wizard.

Executar o WsusUtil com o parâmetro listunreferencedpackagefolders e canalize o resultado para um arquivo.

>

- Abrir CMD como Administradorcd “C:\Program Files\Update Services\Tools”

- WsusUtil.exe listunreferencedpackagefolders > c:\test\deletefolders.txt

- Abrir ‘C:\test\deletefolders.txt’ e ver os pacotes recusados e apagados da SVM.

- Remover as linhas iniciais do ficheiro que diz:

- “As seguintes pastas não são referenciadas por nenhuma das actualizações no seu servidor WSUS”

- Em frente de cada entrada adicione o seguinte: Rmdir/q/s

- e.g : Rmdir /q/s C:\SUS\UpdateServicesPackages\598ecbc7-2208-401b-9f0c-8eb57488aee

- Após todas as entradas terem Rmdir /q/s na frente deles, salve o arquivo com uma extensão .cmd.

- Clique duas vezes no arquivo deletefolders.cmd para executá-lo.

Método 2

Encontre o script PowerShell anexado, que irá apagar todos os pacotes de terceiros do seu WSUS. Por favor faça login no seu servidor WSUS e execute o PowerShell como administrador. Você pode simplesmente executar o script no PowerShell, que irá apagar todos os pacotes de terceiros do seu WSUS.

Workaround

Os pacotes que apagou até agora eram patches que removeu da sua interface SVM2018, patches que não estão a ser utilizados pelo WSUS e patches que estão marcados com Declined status.

Algumas vezes isto não será perfeito o suficiente.

- No caso de instalar um novo WSUS em cima do antigo e configurar novos certificados para a sua nova instalação, poderá acabar por ‘deixar para trás’ as actualizações que ainda estão activas.

- Desde que os pacotes de atualização são assinados com certificados, patches publicados anteriormente tendo sido assinados com certificados mais antigos (atualmente não utilizados):

- Estes podem não estar visíveis no SVM2018

- Estes mesmos patches também não serão vistos no WSUS Server Console.

- Estes pacotes estão fisicamente presentes em \UpdateServicesPackages e podem permanecer Aprovados.

- Pode também ser distribuído pelo WSUS para Clientes (ou sincronizado com servidores Downstream) desde que os Clientes sejam adequados para estas actualizações e o solicitem.

- Estes patches foram assinados com um certificado que não é mais utilizado.

- Por isso, não pode reutilizar os patches. Você também não pode decliná-los. Você não pode nem mesmo vê-los no SVM2018. Eles se tornaram inutilizáveis (e logo haverá novas versões de qualquer forma.

- Você deve forçar a exclusão de todos os patches indo fisicamente para C:\Program Files\Update Services\UpdateServicesPackages\ e excluindo-os.

- Se você tiver alguma dúvida sobre quais patches (sentados em pastas com nomes numéricos longos) devem ser excluídos, então:

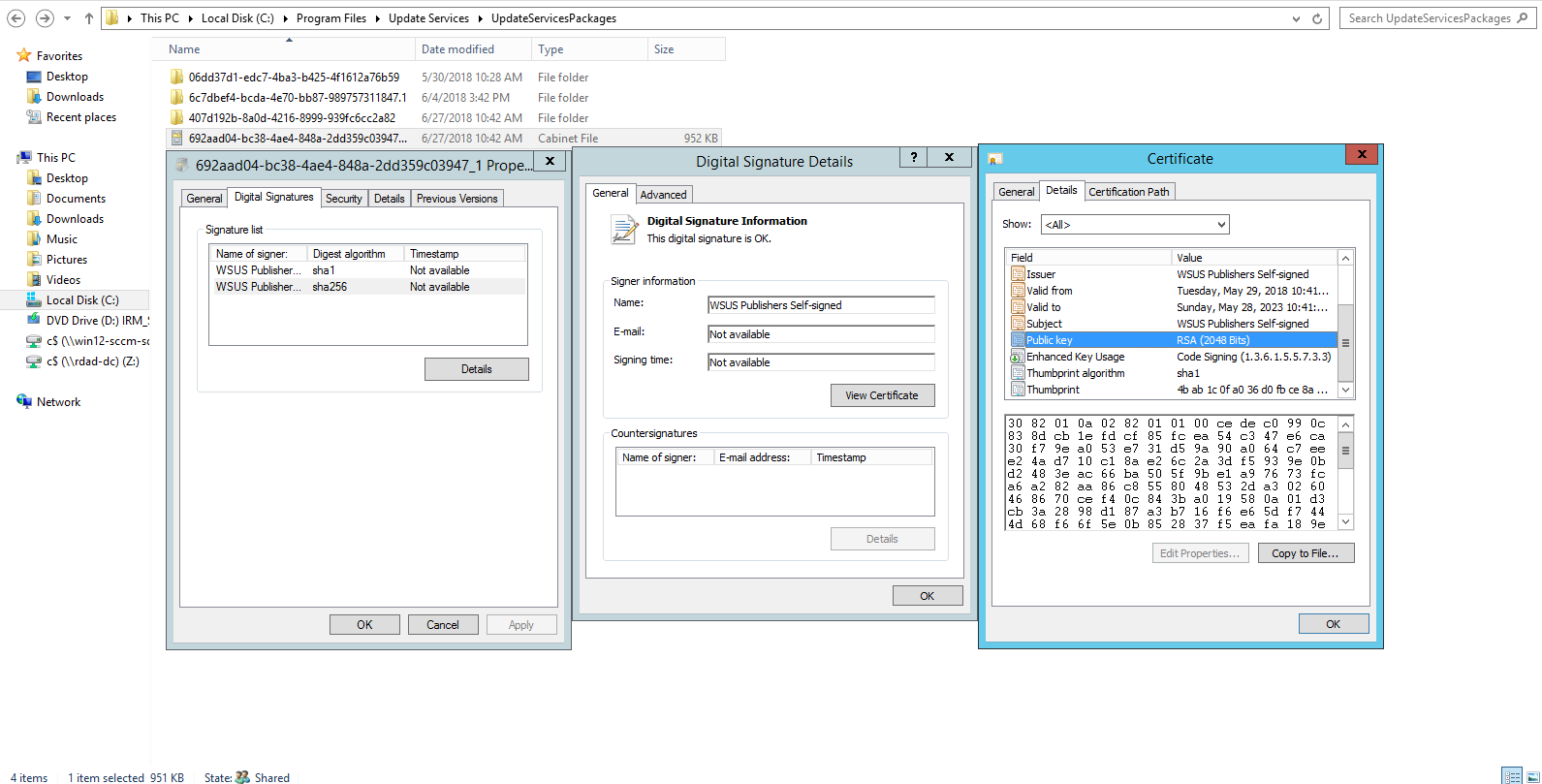

- Entrar uma das pastas do GUID

- Localizar o.Arquivo CAB que tem o mesmo nome do GUID

- Clique direito e selecione propriedades

- Abrir ‘Assinaturas digitais’ TAB

- Clique duas vezes no certificado na janela do meio

- Selecione ‘View Certificate’ na nova janela

- Selecione ‘Details’ na nova (terceira) janela e localize o campo Serial Key.

- A ‘chave série’ é única e irá mostrar-lhe se o certificado que assinou este pacote é aquele que está a usar no seu domínio activamente.

- Pode abrir MMC > Ficheiro > Adicionar ou remover Snap-In > Certificados > Computador Local no WSUS.

- Entrar na pasta ‘WSUS’ e verificar a chave série do certificado lá. Este é o certificado que você usa atualmente.

- Não exclua nenhum patch assinado com seu certificado atual – exclua os patches assinados com um certificado que não está na loja de certificados do WSUS.

- Se você tiver alguma dúvida sobre quais patches (sentados em pastas com nomes numéricos longos) devem ser excluídos, então:

- Você deve forçar a exclusão de todos os patches indo fisicamente para C:\Program Files\Update Services\UpdateServicesPackages\ e excluindo-os.

- Por isso, não pode reutilizar os patches. Você também não pode decliná-los. Você não pode nem mesmo vê-los no SVM2018. Eles se tornaram inutilizáveis (e logo haverá novas versões de qualquer forma.

- Desde que os pacotes de atualização são assinados com certificados, patches publicados anteriormente tendo sido assinados com certificados mais antigos (atualmente não utilizados):