Group Policy Central

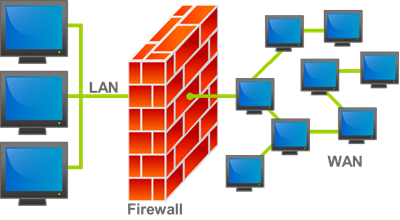

この記事では、Windows に付属するファイアウォールをグループ ポリシーで制御する方法を説明しますが、最初に Windows のホスト ベース ファイアウォールの進化の歴史を少し説明したいと思います。 ファイアウォールは長い間、外部の攻撃者から企業内部のネットワークを保護するために存在してきました(下の画像参照)。

90 年代後半にモバイル ワーカーが急増し、企業のファイアウォールによる保護なしでラップトップを直接インターネットに接続する人がますます増えてきました。 その結果、2000 年代初頭には、ZoneAlarm などのサード パーティ製ファイアウォール製品が、攻撃に対するセキュリティとして非常に一般的な方法となりました。 マイクロソフトはその後、Windows XP/2003のリリースでホストベースのファイアウォールを追加しましたが、残念ながらデフォルトではオフになっていました。 ファイアウォールをデフォルトでオフにした結果、多くのコンピュータワームが発生し、特にBlasterワームとSasserワームは、特別に保護されていないWindowsコンピュータのほとんどに、野火のように広がりました。

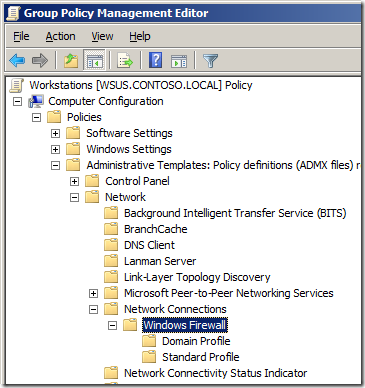

その結果、Microsoft は Windows XP の設定方法を Service Pack 2 のリリースで大きく変更することを決定しました。 ユーザーが Service Pack 2 をインストールすると、ファイアウォールをオンにするよう促され、悪意のある通信からユーザーを保護するようになりました。 しかし、ファイアウォールを有効にすると、一般的にすべての着信トラフィックをデフォルトでブロックしてしまうため、SkypeやWindows Messengerなどの製品が着信やメッセージを受信できなくなるという問題がありました。 この問題を回避するために、エンドユーザーは、アプリケーションがネットワーク上の着信ポートを開放しようとするときに、プロンプトを表示することになります。 企業の IT スタッフは、グループ ポリシーを使用して、管理テンプレート > ネットワーク > ネットワーク接続の下の Windows ファイアウォール セクションで、ユーザーに対してこれを制御することができました。

これは良い最初のステップでしたが、Windows ファイアウォールのネイティブ グループ ポリシー設定を使用して一連のファイアウォール ルールを作成することは、ほとんどの設定を手動で構成しなければならないため、最高に困難なものでした。

Windows Vista/2008 のリリースに伴い、Microsoft は Windows ファイアウォールを全面的に刷新し、より簡単に管理できるようにしました。 IT 管理者は、ファイアウォール ルールを管理する方法についてより詳細に制御できるようになり、コンピュータが接続されているネットワークに応じてルールを選択的に有効にするだけでなく、受信と送信の両方の通信を制御することができるようになりました。 また、グループ ポリシーでファイアウォールを設定する場所を Windows 設定 > セキュリティ設定 > 高度なセキュリティによる Windows ファイアウォールに変更し、後で説明するファイアウォール ルールのインポートとエクスポートなど、いくつかのクールな機能を使えるようにしました。 通常、実世界ではもっと多くの受信例外がありますが、これをガイドとして、自分の環境に特化したファイアウォール規則のセットアップを開始することができます。 すでに古い「Windowsファイアウォール」セクションでファイアウォール設定を構成している場合、これらのポリシールールも適用され、2つのルールセットが統合されようとしますが、予測できない結果になります。 Vista/2008 以降のコンピュータに「Windows ファイアウォール」設定が適用されていないことを確認し、これらの新しいコンピュータには、グループ ポリシーのセキュリティ オプション「高度なセキュリティの Windows ファイアウォール」を使用してファイアウォール設定を単独で適用することをお勧めします。 最初にPC上でファイアウォールルールを設定することで、他のコンピュータに展開する前にルールを適切にテストする機会が得られます。 また、1回の操作ですべてのルールをエクスポートできるので、すべてのルールを1つずつ手動で設定するような長いプロセスを経る必要がありません。

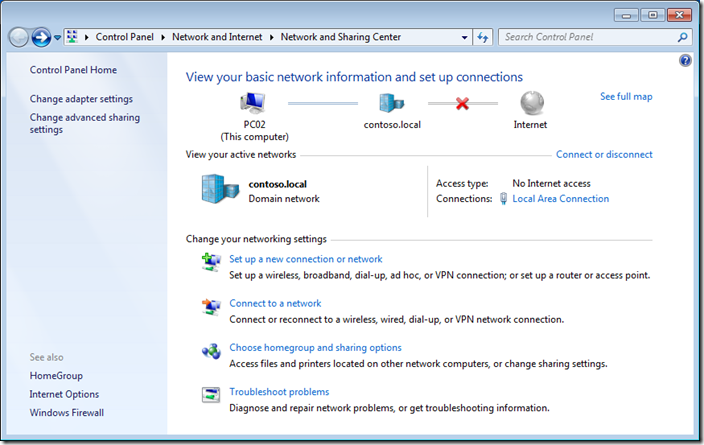

この例では、このコンピュータは Windows 7 を実行していて、Skype 4.2 がすでにインストールされています。

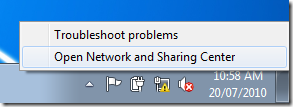

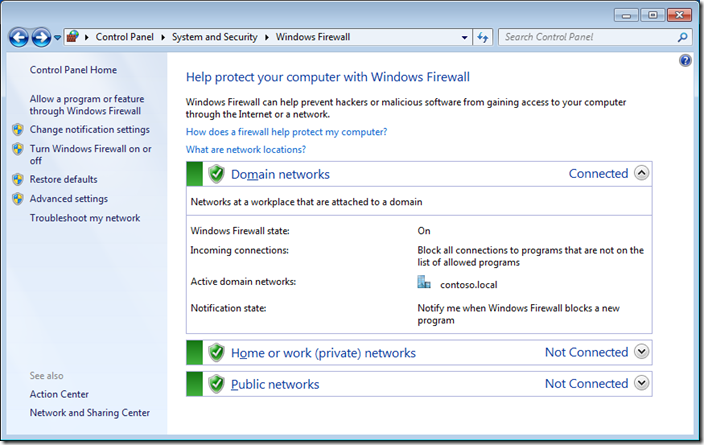

ステップ1. システムトレイのネットワーク状態アイコンを右クリックし、「ネットワークと共有センターを開く」をクリックします

ステップ2. 左下にある「Windowsファイアウォール」をクリックします。

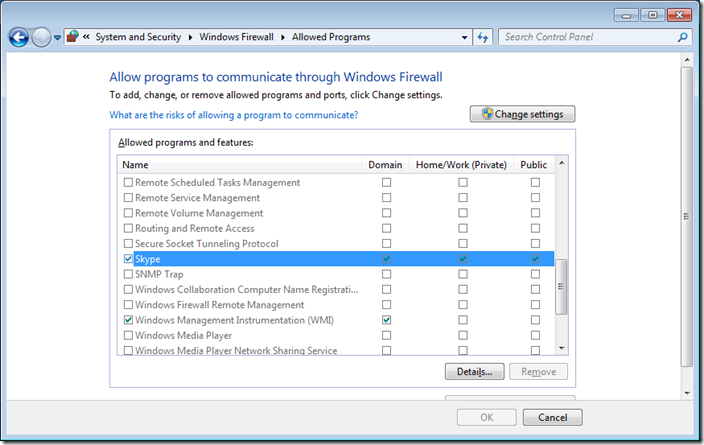

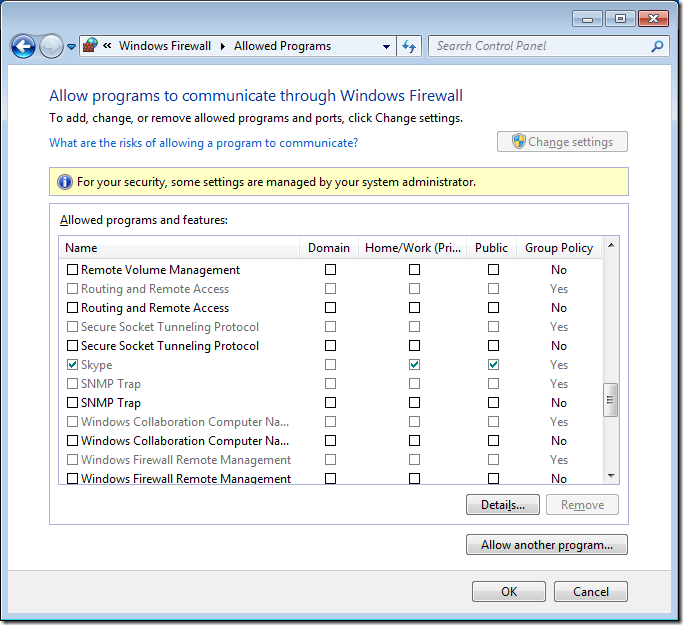

ステップ3任意。 左側のウィンドウで「Windowsファイアウォールを通してプログラムや機能を許可する」をクリックして、ファイアウォール ルールの概要を簡単に確認します。

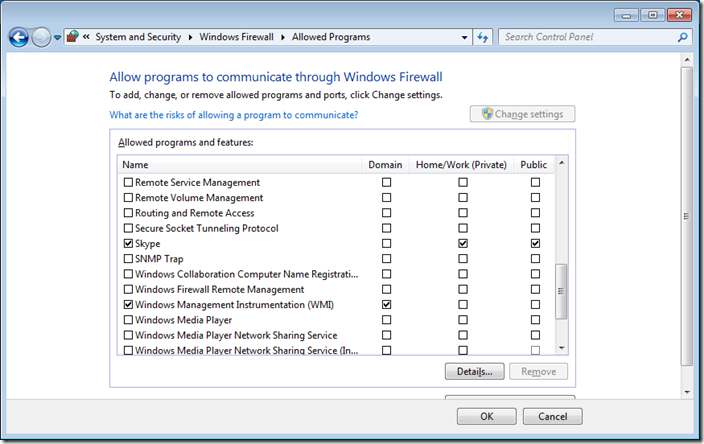

ご覧のように、Skypeはドメイン、プライベート、パブリック プロファイルで動作するよう設定されています。 この例では、ホーム/ワークおよびパブリック プロファイルでのみ動作するように設定し、ユーザーが LAN 経由で企業ドメインに接続しているときに Skype を使用できないようにします。

注意:まだ認証情報を昇格していないため、ここでのオプションはロックアウトされています。

ステップ4 オプション。 キャンセル

ステップ5をクリックします。 左側ペインの「詳細設定」をクリックします。

ステップ6.

注意: 現在設定されているプロファイルは「すべて」に設定されています。

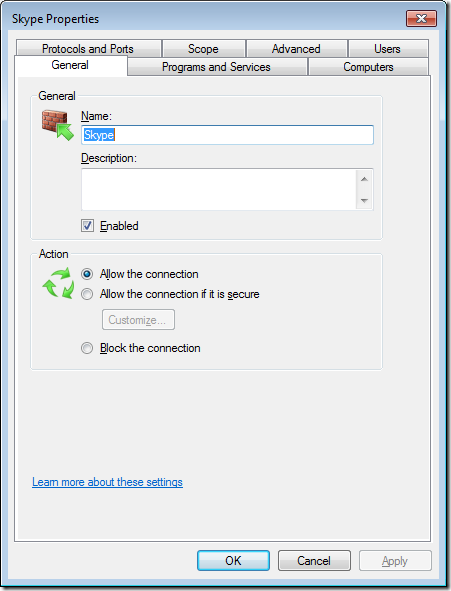

ここで、ドメインプロファイルを使用してSkypeルールを無効にするよう設定しますが、このプロパティダイアログボックスを使って他の詳細設定をすることもできます。 このダイアログボックスを使用して制御できるすべての設定に習熟することをお勧めします。

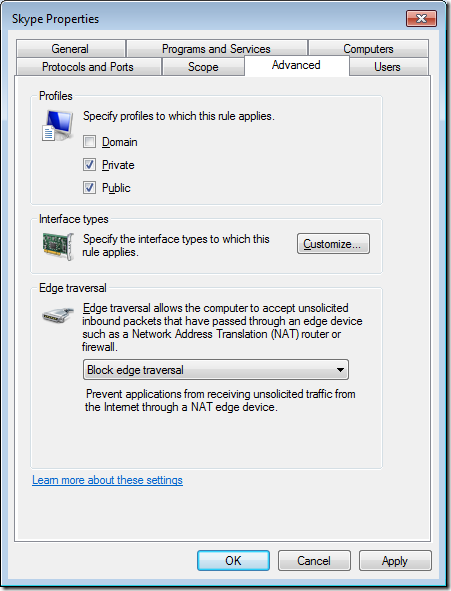

Step 7. 詳細設定」タブ

Step 8. ドメイン」チェックボックスのチェックを外し、「OK」をクリックします。

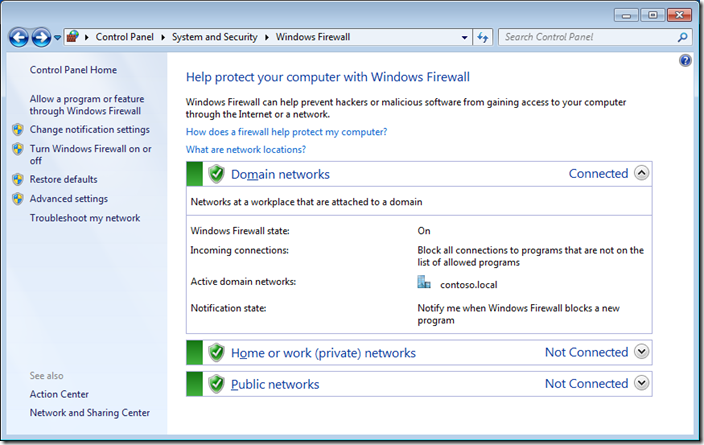

注意:これでプロファイルは「プライベート、パブリック」に設定されました。

「Windows Firewallから通信するプログラムの許可」オプションに戻ると、Skype用のドメインオプションが解除されたことがわかります。

ここで、ファイアウォール ルール セットをテストして、期待どおりに動作することを確認する必要があります。 すべてが問題ないと仮定すると、ファイアウォール規則をエクスポートして、グループ ポリシーにインポートできるようにします。 また、ルールセットのエクスポートを開始する前に保存しておき、ルールセットを完全に台無しにしてネットワークを破壊した場合に備えて、ロールバックできるようにしておくとよいでしょう。

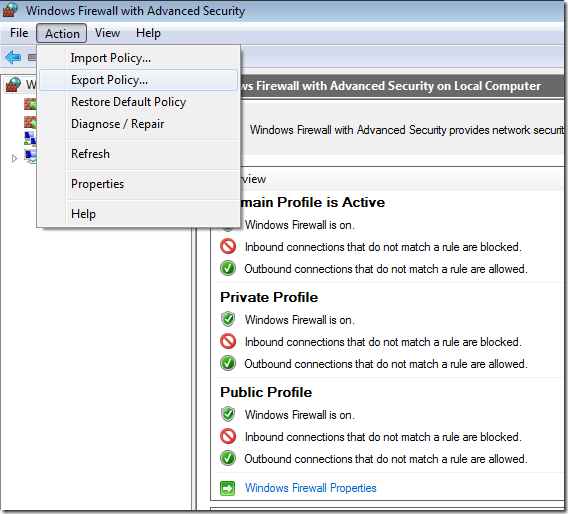

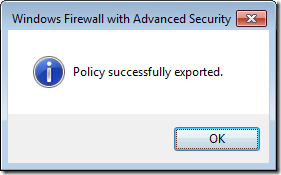

Windows ファイアウォール ルールのエクスポート

ステップ 1. Windows Firewall with Advance Securityセクションで、メニューの「アクション」をクリックし、「ポリシーのエクスポート」をクリックします

ステップ2. ファイアウォール規則を保存する場所を選択し、保存するファイル名(例:default_rules.wfw)を入力して「保存」をクリックします。

注意:ファイアウォール規則を変更するために別のユーザーとして昇格しなければならなかった場合、管理者アカウントのプロファイルにファイルを保存することになります。 OK」をクリックします。

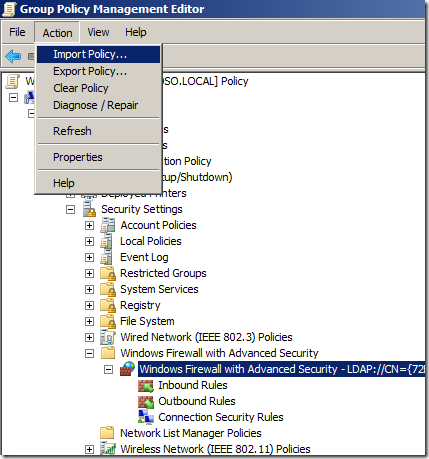

グループポリシーにWindowsファイアウォール規則をインポートする

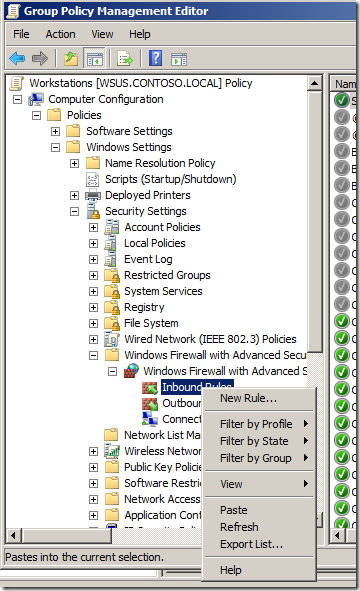

ファイアウォール規則をエクスポートしたので、次にエクスポートしたファイルをグループポリシーにインポートして、同じ規則セットをネットワーク上のすべてのワークステーションに適用できるようにします。 ファイアウォール規則を適用するコンピュータを対象としたグループポリシーオブジェクト(GPO)を編集する

手順2. コンピュータの構成>ポリシー>Windowsの設定>セキュリティの設定>Windows Firewall with Advanced Securityを開き、「Windows Firewall with Advanced Security」をクリックします

ステップ3.コンピュータの構成>ポリシー>を開き、「Windows Firewall with Advanced Security」をクリックします

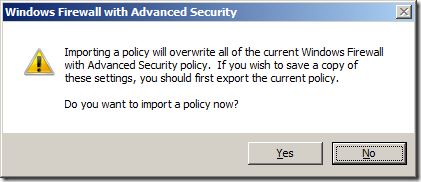

ステップ4. メニューの “アクション “をクリックし、”ポリシーのインポート… “をクリックします。

手順4. はい]をクリックします

注意: この操作を行ったことがない場合は問題ありませんが、この操作を行うのが2回目の場合は、既存のポリシー ルールを吹き飛ばさないように、新しいGPOを作成してそちらにルールをインポートするとよいでしょう

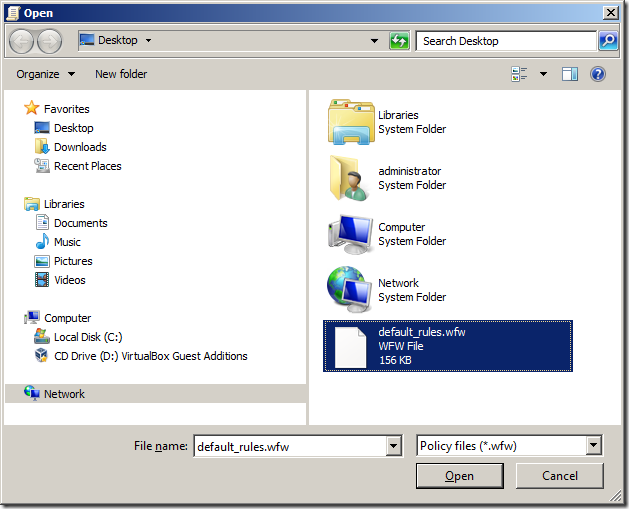

ステップ5. 先に作成したファイアウォールルールエクスポートファイルを選択し、「開く」をクリックします

待って…

ステップ6.ファイアウォールルールエクスポートファイルが作成されます。 OK]をクリックします。

完了です。

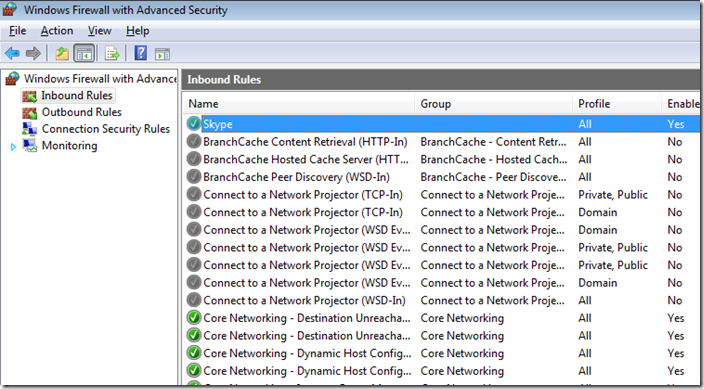

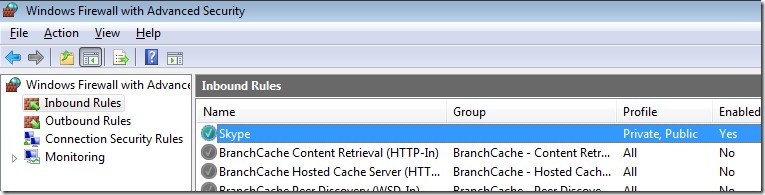

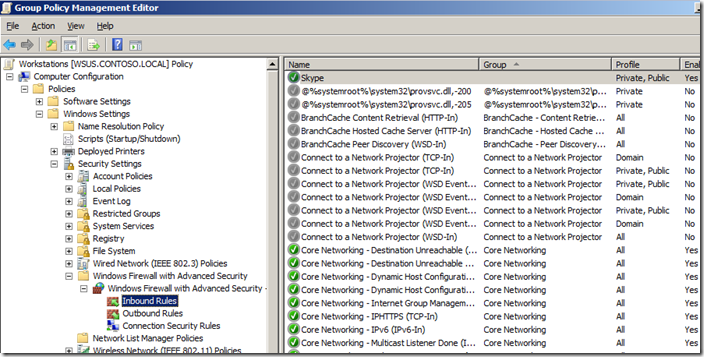

これでGPOにインポートされたルールを確認することができます。

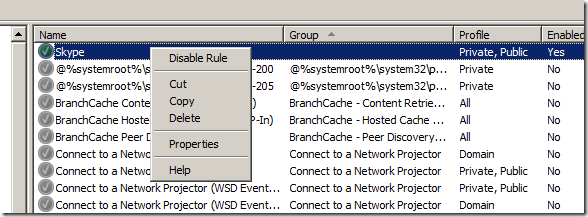

注意: Skype ルールが、ローカル コンピュータで以前設定したように、プライベート、パブリックとしてどのように構成されているかを見ることができます。 再度変更したい場合は、ルールをダブルクリックして、ここから好きなようにカスタマイズできます。

また、ルールを選択的に無効にしたり、別の GPO 間でルールをカット、コピー & ペーストしたりすることもできます。 これは、手順 4 で新しい GPO にルール セットをインポートした場合に、ルールを結合する方法です。

ルールをコピー、削除、または無効にする方法…

ルールを既存のポリシーに貼り付ける方法…

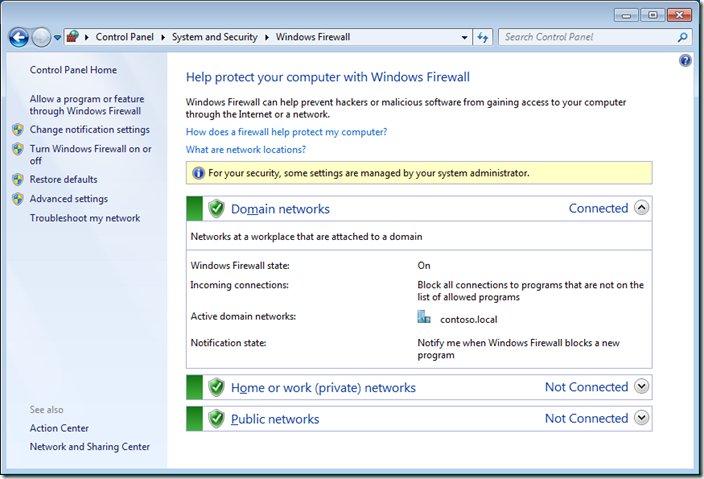

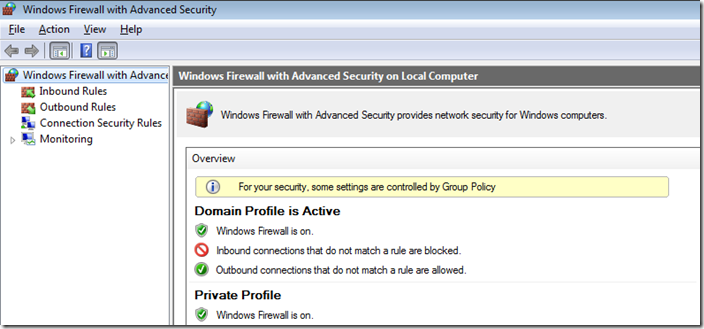

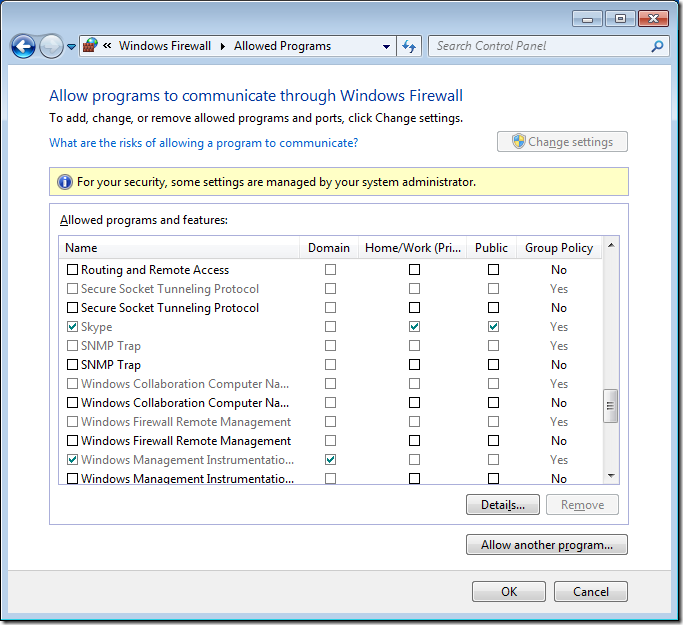

これで、ワークステーション上のすべてのファイアウォール ダイアログ ボックスで、グループ ポリシーによって制御されていることが通知されます (以下の画像を参照ください)。

Group Policy で設定されていることを示す新しい列に注意してください。 各ルールは 2 回リストされ、1 つは設定できないグループ ポリシーによって制御されるファイアウォール ルールを表し、もう 1 つはローカル管理者がまだ有効にすることができるローカル ルールを表します。

グループポリシーファイアウォールルールを排他的に適用する方法

ローカル管理者がネットワークに追加のファイアウォール規則を適用できないようにしたい場合、グループポリシー規則がローカルファイアウォールにのみ適用されるように構成することも可能です

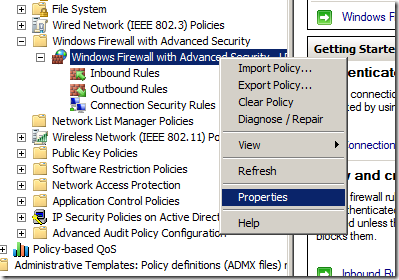

ステップ1。 ファイアウォール規則を適用したGPOを再度開き、コンピュータの構成>ポリシー>Windowsの設定>セキュリティ設定>高度なセキュリティ付きWindowsファイアウォールに移動し、「高度なセキュリティ付きWindowsファイアウォール」を右クリックして「プロパティ」

ステップ2. 設定」セクションの「カスタマイズ…」ボタンをクリックします

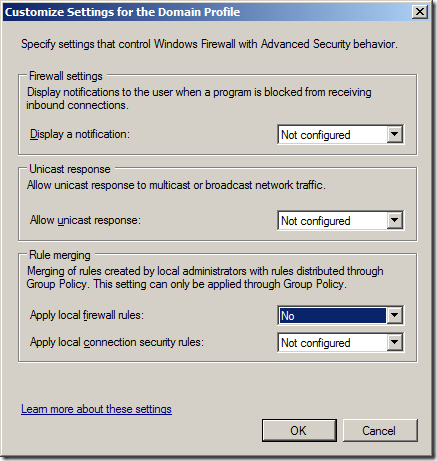

手順3. ローカルファイアウォールルールの適用:」オプションを「いいえ」に変更し、「OK」をクリックします

ここで、「Windows ファイアウォール」の「許可されたプログラム」に戻ると、ドメイン列が完全にグレーアウトし、ローカル管理者であってもドメインプロファイルにルールを適用できないことに気づくでしょう

これで、グループポリシーを使用して Windows ファイアウォールをコントロールし始めるには十分だと思われます。