Group Policy Central

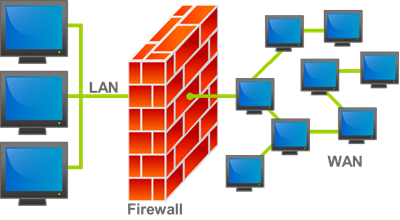

Dans cet article, je vais parler de la façon dont vous pouvez utiliser la stratégie de groupe pour contrôler le pare-feu qui sort de la boîte avec Windows, mais d’abord je veux vous donner un peu d’histoire de l’évolution du pare-feu basé sur l’hôte dans Windows. Les pare-feu existent depuis un an pour protéger les réseaux internes des entreprises contre les attaquants extérieurs (voir image ci-dessous).

Avec l’explosion des travailleurs mobiles à la fin des années 90, de plus en plus de personnes connectaient leurs ordinateurs portables directement à Internet sans bénéficier de la protection d’un pare-feu d’entreprise. En conséquence, au début des années 2000, les produits pare-feu tiers tels que ZoneAlarm sont devenus un moyen très populaire de se protéger contre les attaques. Microsoft a ensuite ajouté un pare-feu basé sur l’hôte avec la sortie de Windows XP/2003, qui était malheureusement désactivé par défaut. En conséquence d’avoir le pare-feu désactivé par défaut dans il y avait un certain nombre de vers informatiques dont les plus notables étaient le ver Blaster et le ver Sasser qui se sont répandus comme une traînée de poudre à peu près à tout ordinateur Windows qui n’avait pas été spécifiquement sécurisé.

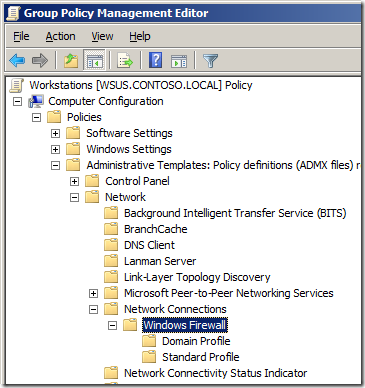

En conséquence, Microsoft a décidé d’apporter un changement majeur à la façon dont Windows XP était configuré avec la sortie du Service Pack 2. Lorsque les utilisateurs installaient le service pack 2, ils étaient désormais invités à activer le pare-feu les protégeant ainsi des communications malveillantes. Le problème de l’activation d’un pare-feu est qu’il bloque généralement tout le trafic entrant par défaut, ce qui signifie que des produits tels que Skype et/ou Windows Messenger ne peuvent plus recevoir d’appels ou de messages entrants. Pour contourner ce problème, les utilisateurs finaux doivent être avertis lorsqu’une application souhaite ouvrir un port entrant sur le réseau. Le personnel informatique de l’entreprise pouvait contrôler cela pour les utilisateurs en utilisant la stratégie de groupe via la section Pare-feu Windows sous Modèles d’administration > Réseau > Connexions réseau.

C’était une bonne première étape cependant la création d’un ensemble de règles de pare-feu en utilisant le paramètre natif de la politique de groupe sous le pare-feu Windows était au mieux un défi car là, la plupart des paramètres devaient être configurés manuellement.

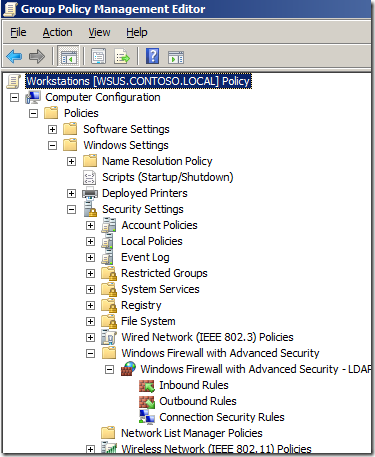

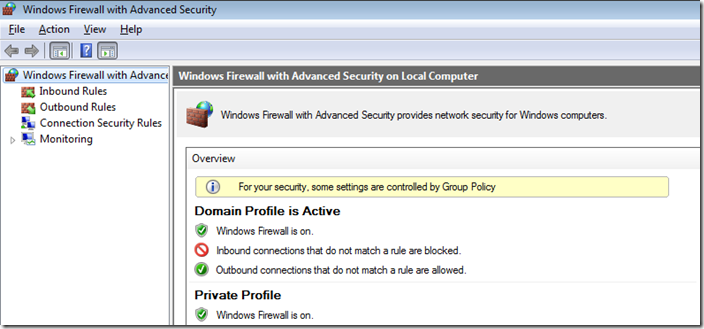

Avec la sortie de Windows Vista/2008, Microsoft a totalement remanié le Pare-feu Windows pour permettre une administration beaucoup plus facile. Les administrateurs informatiques ont maintenant un contrôle beaucoup plus granulaire sur la façon dont ils peuvent gérer les règles du pare-feu et ils ont maintenant la possibilité de contrôler les communications entrantes et sortantes ainsi que d’être en mesure d’activer sélectivement les règles en fonction du réseau auquel l’ordinateur est connecté. Ils ont également changé l’endroit où vous configurez le pare-feu via la politique de groupe à Paramètres Windows > Paramètres de sécurité > Pare-feu Windows avec sécurité avancée qui a permis quelques fonctionnalités cool telles que l’importation et l’exportation de règles de pare-feu que je vais aborder plus tard.

Ci-après, je vais passer par un exemple d’un administrateur informatique qui veut configurer un ensemble de règles de pare-feu par défaut pour un ordinateur portable Windows 7 et avec une règle pour autoriser Skype lorsqu’il est connecté à la maison et sur Internet, mais pas lorsqu’il est connecté au domaine. Normalement, dans le monde réel, vous auriez beaucoup plus d’exceptions entrantes, cependant vous devriez être en mesure d’utiliser ceci comme un guide pour vous aider à commencer à construire votre configuration de règles de pare-feu spécifiquement pour votre environnement.

Avant de commencer : Si vous avez déjà configuré le paramètre de pare-feu dans l’ancienne section « Pare-feu Windows », cette règle de politique s’appliquera également et les deux ensembles de règles tenteront de fusionner avec des résultats imprévisibles. Je vous recommande de vous assurer qu’aucun paramètre « Pare-feu Windows » n’est appliqué à vos ordinateurs Vista/2008 ou supérieurs et que vous appliquez uniquement le paramètre de pare-feu à ces ordinateurs plus récents via l’option de sécurité de la politique de groupe « Pare-feu Windows avec sécurité avancée ».

Configuration de la règle de pare-feu Windows

D’abord, nous allons configurer un ordinateur de référence avec la règle de pare-feu de la façon dont nous voulons et ensuite les explorer afin que nous puissions les importer dans une politique de groupe. La configuration des règles de pare-feu sur l’ordinateur de référence nous donne d’abord la possibilité de tester correctement les règles avant de les déployer sur d’autres ordinateurs. Si nous permet également d’exporter toutes les règles en une seule action afin que vous n’ayez pas à passer par le long processus de configuration manuelle de toutes les règles une par une.

Dans cet exemple, cet ordinateur fonctionne sous Windows 7 et a déjà installé Skype 4.2.

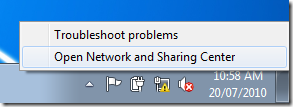

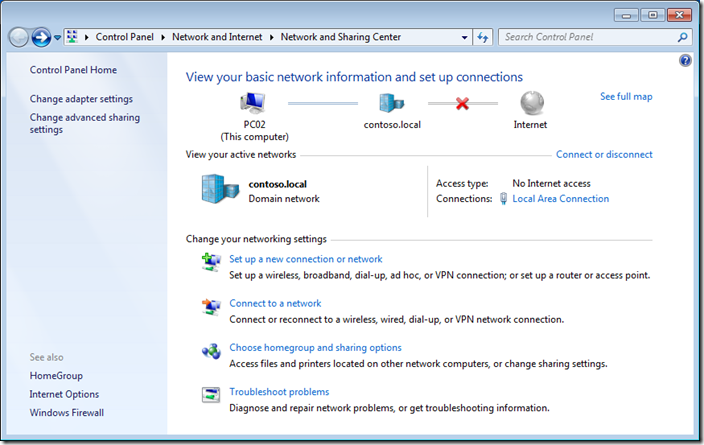

Etape 1. Faites un clic droit sur l’icône d’état du réseau dans la barre d’état système et cliquez sur « Ouvrir le centre de réseau et de partage »

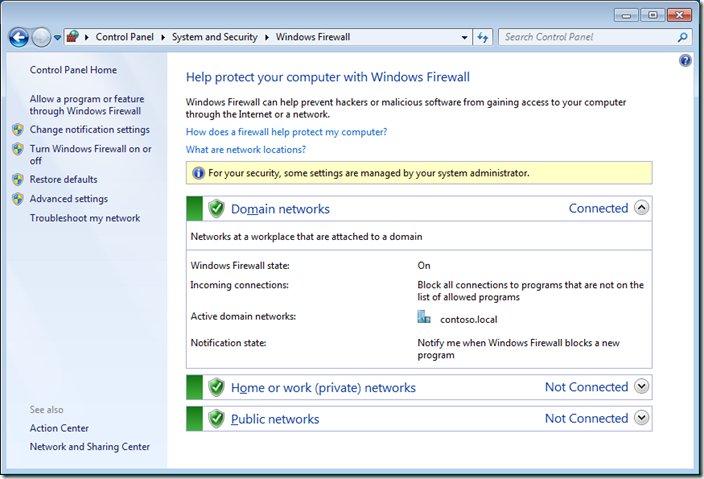

Etape 2. Cliquez sur « Pare-feu Windows » dans le coin inférieur gauche.

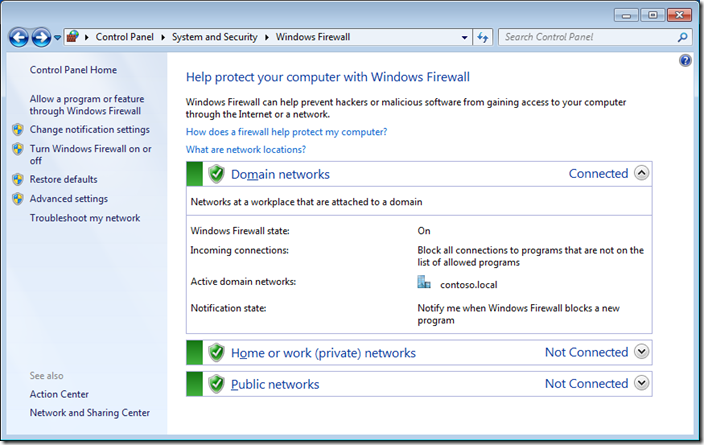

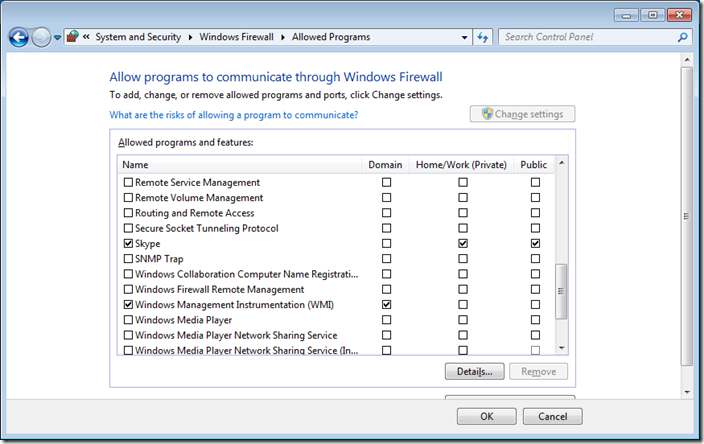

Etape 3 facultative. Nous allons avoir un rapide aperçu de haut niveau des règles du pare-feu en cliquant sur « Autoriser un programme ou une fonctionnalité par le pare-feu Windows » dans le volet de gauche.

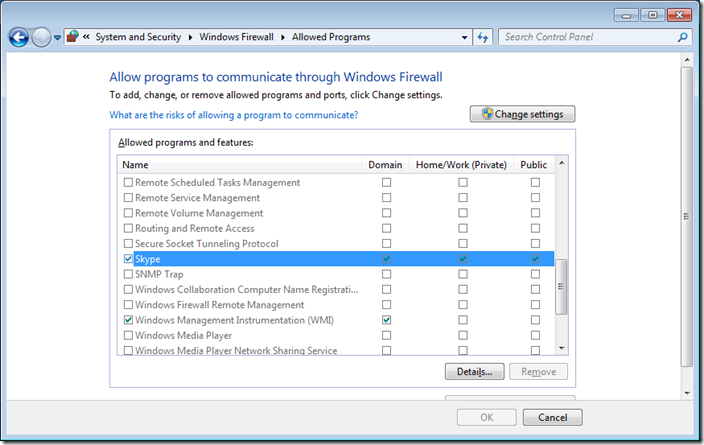

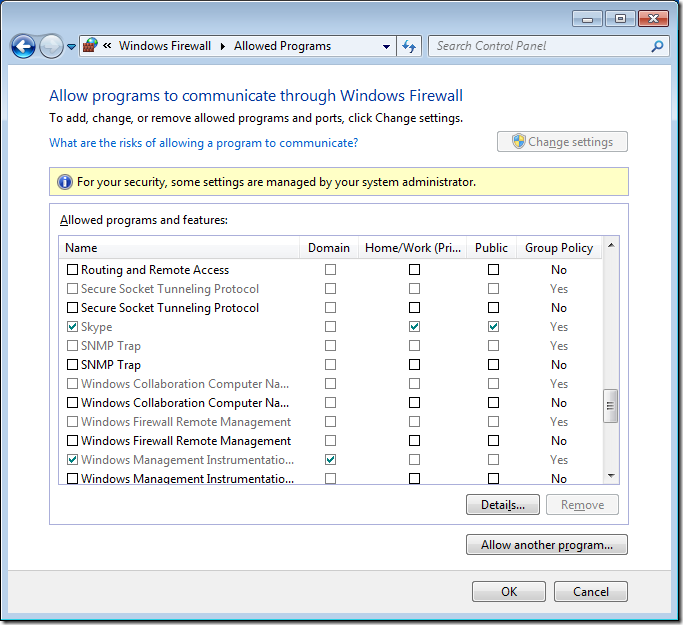

Comme vous pouvez le voir, Skype a été configuré pour fonctionner dans les profils Domaine, Privé et Public. Dans cet exemple, nous allons le configurer pour qu’il ne fonctionne que dans les profils Domicile/Travail et Public afin que les utilisateurs ne puissent pas utiliser Skype lorsqu’ils sont connectés au domaine de l’entreprise via le réseau local.

Note : que les options ici sont verrouillées car vous n’avez pas encore élevé vos informations d’identification.

Etape 4 facultative. Cliquez sur Annuler

Etape 5. Cliquez sur « Paramètres avancés » dans le volet de gauche.

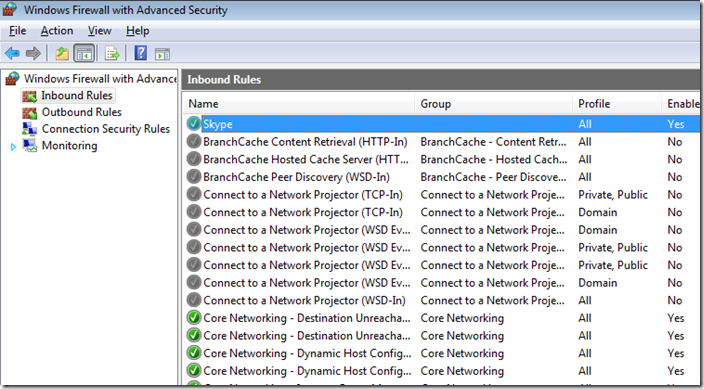

Etape 6. Cliquez sur « Règles entrantes », puis double-cliquez sur l’entrée de la règle de pare-feu « Skype » dans la colonne de droite.

Note : Le profil actuellement configuré est défini sur « All »

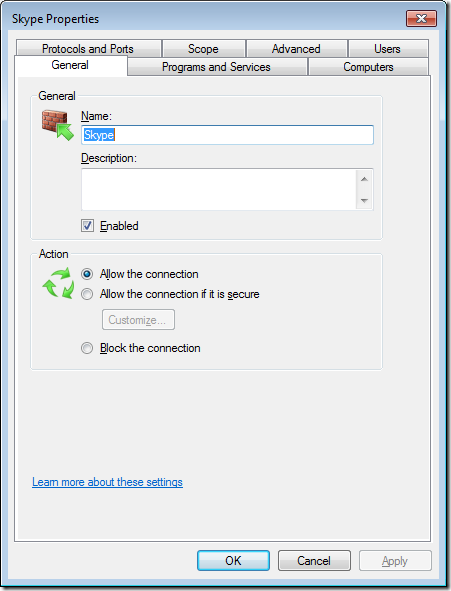

Maintenant, nous allons configurer la règle Skype pour qu’elle soit désactivée en utilisant le profil du domaine, cependant vous pouvez également utiliser cette boîte de dialogue des propriétés pour configurer d’autres paramètres granulaires. Je vous recommande de parcourir tous ces onglets et de vous familiariser avec tous les paramètres que vous pouvez contrôler en utilisant cette boîte de dialogue.

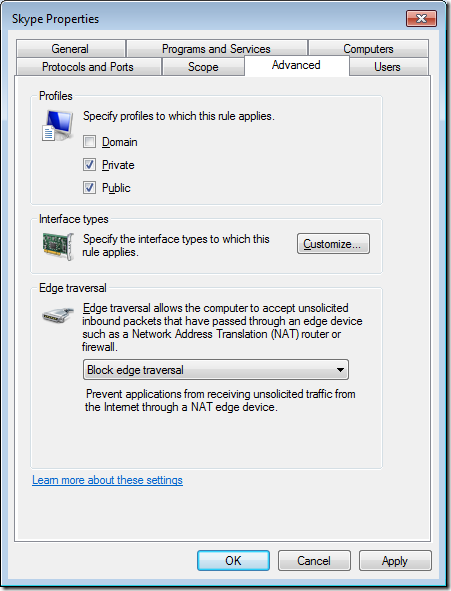

Etape 7. Cliquez sur l’onglet « Avancé »

Etape 8. Décochez la case « Domaine » puis cliquez sur « OK »

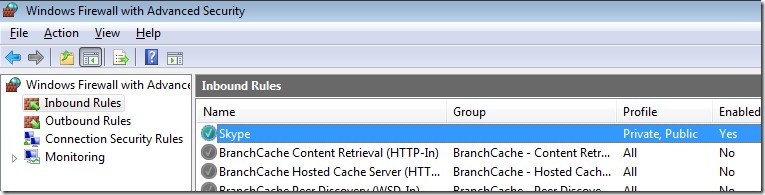

Note : Le profil est maintenant configuré en « Privé, public »

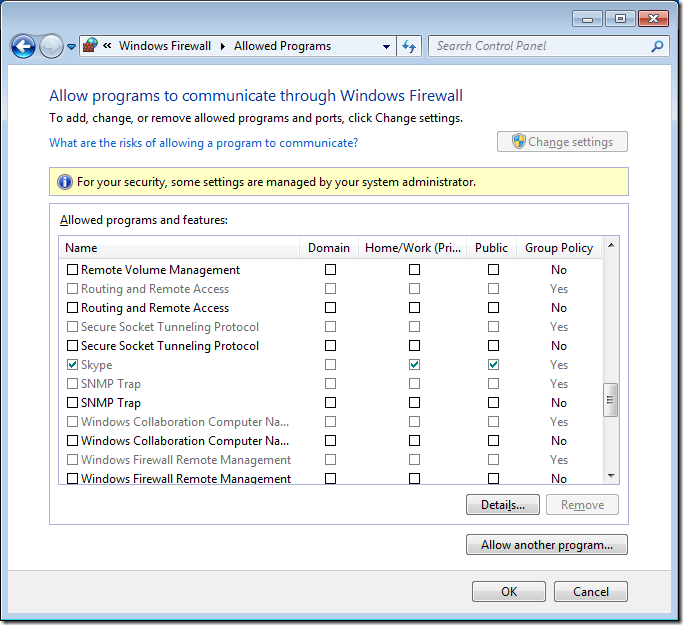

Si vous retournez dans l’option « Autoriser les programmes à communiquer pense le pare-feu Windows », vous verrez maintenant que les options de domaine pour Skype ont été décochées.

Maintenant, vous devez tester votre ensemble de règles de pare-feu pour vous assurer qu’il se comporte comme vous l’attendez. En supposant que tout est OK alors vous exportez vos règles de pare-feu afin que vous puissiez les importer dans une politique de groupe. Vous pouvez également vouloir sauvegarder l’exportation de l’ensemble de règles avant de commencer pour vous assurer que vous avez quelque chose à quoi revenir au cas où vous bourreriez totalement l’ensemble de règles et briseriez votre réseau.

Exportation des règles de pare-feu Windows

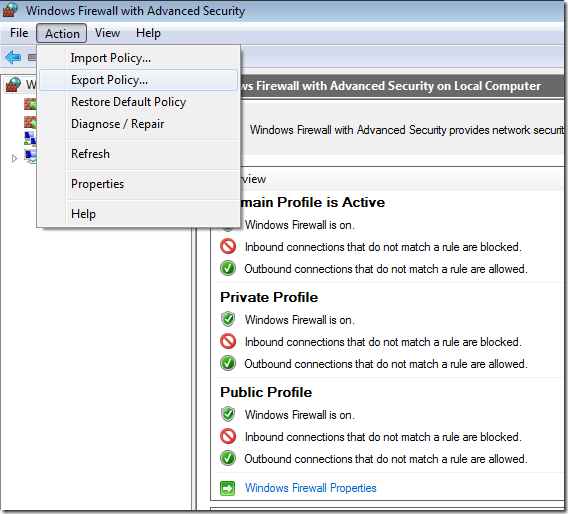

Étape 1. Dans la section Pare-feu Windows avec sécurité avancée, cliquez sur « Action » dans le menu, puis sur « Exporter la politique »

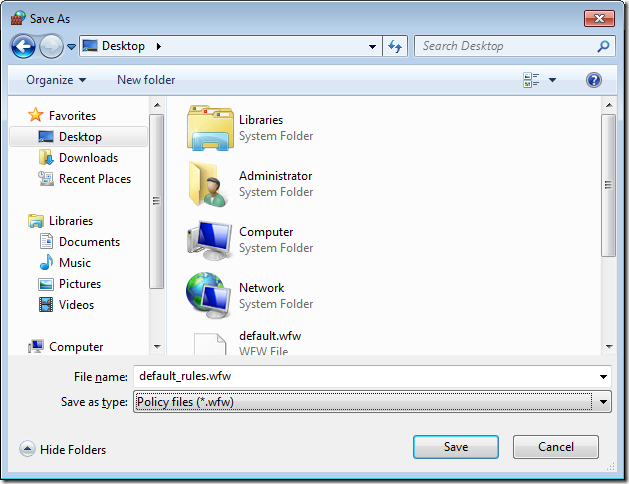

Etape 2. Sélectionnez un emplacement pour enregistrer vos règles de pare-feu puis tapez le nom du fichier sous lequel vous voulez les enregistrer (par exemple default_rules.wfw) puis cliquez sur « Enregistrer ».

Note : Si vous avez dû vous élever en tant qu’autre utilisateur pour modifier les règles de pare-feu alors vous enregistrerez le fichier dans le profil des comptes administrateurs.

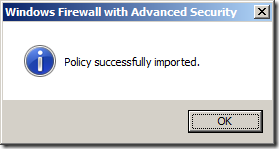

Etape 3. Cliquez sur « OK »

Importer les règles du pare-feu Windows dans une politique de groupe

Maintenant que vous avez exporté les règles du pare-feu, nous allons maintenant importer le fichier exporté dans une politique de groupe afin que vous puissiez appliquer le même ensemble de règles à tous les postes de travail sur votre réseau.

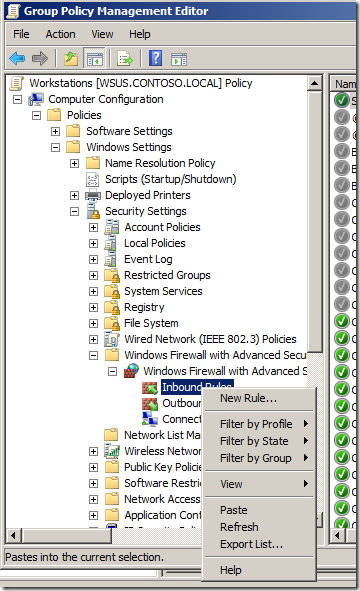

Etape 1. Modifiez un objet de stratégie de groupe (GPO) qui cible l’ordinateur auquel vous voulez appliquer ces règles de pare-feu.

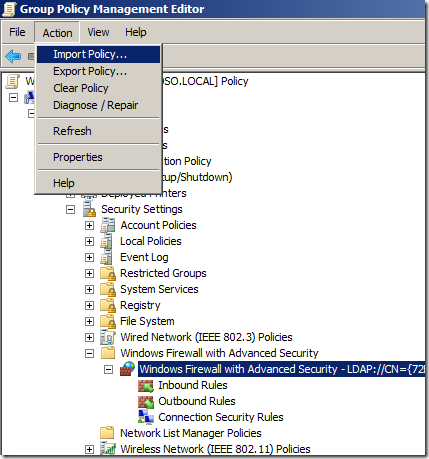

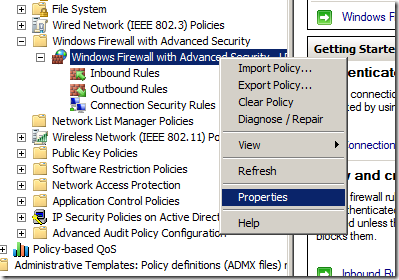

Étape 2. Ouvrez la Configuration de l’ordinateur > Politiques > Paramètres Windows > Paramètres de sécurité > Pare-feu Windows avec sécurité avancée et cliquez sur « Pare-feu Windows avec sécurité avancée »

Étape 3. Dans le menu, cliquez sur « Action » puis sur « Importer une politique… ».

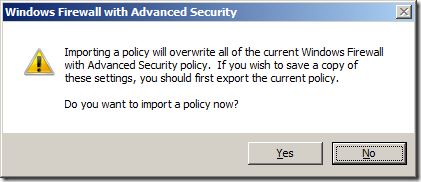

Etape 4. Cliquez sur « Oui »

Note : C’est ok si vous n’avez pas fait cela auparavant, cependant si c’est la deuxième fois que vous le faites, vous pourriez vouloir créer une nouvelle GPO et importer les règles dans celle-ci afin de ne pas souffler vos règles de politique existantes.

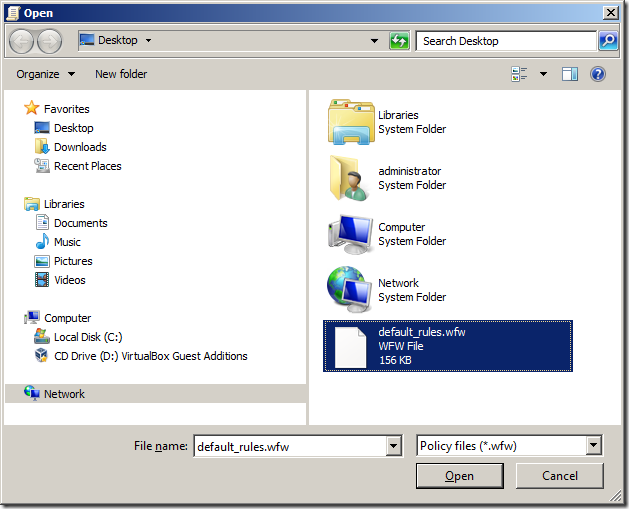

Etape 5. Sélectionnez le fichier d’exportation de règles de pare-feu créé précédemment et cliquez sur « Ouvrir »

Attendez…

Etape 6. Cliquez sur « OK »

Fait.

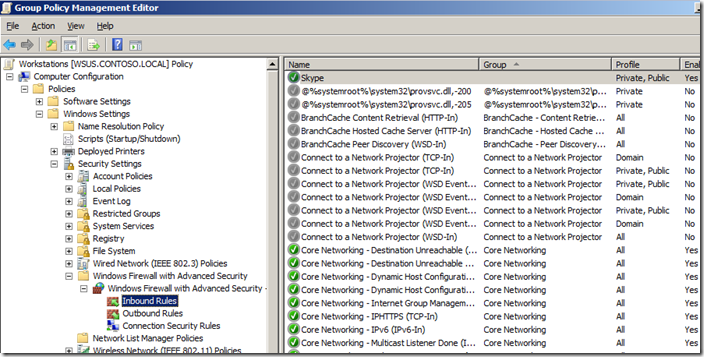

Vous pouvez maintenant examiner les règles qui ont été importées dans la GPO.

Note : Vous pouvez voir comment la règle Skype est configurée comme Privé, Public comme nous l’avons configuré auparavant sur l’ordinateur local. Si vous voulez changer encore une fois, vous pouvez simplement double-cliquer sur la règle et personnaliser la règle comme vous le souhaitez à partir d’ici.

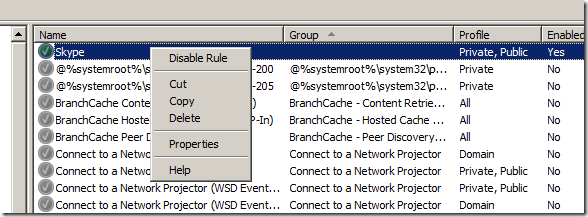

Vous pouvez également désactiver sélectivement des règles et couper, copier & coller des règles entre des GPO distinctes. C’est ainsi que vous fusionneriez les règles si vous avez importé l’ensemble de règles de dans une nouvelle GPO de retour à l’étape 4.

Comment copier, supprimer ou désactiver une règle…

Comment coller une règle dans une politique existante…

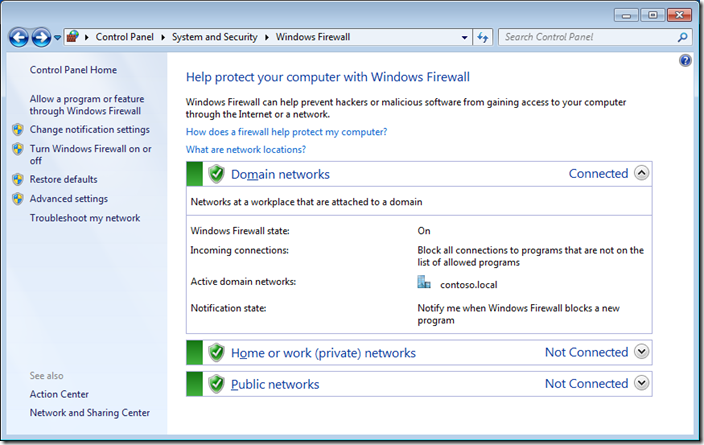

Vous devriez maintenant être informé que dans toutes les boîtes de dialogue de pare-feu (voir les images ci-dessous) sur le poste de travail que la politique de pare-feu est maintenant contrôlée par la politique de groupe.

Notez la nouvelle colonne qui indique le temps que cela est configuré par la politique de groupe. Chaque règle est listée deux fois car l’une représente la règle de pare-feu contrôlée par la stratégie de groupe qui ne peut pas être configurée et l’autre représente la règle locale qui peut encore être activée par l’administrateur local.

Comment appliquer exclusivement les règles de pare-feu de la politique de groupe

Si vous ne voulez pas que l’administrateur local puisse appliquer des règles de pare-feu supplémentaires au réseau, alors vous pouvez également le configurer de sorte que les règles de la politique de groupe soient exclusivement appliquées au pare-feu local.

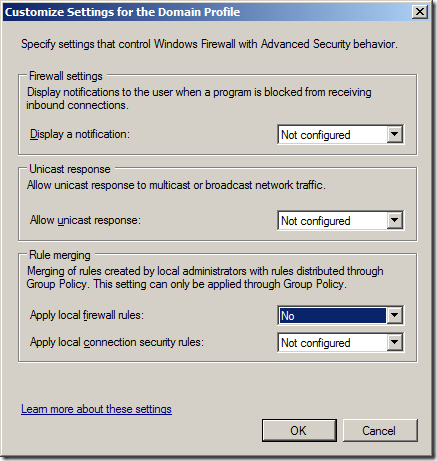

Étape 1. Ouvrez à nouveau la même GPO que celle à laquelle vous avez appliqué les règles de pare-feu et naviguez vers Configuration de l’ordinateur > Politiques > Paramètres Windows > Paramètres de sécurité > Pare-feu Windows avec sécurité avancée et faites un clic droit sur « Pare-feu Windows avec sécurité avancée » et cliquez sur « Propriétés »

Étape 2. Cliquez sur le bouton « Personnaliser… » dans la section Paramètres

Etape 3. Changez l’option « Appliquer les règles locales du pare-feu : » à « Non » et cliquez sur OK

Maintenant si vous revenez aux « Programmes autorisés » sous « Pare-feu Windows » vous remarquerez que la colonne Domaine est maintenant totalement grisée et qu’aucune règle ne peut être appliquée au profil du domaine même si vous êtes un administrateur local.

Espérons que vous aurez donné assez pour commencer à contrôler votre pare-feu Windows en utilisant la politique de groupe.

Si vous vous sentez vraiment aventureux, vous pouvez également faire la même chose à vos serveurs pour les garder en sécurité, car ils sont beaucoup plus statiques avec les exigences des règles de pare-feu, ce qui les rend encore plus faciles à gérer. Par exemple, vous pouvez exporter les règles de pare-feu de votre serveur SQL, puis les importer dans un GPO qui sera appliqué à tous vos autres serveurs SQL. De cette façon, lorsque vous déplacez un objet informatique dans l’OU du serveur SQL, les règles de pare-feu sont automatiquement configurées et appliquées…… Nice….