Configurer une règle de pare-feu Windows en utilisant la stratégie de groupe

Chaque système d’exploitation Windows est livré avec un pare-feu natif comme protection de base contre les programmes malveillants. Le pare-feu Windows contrôle le trafic entrant et sortant de et vers le système local en fonction des critères définis dans les règles. Ces critères peuvent être le nom du programme, le protocole, le port ou l’adresse IP. Dans un environnement de domaine, l’administrateur peut configurer de manière centralisée les règles du Pare-feu Windows à l’aide de la stratégie de groupe. De cette façon, les règles seront automatiquement appliquées à tous les ordinateurs ciblés du domaine, ce qui augmentera la sécurité.

Comment configurer la règle du Pare-feu Windows à l’aide de la stratégie de groupe

Il existe deux façons de configurer la règle du Pare-feu Windows à l’aide de la stratégie de groupe :

- Utiliser la configuration héritée

Les paramètres se trouvent sous Configuration de l’ordinateur > Modèles d’administration > Réseau > Connexions réseau > Pare-feu Windows. Les paramètres de cette section étaient destinés à la version de Windows avant la sortie de Windows Vista et Windows Server 2008, mais ils fonctionnent toujours pour les versions plus récentes de Windows. Cependant, il n’est pas recommandé de l’utiliser, sauf si nous gérons encore des OS obsolètes dans le domaine. - Utilisation de la nouvelle configuration

Les paramètres peuvent être trouvés sous Configuration de l’ordinateur > Paramètres Windows > Paramètres de sécurité > Pare-feu Windows avec sécurité avancée. Les paramètres de cette section ont été optimisés pour la version actuelle de Windows, et il a le même assistant GUI lors de la création de la règle de pare-feu directement sur l’ordinateur client, ce qui rend plus facile pour l’administrateur.

Dans cet exemple, nous allons créer une règle de pare-feu personnalisée en utilisant la nouvelle configuration. Le scénario est d’autoriser une application nommée MustBeGeek.exe qui communique en utilisant le numéro de port TCP aléatoire 60000-65535 pour la connexion entrante.

La configuration étape par étape est la suivante :

Définir l’objet de la politique

Ouvrir la console de gestion des politiques de groupe et décider d’utiliser une GPO existante ou d’en créer une nouvelle. Après cela, éditez le GPO et allez à la configuration dans Configuration de l’ordinateur > Paramètres Windows > Paramètres de sécurité > Pare-feu Windows avec sécurité avancée

Définir le pare-feu à activer

Cliquez sur le pare-feu Windows avec sécurité avancée dans le volet de gauche, puis ce menu ci-dessous s’affichera dans le volet de droite. Cliquez sur Propriétés du pare-feu Windows.

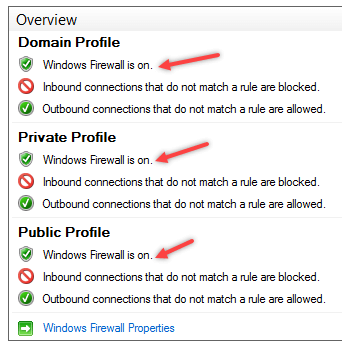

Sur les trois premiers onglets, Profil du domaine, Profil privé et Profil public, assurez-vous que le pare-feu est réglé sur Activé (recommandé), et que la configuration suivante est appliquée. Cela permettra de s’assurer qu’aucun ordinateur du domaine ayant son pare-feu désactivé. Cliquez sur OK pour confirmer le paramètre.

Vérifier l’aperçu ressemble maintenant à la capture d’écran ci-dessous

Configuration des règles de pare-feu

Maintenant il est temps de créer la règle de pare-feu. L’action effectuée dans cette étape peut varier en fonction de ce qui doit être configuré. Dans cet exemple, une règle entrante sera créée. Cliquez sur Règles entrantes dans le volet de gauche, puis faites un clic droit sur une zone vide dans le volet de droite et sélectionnez Nouvelle règle.

Il y aura quatre types de règles à créer. Sélectionnez Personnalisé et cliquez sur Suivant.

Dans une règle personnalisée, nous pouvons spécifier le programme, les ports et l’adresse IP si nécessaire. Selon l’exigence dans cet exemple, la configuration sera comme les captures d’écran ci-dessous.

Chemin du programme

Protocole et ports

Scope (adresse IP)

Action

Après avoir spécifié le chemin du programme, les ports et l’adresse IP, sélectionnez maintenant l’action pour Autoriser la connexion.

Profil

Cochez toutes les cases pour vous assurer que cette règle est appliquée sur tous les profils

Completion

Quand tous les paramètres ont été complétés, donnez un nom à la règle à des fins d’identification.

Une fois fait, le résumé de la règle nouvellement créée peut être vu dans la console de gestion des stratégies de groupe.

Vérifier les résultats sur le client

Appliquer la GPO à un OU d’ordinateur, et voir le résultat sur la configuration du pare-feu du client. Il y aura une bannière disant que les paramètres sont contrôlés par la politique de groupe et l’état du pare-feu sera le même que ce qui a été configuré auparavant.

L’utilisateur final ne sera plus en mesure de modifier l’état et l’action du pare-feu.

Sur la section de la règle, voir la règle configurée a été ajoutée à la liste.

Conseils utiles pour la gestion des règles de pare-feu Windows à l’aide de la stratégie de groupe

La règle de pare-feu sera ajoutée dès que la stratégie de groupe sera rafraîchie, et un rafraîchissement manuel peut être déclenché en utilisant la commande gpupdate /force

Lorsque vous configurez les règles de pare-feu dans la stratégie de groupe, il n’est pas recommandé de définir les règles de pare-feu en utilisant à la fois l’ancienne et la nouvelle configuration dans le même objet de stratégie de groupe. Windows essaiera en quelque sorte de fusionner les paramètres, mais le résultat peut ne pas être celui escompté. La meilleure pratique consiste à séparer l’objet de stratégie pour les ordinateurs hérités.

Autre astuce pratique, l’administrateur peut simplement importer les règles de pare-feu créées dans un autre ordinateur Windows dans la stratégie de groupe au lieu de les recréer une par une. Cette façon peut économiser plus de temps et d’efforts pour créer des règles de pare-feu cohérentes à travers le domaine.

Et c’est l’exemple pour configurer la règle de pare-feu de Windows en utilisant la stratégie de groupe.

- Bio

- Derniers messages

Arranda Saputra

Derniers messages de Arranda Saputra (voir tous)

- Comment déplacer un dossier de documents dans Windows 10 – 31 août, 2020

- Comment déplacer le dossier du bureau dans Windows 10 – 31 août 2020

- Restaurer le serveur DHCP dans Windows Server 2012 R2 – 9 janvier 2020

.