13 Meilleurs outils d’évaluation des vulnérabilités et de tests de pénétration (VAPT)

L’évaluation des vulnérabilités et les tests de pénétration (VAPT) sont un processus de sécurisation des systèmes informatiques contre les attaquants en les évaluant pour trouver des failles et des vulnérabilités de sécurité.

Certains outils VAPT évaluent un système ou un réseau informatique complet, tandis que d’autres effectuent une évaluation pour une niche spécifique. Il existe des outils VAPT pour les tests de sécurité des réseaux wi-fi ainsi que pour les tests des applications web. Les outils qui exécutent ce processus sont appelés outils VAPT.

Voici notre liste des meilleurs outils d’évaluation de vulnérabilité et de test de pénétration :

- Netsparker Security Scanner CHOIX DE L’ÉDITEUR Outil automatisé d’analyse de vulnérabilité et de test de pénétration disponible depuis le cloud ou pour une installation sur Windows.

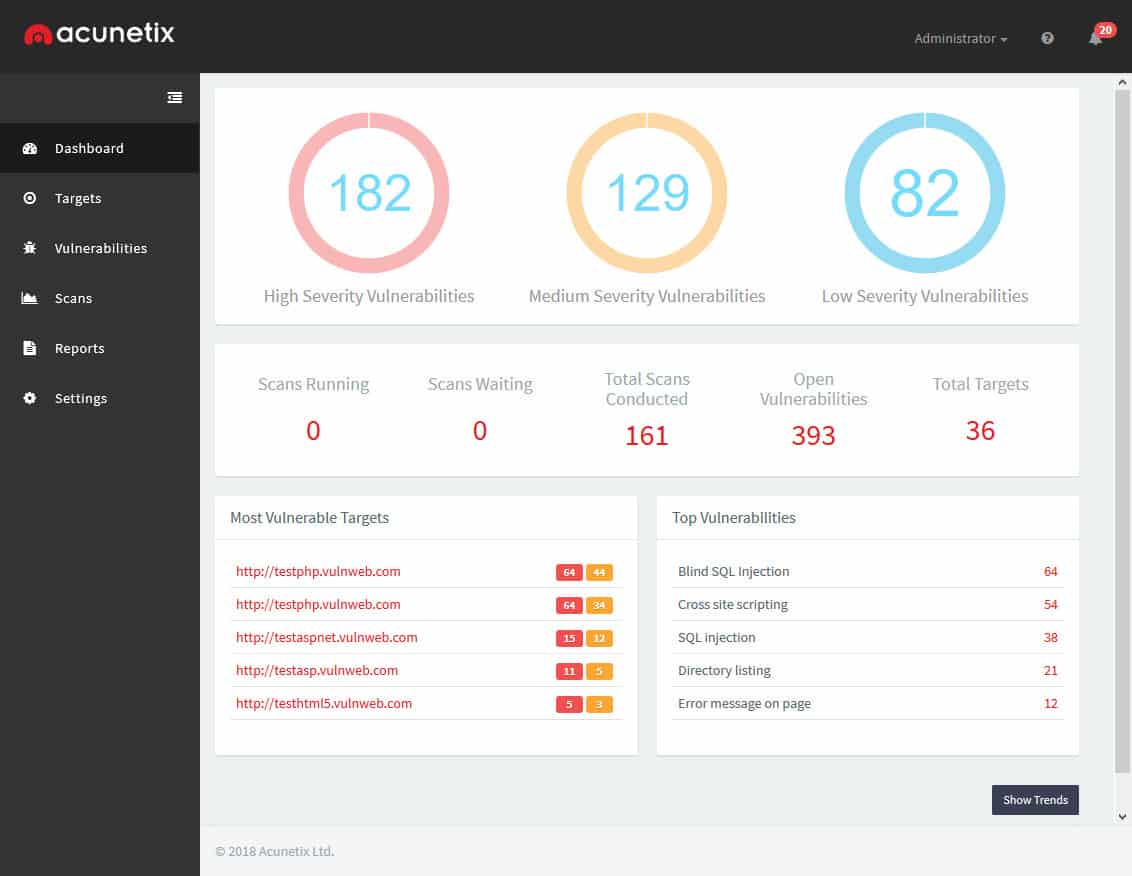

- Acunetix Web Vulnerability Scanner (GET DEMO) Un scanner de vulnérabilité et un système de test de pénétration pour les sites Web qui peut être installé sur site ou accessible en tant que service cloud.

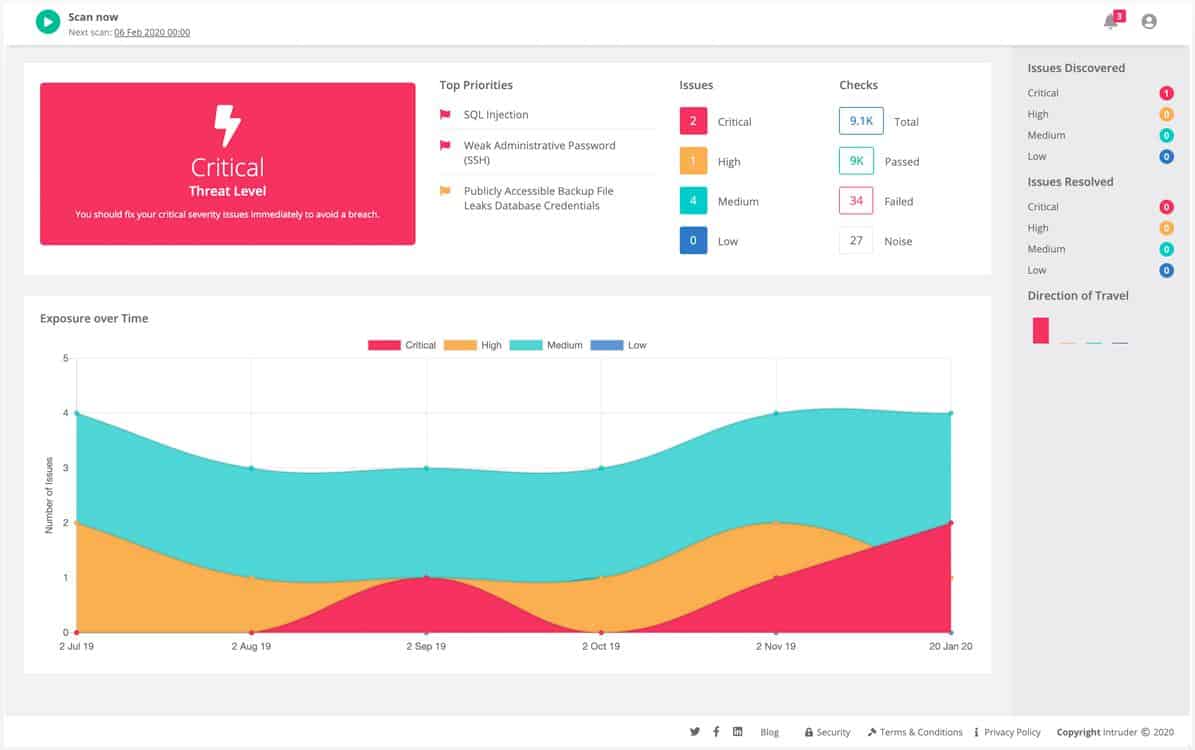

- Intruder (ESSAI GRATUIT) Un scanner de vulnérabilité basé sur le cloud avec l’option de test de pénétration humain.

- ManageEngine Vulnerability Manager Plus (ESSAI GRATUIT) Un qui comprend un scanner de vulnérabilité et des systèmes automatisés pour patcher les faiblesses découvertes. S’installe sur Windows et Windows Server.

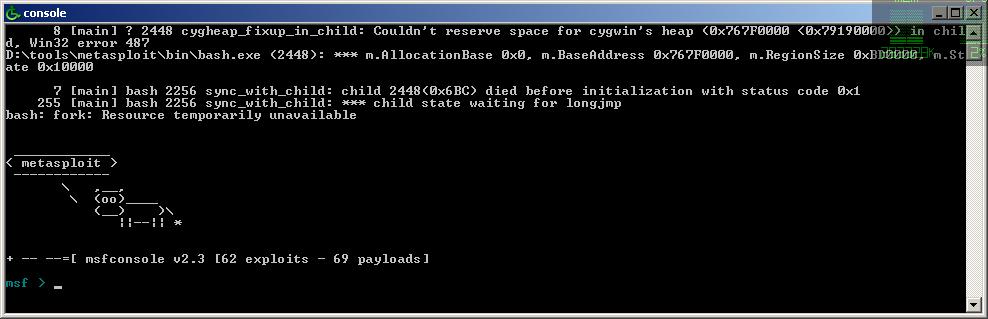

- Metasploit Un cadre de test de pénétration open-source qui est disponible gratuitement ou dans une version Pro payante qui inclut un support professionnel. S’installe sur Windows, Windows Server, RHEL et Ubuntu.

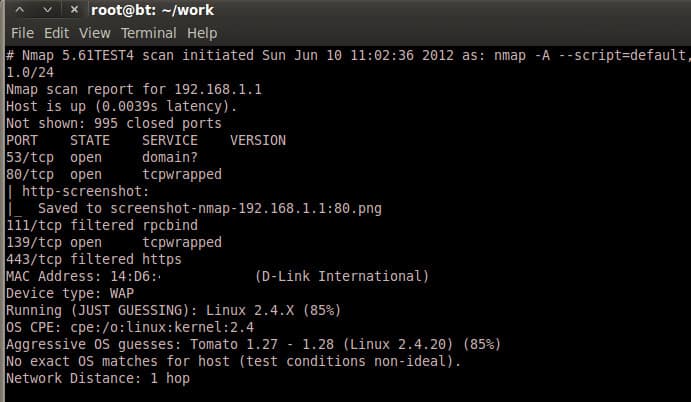

- Nmap Un scanner de vulnérabilité réseau gratuit avec un frontal, appelé Zenmap. Les deux s’installent sur Windows, Linux, BSD Unix et Mac OS.

- Wireshark Un renifleur de paquets populaire pour les réseaux câblés et sans fil. S’installe sur Windows, Linux, Unix et Mac OS.

- John the Ripper Craqueur de mots de passe gratuit et open-source, et détecteur de type de hachage. S’installe sur Unix, macOS, Windows, DOS, BeOS et OpenVMS.

- Nessus Évaluateur de vulnérabilité des applications disponible en version gratuite et payante. S’installe sur Windows, Windows Server, Linux, Mac OS et Free BSD.

- Aircrack-ng Renifleur de paquets de réseaux sans fil bien connu et largement utilisé par les pirates. S’exécute sur Linux.

- Burp Suite Une plateforme pour tester les faiblesses des applications web. S’installe sur Linux.

- Probely Un scanner de vulnérabilité d’applications web qui est destiné à être utilisé pendant le développement. Livré sous forme de service cloud.

- W3af Un scanner d’applications web gratuit et open-source écrit pour Windows, Linux, Mac OS et Free BSD.

Pourquoi avons-nous besoin d’outils VAPT ?

A mesure que nous devenons de plus en plus dépendants des systèmes informatiques, les risques de sécurité augmentent également en termes de quantité et de portée. Il est devenu obligatoire de protéger de manière proactive les systèmes informatiques importants afin qu’il n’y ait pas de violation de la sécurité des données. Le test de pénétration est la technique la plus utile adoptée par les entreprises pour protéger leurs infrastructures informatiques.

« Le paysage de la cybersécurité évoluant si rapidement, il est impératif que les organisations de toutes tailles testent régulièrement leurs défenses. Les tests VAPT, menés par des professionnels de la sécurité expérimentés, permettent d’identifier et de corriger les vulnérabilités au niveau du réseau et des applications avant qu’elles ne puissent être exploitées par des criminels.

« Évitez d’acheter des outils VAPT spécialisés ou de commander des évaluations à des tiers sans avoir pleinement pris en compte les besoins de votre entreprise. Les tests varient en termes d’objectif, de souffle et de durée, alors assurez-vous de prendre le temps de bien cerner vos besoins afin d’en tirer le plus grand bénéfice et le meilleur rapport qualité-prix. » – Mark Nicholls, directeur technique, Redscan.

Poste connexe : Alternatives à Microsoft Baseline Security Analyzer

Les meilleurs outils VAPT

Cet article passe en revue dix des meilleurs outils VAPT, en tenant soigneusement compte de leur efficacité et de leur efficience. Certains sont disponibles gratuitement, tandis que d’autres vous demanderont de délier les cordons de la bourse.

Netsparker Security Scanner (GET DEMO)

Netsparker Security Scanner est un système de sécurité des applications web qui comprend des outils de balayage de vulnérabilité et de test de pénétration. Le scanner de vulnérabilité comprend trois phases ; la pré-exécution, le balayage et la vérification de la vulnérabilité. Les vérifications des vulnérabilités utilisent un » balayage basé sur la preuve « , qui ne se contente pas d’examiner les réponses aux requêtes web, mais effectue des recherches dans le code des applications web.

Les vérifications des vulnérabilités couvrent les applications web standard, telles que HTML5, plus les applications de contenu, notamment WordPress et Drupal. Les systèmes de contrôle d’accès, tels que les méthodes d’authentification, sont également inclus dans l’analyse des vulnérabilités.

Le scanner peut être configuré pour fonctionner en permanence et il peut alimenter les alertes de vulnérabilité par le biais de bogues et de traqueurs de problèmes, y compris Jira, Fogbugz et Github. Le scanner peut être configuré pour tester les nouvelles applications pendant la phase de test du développement également.

Le scanner de vulnérabilité fonctionnera constamment, de sorte que les nouvelles vulnérabilités de vos sites Web peuvent être repérées une fois que le système est en production. Le système vérifie les mauvaises configurations dans la technologie de support, comme .NET et toute mise à jour dans le code inclus qui arrive d’autres sources, comme les systèmes de livraison de contenu.

Les outils de test de pénétration dans le paquet comprennent des attaques qui utilisent l’injection SQL et le scriptage intersite. Les tests peuvent être exécutés automatiquement et de manière répétée dans le cadre du programme d’analyse des vulnérabilités. Cette automatisation des tests de sécurité réduit le risque d’erreur humaine et produit des scripts de test réglementés.

La documentation produite par Netsparker est conforme à la norme PCI DSS, la conservation d’une bibliothèque de documentation issue des scans est donc un facteur important de conformité aux normes.

Netsparker est disponible en trois éditions et peut être installé sur site ou accessible en tant que service hébergé. Le système logiciel sur site fonctionne sous Windows. Vous pouvez avoir accès à un système de démonstration gratuit de Netsparker pour évaluer ses capacités avant de l’acheter.

Choix du rédacteur

Netsparker Security Scanner est notre premier choix. La simplicité de cet outil dissimule la puissance avec laquelle il détecte les dernières vulnérabilités et les derniers bogues. L’interface est facile à utiliser, et l’expérience utilisateur dans son ensemble va au-delà de la détection. Les outils de test d’intrusion responsabilisent l’utilisateur et offrent un réel sentiment de contrôle.

Accéder à une démo GRATUITE : netsparker.com/product/standard/

OS : Windows

Acunetix Web Vulnerability Scanner (GET DEMO)

Acunetix Web Vulnerability Scanner combine ses procédures de test de pénétration avec son scanner de vulnérabilité pour créer une détection automatisée continue des menaces pour les pages Web. Le système analyse les sites web construits via HTML5, JavaScript et les API RESTful pour déraciner les faiblesses de sécurité. Le service analyse également les sources externes de code, telles que le système de gestion et de diffusion de contenu WordPress. Les procédures de test de pénétration du pack comprennent l’injection SQL et le cross-site scripting. Les rapports de sécurité produits par l’outil sont conformes aux normes HIPAA, PCI-DSS et ISO/IEC 27001.

Certains des scans reposent sur le placement de capteurs dans le code d’un site web et de ses applications. Cette inclusion pourrait être difficile à gérer pour de nombreuses organisations qui ne disposent pas de leur propre équipe de développement web. L’inclusion de fonctions de collecte de données qui communiquent avec un système externe pourrait elle-même devenir une faiblesse en matière de sécurité de l’information. Cependant, cette vulnérabilité potentielle ne semble pas inquiéter la liste de clients très impressionnante d’Acutanix, qui comprend l’US Air Force, AVG et AWS.

Si vous disposez d’une équipe de développement web et que votre site comprend beaucoup de code personnalisé, alors vous pourrez intégrer Acutanix dans votre système d’aide à la gestion du développement. Le système de détection fait partie du logiciel de test du nouveau code et produira une liste de failles, d’inefficacités et de vulnérabilités à la suite de ses procédures de test, renvoyant des recommandations d’amélioration par le biais du système de gestion de projet.

Le système Acunetix est disponible pour une installation sur site ou en tant que service cloud. Vous pouvez avoir un aperçu des performances du système sur vos sites web en accédant à la démo gratuite.

Les caractéristiques marquantes comprennent :

- La détection d’injection SQL, qui est le type d’attaque le plus notoire sur un site web

- La capacité d’évaluer 4,500+ types de vulnérabilités

- Un fonctionnement très fluide qui peut scanner des centaines de pages rapidement

- Une efficacité impeccable

- Compatibilité avec les WAFs et la capacité d’intégrer le SDLC (Software Development Life Cycle). cycle de développement logiciel)

- Disponibilité en version de bureau ou en version cloud

Acunetix Web Vulnerability Scanner Inscrivez-vous pour une démonstration GRATUITE

Intruder (ESSAI GRATUIT)

Intruder est un scanner de vulnérabilité basé sur le cloud.basé sur un scanner de vulnérabilité. Le service est un outil de sécurité permanent qui peut également être lancé à la demande.

Le service effectue une vérification initiale des vulnérabilités lorsqu’un client configure un nouveau compte. Une fois cette vérification effectuée, le système Intruder attend l’arrivée d’une mise à jour de sa base de données d’attaques. Lorsqu’une nouvelle menace a été identifiée, le service scanne à nouveau le système, en se concentrant sur les éléments qui fournissent des exploits pour la nouvelle technique d’attaque. Si de nouveaux équipements ou services sont ajoutés au système surveillé, l’administrateur système devra lancer une nouvelle analyse pour s’assurer que l’ajout ne présente aucune vulnérabilité.

Intruder est un service d’abonnement. Les abonnés ont la possibilité de choisir entre trois plans. Il s’agit de Essential, Pro, et Verified. Les scans se produisent automatiquement une fois par mois avec le plan Essential. Les analyses à la demande ne sont pas disponibles avec ce plan, mais elles sont incluses dans le plan Pro. Le plan Vérifié possède toutes les caractéristiques du plan Pro et inclut également les services de testeurs de pénétration humains. Le service Intruder est disponible pour un essai gratuit de 30 jours.

Démarrage d’Intruder Essai GRATUIT de 30 jours

ManageEngine Vulnerability Manager Plus (ESSAI GRATUIT)

ManageEngine Vulnerability Plus est un scanner de vulnérabilité qui est regroupé avec des systèmes pour vous aider à résoudre les problèmes que le scan révèle. Il s’agit d’un logiciel sur site qui s’installe sur Windows et Windows Server. Il contacte d’autres points d’extrémité sur un réseau en communiquant avec des agents installés sur chaque dispositif surveillé. Ces agents sont disponibles pour Windows, macOS, Linux et Windows Server.

Le module principal de ce paquet est un scanner de vulnérabilité. Celui-ci vérifiera tous les ordinateurs inscrits, soit périodiquement selon un calendrier, soit à la demande. Il vérifie les erreurs de configuration du système, les versions logicielles obsolètes, les logiciels non autorisés et à risque, ainsi que les faiblesses du système d’exploitation et des services.

Le système comprend un gestionnaire de correctifs, qui peut être configuré pour déclencher automatiquement une action dès qu’une vulnérabilité a été identifiée. Le processus de déploiement des correctifs peut également être retenu pour approbation et lancement manuel. Le service comprend également un système d’application de la sécurité, qui met en œuvre une gestion forte des mots de passe et des accès.

Vulnerability Manager Plus est disponible en trois éditions et la plus basse d’entre elles est gratuite. La version gratuite est limitée à la surveillance de 25 ordinateurs. Les deux éditions payantes sont appelées Professional et Enterprise. La principale différence entre ces deux versions est que l’édition Professional couvre un site, tandis que l’édition Enterprise est conçue pour les réseaux étendus. Les deux systèmes payants sont proposés en essai gratuit de 30 jours.

ManageEngine Vulnerability Plus Start 30-day FREE Trial

Metasploit

Metasploit est une compilation bien connue de différents outils VAPT. Il arrive en tête de cette liste en raison de sa proéminence et de sa fiabilité. Les experts en sécurité numérique et d’autres spécialistes de l’informatique l’utilisent depuis très longtemps pour atteindre différents objectifs, notamment trouver des vulnérabilités, superviser les évaluations des risques de sécurité et définir des approches de barrière.

Vous pouvez utiliser l’outil Metasploit sur des serveurs, des applications en ligne, des systèmes et d’autres domaines. Si une faiblesse ou une faille de sécurité est découverte, l’utilitaire effectue un enregistrement et la corrige. Dans le cas où vous devez évaluer la sécurité de votre cadre contre des vulnérabilités plus établies, Metasploit vous couvrira également.

Dans notre expérience, cet outil s’est avéré être le meilleur outil de test de pénétration contre les attaques à grande échelle. Metasploit est particulièrement habile pour localiser les anciennes vulnérabilités qui sont dissimulées et qui ne peuvent pas être localisées manuellement.

Metasploit est disponible en version gratuite et commerciale ; vous pouvez en choisir une en fonction de vos besoins.

Nmap

Nmap, une abréviation de Network Mapper, est un outil totalement gratuit et open-source pour vérifier vos systèmes informatiques pour une gamme de vulnérabilités. Nmap est utile pour surmonter différentes tâches, y compris l’observation du temps de fonctionnement de l’hôte ou de l’administration et l’exécution de la cartographie des surfaces d’assaut du réseau.

Nmap continue de fonctionner sur tous les principaux cadres de travail et est raisonnable pour vérifier les réseaux énormes et petits. Nmap est compatible avec tous les principaux systèmes d’exploitation, y compris Windows, Linux et Macintosh.

Avec cet utilitaire, vous pouvez comprendre les différents attributs de tout réseau objectif, y compris les hôtes accessibles sur le réseau, le type de framework en cours d’exécution et le type de canaux groupés ou de pare-feu mis en place.

Vous pouvez le télécharger sur leur site officiel sur Nmap.

Voir aussi : Guide définitif de Nmap

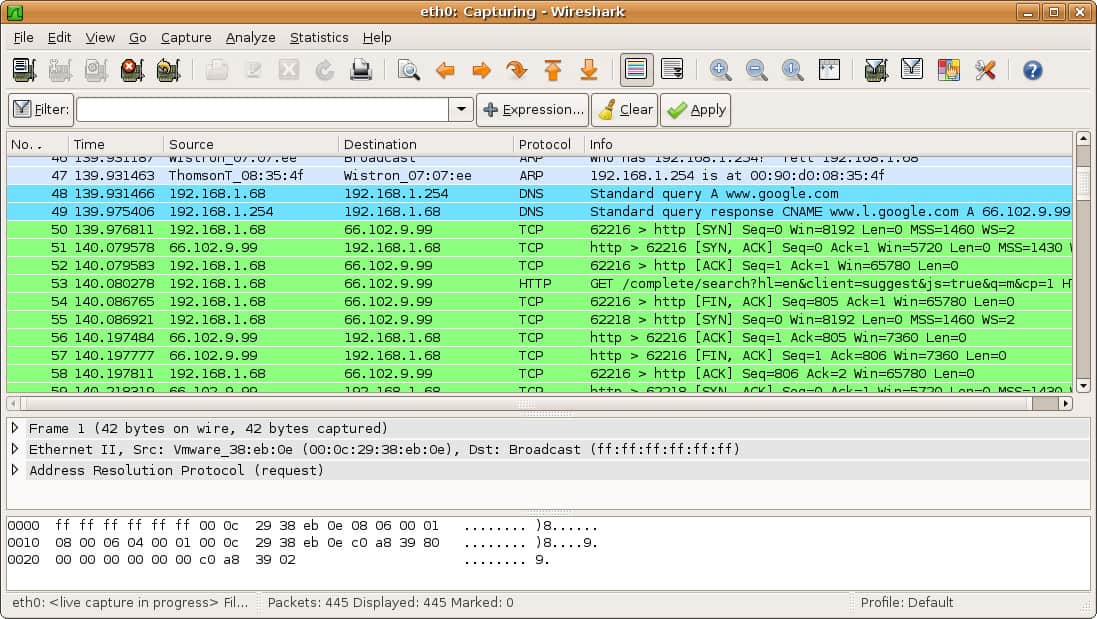

Wireshark

Wireshark est un analyseur de système et un dépanneur open-source. Il possède une fonctionnalité simplifiée qui vous permet de surveiller ce qui se fait sur le réseau de votre système. C’est le standard de facto pour les entreprises ainsi que pour les petites agences. Wireshark est également utilisé par des instituts universitaires et des bureaux gouvernementaux. Son développement a été lancé en 1998 par Gerald Combs. Vous pouvez le télécharger à partir de Wireshark.

Les principales fonctionnalités sont énumérées ci-dessous :

- Investigation approfondie de plusieurs conventions, d’autres étant incluses constamment, ainsi que des mises à jour continues

- Tests et évaluations en direct et hors ligne

- Compatibilité multiplateforme avec Windows, Linux, macOS, Solaris, FreeBSD, NetBSD, et de nombreux autres

- Les informations réseau évaluées peuvent être visualisées au moyen d’une interface utilisateur, ou par l’intermédiaire de l’utilitaire TShark en mode TTY

- Investigation VoIP riche

- Lire/écrire une large gamme de formats de fichiers de capture comme tcpdump (libpcap), Pcap NG, Catapult DCT2000, Cisco Secure IDS iplog, Microsoft Network Monitor, Network General Sniffer® (compacté et non compressé), Sniffer Pro, Visual UpTime, EtherPeek/TokenPeek/AiroPeek de WildPackets, et de nombreux autres

- Les documents capturés compactés avec gzip peuvent être décompressés facilement

- Support indéchiffrable de certaines conventions, notamment IPsec, ISAKMP, Kerberos, SNMPv3, SSL/TLS, WEP et WPA/WPA2

- Les principes d’ombrage peuvent être appliqués à la liste des colis pour une enquête rapide et naturelle.

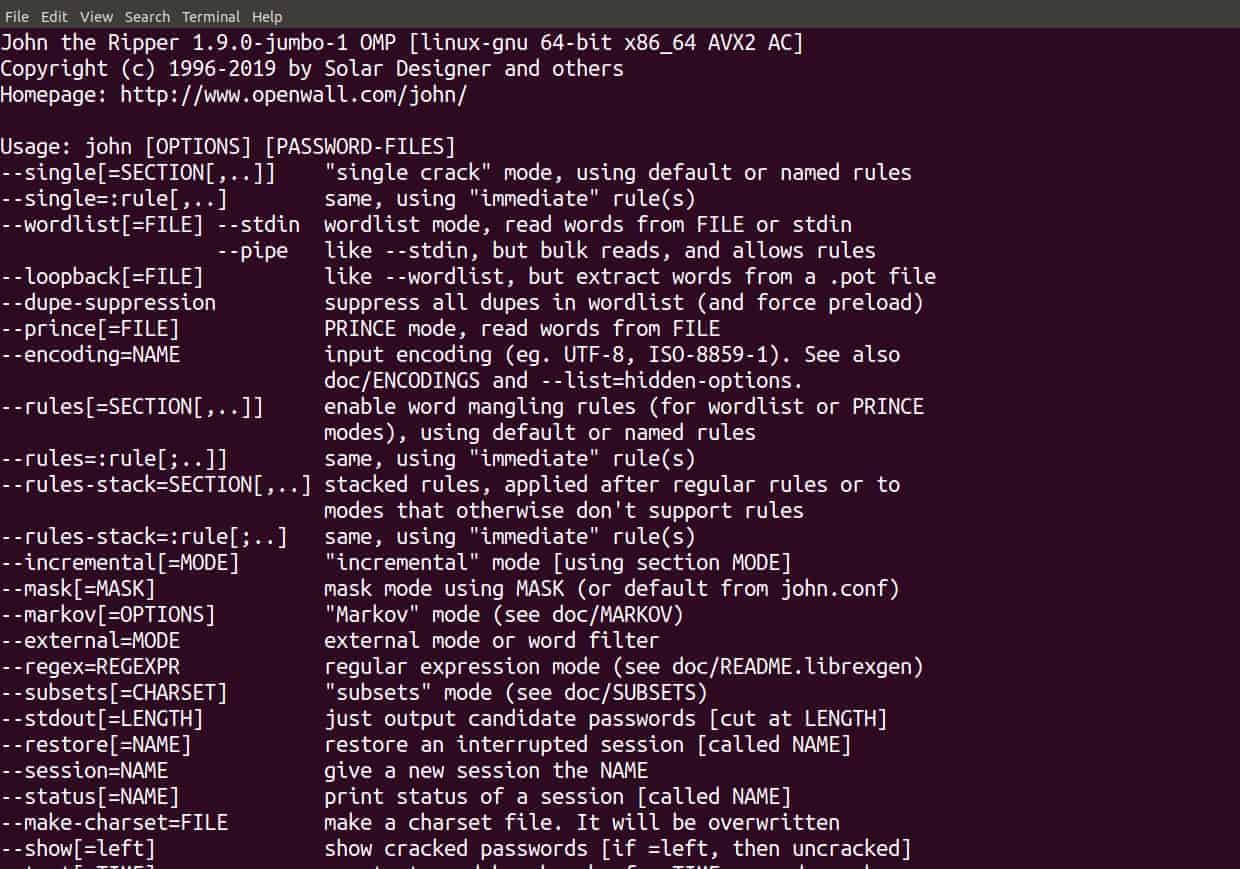

John the Ripper

De manière inquiétante, de nombreuses personnes utilisent des mots de passe faciles à deviner tels que admin123, password, 123545, etc. Le craquage de mots de passe est la faille de cybersécurité la plus courante, et généralement, cela se produit en raison de mots de passe mous qui peuvent être trivialement craqués en moins d’une seconde par un craqueur de mots de passe moderne utilisant un bon matériel. Les comptes avec de tels mots de passe sont donc des proies faciles pour les pirates ; ils peuvent plonger avec un abandon insouciant dans le réseau de votre système et voler des informations comme les numéros de carte de crédit, vos mots de passe bancaires et des supports sensibles.

John the Ripper est le meilleur outil pour analyser l’ensemble de votre système à la recherche de mots de passe facilement devinables/crackables. Il lance en fait une attaque simulée sur le système proposé pour identifier les vulnérabilités des mots de passe.

Sa version gratuite se présente sous la forme d’un code source, que vous aurez évidemment besoin d’un développeur pour intégrer à l’usage de votre entreprise. La version pro, en revanche, est facile à intégrer. Elle est distribuée dans des paquets natifs (uniques pour chaque système d’exploitation) et est facile à installer.

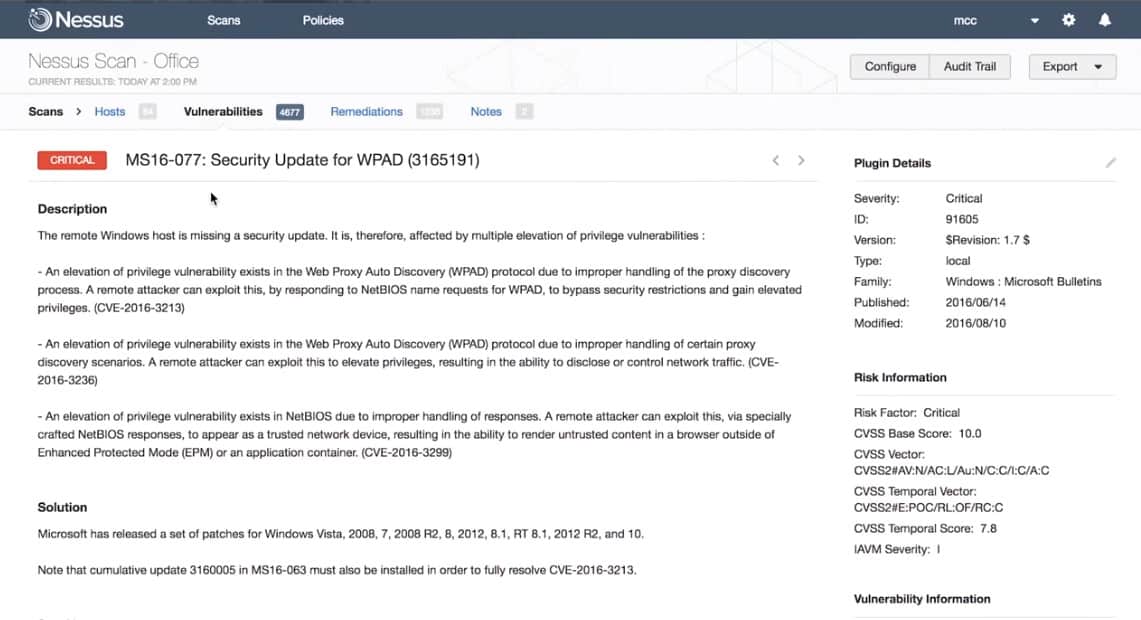

Nessus

Nessus est un autre outil de recherche de vulnérabilités, mais c’est aussi un outil payant. Il est très facile à utiliser et fonctionne de manière fluide. Vous pouvez l’utiliser pour évaluer votre réseau, ce qui vous donnera un résumé détaillé des vulnérabilités de votre réseau.

Les vulnérabilités proéminentes dans lesquelles Nessus est spécialisé comprennent les erreurs de configuration, les mots de passe courants et les ports ouverts.

Au moment où nous écrivons ces lignes, 27 000 organisations l’utilisent dans le monde. Il a trois versions – la première est gratuite et a moins de fonctionnalités, avec seulement des évaluations de niveau de base. Nous vous suggérons d’opter pour les versions payantes si vous le pouvez afin que votre réseau ou système soit correctement protégé contre les cybermenaces.

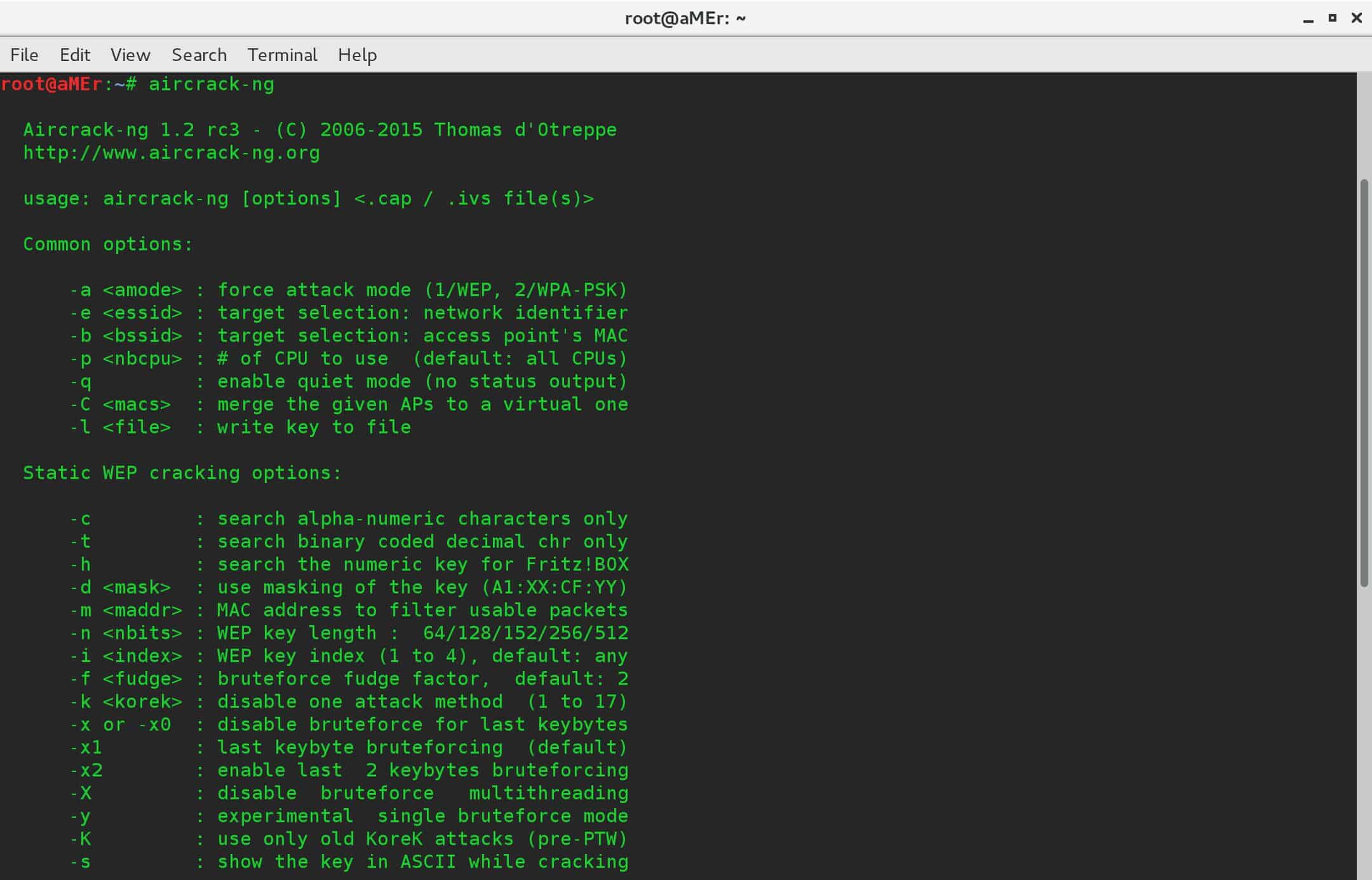

Aircrack-ng

Aircrack-ng est spécialisé dans l’évaluation des vulnérabilités de votre réseau wi-fi. Lorsque vous exécutez cet outil sur votre système informatique, il exécute les paquets à évaluer et vous donne les résultats dans un fichier texte. Il peut également craquer les clés WEP & WPA-PSK.

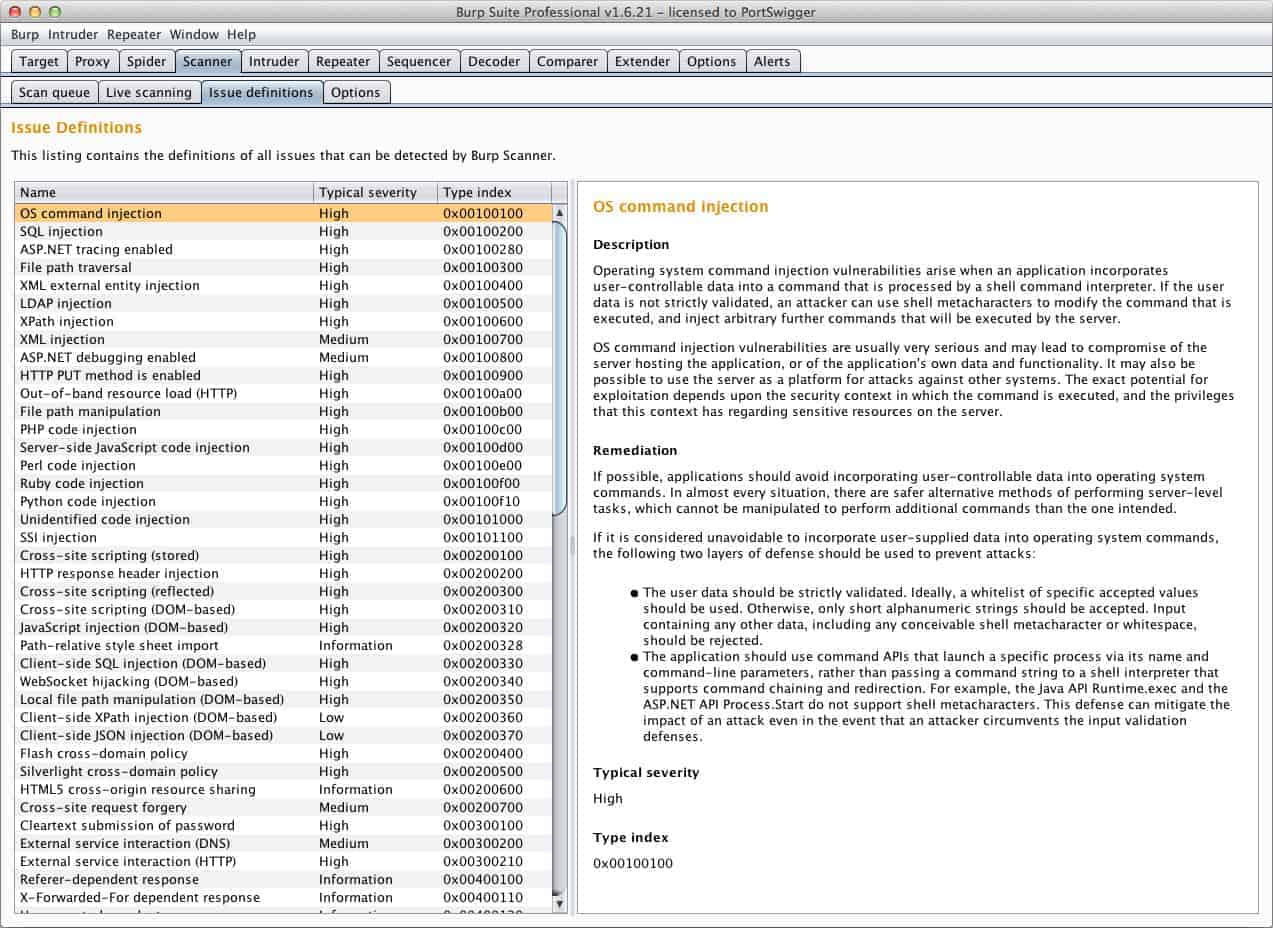

Burp Suite

Burp Suite est un outil populaire pour vérifier la sécurité des applications en ligne. Il comprend différents dispositifs qui peuvent être utilisés pour réaliser des tests de sécurité distincts, notamment la cartographie de la surface d’attaque de l’application, l’investigation des sollicitations et des réactions se produisant entre le programme et les serveurs d’objectifs, et la vérification des applications pour les menaces potentielles.

Burp Suite existe en version gratuite et payante. La gratuite dispose de dispositifs manuels de base pour effectuer des exercices de vérification. Vous pouvez opter pour la version payante dans le cas où vous avez besoin de capacités de test web.

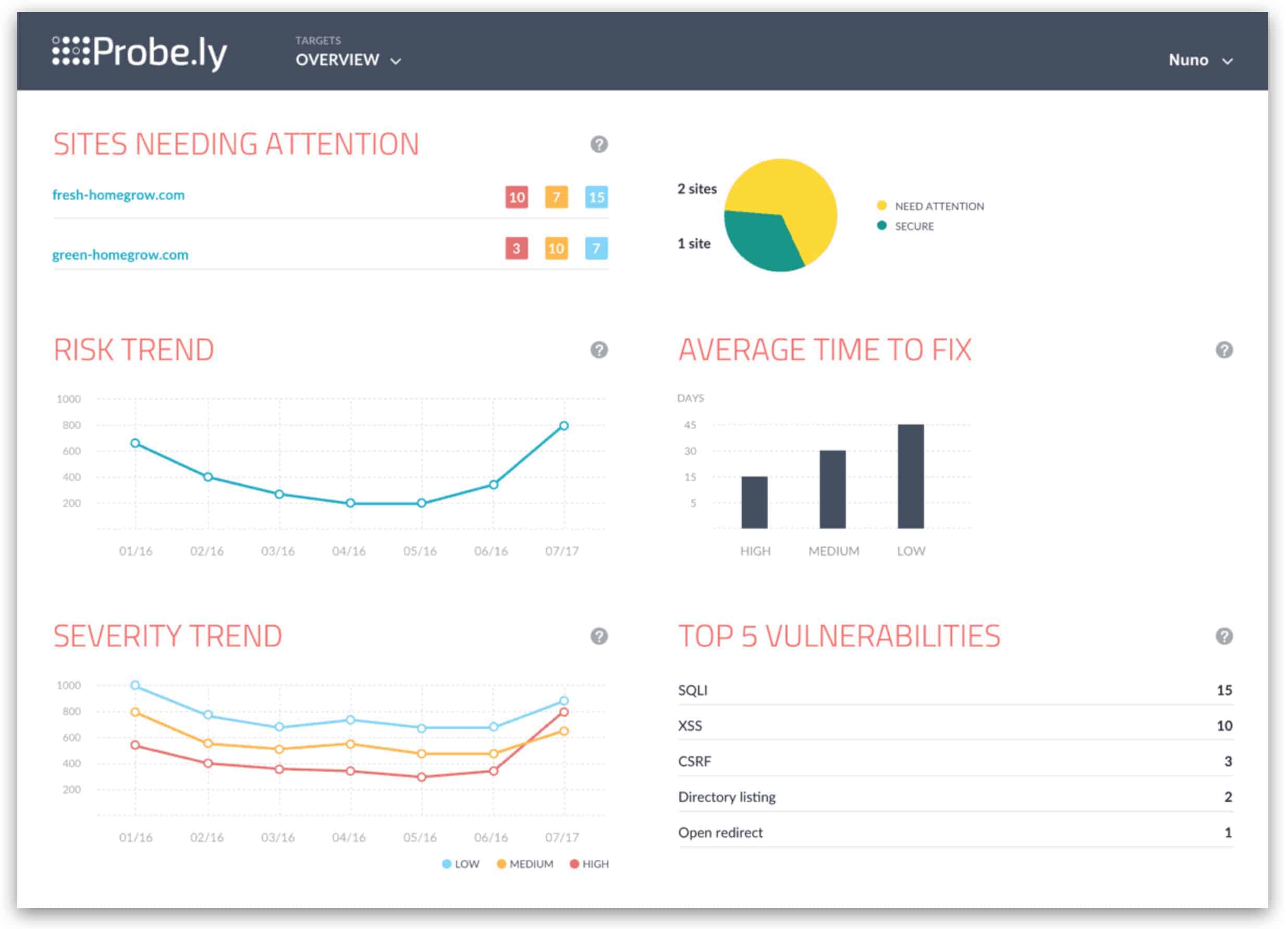

Probely

Probely est également un évaluateur d’applications web ; les entreprises l’utilisent pour trouver les vulnérabilités de leurs applications web dans la phase de développement. Il permet aux clients de connaître le cycle de vie des vulnérabilités et offre également un guide sur la correction des problèmes. Probely est sans doute le meilleur outil de test pour les développeurs.

Les principales fonctionnalités incluent la possibilité de :

- Scanner les injections SQL et XSS

- Vérifier 5 000 types de vulnérabilités

- S’utiliser pour les systèmes de gestion de contenu tels que WordPress et Joomla

- Se télécharger sous forme d’API (Note : toutes les fonctionnalités sont disponibles sous forme d’API)

- Capturer les résultats au format PDF

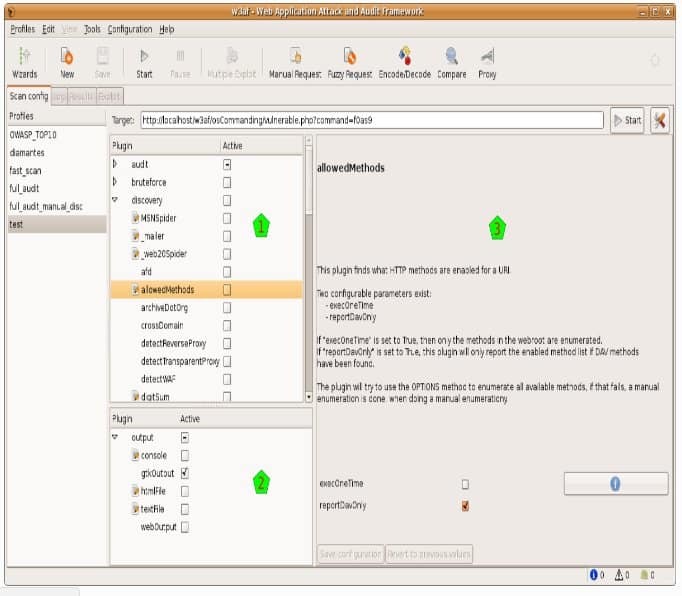

W3af

W3af est une application web connue pour son système de » hack and review « . Il possède trois sortes de modules – découverte, examen et assaut – qui fonctionnent de manière correspondante pour toute vulnérabilité dans un site web donné. Par exemple, un plugin de découverte dans w3af recherche diverses URL pour tester les vulnérabilités et les transmet ensuite au module de révision, qui à ce moment-là utilise ces URL pour analyser les vulnérabilités.

Il peut de même être conçu pour continuer à fonctionner comme un intermédiaire MITM. Toute sollicitation capturée peut être envoyée au générateur de sollicitations ; après cela, le test manuel de l’application Web peut être effectué en utilisant des paramètres variables. Il signale également les vulnérabilités qu’il trouve et décrit comment ces vulnérabilités pourraient être exploitées par des entités malveillantes.

Certaines caractéristiques saillantes du w3af :

- Proxy

- DNS et HTTP Caching

- Gestion des cookies et des sessions

- HTTP et authentification digest

- Fake Users agent

- En-têtes personnalisés pour les demandes

Choisir le bon outil

Eh bien, cela dépend vraiment de vos besoins précis. Tous les outils ont leurs propres forces en fonction des types d’utilisateurs auxquels ils s’adressent. Certains sont dédiés à une tâche spécifique, tandis que d’autres essaient d’avoir une portée plus large. Vous devez donc choisir un outil en fonction de vos besoins. Si vous souhaitez évaluer l’ensemble de votre système, Metasploit ou Nmap sont les mieux adaptés. Pour l’évaluation du réseau wi-fi, il y a Aircrack-ng. Probely et Acunetix sont également des choix solides pour l’analyse des applications web.

Foire aux questions sur les outils VAPT

À quelle fréquence dois-je exécuter un audit VAPT ?

Exécutez un audit VAPT une fois par mois. La plupart des outils VAPT incluent un planificateur, de sorte que cette tâche peut être répétée sans que personne n’ait à se souvenir de la lancer manuellement.

Combien de temps dure un test de pénétration ?

Il n’y a pas de durée fixe pour un test de pénétration car certains systèmes sont plus grands que d’autres et ont donc plus de tests à effectuer. Un calendrier de test peut s’étendre d’une semaine à un mois, mais les petites entreprises finiraient leurs tests beaucoup plus rapidement.

Comment se préparer à un test d’intrusion ?

Définissez des objectifs et des limites clairs pour le test en produisant un document de portée et en détaillant les livrables attendus. Distribuez ces informations à toutes les personnes impliquées dans le test.

- Définissez une date pour le test de pénétration et allouez des ressources humaines à cette tâche.

- Stabilisez l’environnement actuel en appliquant tous les correctifs en attente.

- Sauvegardez les paramètres, les fichiers et les données de l’équipement actuel.

.