Central de Políticas de Grupo

En este artículo voy a hablar de cómo se puede utilizar la Política de Grupo para controlar el firewall que viene fuera de la caja con Windows, pero primero quiero dar un poco de historia de la evolución del firewall basado en host en Windows. Los cortafuegos han existido durante mucho tiempo para proteger las redes corporativas internas de los atacantes externos (véase la imagen de abajo).

Con la explosión de los trabajadores móviles a finales de los 90, cada vez más gente conectaba sus portátiles directamente a Internet sin el beneficio de la protección de un cortafuegos corporativo. Como resultado, a principios de la década de 2000, los productos de firewall de terceros, como ZoneAlarm, se convirtieron en una forma muy popular de seguridad contra los ataques. Microsoft añadió entonces un cortafuegos basado en el host con el lanzamiento de Windows XP/2003 que, lamentablemente, estaba desactivado por defecto. Como resultado de tener el cortafuegos desactivado por defecto en había una serie de gusanos informáticos de los cuales el más notable fue el gusano Blaster y el gusano Sasser que se extendió como un incendio a casi cualquier equipo de Windows que no había sido específicamente asegurado.

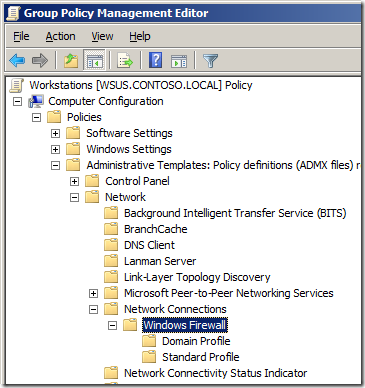

Como resultado, Microsoft decidió hacer un cambio importante en la configuración de Windows XP con el lanzamiento del Service Pack 2. Cuando los usuarios instalaban el Service Pack 2 se les pedía que activaran el cortafuegos, protegiéndolos así de las comunicaciones maliciosas. Sin embargo, el problema de activar un cortafuegos es que generalmente se bloquea todo el tráfico entrante por defecto, lo que significa que productos como Skype y/o Windows Messenger ya no pueden recibir llamadas o mensajes entrantes. Para evitar este problema, los usuarios finales tendrían que abrir un puerto de entrada en la red cuando una aplicación quisiera hacerlo. El personal de TI de la empresa podía controlar esto para los usuarios mediante la directiva de grupo a través de la sección de Firewall de Windows en Plantillas administrativas > Red > Conexiones de red.

Este fue un buen primer paso, sin embargo, la creación de un conjunto de reglas de firewall utilizando la configuración nativa de la política de grupo en el Firewall de Windows fue un reto en el mejor de los casos, ya que la mayoría de los ajustes tuvo que ser configurado manualmente.

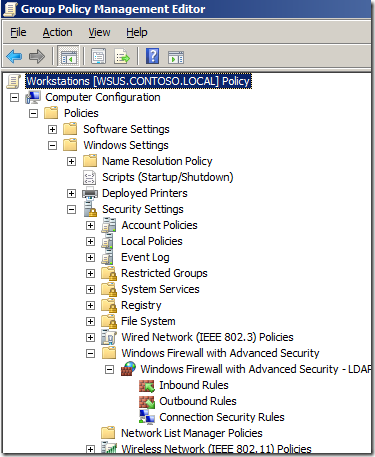

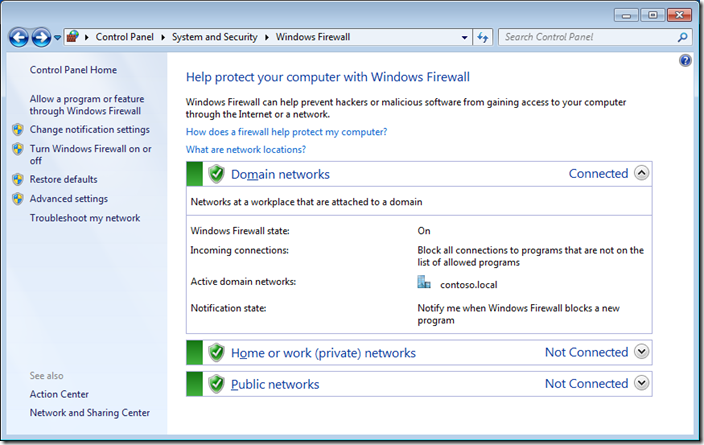

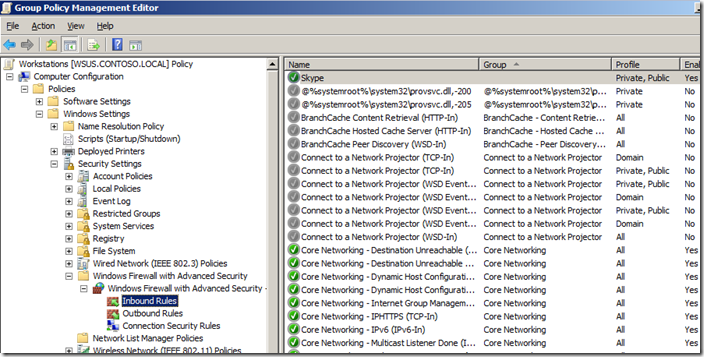

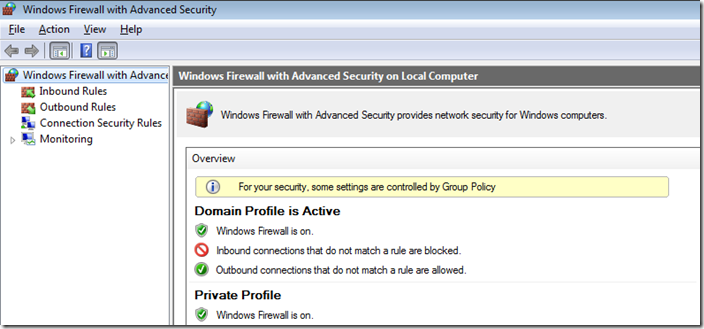

Con el lanzamiento de Windows Vista/2008 Microsoft renovó totalmente el Firewall de Windows para permitir una administración mucho más fácil. Los administradores de TI ahora tienen un control mucho más granular sobre cómo pueden gestionar las reglas del cortafuegos y ahora tienen la capacidad de controlar tanto la comunicación entrante como la saliente, además de poder habilitar reglas de forma selectiva dependiendo de la red a la que esté conectado el equipo. También cambiaron la configuración del firewall a través de la política de grupo a la Configuración de Windows > Configuración de seguridad > Firewall de Windows con seguridad avanzada que ha permitido algunas características interesantes, tales como la importación y exportación de reglas de firewall que voy a ir en más adelante.

A continuación voy a ir a través de un ejemplo de un administrador de TI que quiere configurar un conjunto predeterminado de reglas de firewall para un ordenador portátil de Windows 7 y con una regla para permitir Skype cuando se conecta en casa y en el Internet, pero no cuando se conecta al dominio. Normalmente, en el mundo real tendría muchas más excepciones de entrada, sin embargo, usted debe ser capaz de utilizar esto como una guía para empezar a construir su configuración de reglas de firewall específicamente para su entorno.

Antes de empezar: Si ya ha configurado la configuración del cortafuegos en la antigua sección «Firewall de Windows», estas reglas de política también se aplicarán y los dos conjuntos de reglas intentarán fusionarse con resultados impredecibles. Le recomiendo que se asegure de que no se aplique ninguna configuración de «Firewall de Windows» a sus equipos Vista/2008 o superiores y que aplique únicamente la configuración de firewall a estos equipos más nuevos a través de la opción de seguridad de la política de grupo «Firewall de Windows con seguridad avanzada».

Configuración de la regla de firewall de Windows

Primero configuraremos un equipo de referencia con la regla de firewall de la forma que queramos y luego las exploraremos para poder importarlas a una política de grupo. Configurar las reglas del cortafuegos en el PC primero nos da la oportunidad de probar adecuadamente las reglas antes de desplegarlas en otros ordenadores. Si también nos permite exportar todas las reglas en una sola acción para no tener que pasar por el largo proceso de configurar todas las reglas manualmente una por una.

En este ejemplo este equipo tiene Windows 7 y ya tiene instalado Skype 4.2.

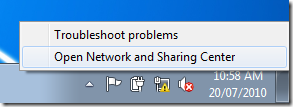

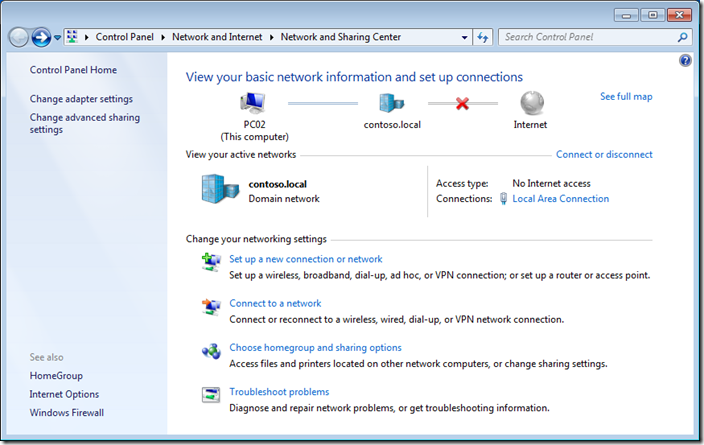

Paso 1. Haga clic con el botón derecho en el icono de estado de la red en la bandeja del sistema y haga clic en «Abrir el Centro de redes y recursos compartidos»

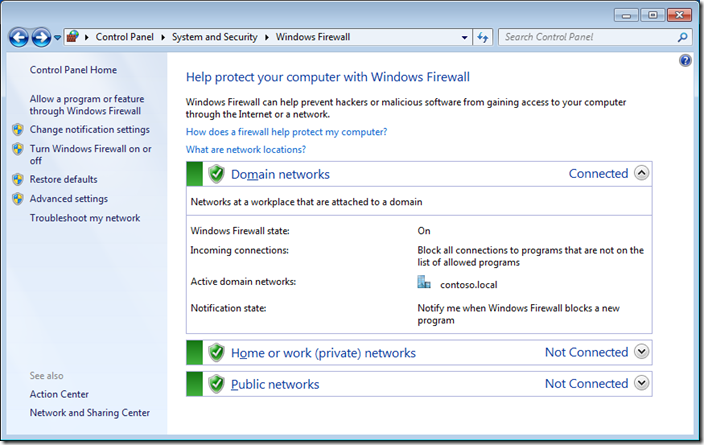

Paso 2. Haga clic en «Firewall de Windows» en la esquina inferior izquierda.

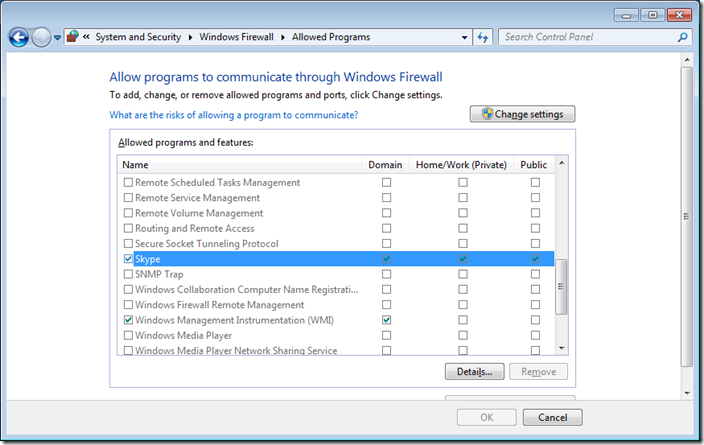

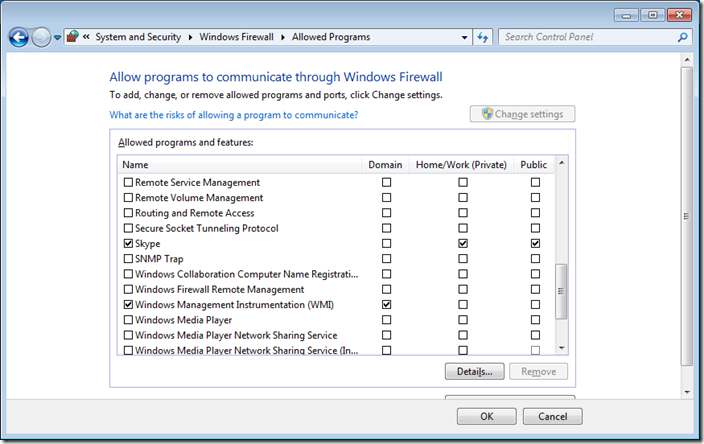

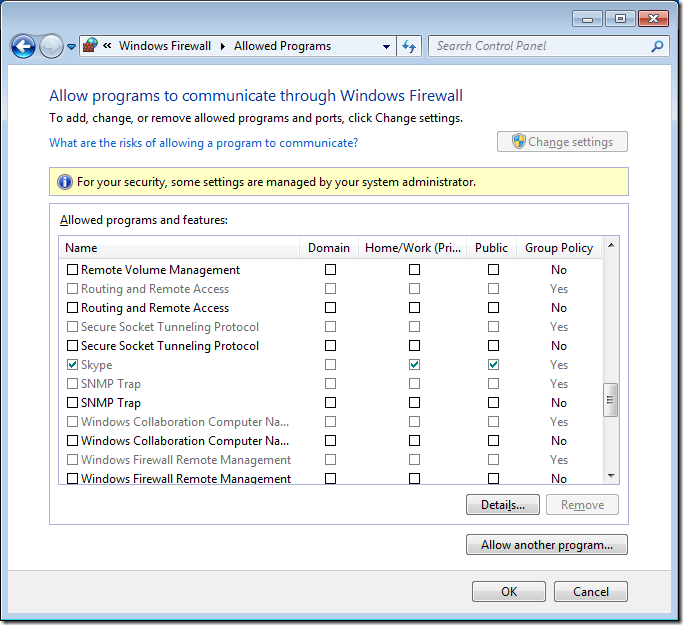

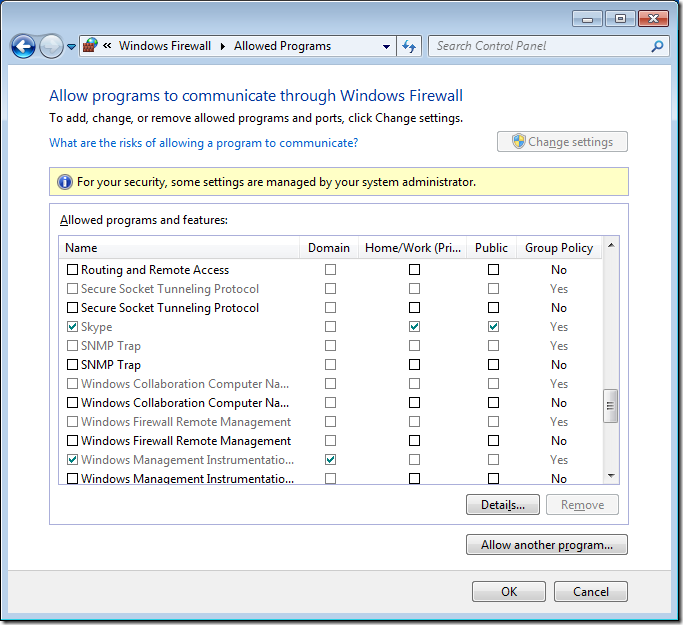

Paso 3 opcional. Vamos a tener una visión rápida de alto nivel de las reglas del firewall haciendo clic en «Permitir un programa o característica a través del Firewall de Windows» en el panel de la izquierda.

Como se puede ver Skype se ha configurado para trabajar en el Dominio, Privado y Público perfiles. En este ejemplo vamos a configurarlo para que sólo funcione en los perfiles Hogar/Trabajo y Público para que los usuarios no puedan utilizar Skype cuando estén conectados al dominio corporativo a través de la LAN.

Nota: que las opciones aquí están bloqueadas ya que aún no se han elevado las credenciales.

Paso 4 opcional. Haga clic en Cancelar

Paso 5. Haga clic en «Configuración avanzada» en el panel de la izquierda.

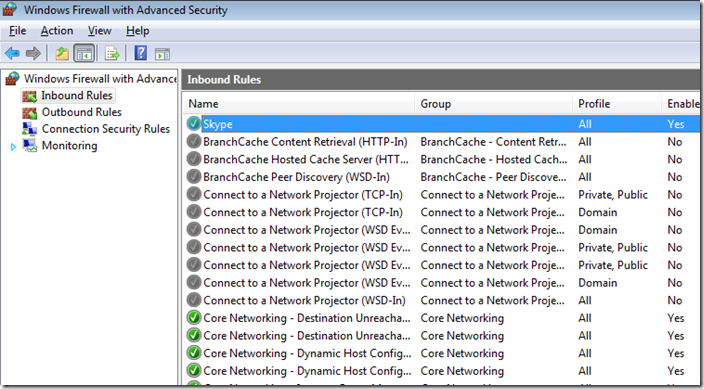

Paso 6. Haga clic en «Reglas de entrada» y, a continuación, haga doble clic en la entrada de la regla de firewall «Skype» en la columna de la derecha.

Nota: El perfil configurado actualmente se establece en «Todos»

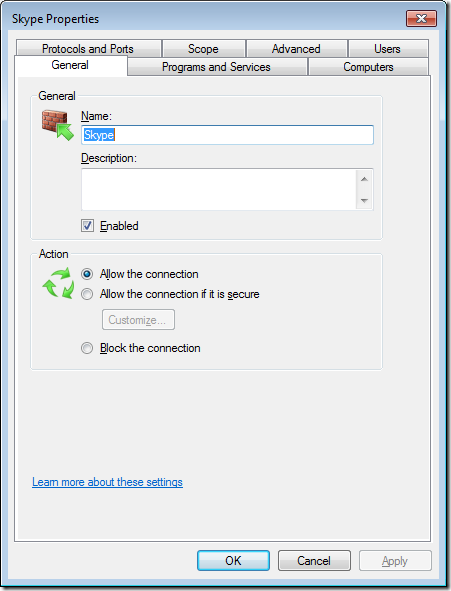

Ahora vamos a configurar la regla de Skype para que se desactive utilizando el perfil de dominio, sin embargo, también puede utilizar este cuadro de diálogo de propiedades para configurar otros ajustes granulares. Le recomiendo que pase por todas estas pestañas y se familiarice con toda la configuración que puede controlar utilizando este cuadro de diálogo.

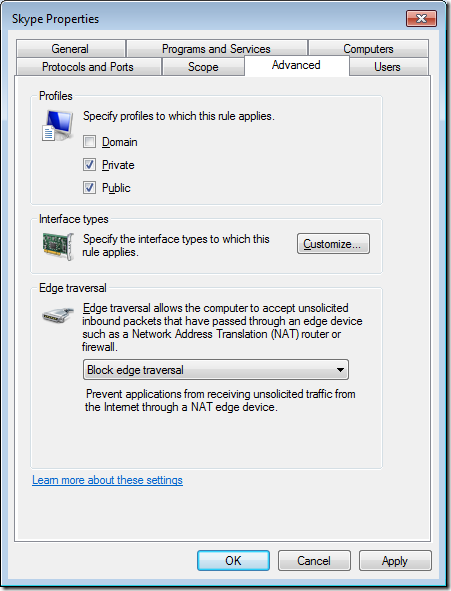

Paso 7. Haga clic en la pestaña «Avanzado»

Paso 8. Desmarque la casilla «Dominio» y haga clic en «Aceptar»

Nota: El perfil está ahora configurado como «Privado, Público»

Si vuelve a la opción «Permitir que los programas se comuniquen a través del Firewall de Windows» verá que las opciones de Dominio para Skype han sido desmarcadas.

Ahora tienes que probar el conjunto de reglas del cortafuegos para asegurarte de que se comporta como esperas. Asumiendo que todo está bien, entonces exporta tus reglas de firewall para que puedas importarlas en una Política de Grupo. También es posible que desee guardar exportar el conjunto de reglas antes de comenzar para asegurarse de que tiene algo que papel de nuevo a en caso de que totalmente relleno el conjunto de reglas y romper su red.

Exportación de reglas de Firewall de Windows

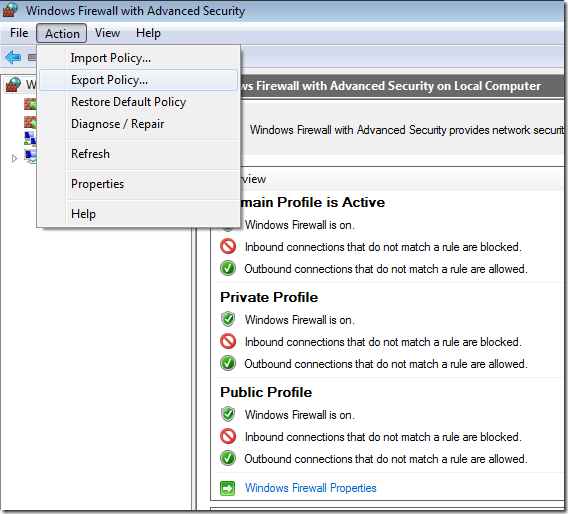

Paso 1. En la sección de Firewall de Windows con Seguridad Avanzada haga clic en «Acción» en el menú y luego «Exportar Política»

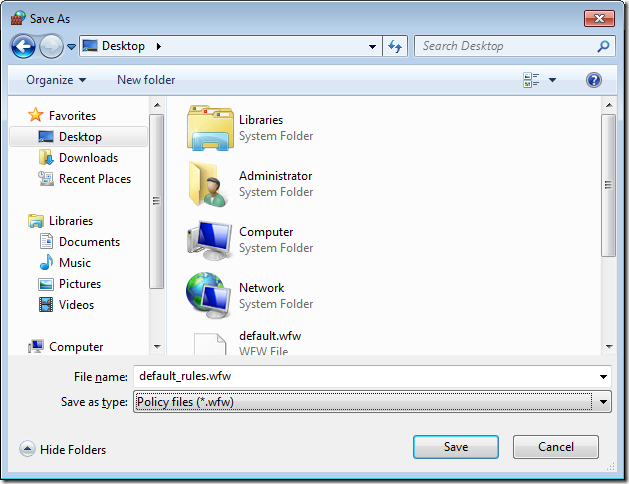

Paso 2. Seleccione una ubicación para guardar las reglas del cortafuegos y, a continuación, escriba el nombre del archivo con el que desea guardarlas (por ejemplo, default_rules.wfw) y haga clic en «Guardar».

Nota: Si ha tenido que elevarse como otro usuario para modificar las reglas del cortafuegos, entonces guardará el archivo en el perfil de las cuentas de administrador.

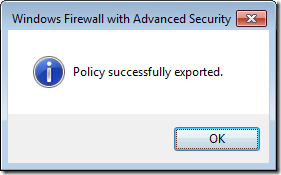

Paso 3. Haga clic en «Aceptar»

Importar las reglas del cortafuegos de Windows a una directiva de grupo

Ahora que ha exportado las reglas del cortafuegos, importaremos el archivo exportado a una directiva de grupo para poder aplicar el mismo conjunto de reglas a todas las estaciones de trabajo de la red.

Paso 1. Edite un objeto de directiva de grupo (GPO) que tenga como objetivo el equipo al que desea aplicar estas reglas de firewall.

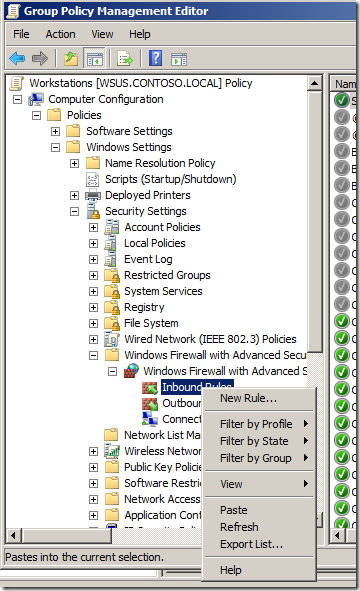

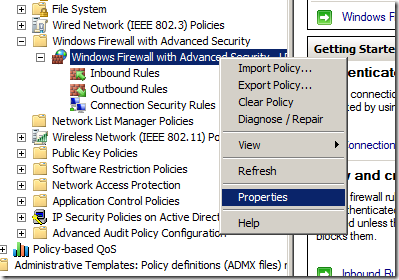

Paso 2. Abrir Configuración del equipo > Políticas > Configuración de Windows > Configuración de seguridad > Firewall de Windows con seguridad avanzada y hacer clic en «Firewall de Windows con seguridad avanzada»

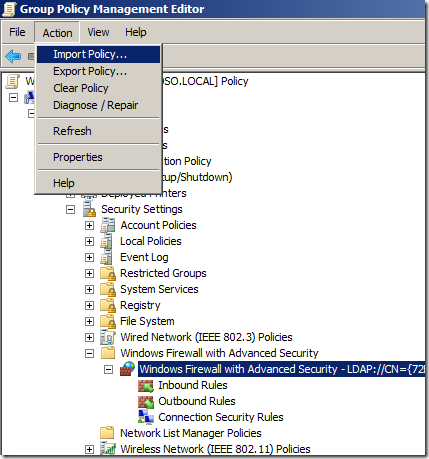

Paso 3. En el menú pulsar sobre «Acción» y luego «Importar política…»

Paso 4. Haga clic en «Sí»

Nota: Esto está bien si no ha hecho esto antes, sin embargo, si esta es la segunda vez que ha hecho esto, es posible que desee crear un nuevo GPO e importar las reglas en ese para no arruinar sus reglas de política existentes.

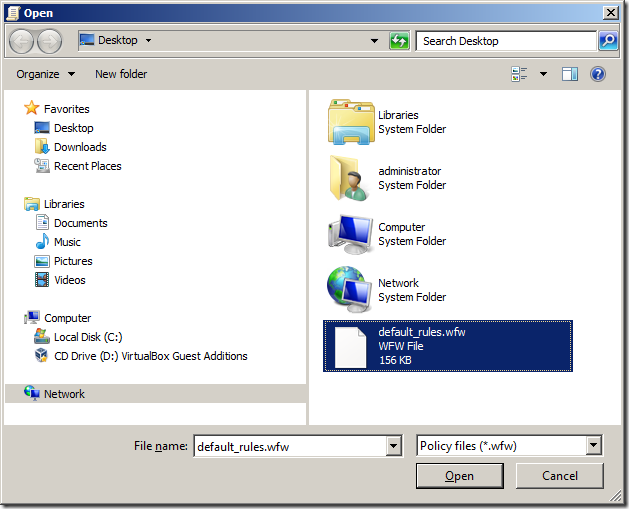

Paso 5. Seleccione el archivo de exportación de reglas de firewall que creó antes y haga clic en «Abrir»

Espere…

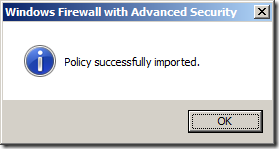

Paso 6. Haga clic en «Aceptar»

Hecho.

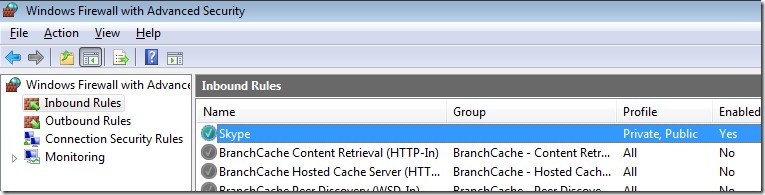

Ahora puede revisar las reglas que se han importado al GPO.

Nota: Se puede ver como la regla de Skype está configurada como Privada, Pública como configuramos antes en el equipo local. Si quieres cambiarla de nuevo puedes simplemente hacer doble clic en la regla y personalizarla como quieras desde aquí.

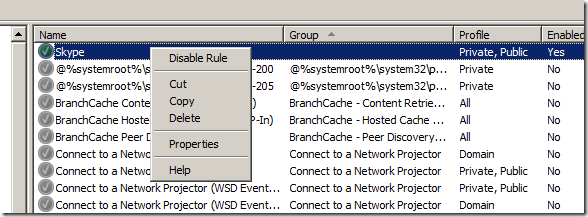

También puedes desactivar reglas de forma selectiva y cortar, copiar & pegar reglas entre GPO’s distintos. Así es como fusionaría las reglas si importara el conjunto de reglas de en un nuevo GPO en el paso 4.

Cómo copiar, eliminar o deshabilitar una regla…

Cómo pegar una regla en una política existente…

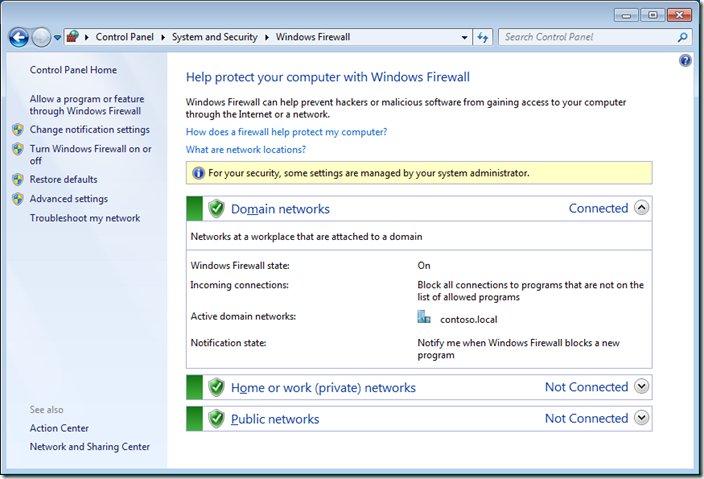

Ahora debería ser notificado que en todos los cuadros de diálogo del cortafuegos (ver imágenes abajo) en la estación de trabajo que la política del cortafuegos está siendo controlada ahora a través de la política de grupo.

Note la nueva columna que indica que el tiempo está configurado por la política de grupo. Cada regla está listada dos veces ya que una representa la regla de firewall controlada a través de la Política de Grupo que no puede ser configurada y la otra representa la regla local que aún puede ser habilitada por el administrador local.

Cómo aplicar exclusivamente las reglas de Firewall de la Política de Grupo

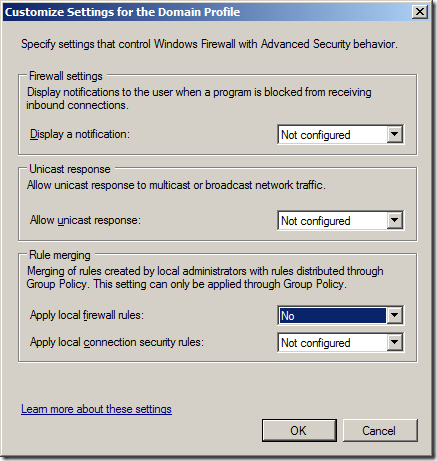

Si no quiere que el administrador local pueda aplicar reglas de firewall adicionales a la red, también puede configurarlo para que las reglas de la Política de Grupo se apliquen exclusivamente al firewall local.

Paso 1. De nuevo abra el mismo GPO que tiene las reglas de firewall aplicadas y navegue hasta Configuración del equipo > Políticas > Configuración de Windows > Configuración de seguridad > Firewall de Windows con seguridad avanzada y haga clic con el botón derecho en «Firewall de Windows con seguridad avanzada» y haga clic en «Propiedades»

Paso 2. Haga clic en el botón «Personalizar..» de la sección Configuración

Paso 3. Cambia la opción «Aplicar reglas de firewall local:» a «No» y haz clic en Aceptar

Ahora si vuelves a los «Programas permitidos» en «Firewall de Windows» te darás cuenta de que la columna de Dominio está ahora totalmente en gris y no se pueden aplicar reglas al perfil de dominio aunque seas un administrador local.

Esperemos que esto te haya dado lo suficiente para empezar a controlar tu firewall de windows usando la política de grupo.

Si te sientes realmente aventurero también puedes hacer lo mismo con tus servidores para mantenerlos seguros ya que son mucho más estáticos con los requisitos de las reglas del firewall lo que los hace aún más fáciles de manejar. Por ejemplo, puedes exportar las reglas de firewall de tu servidor SQL y luego importarlas en un GPO que se aplique a todos tus otros servidores SQL. De esta manera, cuando se mueve un objeto informático en la OU de SQL Server, las reglas de firewall se configuran automáticamente y se aplican….