13 Mejores Herramientas de Evaluación de Vulnerabilidad y Pruebas de Penetración (VAPT)

La Evaluación de Vulnerabilidad y Pruebas de Penetración (VAPT) es un proceso para proteger los sistemas informáticos de los atacantes mediante la evaluación de los mismos para encontrar lagunas y vulnerabilidades de seguridad.

Algunas herramientas VAPT evalúan un sistema informático o una red completa, mientras que otras realizan una evaluación para un nicho específico. Hay herramientas VAPT para pruebas de seguridad de redes wi-fi, así como para pruebas de aplicaciones web. Las herramientas que ejecutan este proceso se llaman herramientas VAPT.

Aquí está nuestra lista de las mejores herramientas de evaluación de vulnerabilidad y pruebas de penetración:

- Netsparker Security Scanner EDITOR’S CHOICE Herramienta automatizada de escaneo de vulnerabilidad y pruebas de penetración disponible desde la nube o para su instalación en Windows.

- Acunetix Web Vulnerability Scanner (GET DEMO) Un sistema de escaneo de vulnerabilidad de sitios web y pruebas de penetración para sitios web que se puede instalar in situ o acceder como un servicio en la nube.

- Intruder (PRUEBA GRATUITA) Un escáner de vulnerabilidades basado en la nube con la opción de realizar pruebas de penetración humanas.

- ManageEngine Vulnerability Manager Plus (PRUEBA GRATUITA) Un que incluye un escáner de vulnerabilidades y sistemas automatizados para parchear las debilidades descubiertas. Se instala en Windows y Windows Server.

- Metasploit Un marco de pruebas de penetración de código abierto que está disponible de forma gratuita o en una versión Pro de pago que incluye soporte profesional. Se instala en Windows, Windows Server, RHEL y Ubuntu.

- Nmap Un escáner de vulnerabilidad de red gratuito con un front-end, llamado Zenmap. Ambos se instalan en Windows, Linux, BSD Unix y Mac OS.

- Wireshark Un popular rastreador de paquetes para redes cableadas e inalámbricas. Se instala en Windows, Linux, Unix y Mac OS.

- John the Ripper Descifrador de contraseñas gratuito y de código abierto, y detector de tipos de hash. Se instala en Unix, macOS, Windows, DOS, BeOS y OpenVMS.

- Nessus Evaluador de vulnerabilidad de aplicaciones disponible en versiones gratuitas y de pago. Se instala en Windows, Windows Server, Linux, Mac OS y Free BSD.

- Aircrack-ng Conocido rastreador de paquetes de redes inalámbricas muy utilizado por los hackers. Se ejecuta en Linux.

- Burp Suite Una plataforma para probar las debilidades de las aplicaciones web. Se instala en Linux.

- Probely Un escáner de vulnerabilidad de aplicaciones web que está pensado para su uso durante el desarrollo. Se ofrece como un servicio en la nube.

- W3af Un escáner de aplicaciones web gratuito y de código abierto escrito para Windows, Linux, Mac OS y Free BSD.

¿Por qué necesitamos herramientas VAPT?

A medida que nos volvemos cada vez más dependientes de los sistemas de TI, los riesgos de seguridad también aumentan tanto en términos de cantidad como de alcance. Se ha convertido en una obligación proteger de forma proactiva los sistemas informáticos importantes para que no se produzcan violaciones de la seguridad de los datos. Las pruebas de penetración son la técnica más útil adoptada por las empresas para salvaguardar sus infraestructuras informáticas.

«Con un panorama de ciberseguridad que cambia tan rápidamente, es imperativo que las organizaciones de todos los tamaños prueben regularmente sus defensas. Las pruebas VAPT, llevadas a cabo por profesionales de la seguridad con experiencia, ayudan a identificar y abordar las vulnerabilidades a nivel de red y de aplicación antes de que puedan ser explotadas por los delincuentes.

«Evite comprar herramientas VAPT especializadas o encargar evaluaciones a terceros sin considerar plenamente las necesidades de su empresa. Las pruebas varían en cuanto a su enfoque, aliento y duración, así que asegúrese de tomarse el tiempo necesario para analizar a fondo sus necesidades para obtener el mayor beneficio y la mejor relación calidad-precio.» – Mark Nicholls, CTO, Redscan.

Puesto relacionado: Alternativas a Microsoft Baseline Security Analyzer

Las mejores herramientas VAPT

Este artículo repasa diez de las mejores herramientas VAPT, teniendo muy en cuenta su eficiencia y eficacia. Algunas están disponibles de forma gratuita, mientras que otras requerirán que afloje las cuerdas del bolsillo.

Netsparker Security Scanner (GET DEMO)

Netsparker Security Scanner es un sistema de seguridad de aplicaciones web que incluye herramientas de escaneo de vulnerabilidades y pruebas de penetración. El escáner de vulnerabilidad incluye tres fases: pre-ejecución, escaneo y verificación de vulnerabilidad. Las comprobaciones de vulnerabilidad utilizan un «escaneo basado en pruebas», que no se limita a examinar las respuestas a las solicitudes web, sino que busca en el código de las aplicaciones web.

Las comprobaciones de vulnerabilidad cubren aplicaciones web estándar, como HTML5, además de aplicaciones de contenido, como WordPress y Drupal. Los sistemas de control de acceso, como los métodos de autenticación, también se incluyen en el escáner de vulnerabilidad.

El escáner puede configurarse para que se ejecute constantemente y puede alimentar las alertas de vulnerabilidad a través de los rastreadores de errores y problemas, incluyendo Jira, Fogbugz y Github. El escáner puede ser configurado para probar nuevas aplicaciones durante la fase de pruebas de desarrollo también.

El escáner de vulnerabilidad se ejecutará constantemente, por lo que las nuevas vulnerabilidades en sus sitios web pueden ser detectadas una vez que el sistema está en producción. El sistema comprueba los errores de configuración en la tecnología de soporte, como .NET y cualquier actualización en el código incluido que llega desde otras fuentes, como los sistemas de entrega de contenidos.

Las herramientas de pruebas de penetración del paquete incluyen ataques que utilizan la inyección SQL y el cross-site scripting. Las pruebas pueden ejecutarse automática y repetidamente como parte del programa de exploración de vulnerabilidades. Esta automatización de las pruebas de seguridad reduce el riesgo de error humano y produce scripts de prueba regulados.

La documentación producida por Netsparker cumple con la norma PCI DSS, por lo que conservar una biblioteca de documentación de los escaneos es un factor importante para el cumplimiento de las normas.

Netsparker está disponible en tres ediciones y se puede instalar in situ o acceder a él como servicio alojado. El sistema de software in situ funciona con Windows. Puede acceder a un sistema de demostración gratuito de Netsparker para evaluar sus capacidades antes de comprarlo.

EDITOR’S CHOICE

Netsparker Security Scanner es nuestra primera opción. La sencillez de esta herramienta disimula lo potente que es a la hora de detectar las últimas vulnerabilidades y bugs. La interfaz es fácil de usar, y toda la experiencia del usuario va más allá de la detección. Las herramientas de pen test empoderan al usuario y ofrecen una verdadera sensación de control.

Acceda a una demostración gratuita: netsparker.com/product/standard/

OS: Windows

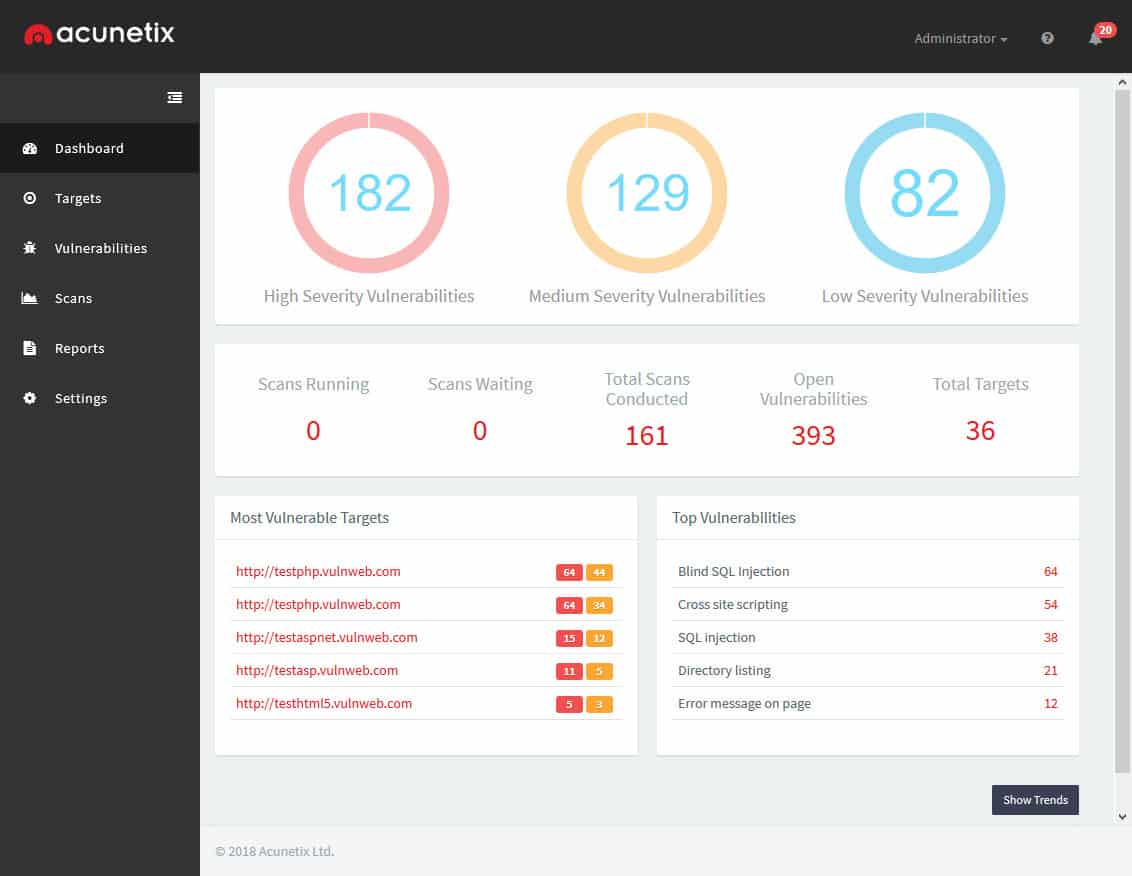

Acunetix Web Vulnerability Scanner (GET DEMO)

Acunetix Web Vulnerability Scanner combina sus procedimientos de pruebas de penetración con su escáner de vulnerabilidad para crear una detección de amenazas automatizada y continua para las páginas web. El sistema escanea sitios web construidos a través de HTML5, JavaScript y APIs RESTful para erradicar las debilidades de seguridad. El servicio también escanea fuentes externas de código, como el sistema de gestión y entrega de contenidos, WordPress. Los procedimientos de pruebas de penetración del paquete incluyen la inyección de SQL y el cross-site scripting. Los informes de seguridad producidos por la herramienta cumplen con las normas HIPAA, PCI-DSS e ISO/IEC 27001.

Algunos de los escaneos dependen de la colocación de sensores dentro del código de un sitio web y sus aplicaciones. Esta inclusión podría ser difícil de gestionar para muchas organizaciones que no tienen su propio equipo de desarrollo web. La inclusión de funciones de recopilación de datos que se comunican con un sistema externo podría convertirse en sí misma en una debilidad de seguridad de la información. Sin embargo, esa potencial vulnerabilidad no parece preocupar a la impresionante lista de clientes de Acutanix, que incluye a la Fuerza Aérea de los Estados Unidos, AVG y AWS.

Si tiene un equipo de desarrollo web y su sitio incluye mucho código personalizado, entonces podrá integrar Acutanix en su sistema de apoyo a la gestión del desarrollo. El sistema de detección forma parte del software de pruebas del nuevo código y producirá una lista de lagunas, ineficiencias y vulnerabilidades como resultado de sus procedimientos de prueba, enviando recomendaciones sobre mejoras a través del sistema de gestión de proyectos.

El sistema Acunetix está disponible para su instalación en las instalaciones o como servicio en la nube. Puede echar un vistazo a cómo funciona el sistema en sus sitios web accediendo a la demo gratuita.

Las características más destacadas son:

- Detección de inyecciones SQL, que es el tipo de ataque más notorio en un sitio web

- La capacidad de evaluar 4,500+ tipos de vulnerabilidad

- Una operación muy suave que puede escanear cientos de páginas rápidamente

- Eficiencia impecable

- Compatibilidad con WAFs y la capacidad de integrarse con SDLC (Software Development Life Software Development Life Cycle)

- Disponibilidad como versión de escritorio o en la nube

Acunetix Web Vulnerability Scanner Register for a FREE Demo

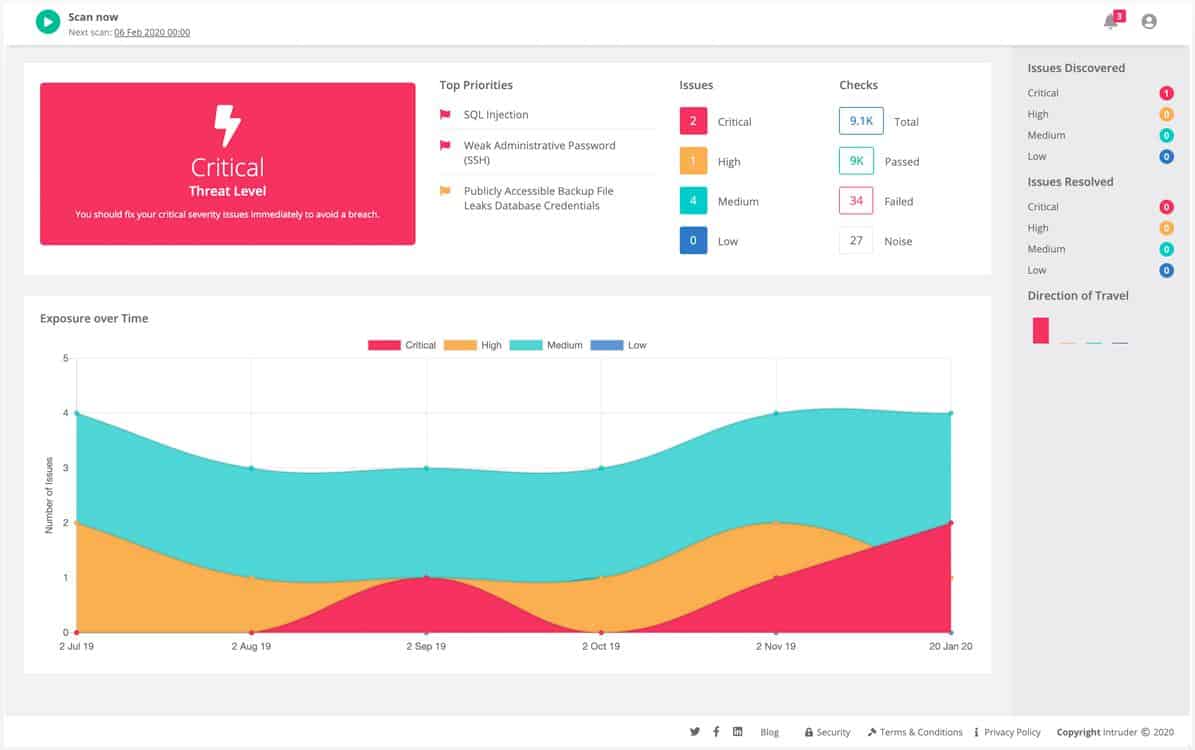

Intruder (FREE TRIAL)

Intruder es un escáner de vulnerabilidades basado en la nube.basado en la nube. El servicio es una herramienta de seguridad permanente que también puede lanzarse bajo demanda.

El servicio realiza una auditoría de vulnerabilidad inicial cuando un cliente configura una nueva cuenta. Una vez completada esa auditoría, el sistema Intruder espera a que llegue una actualización de su base de datos de ataques. Una vez identificada una nueva amenaza, el servicio vuelve a escanear el sistema, centrándose en los elementos que proporcionan exploits para la nueva técnica de ataque. Si se añaden nuevos equipos o servicios al sistema monitorizado, el administrador del sistema tendrá que lanzar un nuevo escaneo para asegurarse de que la adición no tiene ninguna vulnerabilidad.

Intruder es un servicio de suscripción. Los suscriptores tienen la opción de tres planes. Estos son Essential, Pro y Verified. Los escaneos se producen automáticamente una vez al mes con el plan Esencial. Los escaneos bajo demanda no están disponibles con ese plan, pero están incluidos en el plan Pro. El plan Verificado tiene todas las características del plan Pro y también incluye los servicios de probadores de penetración humanos. El servicio Intruder está disponible para una prueba gratuita de 30 días.

Intruder Start 30-day FREE Trial

ManageEngine Vulnerability Manager Plus (FREE TRIAL)

ManageEngine Vulnerability Plus es un escáner de vulnerabilidades que se incluye junto con sistemas para ayudarle a solucionar los problemas que el escáner revela. Se trata de un software local que se instala en Windows y Windows Server. Se pone en contacto con otros puntos finales a través de una red mediante la comunicación con agentes instalados en cada dispositivo supervisado. Esos agentes están disponibles para Windows, macOS, Linux y Windows Server.

El módulo principal de este paquete es un escáner de vulnerabilidades. Este comprobará en todos los equipos inscritos, ya sea periódicamente en un horario o bajo demanda. Comprueba los errores de configuración del sistema, las versiones de software obsoletas, el software no autorizado y de riesgo, y los puntos débiles del sistema operativo y de los servicios.

El sistema incluye un gestor de parches, que puede configurarse para desencadenar automáticamente una acción una vez que se haya identificado una vulnerabilidad. El proceso de despliegue de parches también puede retenerse para su aprobación y lanzamiento manual. El servicio también incluye un sistema de aplicación de la seguridad, que implementa una sólida gestión de contraseñas y accesos.

Vulnerability Manager Plus está disponible en tres ediciones y la más baja de ellas es la gratuita. La versión gratuita está limitada a la monitorización de 25 ordenadores. Las dos ediciones de pago se llaman Professional y Enterprise. La principal diferencia entre estas dos versiones es que la edición Professional cubre un sitio, mientras que la edición Enterprise está diseñada para redes WAN. Ambos sistemas de pago se ofrecen con una prueba gratuita de 30 días.

ManageEngine Vulnerability Plus Start 30-day FREE Trial

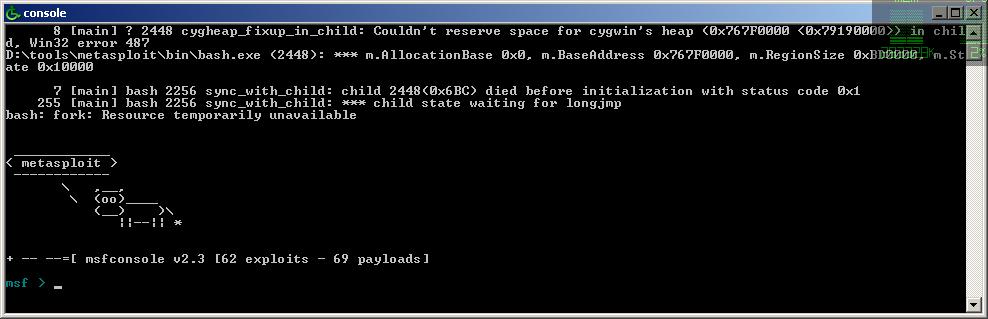

Metasploit

Metasploit es una conocida compilación de diferentes herramientas VAPT. Ocupa el primer lugar de esta lista debido a su prominencia y fiabilidad. Los expertos en seguridad digital y otros especialistas en TI lo han utilizado durante un tiempo considerable para lograr diferentes objetivos, incluyendo la búsqueda de vulnerabilidades, la supervisión de las evaluaciones de riesgos de seguridad y la definición de enfoques de barrera.

Puede utilizar la herramienta Metasploit en servidores, aplicaciones en línea, sistemas y otras áreas. Si se descubre una debilidad de seguridad o una laguna, la utilidad hace un registro y la corrige. En caso de que tenga que evaluar la seguridad de su marco contra vulnerabilidades más establecidas, Metasploit también lo tendrá cubierto.

En nuestra experiencia, esta herramienta demostró ser la mejor herramienta de pruebas de penetración contra ataques a gran escala. Metasploit es especialmente hábil para localizar vulnerabilidades antiguas que están ocultas y que no pueden ser localizadas manualmente.

Metasploit está disponible en versiones gratuitas y comerciales; puede elegir una en función de sus necesidades.

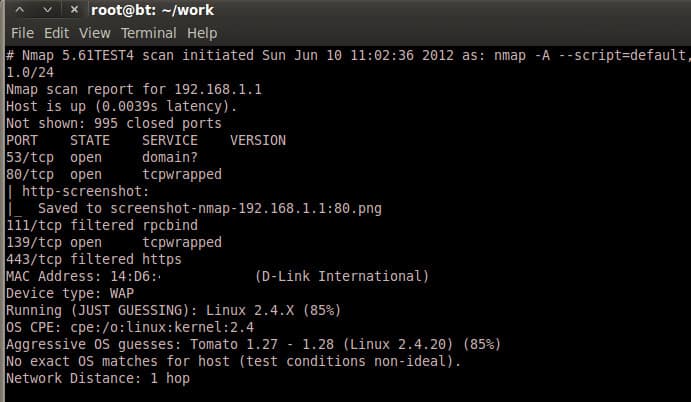

Nmap

Nmap, una abreviatura de Network Mapper, es una herramienta totalmente gratuita y de código abierto para comprobar sus sistemas informáticos en busca de una serie de vulnerabilidades. Nmap es útil en la superación de diferentes tareas, incluyendo la observación del tiempo de actividad del host o de la administración y la realización de la cartografía de las superficies de asalto de la red.

Nmap sigue funcionando en todos los principales marcos de trabajo y es razonable para la comprobación de las redes enormes y pequeñas. Nmap es compatible con todos los principales sistemas operativos, incluyendo Windows, Linux y Macintosh.

Con esta utilidad, puede entender los diferentes atributos de cualquier red objetivo, incluyendo los hosts accesibles en la red, el tipo de marco que se ejecuta, y el tipo de canales agrupados o cortafuegos que se establecen.

Puede descargarlo desde su sitio web oficial en Nmap.

Vea también: Guía definitiva de Nmap

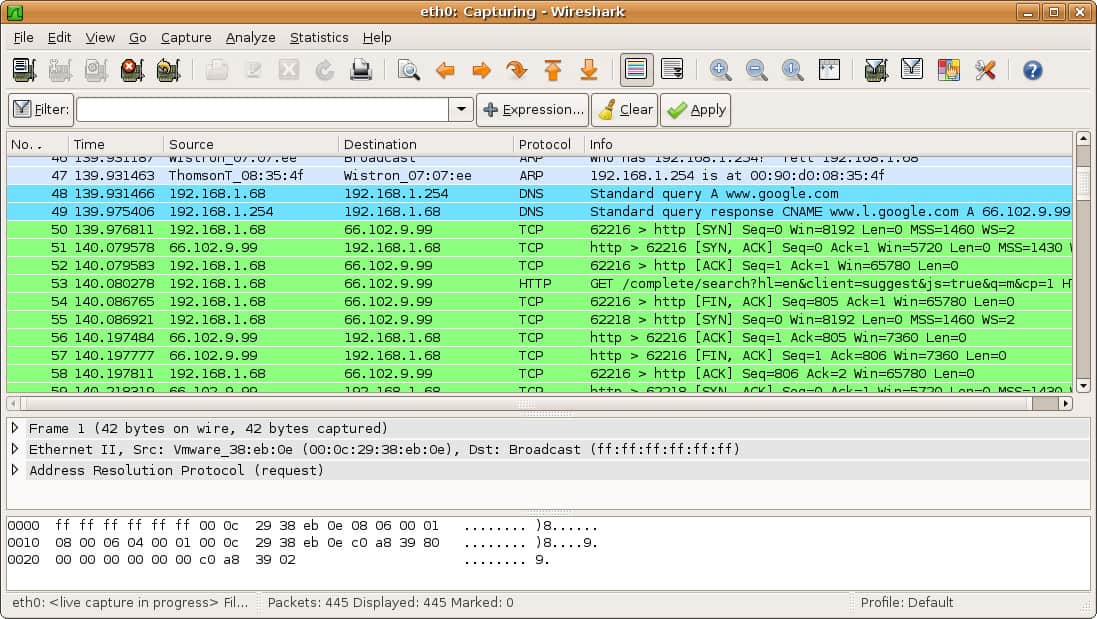

Wireshark

Wireshark es un analizador de sistemas y solucionador de problemas de código abierto. Tiene una función aerodinámica que le permite monitorear lo que se está haciendo en la red de su sistema. Es el estándar de facto para uso corporativo así como para pequeñas agencias. Wireshark también es utilizado por institutos académicos y oficinas gubernamentales. Su desarrollo fue iniciado en 1998 por Gerald Combs. Puede descargarlo desde Wireshark.

Las características más destacadas son las siguientes

- Investigación profunda de varias convenciones, con más incluidas constantemente, así como actualizaciones continuas

- Pruebas y evaluaciones en vivo y fuera de línea

- Compatibilidad entre plataformas con Windows, Linux, macOS, Solaris, FreeBSD, NetBSD, y muchos otros

- La información de red evaluada puede verse mediante una interfaz de usuario, o a través de la utilidad TShark en modo TTY

- Investigación de VoIP

- Lectura/escritura de una amplia gama de formatos de archivos de captura como tcpdump (libpcap), Pcap NG, Catapult DCT2000, Cisco Secure IDS iplog, Microsoft Network Monitor, Network General Sniffer® (compactado y sin comprimir), Sniffer Pro, Visual UpTime, EtherPeek/TokenPeek/AiroPeek de WildPackets, y muchos otros

- Los documentos capturados empaquetados con gzip pueden descomprimirse fácilmente

- Soporte de descifrado para algunas convenciones, incluyendo IPsec, ISAKMP, Kerberos, SNMPv3, SSL/TLS, WEP y WPA/WPA2

- Los principios de sombreado pueden aplicarse a la lista de paquetes para una investigación rápida y natural.

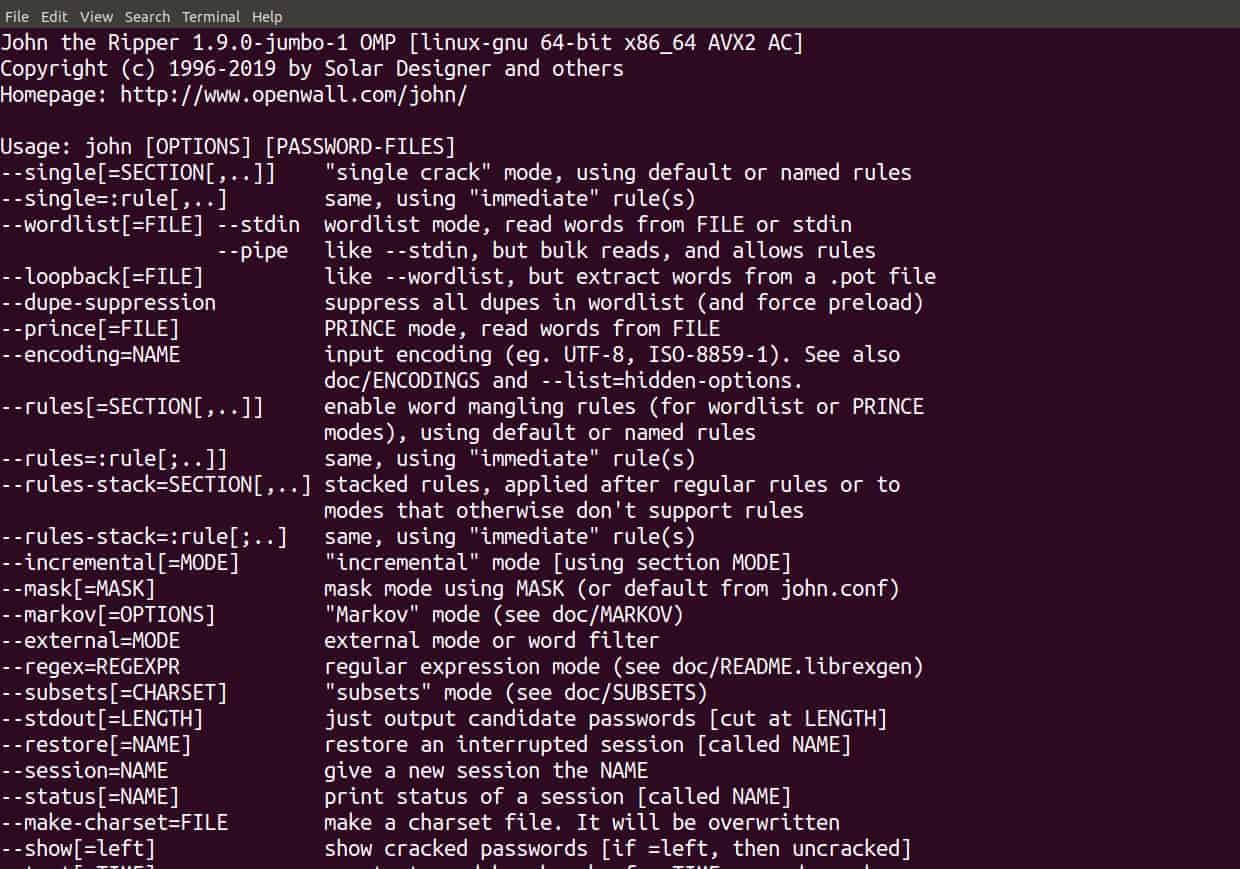

John el Destripador

Preocupantemente, mucha gente utiliza contraseñas fáciles de adivinar como admin123, password, 123545, etc. El descifrado de contraseñas es la brecha de ciberseguridad más común, y por lo general, esto ocurre debido a las contraseñas blandas que pueden ser descifradas trivialmente en menos de un segundo por un descifrador de contraseñas moderno que funcione con un buen hardware. Las cuentas con este tipo de contraseñas son, por tanto, presa fácil para los hackers; pueden adentrarse con temerario abandono en la red de su sistema y robar información como números de tarjetas de crédito, sus contraseñas bancarias y medios sensibles.

John the Ripper es la mejor herramienta para analizar todo su sistema en busca de contraseñas fáciles de adivinar/descifrar. De hecho, lanza un ataque simulado al sistema propuesto para identificar las vulnerabilidades de las contraseñas.

Su versión gratuita viene en forma de código fuente, que obviamente necesitará un desarrollador para integrar para el uso de su empresa. La versión pro, sin embargo, es fácil de integrar. Se distribuye en paquetes nativos (únicos para cada sistema operativo) y es fácil de instalar.

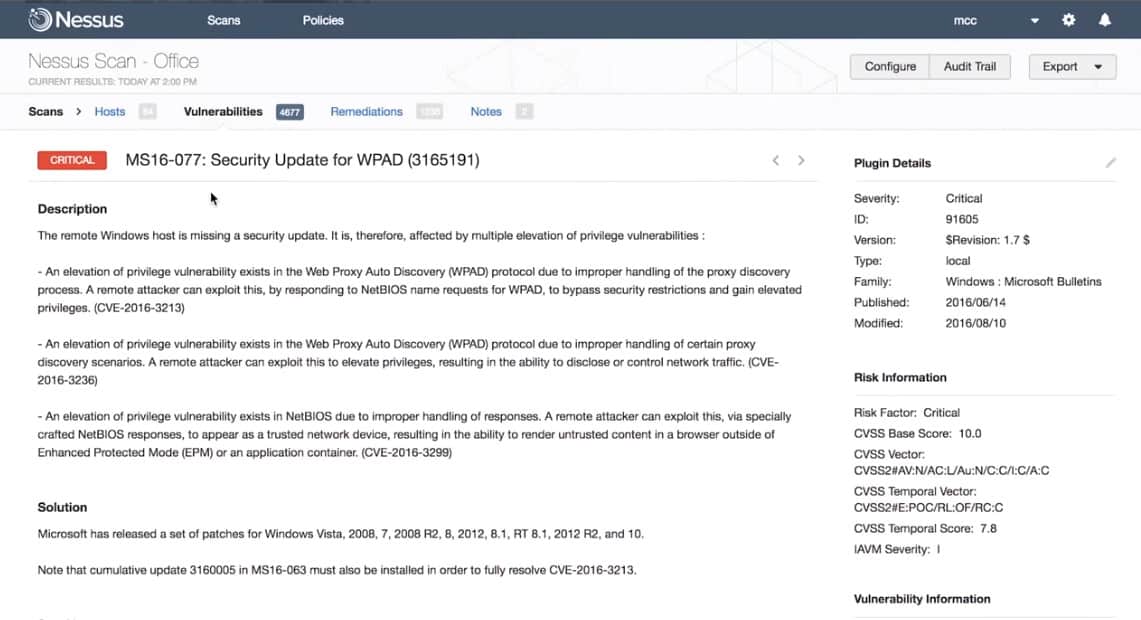

Nessus

Nessus es otra herramienta de búsqueda de vulnerabilidades, pero también es de pago. Es muy fácil de usar y funciona sin problemas. Puede utilizarla para evaluar su red, lo que le dará un resumen detallado de las vulnerabilidades de su red.

Las principales vulnerabilidades en las que se especializa Nessus incluyen errores de configuración, contraseñas comunes y puertos abiertos.

En el momento de escribir este artículo, 27.000 organizaciones la utilizan en todo el mundo. Tiene tres versiones: la primera es gratuita y tiene menos funciones, con sólo evaluaciones de nivel básico. Le sugerimos que opte por las versiones de pago, si puede, para que su red o sistema esté debidamente protegido contra las ciberamenazas.

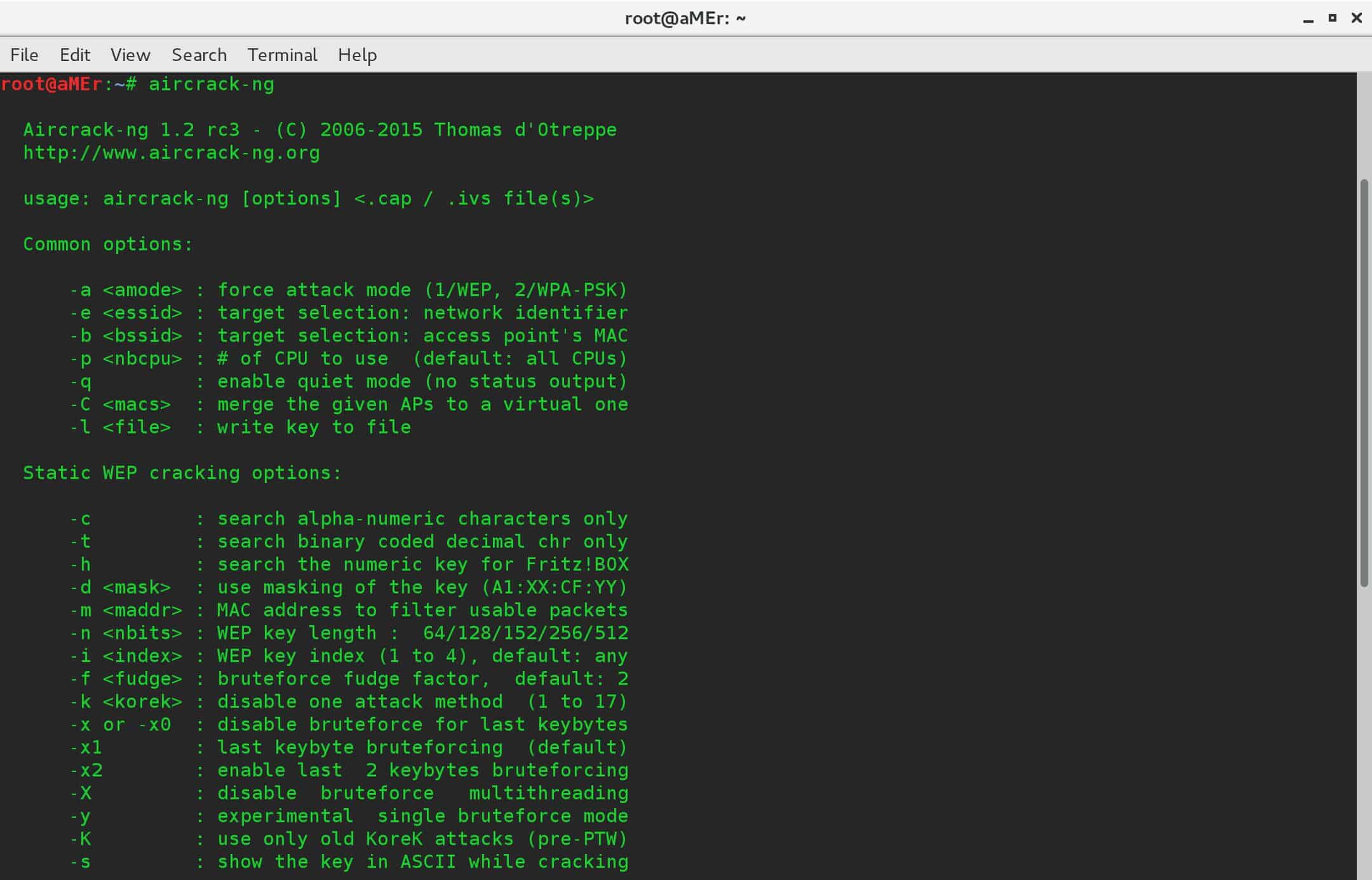

Aircrack-ng

Aircrack-ng se especializa en evaluar las vulnerabilidades de su red wi-fi. Cuando ejecuta esta herramienta en su sistema informático, ejecuta los paquetes para su evaluación y le da los resultados en un archivo de texto. También puede descifrar claves WEP & WPA-PSK.

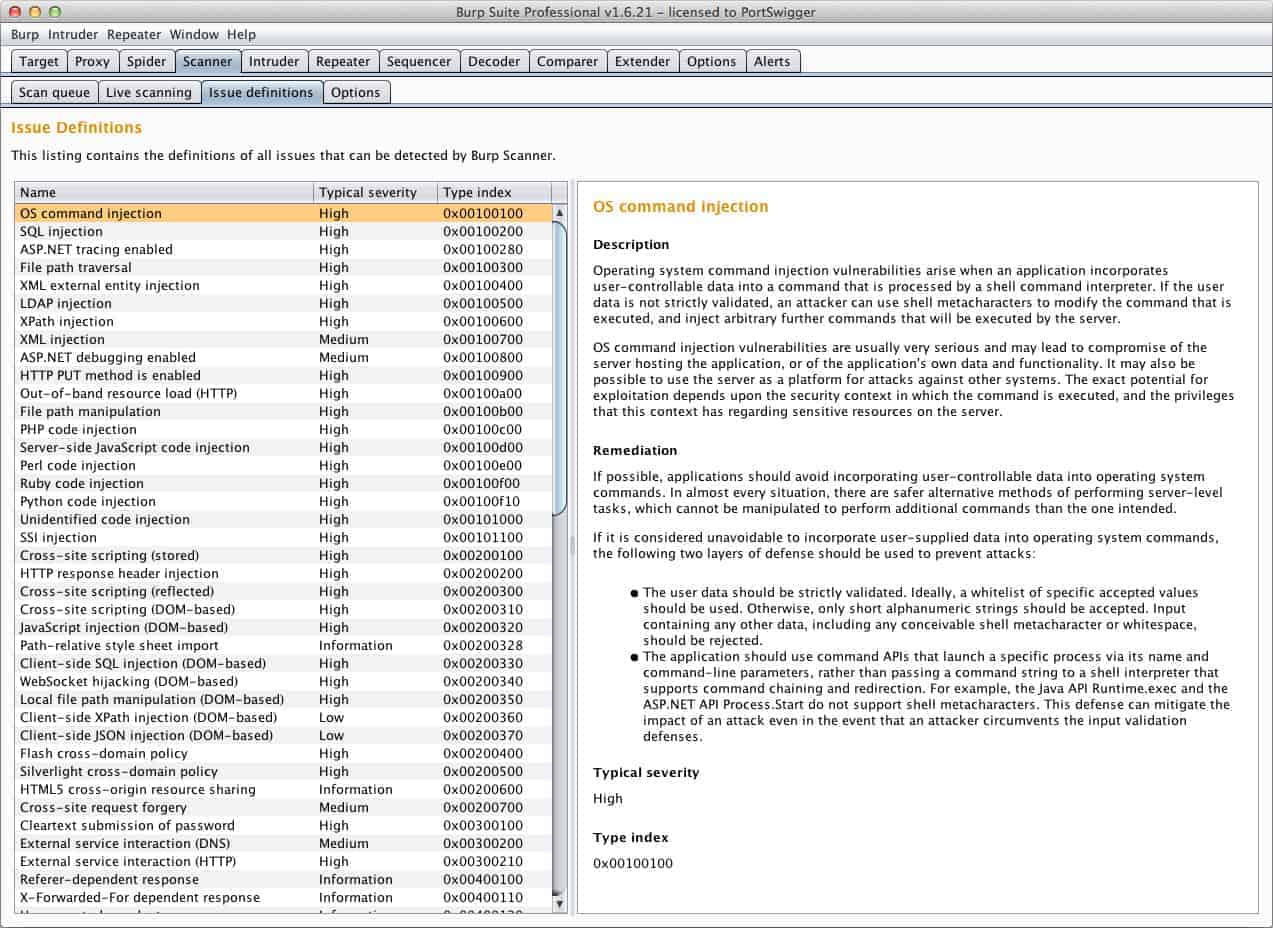

Burp Suite

Burp Suite es una popular herramienta para comprobar la seguridad de las aplicaciones en línea. Comprende diferentes dispositivos que se pueden utilizar para completar pruebas de seguridad distintivas, incluyendo el mapeo de la superficie de asalto de la aplicación, la investigación de las solicitudes y las reacciones que ocurren entre el programa y los servidores de meta, y la comprobación de las aplicaciones para las amenazas potenciales.

Burp Suite viene en una versión gratuita y de pago. La gratuita cuenta con dispositivos manuales básicos para realizar ejercicios de comprobación. Puede optar por la versión de pago en caso de que necesite capacidades de pruebas web.

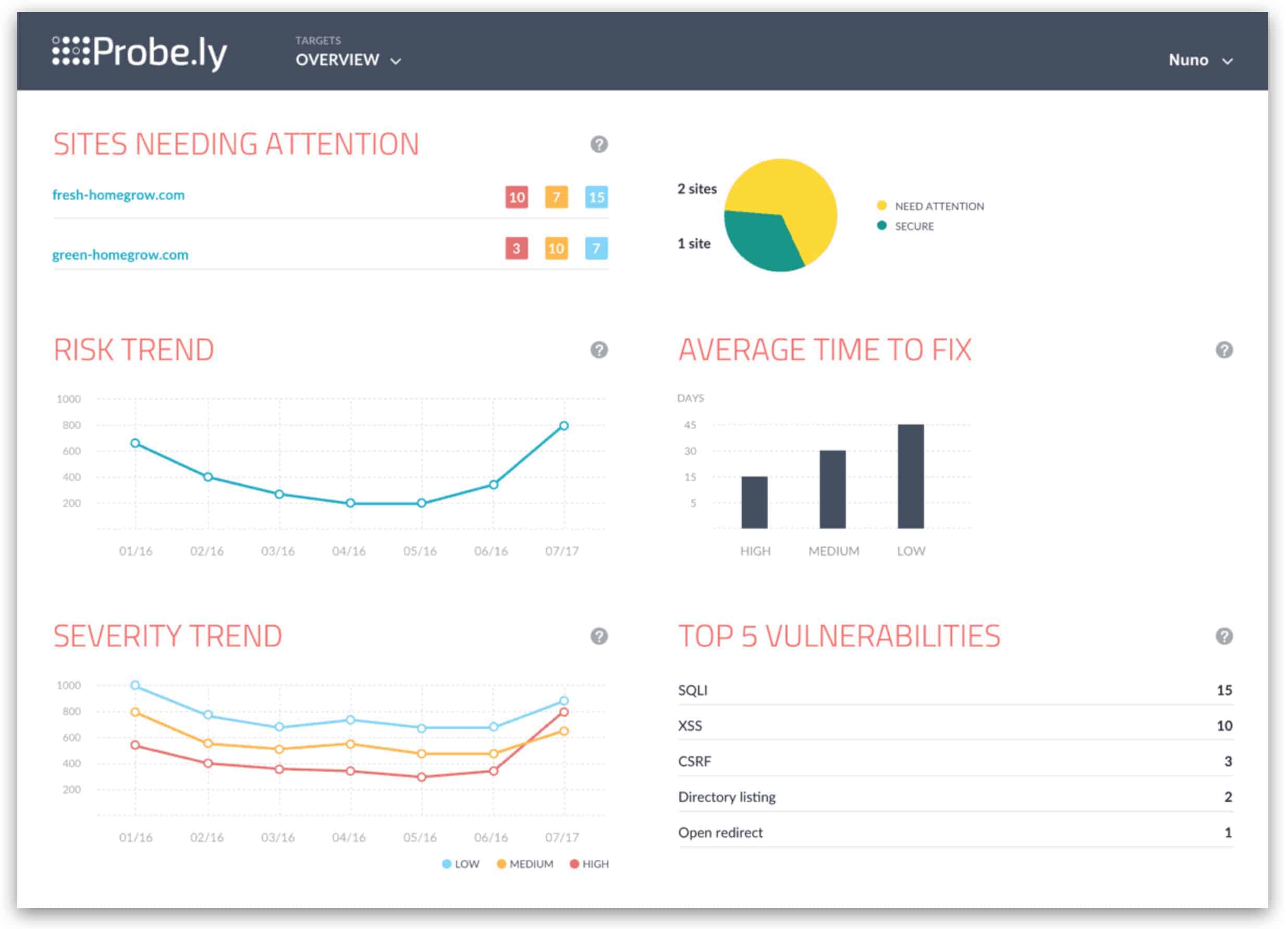

Probely

Probely también es un evaluador de aplicaciones web; las empresas lo utilizan para encontrar vulnerabilidades en sus aplicaciones web en la fase de desarrollo. Permite a los clientes conocer el ciclo de vida de las vulnerabilidades y también ofrece una guía para solucionar los problemas. Probely es posiblemente la mejor herramienta de pruebas para desarrolladores.

Las características principales incluyen la capacidad de:

- Escanear inyecciones SQL y XSS

- Comprobar 5.000 tipos de vulnerabilidad

- Ser utilizado para sistemas de gestión de contenidos como WordPress y Joomla

- Ser descargado como una API (Nota: todas las funciones están disponibles en forma de API)

- Capturar los resultados en formato PDF

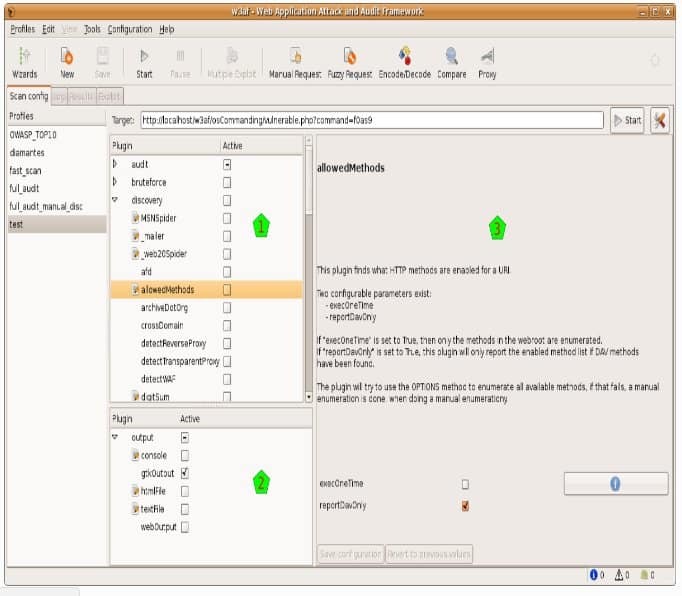

W3af

W3af es una aplicación web conocida por su sistema de «hackeo y revisión». Tiene tres tipos de módulos -descubrimiento, revisión y asalto- que funcionan de manera correspondiente para cualquier vulnerabilidad en un sitio web determinado. Por ejemplo, un plugin de descubrimiento en w3af busca varias URLs para probar las vulnerabilidades y luego lo reenvía al módulo de revisión, que en ese momento utiliza estas URLs para escanear las vulnerabilidades.

También puede ser diseñado para seguir funcionando como un intermediario MITM. Cualquier solicitud que sea capturada puede ser enviada al generador de solicitudes; una vez hecho esto, se puede realizar una prueba manual de la aplicación web utilizando diferentes parámetros. También señala las vulnerabilidades que encuentra y describe cómo estas vulnerabilidades podrían ser explotadas por entidades malévolas.

Algunas características destacadas de w3af:

- Proxy

- DNS y caché HTTP

- Manejo de cookies y sesiones

- Autenticación HTTP y digest

- Agente de usuarios falsos

- Cabeceras personalizadas para peticiones

Elegir la herramienta adecuada

Bueno, eso realmente depende de sus necesidades precisas. Todas las herramientas tienen sus propios puntos fuertes basados en los tipos de usuarios a los que se dirigen. Algunas se dedican a una tarea específica, mientras que otras intentan tener un alcance más amplio. Por lo tanto, debe optar por una herramienta en función de sus necesidades. Si quieres evaluar tu sistema completo, entonces Metasploit o Nmap estarían entre los más adecuados. Para la evaluación de la red wi-fi, está Aircrack-ng. Probely y Acunetix también son opciones sólidas para escanear aplicaciones web.

Preguntas frecuentes sobre las herramientas VAPT

¿Cada cuánto tiempo debo ejecutar una auditoría VAPT?

Ejecute una auditoría VAPT una vez al mes. La mayoría de las herramientas VAPT incluyen un programador, por lo que esta tarea puede repetirse sin que nadie tenga que acordarse de lanzarla manualmente.

¿Cuánto tiempo dura una prueba de penetración?

No hay una duración determinada para una prueba de penetración porque algunos sistemas son más grandes que otros y, por tanto, tienen más pruebas que deben realizarse. Un programa de pruebas puede abarcar desde una semana hasta un mes, pero las pequeñas empresas podrían terminar sus pruebas mucho más rápido.

¿Cómo se prepara una prueba de penetración?

Establezca objetivos y límites claros para la prueba elaborando un documento de alcance y detallando los resultados esperados. Distribuya esta información a todos los involucrados en la prueba.

- Fije una fecha para la prueba de penetración y asigne recursos humanos a la tarea.

- Estabilice el entorno actual aplicando todos los parches pendientes.

- Haga una copia de seguridad de la configuración, los archivos y los datos del equipo actual.